最先端AIセキュリティ Seceon OTMとは

Seceon OTMは、AIの機械学習を用いたセキュリティソリューションです。ネットワークに流れるデータを収集しながら見える化し、マルウェアの活動による情報漏えいや、DDoS攻撃などの脅威を検知から対策まで支援いたします。

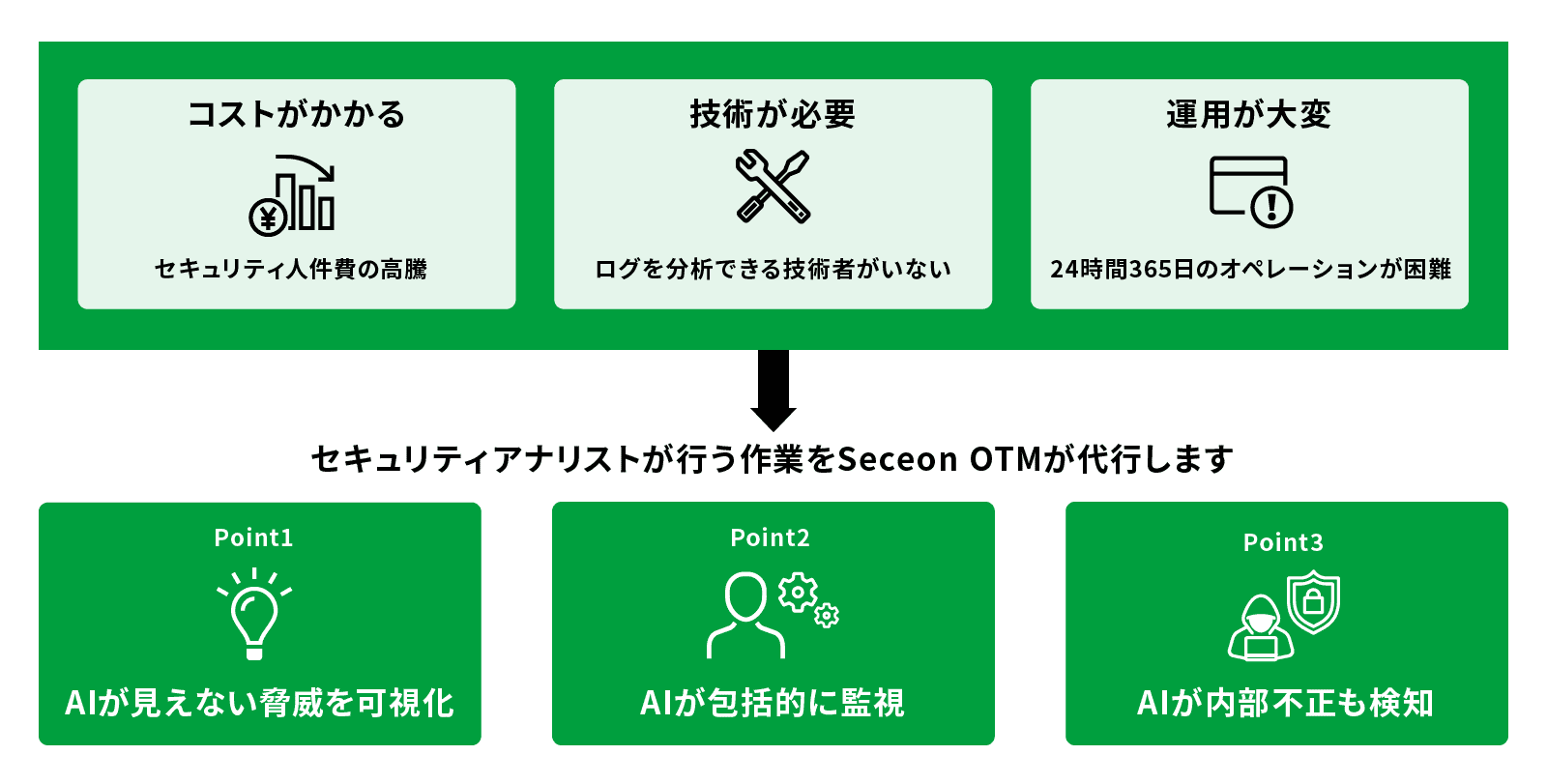

AIによって、ふるまい分析や動的脅威分析を全く新しい手法で組み合わせて、リアルタイムに脅威を検知します。また、SOCの業務をSeceon OTMによって自動化することで、SOC運用などのセキュリティ対策コストの大幅な削減が可能です。

AIや機械学習といった先端技術を利用したソリューションですが、お客様が運用する際に特別な専門スキルは必要ありません。

特徴

- 初歩的なネットワークとセキュリティの知識があれば簡単に運用が可能

- フローデータを収集するため、パケットでのデータ収集よりもネットワークの圧迫やサーバ負荷が軽い

- AIの機械学習で正常な状態を学習するため、基本的にチューニングが不要

- AIによる自動ポリシーチェックで運用コストを抑えられる

- AIが対応策までを提示するため、高度なセキュリティ知識も必要ない

- AIが危険な兆候を相関分析

- インシデント管理が簡単に実現

このようなお悩みを解決します

- セキュリティに関する人的コストや導入コスト、運用コストを削減したい

- 高度化・複雑化するサイバー攻撃に対抗できる高度なセキュリティを導入したい

- 現行システムに大幅な変更を加えず、手軽に強固なセキュリティを導入したい

- 多機能な製品を導入しても、自社だけで運用できる自信がない

- 何を導入するか未定だが、現行のセキュリティ対策を見直したい

- 内部の不正や社内からの情報漏えいに備えたい

- 年々増える標的型攻撃に備えたい

- ランサムウェアによる被害を防ぎたい

- 社内外から接続する各種デバイスの網羅的なセキュリティ対策をしたい

主な機能

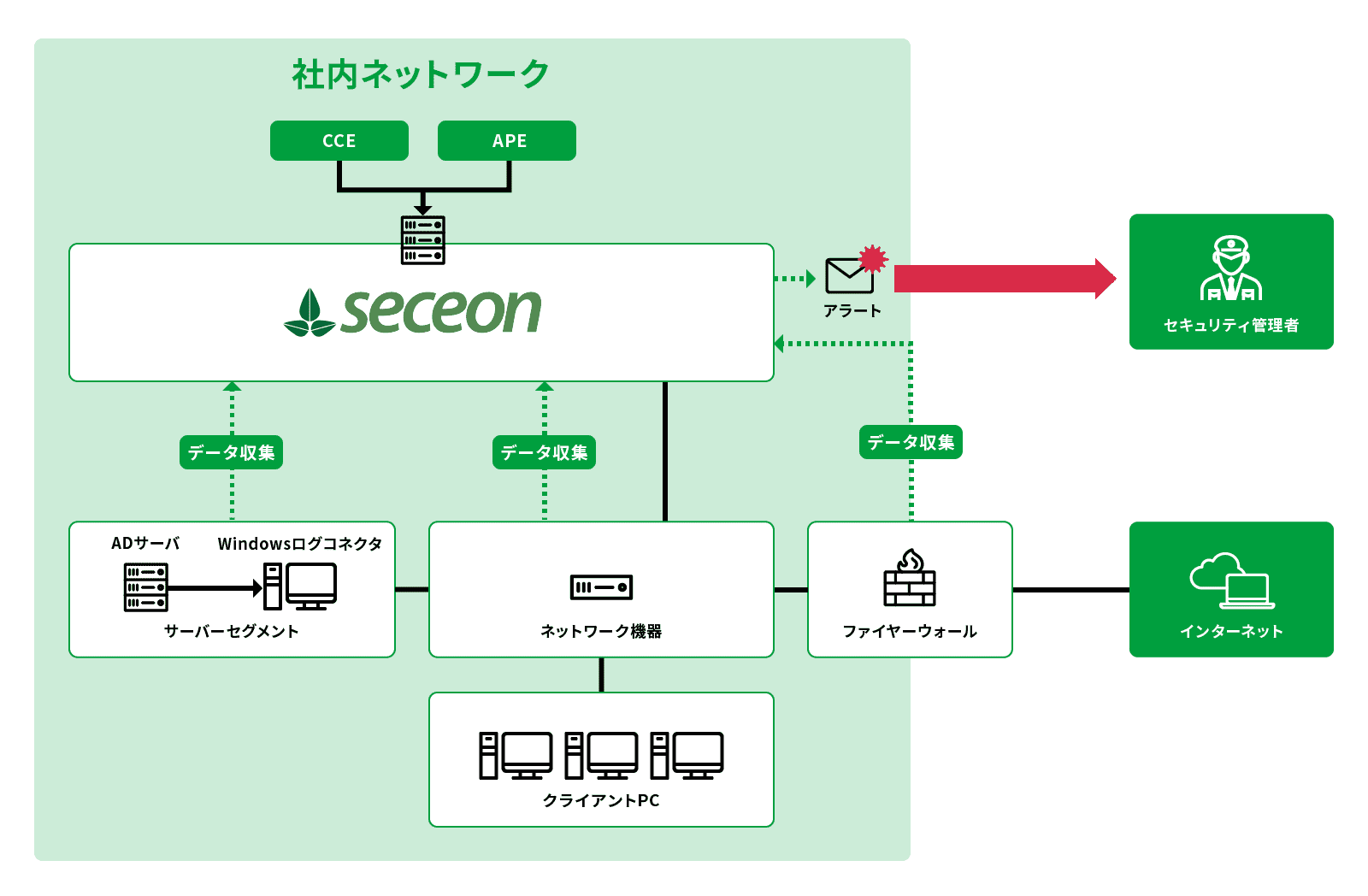

- データ収集

ネットワークを流れるフローデータから以下のようなデータを収集し、セキュリティ分析を行います。

・通信元

・通信先

・データサイズ

・タイムスタンプ

また、ユーザ行動を分析するために、シスログやADのログ収集も行います。 - 機械学習によるベースライン作成

収集したデータを元に、機械学習で組織内の正常な通信や行動の基準を作成します。 - 脅威インジケータ

機械学習で作成したベースラインと、収集したデータを比較して異常検知を行います。異常があった場合は「脅威インジケータ」として指標を生成・蓄積します。 - 相関分析とアラート

蓄積された脅威インジケータを相関分析して、本当の脅威のみをアラートとして発報します。AIによる分析は、セキュリティアナリストの手作業よりも誤検知が少なくなるという特徴があります。 - シンプルな設計のダッシュボード

必要な情報だけを整理して表示します。インシデント発生時にも混乱を避け、正確に把握できるダッシュボード機能です。 - わかりやすいアラートメッセージ

3段階の危険度に応じた表示形式で、緊急度の高いアラートから一覧表示されますので、管理者が対応の優先順位を決定する手間はありません。アラートには推奨される対策も合わせて提示されます。 - 環境を選ばない柔軟なインストール

オンプレミスやクラウドといった環境を選ばず柔軟なインストールが可能です。複数の拠点に導入する場合も、本拠地に分析サーバ、各拠点にデータ収集サーバを配置するだけです。また、各拠点に管理者を配置する必要もありません。

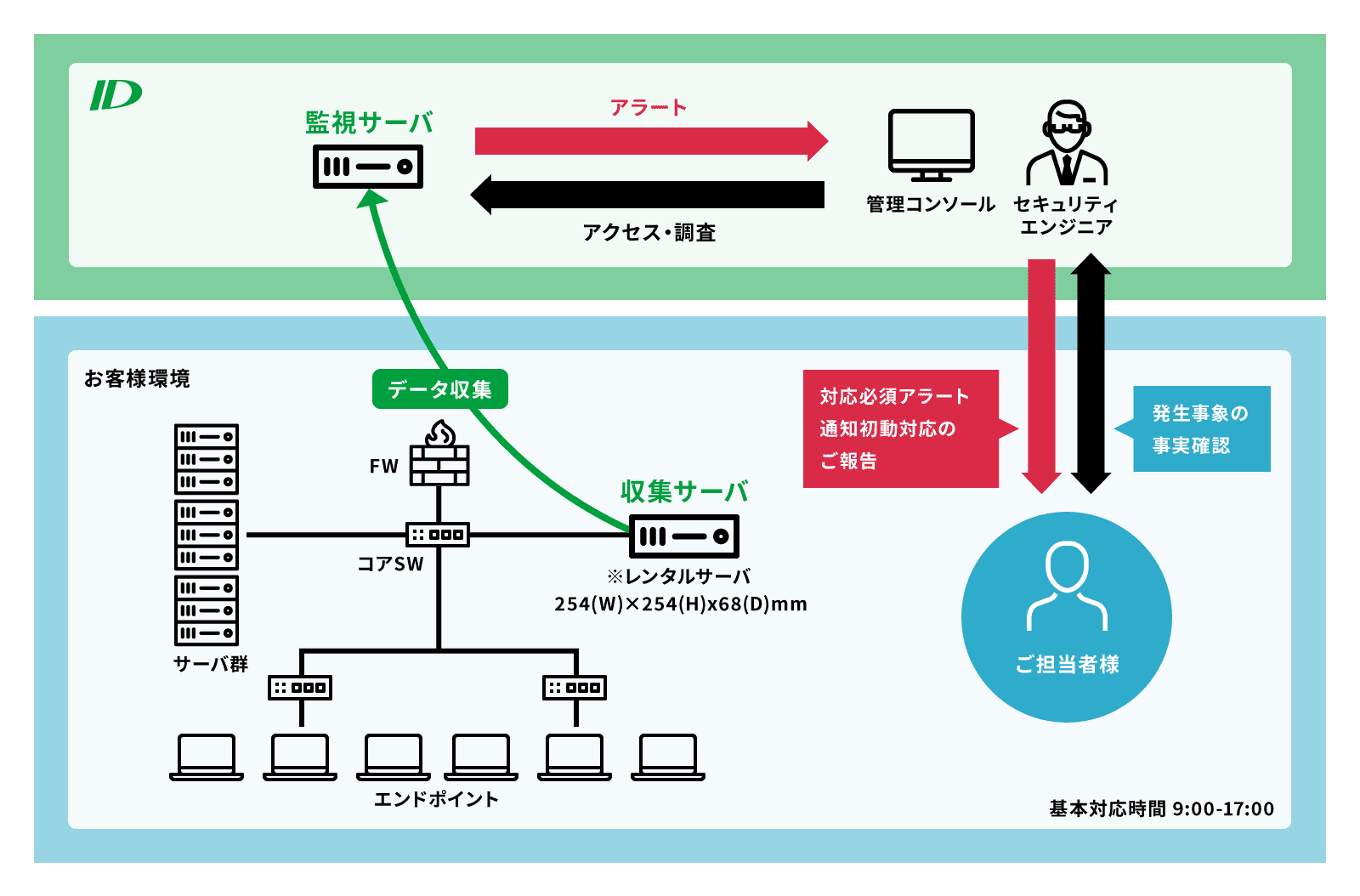

Seceon OTMを使ったネットワーク監視サービス

Seceon OTMを使用して、お客様に代わりネットワーク内のセキュリティ監視を行うサービスも提供しています。監視対象はPCをはじめ、モバイル端末やIoT端末など、IPアドレスを有しているネットワーク内すべての端末です。

仕様

| Extra-Lite構成 | Lite構成 | Standard構成 | ||||

|---|---|---|---|---|---|---|

| APE+CCE | APE+CCE | APE+CCE | ||||

| CPU | 周波数 | 2.0GHz | 周波数 | 2.1GHz | 周波数 | 2.1GHz |

| コア×CPU数×スレッド | 16 | コア×CPU数×スレッド | 32 | コア×CPU数×スレッド | 64 | |

| メモリ | 64GB | 128GB | 196GB | |||

| ディスク | 1TB SSD | 3TB SSD | 6TB SSD | |||

| ※SSD推奨 | ※ブーストデバイスに最低480GB以上領域が必要 | ※RAID 5推奨 | ※RAID 5推奨 | |||

| NIC | 1GigE | 1GigE | 1GigE | |||

| ホスト数 | 300 | 500 | 2000 | |||

| クリティカルデバイス数 *1 | 50台まで | 300台まで | 800台まで | |||

| IPアドレス | 1×IPv4ルーティング可能 内部IPアドレス | |||||

| Extra-Large構成 | 分割構成 | Windows Collector | ||||

| APE+CCE | CCE | |||||

| CPU | 周波数 | 2.1GHz | 周波数 | 2GHz | 周波数 | 2GHz以上 |

| コア×CPU数×スレッド | 88 | コア×CPU数×スレッド | 4 | コア×CPU数×スレッド | - | |

| メモリ | 384GB | 42GB | 2以上GB | |||

| ディスク | 9TB SSD | 150GB以上 | 40GB以上 | |||

| ※SSD推奨 | ※RAID 5推奨 | |||||

| NIC | 1GigE | 1GigE | 1GigE | |||

| ホスト数 | 4000 | - | - | |||

| クリティカルデバイス数 *1 | 1500台まで | - | - | |||

| IPアドレス | 1×IPv4ルーティング可能 内部IPアドレス | OS:Windows 2012 Server | ||||

*1 クリティカルデバイスはログ、ネットフロー等を出力するデバイスです。

例:ルーター、ファイアウォール、スイッチ、もしくは一般的なサービス(IPS/IDS、HTTP、HTTPS、データベースなど)をホスティングしているサーバ

■ BIOSモードでのインストールを推奨いたします

導入事例

ソフトウェア開発・システム運用管理会社の事例

所在地:東京

ユーザ数:約1,000名

課題

- PCや携帯端末、IoTデバイスを導入しているが、セキュリティ管理ができているかが不明

- トップからの「内部不正」に関する対策指示があった

- セキュリティ専門チームを立ち上げるほどの予算がない

- 現状のセキュリティ対策は情シスメンバーがその他業務と兼任

- 予算をかけずにセキュリティ対策が必要

弊社サービスの導入スケジュール

| 1Week | 設計 |

|

|

| 2Day | 導入 |

|

|

| 8Days | 運用開始 |

|

|

| 1Day | 運用引き継ぎ(トレーニング) |

|

|

| 運用開始 |

|

運用体制

弊社(お客様との連携)

- 非定常の本番環境稼働確認:基盤(コンテナ、Docker動作)、収集状況などの確認

- バージョンアップ情報提供と実施

- 技術情報の提供(Issue、バグ、リリース予定など)

お客様(情報システム部門と運用部門の連携)

情報システム部門:アラートリアクション

- アラート詳細確認

- レポート参照

- ライセンス投入

運用部門

- 日常点検(デイリーレポート確認)

- システムアラート受信時のエスカレーション

資料ダウンロード

Seceon OTM リーフレット

ネットワーク監視は人からAIへ。SOC構築・運用の課題を解決し、快適なセキュリティ運用が実現するSeceon OTMをご紹介します。