関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 藤原 和紀

CSS

部エバンジェリストの藤原です。

2020

年は最初のコラムとなります。本年も宜しくお願いいたします。

早速ですが、

1

月

20

日に三菱電機がサイバー攻撃を受けた可能性があると報道されました。執筆時点では詳細がわかっていませんが、

2019

年

6

月から社内で調査を行っていたようです。

今回、防衛上の機密情報などを狙った国際的な犯罪が疑われていますが、このような犯罪は一旦バックドアを仕掛けると、長期間にわたって内部調査を行ない、情報を盗み取り続けるという特徴があります。

三菱電機の件は今回のコラムとは直接関係有りませんが、環境によらずオリンピックに向けて既にいろいろな場所に潜伏している可能性は高いのではないかと私は推測しています。

これを機に、再度スパイ防止法の議論が活発になるかも知れませんね。

今回は

OT

のセキュリティについて少し気になることがありましたのでこれをテーマに書かせていただきます。

OT

についてはこちらのコラム(

【エバンジェリスト・ボイス】

OT

セキュリティは

IT

セキュリティと何が違う?

)もご参照ください。

2019

年

12

月にオムロンの

PLC

で脆弱性が発見されました。

OT

の世界でも

IT

と同様にデバイスには脆弱性があり、このような脆弱性を付いた攻撃が確認されています。

外部サイト:

http://www.omron-cxone.com/security/2019-12-06_PLC_JP.pdf

・身近な

PLC

記事中のプログラマブルコントローラ

(PLC)

について、あまり耳にしない方も多いかと思いますので簡単に説明しますと、

PLC

とはシーケンサとも呼ばれる機器で、実態は

CPU

を持つコンピュータです。

(

参考

) KEYENCE

の

EtherNet/IP™

内蔵

CPU

ユニット

KV-7500

PLC

はコンピュータですので、プログラムを書くとその記述どおりに動作しますが、実際に物理的に動作するのは

PLC

に接続されたモーターやスイッチ等のデバイスです。

それではどのようなデバイスが接続されるのかというと、身近で

PLC

の動きを説明しやすいのが信号機ですので、こちらの動きでご説明します。

信号機は通常はタイマーで信号灯の制御を行っています。長い期間にわたって、ひたすら同じ動きを繰り返します。このように、あらかじめ定められた順番に沿って制御の各段階を逐次進めていくことをシーケンス制御と呼びますが、

PLC

はこのシーケンス制御が得意な機械です。

信号機のようなシンプルな構成ですとタイマーやリレーといったパーツを組み合わせれば作成できます。しかし、実際の動きは夜間に点滅信号に切り替えるなど、時間帯によって制御を変える場合があります。また、歩行者ボタンやセンサがあれば、割り込みによって信号を切り替えたり、メロディを流すといった動作も必要となります。

これらの複雑な動作をパーツのみで作ると、パーツ点数の増加から非常にコストが高くなり、組み替えも非常に大変です。

しかし、

PLC

は

1

台で制御できますので安価で且つ状況に応じて再プログラムできるため効率的です。また、

PLC

は非常に堅牢です。

Windows

等と違い汎用品ではないため、フリーズすることも滅多にありませんので、今ではいろいろな場所で使われています。

PLC

が活躍する場で一番皆さんがイメージするのは工場の生産ラインではないでしょうか。ベルトコンベア上で製品が流れてきたのをセンサで検知し、ポンプを動かすなどの自動制御を行います。もっと大掛かりだと、ダムのバルブ制御などにも使われています。

・PLCへの攻撃とは

実はこの

PLC

ですが、先ほど

CPU

を持つコンピュータと説明しましたが、

LAN

ポートや

USB

ポートといったインターフェースがあるものも多いです。またファームウェアも積んでいて、その上でプログラムを動かすことが出来ます。

つまり、外部からの攻撃の対象になり得るという事で、実際に

2010

年

7

月には

Stuxnet

という攻撃でイランの核開発施設の

SIEMENS

の

PLC

がハッキングを受け、ウラン濃縮用遠心分離機が破壊されました。

2015

年

12

月にはウクライナ西部にある電力会社

Prykkarpatyaoblenergo

にて

PLC

を纏めるシステムへの不正遠隔操作により、

3

時間~

6

時間の大規模送電停止が引き起こされました。

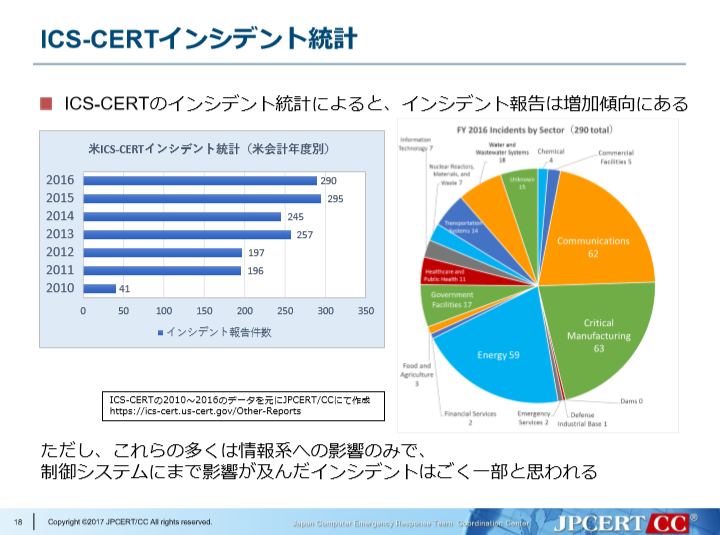

海外の産業系への攻撃の代表的な例を

2

例挙げましたが、攻撃の報告は年々増加しています。

JPCERT

による統計では、情報系への攻撃までで、制御システムに影響したインシデントは限定的とありますが、逆に言えばこれは発覚したインシデントの統計ですので、侵入されたまま気づいていないケースも多いのではないかと推測されます。

出典:

制御システムに関する最近の脅威と

JPCERT/CC

の取り組み

・PLCのパッチマネジメント

それでは、今回のオムロンのようにパッチがリリースされれば、すぐに当てたほうがいいのでしょうか。答えはもちろん

Yes

ですが実際にすぐに適用されることは少ないのが実態です。

理由として、ひとつは前述しましたように、

PLC

はコンピュータですが、見た目はただの小さな箱ということもあり、それを利用するユーザは

PLC

をコンピュータではなく、機械を動かすための装置の

1

つとしか認識しない傾向があります。

例えば、私たちもエレベーターはコンピュータ制御されているんだろうなと薄々感じているものの、どのような実装になっているかは気にしないのと似ています。

もうひとつは、今回のオムロンの脆弱性はネットワークによるものですが、

PLC

はスタンドアロンで動作することも多く、侵入の可能性が少ないという事があげられます。

PLC

を使う一番の目的は安価で且つ安定稼動する事ですので、安定して動いているのであれば余計な手を加えない事が最善と考えてしまいます。

最後の大きな理由は、

24

時間

365

日で動作するシステムで多く使われていますので、年にわずかなメンテナンス時間しか取ることが出来ません。このため、どうしても

PLC

のパッチは優先順位の高いもののみとなってしまう傾向が強いのです。

上記のような理由から、

PLC

についてはパッチマネジメントが行われていない時代が長く続いていました。

・ICS環境をねらう攻撃者

ここにきて状況に変化が生じてきています。

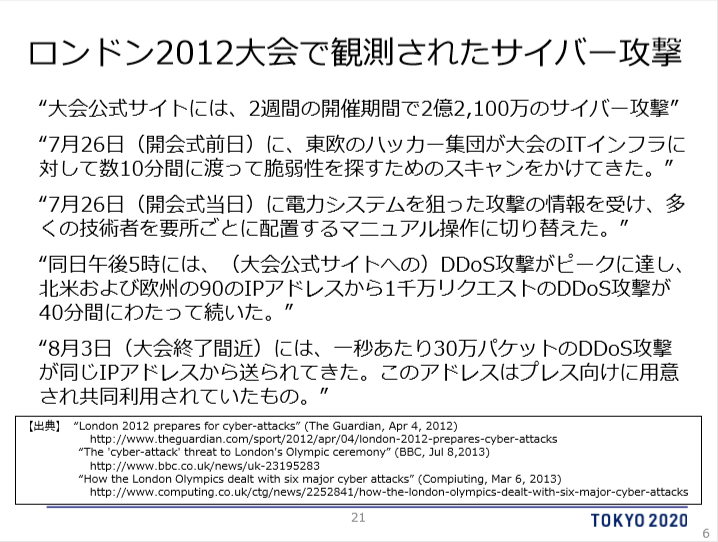

2020

年はオリンピックイヤーです。過去のオリンピックではハッカーコンテストでも行っているかのように、必ずサイバー攻撃が発生しています。当然、日本も例外ではありません。むしろ、オリンピックの開会式に攻撃を開始できるように、既にいろいろな場所で侵入を進めていて、諜報活動中ぐらいの危機感を持つのがいいと思います。

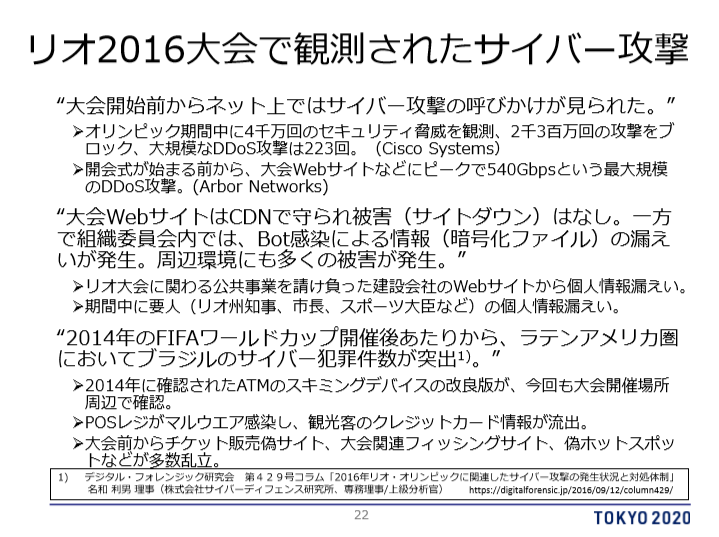

出典:

リオ

2016

大会の振り返りと東京

2020

大会へ向けたサイバーセキュリティの取組み

出典:

リオ

2016

大会の振り返りと東京

2020

大会へ向けたサイバーセキュリティの取組み

PLC

がネットワークに繋がる可能性が少ないと書きましたが、スマート工場化がブームになっており、工場やプラントなどでは集中管理の為の外部接続のケースが徐々にですが増えています。

もちろん、設計上はファイアウォールで分離されているので、直接インターネットから攻撃される可能性は低いのですが、海外では一旦構内のパソコンに感染した後に、そのパソコンを踏み台として

PLC

が書き換えられるといった攻撃を受けています。

ファイアウォールも万能ではありませんので、侵入は防げない、あるいは既に侵入されている可能性があるという前提で、侵入や情報漏えいを検知する仕組みが必要です。

インストール型の監視製品は

PLC

等には導入できないので、侵入や情報漏えいの検知には、ネットワーク監視型の製品が有効です。

OT専用サイバーセキュリティソリューション『CyberX PLATFORM』

・OT環境に必要な対策とは

特に、重要インフラと呼ばれている業界においては、侵入を許せば我々の生活に多大な影響を及ぼす可能性がありますので、国による指針が示されています。

外部サイト:

内閣サイバーセキュリティセンター

(NISC)

重要インフラの情報セキュリティ対策に係る第4次行動計画

重要インフラの業界の方以外も、攻撃の対象になる可能性があります。攻撃を受ければ工場の操業が止まる可能性もありますので、一度目を通すことをお勧めします。

OT

環境の脆弱性については、一度

IPA

が公開している脆弱性情報をご覧になってください。

外部サイト:

ICS-CERT

が公開した制御システムの脆弱性情報(直近の

1

ヶ月)

ICS-CERT

とは米国土安全保障省(

DHS

)

Cybersecurity and Infrastructure Agency

(

CISA

)の組織で、制御システムの脆弱性報告の受付や攻撃への対応支援を行っている機関です。

※

ICS =

産業用制御システム

(Industrial Control System)

ぱっと見ていただくだけでも、

1

ヶ月で実に多くの脆弱性が報告されているということがお分かりでしょう。今はネットワークに接続されていないなどで無関係と思われていても結構です。ただ、将来の拡張の際などに、このような危険があるかもしれないという事を記憶の片隅に留め置いて頂ければと思います。

また、

IIoT(Industrial Internet of Things)

機器についても、乗っ取りの危険があるという前提で検討をしていただければと思います。

・一般の皆さんへお伝えしたいこと

工場や送電所なんて縁もゆかりも無いので、自分には関係ない。恐らく皆さんはそうお考えになるでしょう。

しかし意外に私たちの身の回りにも、たくさんの制御が行われています。主に電力系統等の強電系で使われることが多く、道路の信号以外にエレベーターや自動ドア、ポンプ、アトラクションの乗り物、自動販売機の一部、電車でも社内設備や信号などで用いられることがあります。オフィスなら電灯や空調の制御に使われるケースもあります。

これらの多くは外部に接続されていないため、すぐに危険と言う事ではありませんが、今後

5G

やスマートビルが広がり、このように機器もリモート監視や制御ができるようになっていくと予想されます。

せっかくここまでお読みいただいたので、身近などのような場所でどのような制御が行われているか、想像しながら通勤されてみてはいかがでしょうか。

(

参考

)

外部サイト:

IPA

制御システムのセキュリティ

弊社は

OT

専用サイバーセキュリティ製品

CyberX PLATFORM

の代理店です。

興味がございましたら、

ホームページ

をご覧ください。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。