関連するソリューション

業務改革

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS

部エバンジェリスト フェローの関原です。

猛暑、地震、水害と今夏の自然災害は強烈なものがありました。この秋は大きな災害がないことを祈ります。

さて、今回は

JPCERT/CC

様からタイトル名のツールが公開されましたので導入部分のみですが、簡単に検証してみます。

以下紹介ページからの引用です。

”

JPCERT/CC

ではマルウェアに感染した端末を起点として、他の端末への感染拡大やサーバーへの侵入など内部のネットワーク内に侵害が拡大する事例を多く確認しています。

侵害を受けた端末の調査には、動作したアプリケーションや通信などの詳細なログを日頃から取得しておくことが望まれます。

このような用途に使用できるツールとしてマイクロソフト社が提供している

Sysmon

というツールがあります。

Sysmon

は、端末上で動作したアプリケーションの情報やレジストリエントリの作成、通信など

Windows OS

の様々な動作をイベントログに記録するツールです。

この

Sysmon

のログを調査する最も一般的な方法は、イベントログをテキストなどの形式に変換し検索する方法ですが、この方法では多数の端末を同時に調査することは困難です。

そこで

JPCERT/CC

では

Sysmon

のログを一元管理し、ログ分析を迅速かつより正確に行うことのできるツール「

SysmonSearch

」を開発し、公開しました。今回は、この「

SysmonSearch

」について紹介します。”

外部サイト:

※

Sysmon

ログを可視化して端末の不審な挙動を調査

~SysmonSearch~(2018-09-06)

■目的

無償提供されている

Sysmon

と

SysmonSearch

を利用して、どの程度のインシデントレスポンスやフォレンジックに関する分析が可能なのか、まずはさわってみようというのが趣旨です。

■Sysmonとは?

こちらの記事に詳しく紹介されています。

外部サイト:

※新しい仲間「

Sysmon

」はトラブルシューティングの必携ツールになりそうな予感

Sysmon

は

Windows

のシステムサービスおよびドライバーとしてインストールされ、システムのスタートアップからシャットダウンまでの間、プロセスの作成、ネットワーク接続、ファイルの作成日変更のアクティビティを監視して、イベントログに記録します。

Windows

の起動直後からシャットダウンシーケンスの最終段階までのアクティビティが記録されるため、動作の不安定なシステムの原因調査、スタートアップやシャットダウンの問題調査、特定ユーザーのログオン/ログオフ問題の調査、マルウェアの挙動調査などに役立ちそうです。

本来の位置づけは動作の不安定なシステムのトラブルシューティングツールである

Sysmon

ですが、ポイントとしては以下の

2

点だと思います。

・サービスとして動作するので起動から終了までほぼすべてのプロセス記録、ファイル操作、ネットワーク通信が記録可能

・

MS

謹製の無償ツール

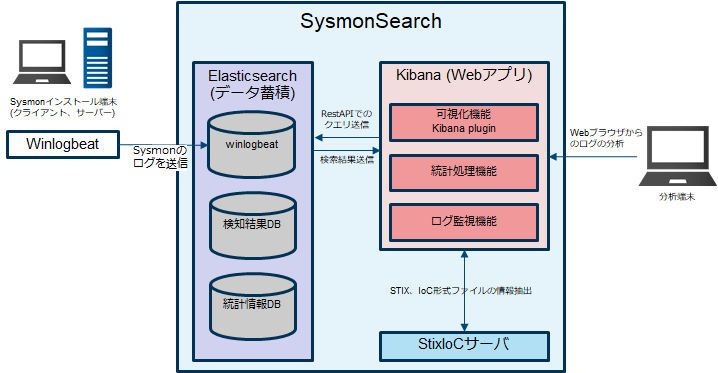

■利用するコンポーネントと連携

図で見ると速いですね。

外部サイト:

※出典

文字で補足すると

「

Sysmon

」を監視対象クライアント(以下クライアント)に導入し、クライアント上の

Eventlog

にプロセス、ファイル、ネットワークのアクティビティを記録する。

↓

「

Winlogbeat

」というアプリケーションもクライアントに導入し、

Eventlog

を

SysmonSearch

サーバ(以下サーバ)に送信する。

↓

サーバ上では「

Elasticsearch

」が稼働しており、送信された

Eventlog

をサーバ上の

DB

に蓄積しておく。

↓

サーバ上にはWebコンソールとして「Kiabna」も稼働しており「Elasticsearch」のDBと連携し、情報の検索と表示が可能。

さらにサーバ上ので稼働するもう一つのアプリケーション「

StixIoC

」により情報抽出が可能。

↓

システムの利用者は管理

/

分析端末より

Web

コンソールにアクセスし、クライアントのアクティビティを検索し、確認することが可能。

といった形になります。

■インストール

手持ちリソースの都合上、今回は

AWS

上に環境を構築します。

★

SysmonSearch

サーバ

⇒

AMI

ubuntu/images/hvm-ssd/ubuntu-bionic-18.04-amd64-server-20180912 (ami-07ad4b1c3af1ea214)

⇒インスタンスタイプ

t2.medium Disk30GB

⇒セキュリティグループ

Allow

管理

/

分析端⇒

22/TCP,5601/TCP

監視対象クライアント⇒

9200/TCP

★監視対象クライアント

⇒

AMI

Windows_Server-2012-R2_RTM-English-64Bit-Base-2018.09.15 (ami-0f94c740726599c3a)

⇒インスタンスタイプ

t2.medium

デフォルト

★管理

/

分析端末(社内

Lab

から)

⇒ブラウザ

Firefox Version 62.0.2

--

作業

時間が無いので今回は手っ取り早い

Docker

を利用することとし、以下の記載通りにインストールします。

外部サイト:

Jump-start-with-Docker

①まずは

SysmonSearch

サーバへのインストールです。

Docker

上で「

Elasticsearch

」「

Kibana

」「

StixIoC

」

3

つのコンテナが動作します。

Proxy

サーバは使用しませんのでオプションである

Proxy

サーバの設定以外の

5

項目を実施します。

#

今回は手間を省くためすべて

"sudo su -"

を実行した後に作業しています。

#

本環境では

6.

の前に

"apt-get update"

した後に

"apt install docker-compose"

する必要がありました。

⇒

1.Clone SysmonSearch git repository

⇒

2.Move to docker directory

⇒

4.Set Virtual Memory on host device:

⇒

5.Run the setup.sh

⇒

6.Build an image

②

Docker

の

Build

以降です。

⇒

How to Start Container

⇒

Set scheduled tasks

⇒

Loading the index template in Elasticsearch

×

How to Stop Container

#

停止の仕方なので今回は実行しません。

⇒

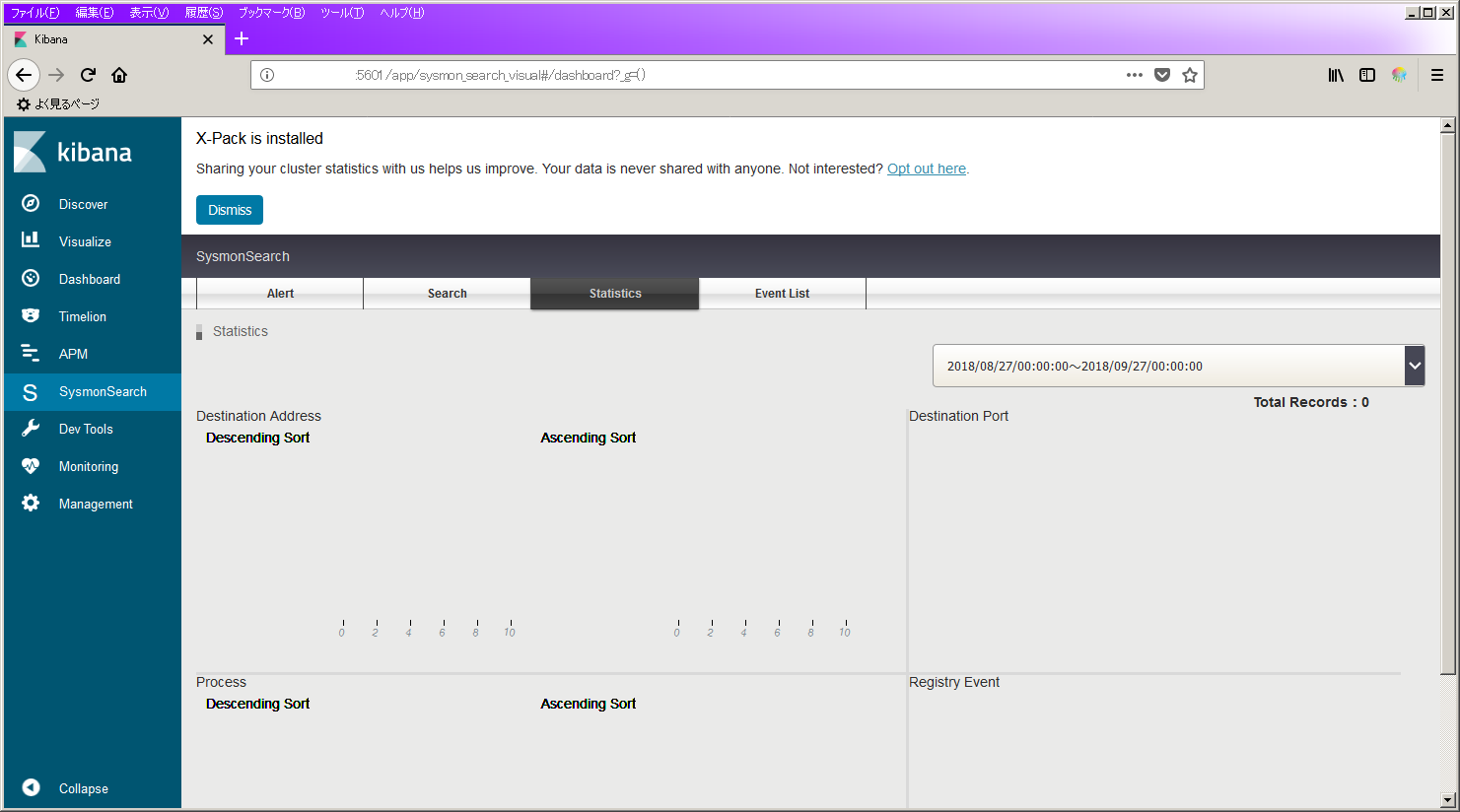

Accessing the Kibana

http://xx.xx.xxx.xxx:5601/

うまくいきましたね。

③

Client Setup

以下は挙動を記録したい

PC

に対してインストールします。

⇒

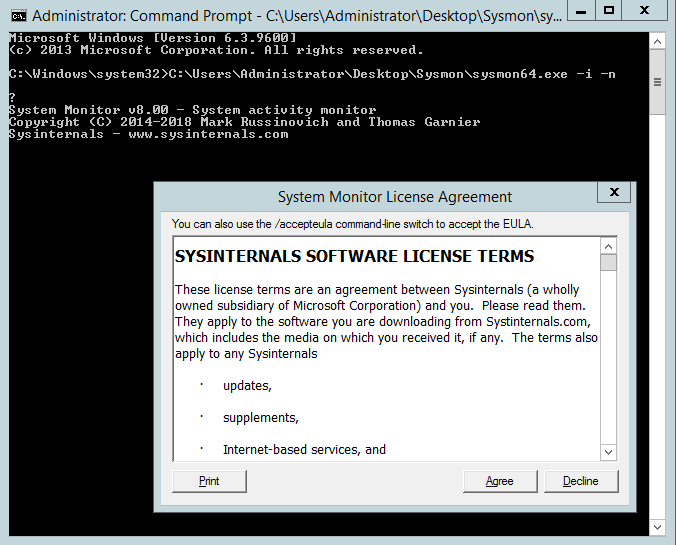

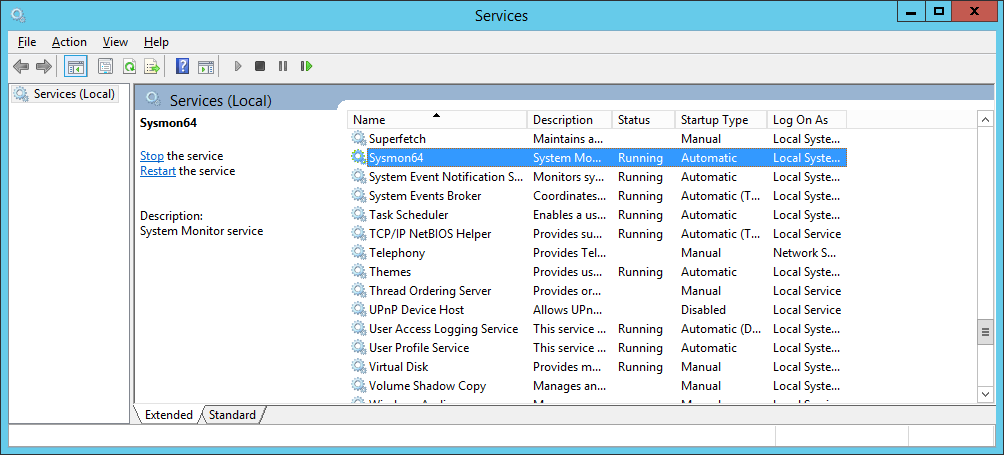

Install Sysmon

Sysmon

を以下よりダウンロードしインストールします。

ここでは

OS

に合せて

64bit

版をインストールします。

外部サイト:

※Sysmon

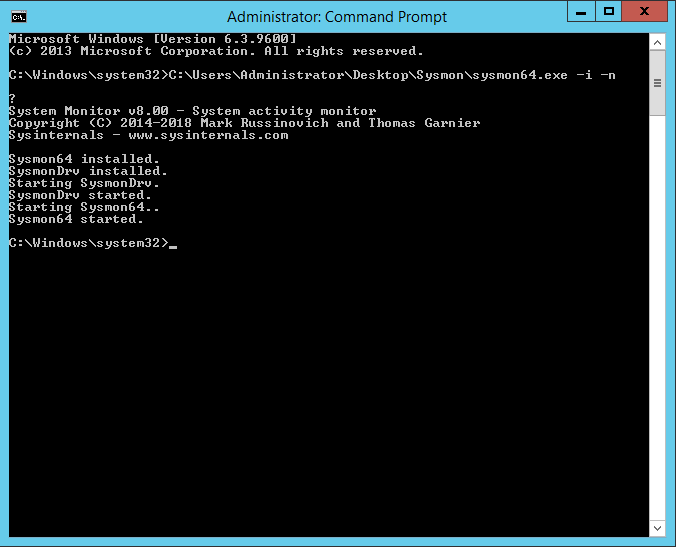

EULA

に同意します

サービスとして動きます。

⇒

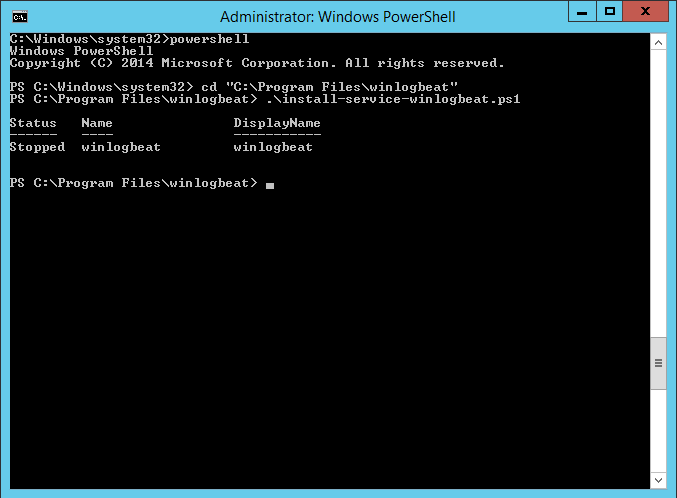

Install Winlogbeat

Winlogbeat

を以下よりダウンロードしインストールします。

外部サイト:

※Winlogbea

解凍したフォルダをリネームして画像のフォルダに移動、

Powershell

でインストールスクリプトをたたきます。

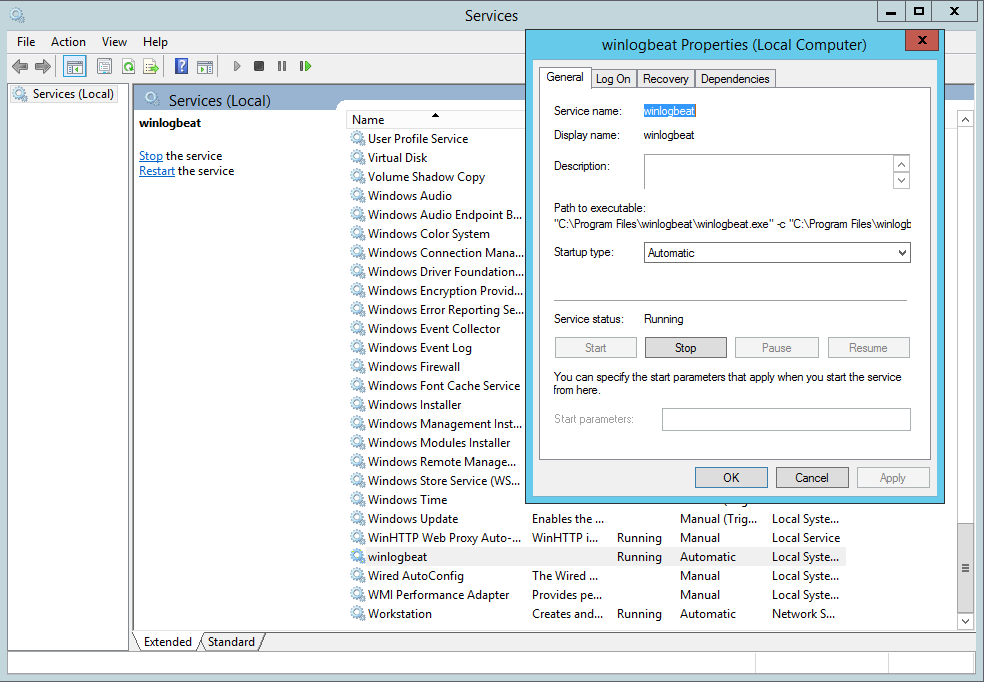

サービスコンソールからサービスを起動

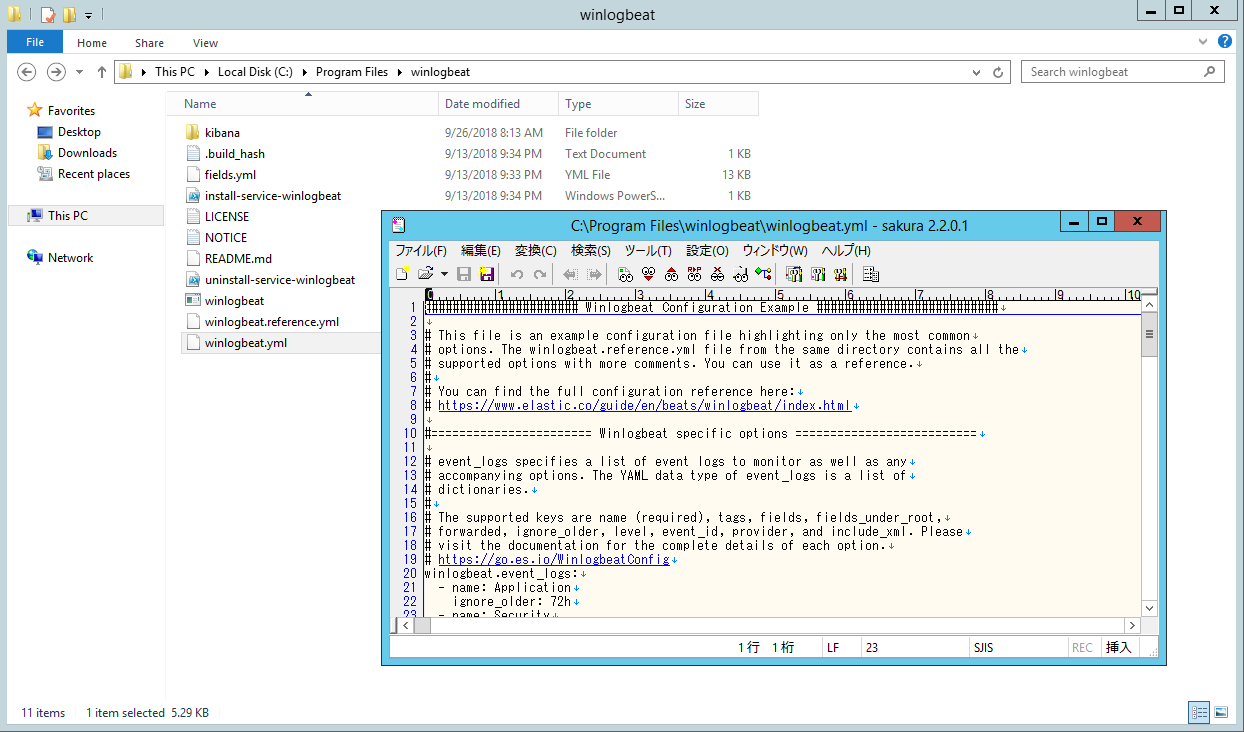

Winlogbeat configuration

サービスが起動できることが確認できたら、本項に記載の通りエディタで

Config

を書き換えます。

★

Specify Elasticsearch IP address:

#SysmonSearch

サーバのプライベートアドレスを記載(

[]

は外す)

★

Sysmon's event logs to monitor:

#

追記

★

Disable automatic template loading:

#

項目が見当たらないのでそのまま挿入

★

Change the index name:

#

項目が見当たらないのでそのまま挿入

Winlogbeat

サービスを再起動してインストールは完了です。

--

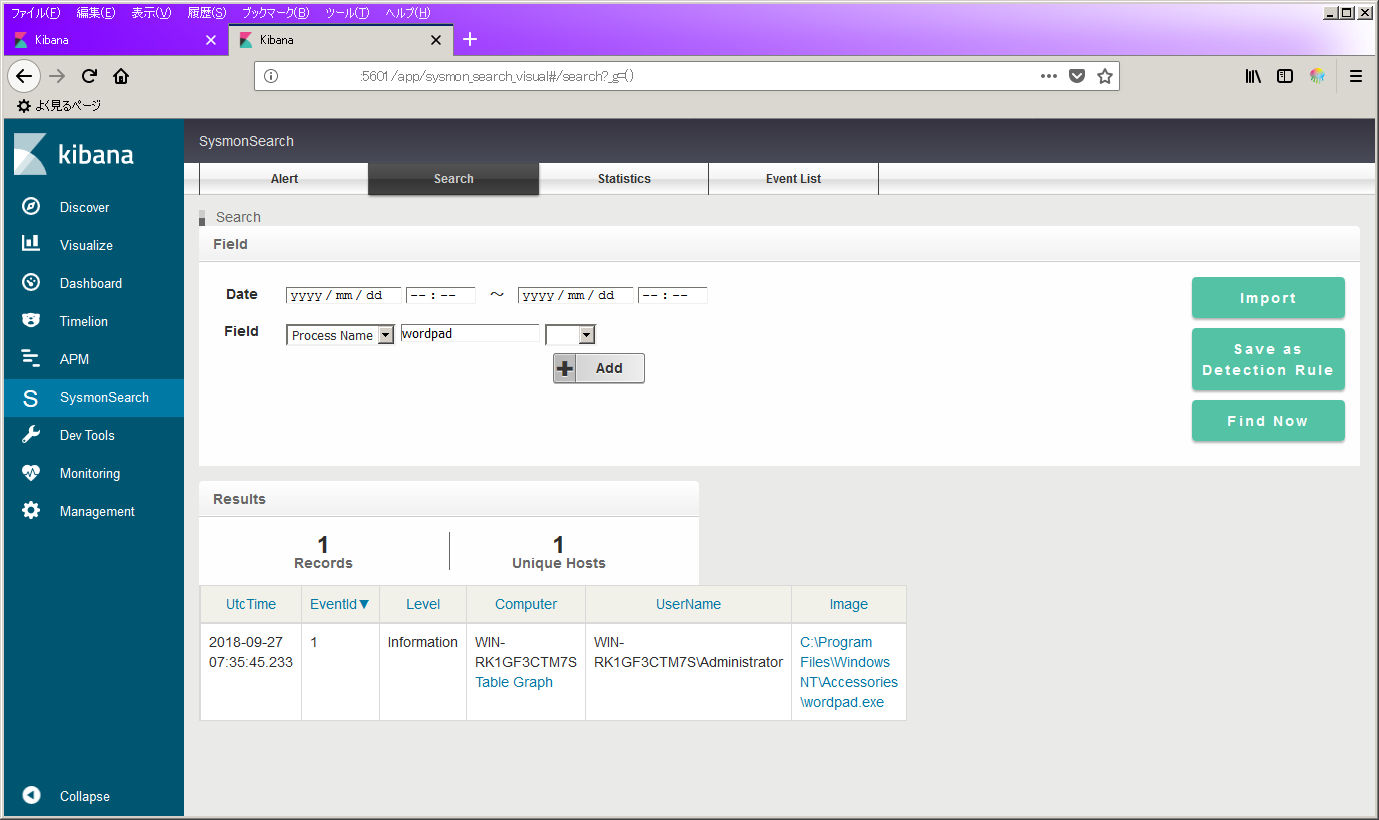

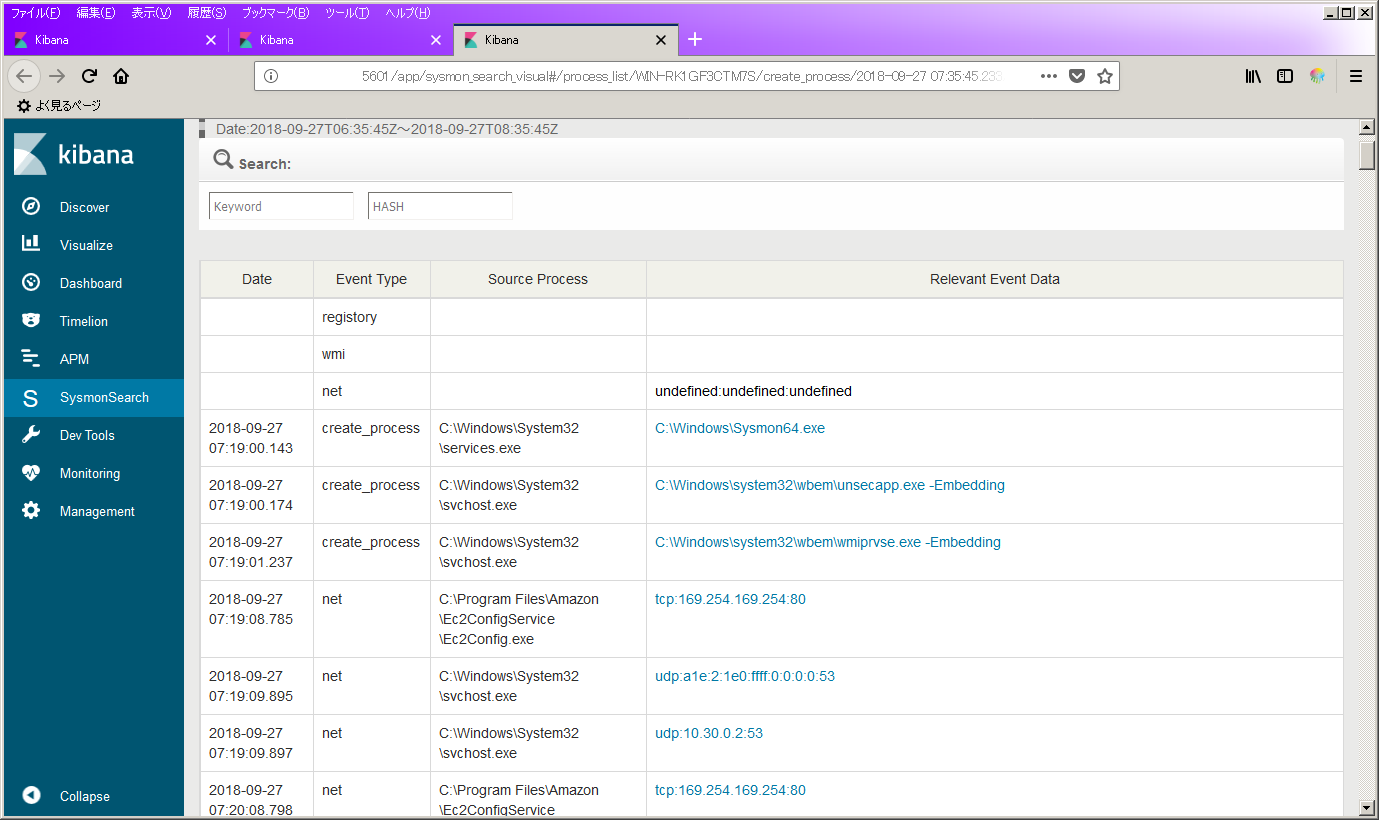

■アウトプット

プロセスもそれに紐付いたネットワークアクティビティも取れています。

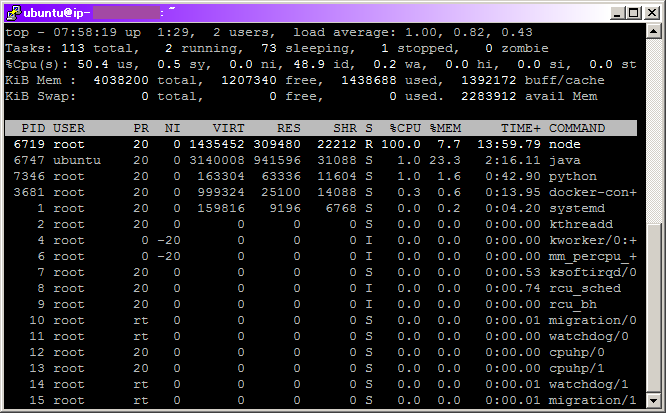

いろいろ操作していたところレスポンスが鈍いので

SSH

からの

top

で状態を確認です。

インスタンスが小さすぎるのか、そのほかの問題なのか少し重いですね。

--

追記:

t2.medium

では遅すぎるので

m5.xlarge

に付け替え、

Disk

も

60GB

にしました。それでも画像生成をする操作は絞り込まないともたつきます。

また、執筆時点では

EK

と

X-Pack

間の認証の関係で

SysmonSearch

サーバをリブートしてしまうと

Kibana

のログインエラーが出てしまう問題が解決していません。

このあたりだと思いますが…(確認する時間がありません

^^;

)

外部サイト:

※Kibana 6 Login is currently disabled

追記:

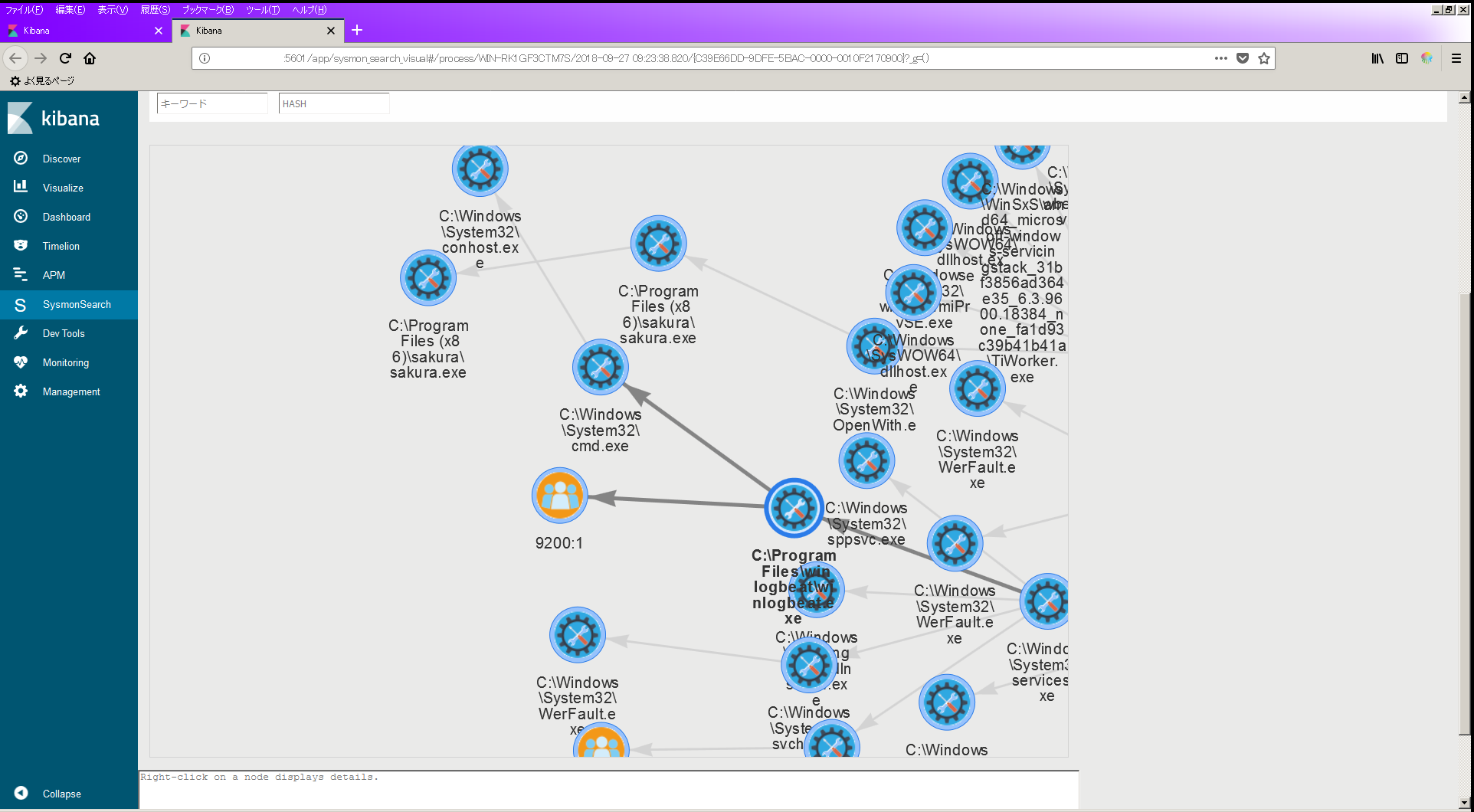

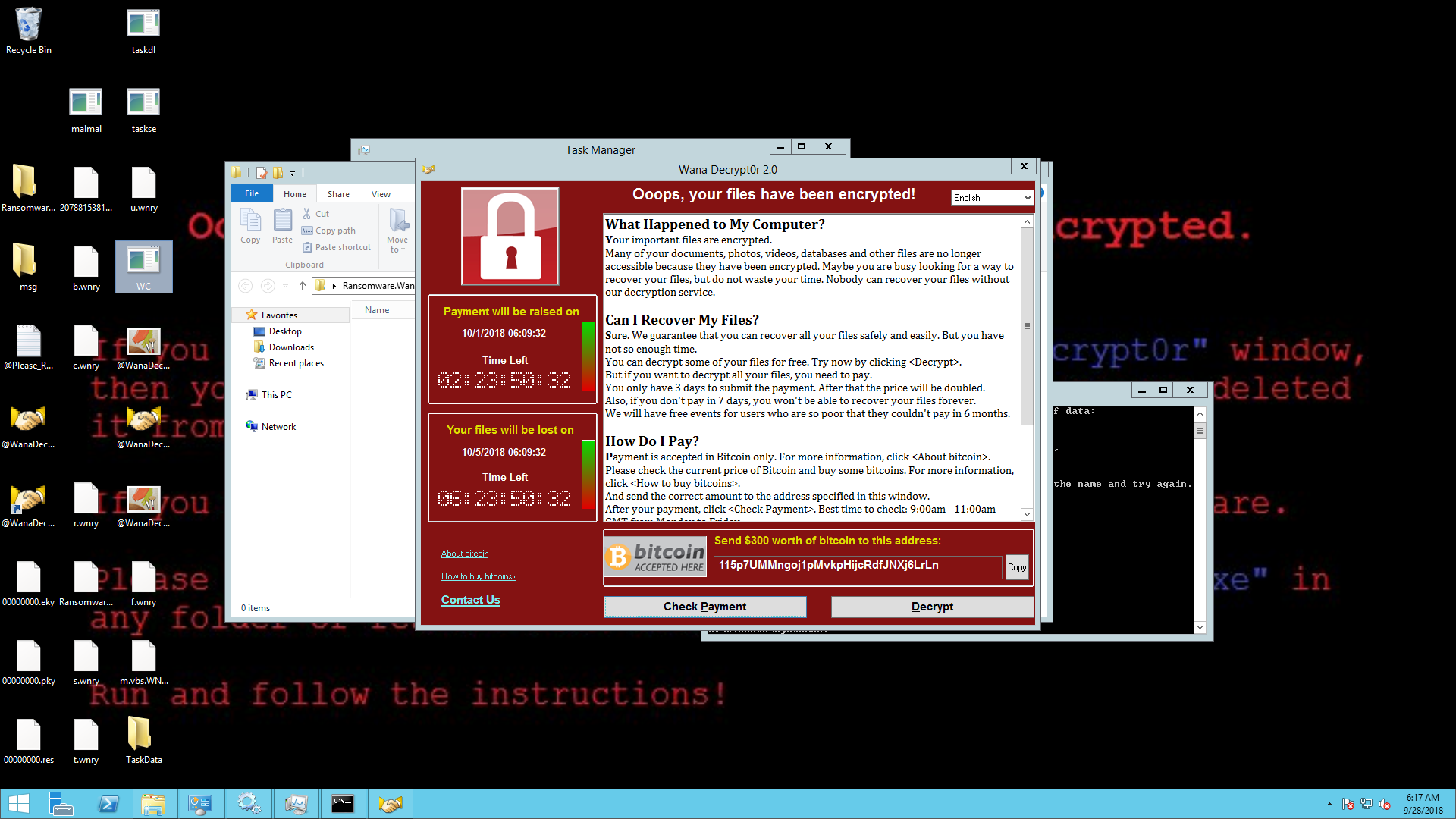

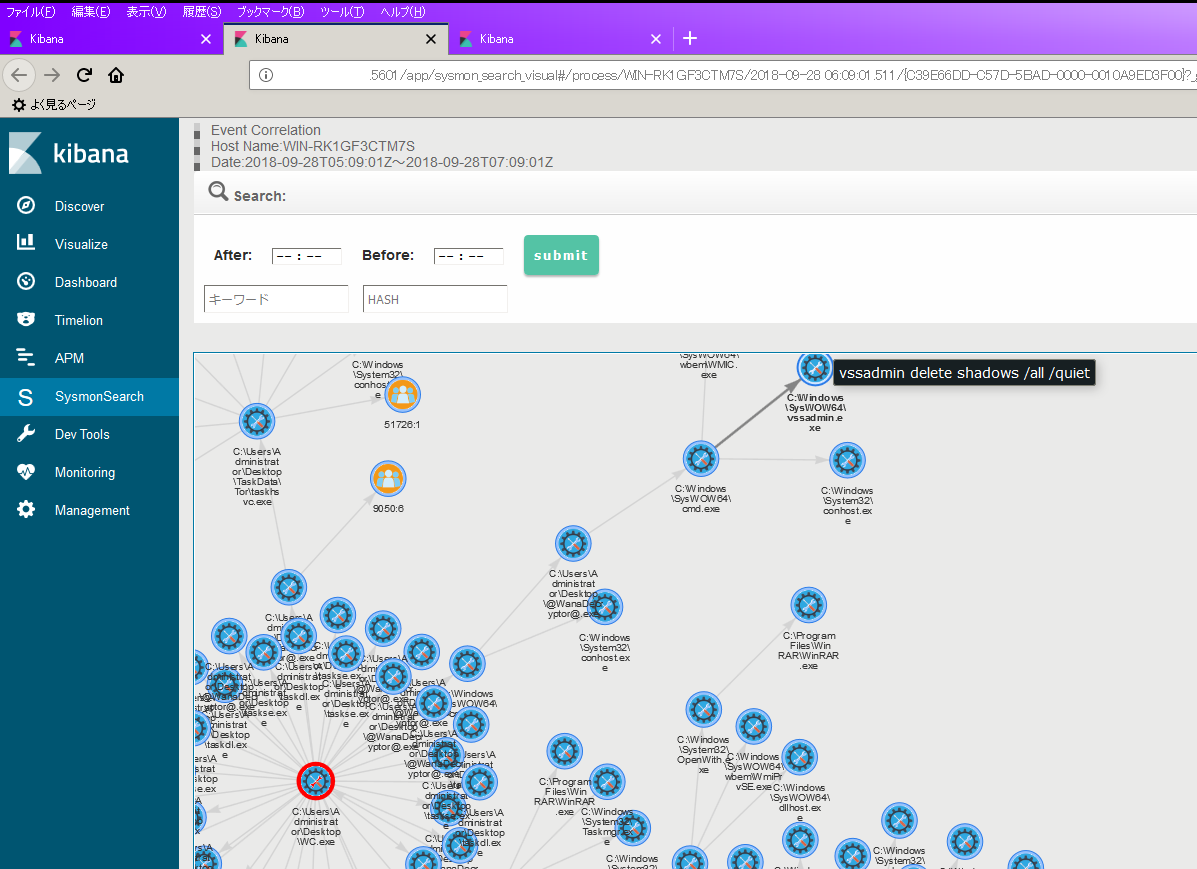

WannaCry

を踏んでみました。

派生したプロセスがボリュームシャドウコピーを削除する様子を捉えています。

派生したプロセスがボリュームシャドウコピーを削除する様子を捉えています。

如何でしたでしょうか。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CRISC, CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。