サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS

部エバンジェリスト フェローの関原です。

東京では多くの展覧会やコンサート等のイベントが開催され芸術の秋もピークを迎えています。

今秋もいくつかのオーケストラコンサートを聞きましたが、今年一番期待していたマエストロ(名指揮者という意味です)が諸事情により来日がキャンセルとなってしまい残念でした。

指揮のスタイルは様々ですが、そのマエストロは

100

人を超えるオーケストラメンバーの指揮でも指揮棒を持たず、自身の最小限の体の動きで素晴らしいパフォーマンスを引き出します。

30

年も同じオーケストラのシェフ(音楽監督)を務めていると、ここまでのレベルでプレイヤーをコントロールし、感動的な音楽を奏でられるのだなと感じさせるスタイルでした。

ぜひ、来年以降も日本で名演を聴かせていただきたいものですね。

- --

話は変わって、先週このようなリリースが国立研究開発法人情報通信研究機構( NICT )より発出されました。

外部リンク: 日本国内でインターネットに接続された IoT 機器等に関する事前調査の実施について

IoT

機器?

事前調査??

これはどういうことでしょうか???

今回は、なぜ総務省所管の国立研究開発法人がこのタイミングでこのようなことを実施するのかを確認していきましょう。

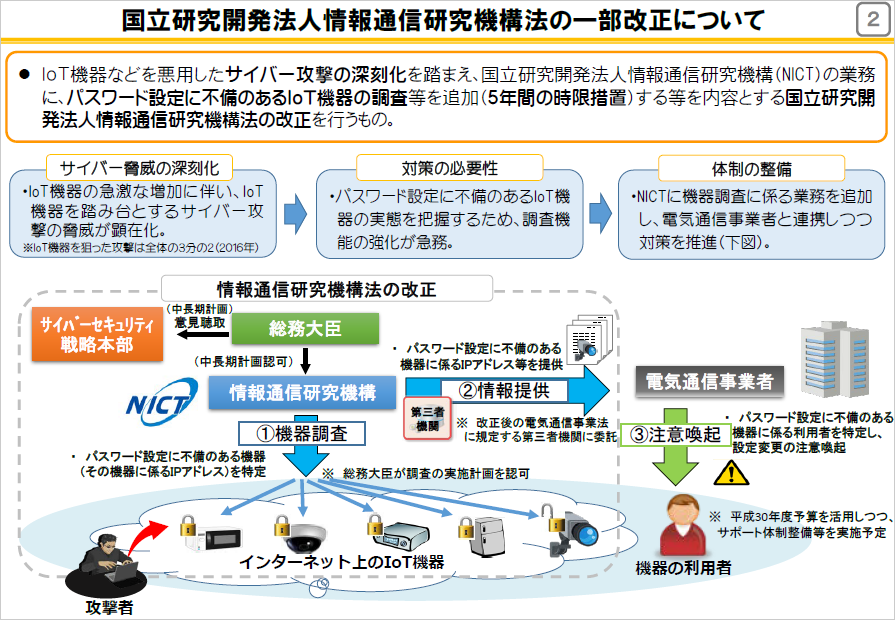

■なぜインターネットに接続されたIoT機器等を調査するのか

近年、人間が直接操作することを目的としない所謂

IoT

機器(カメラ、センサー等)のインターネット接続が爆発的に増加しています。これらの

IoT

機器は事業者のセキュリティ意識の欠如やデバイスが持つリソースの制限により多くは脆弱な状態(パスワードを含めた設定の不備、セキュリティ上の欠陥の放置)で設置されています。

一昨年以降インターネット上で猛威を振るう大規模 DDoS はこのような脆弱な IoT 機器をコントロールし、踏み台にすることにより効果を上げていました。となると、今後もこのような状態を放置しておけばインターネットの公正で効率的な利用が困難になることは明らかです。

そこで政府はセキュリティ対策フレームワークの定石どおり、まずインターネット上の IoT 機器の可視化、つまり『どこに、どのように脆弱な IoT 機器が存在しているのか』を確認することからはじめました。

出典:http://www.soumu.go.jp/main_content/000550149.pdf

■誰がどのように調査するのか

NICT

(とその委託者)が以下作業を実施し、結果を取りまとめるようです。

①日本国内の IPv4 アドレスを対象に、 22/TCP(SSH) 、 23/TCP(Telnet) 、 80/TCP(HTTP) などの宛先ポートに対してポートスキャンを実施

②ポート開放状態のアドレスに対してバナー情報の取得を実施

<<

なじみがない方の理解を促進するため用語をビルに例えて説明します、わかる方は飛ばしてください

>>

----------------------------------------------------------------------

IPv4 アドレス ⇒複数棟をもつビル群の住所

TCP,UDP ⇒ビル群の中の 2 つの棟の名前

ポート ⇒各棟の部屋番号(部屋の数は 65,536 部屋程度)

サービス ⇒各部屋でやってるお店

# 各部屋はそれぞれ独立したお店で、決まった部屋番号で身分証明書の発行、メールの受け渡し、荷物の受け渡し等の業務をしており、建物によっては閉店している部屋もある

ポートスキャン ⇒営業中か電話で確認

バナー情報 ⇒店名や責任者名

----------------------------------------------------------------------

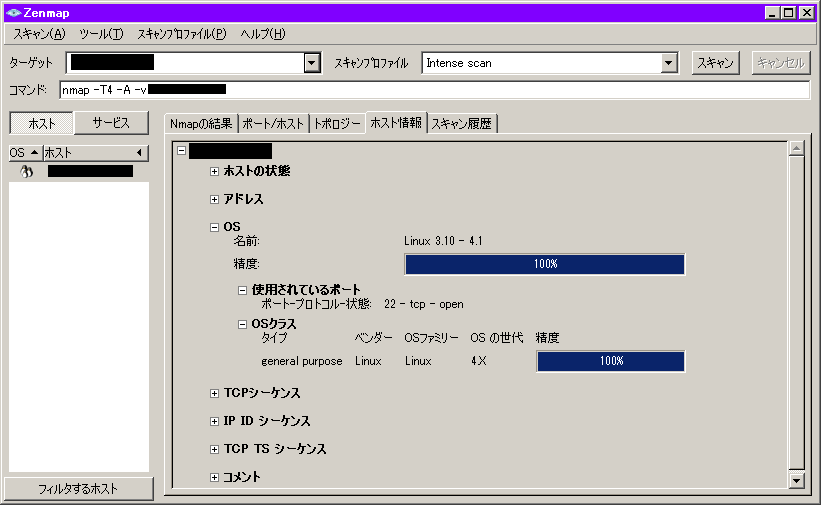

ちなみにこれらの調査は身近なツールでも可能で、たとえば Zenmap ( GUI で使える Nmap のようなポートスキャナー)※を使うと①はこうなります。

外部リンク:

ZENMAP

スキャン対象の機器の

OS

は

Kernel3.10

以降の

Linux

で

SSH

が稼働している

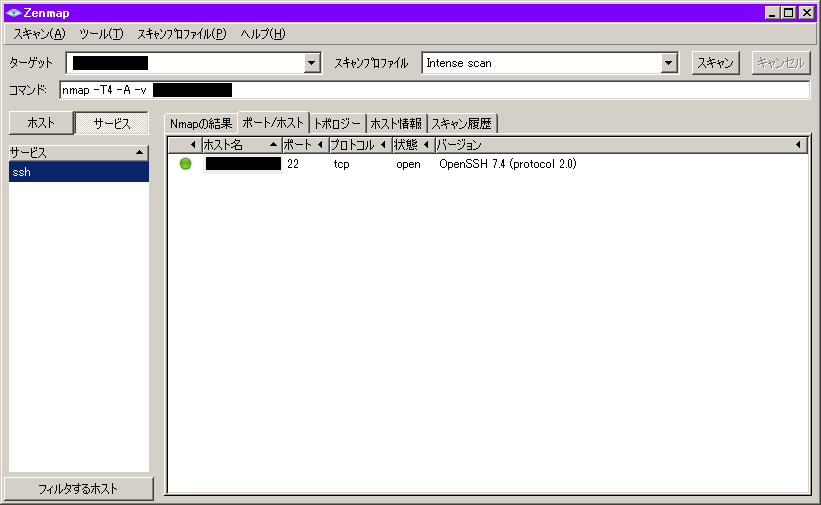

また②はどのようなものかというと、例えば下の図の情報からはこうなります。

稼働している

SSH

サービスは

Open SSH7.0

によるもので、

SSH

バージョン

2

で接続可能

この作業はそんなに難しいことをやるわけでもなく、技術的には誰でもできます。というか悪意のある方々や研究が目的のサイト※、またインターネットの調査が趣味の方々は日々自動で実施しているでしょう。

※研究が目的のサイトの例

外部リンク:

SHODAN

外部リンク:

Censys

ちなみに現実社会に例えれば、泥棒が鍵を開けっ放しの家を見つけるためにウロウロするのと本質的に一緒です。

# 現実社会では明らかに怪しい人間が他人の家をのぞきこんだり鍵の状態を確認していたら職務質問されますよね…

本件の特徴はこれ(所謂ハッキングと同じ原理の作業)を(特定の組織が)合法的に大手を振ってできるようになったということがポイントです。

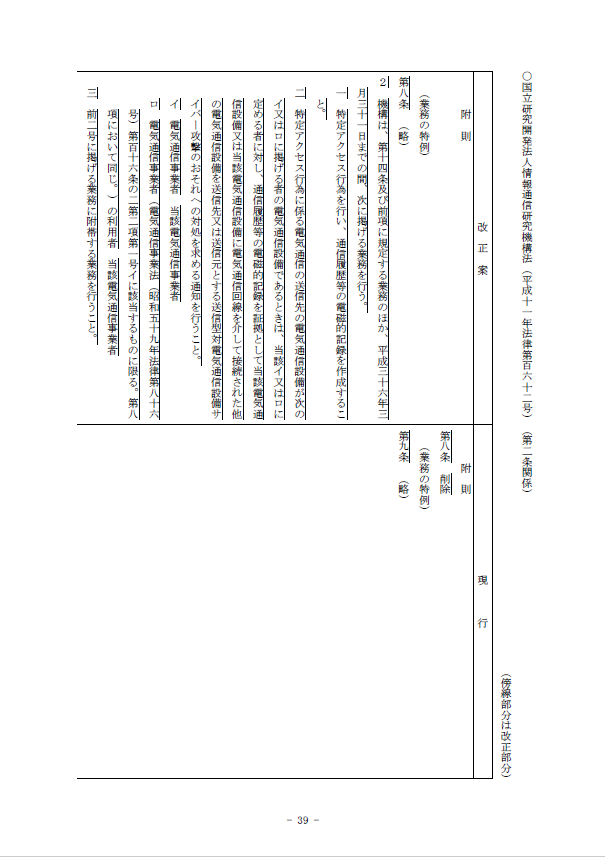

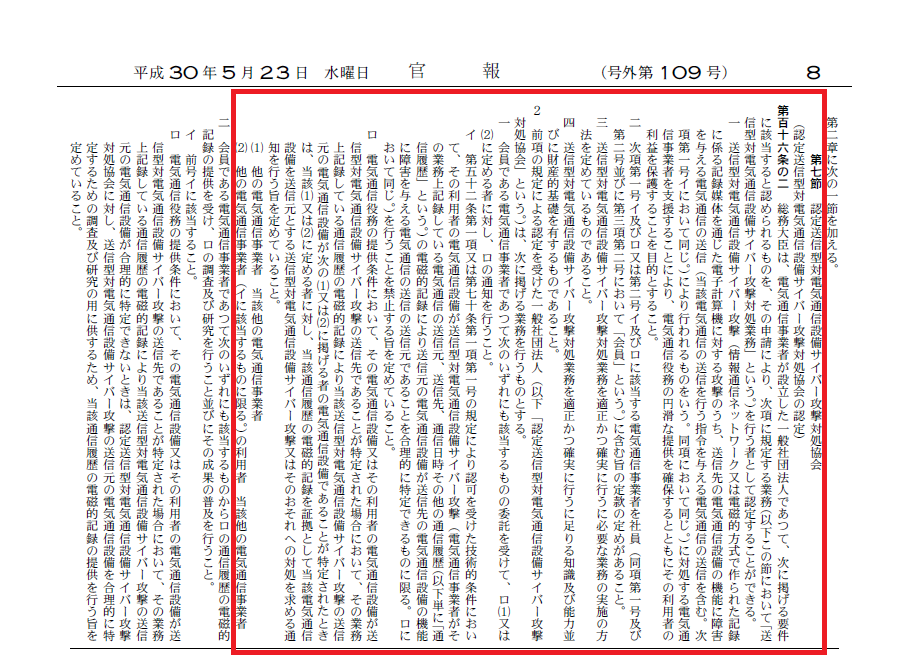

■調査を実施する法的な根拠

「平成

30

年

5

月

23

日 電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律(平成

30

年法律第

24

号)」に基づくとされています。

外部リンク: 総務省 新規制定・改正法令・告示 法律

以下の部分に条文改正前後の対照表があります。

出典:http://www.soumu.go.jp/main_content/000550150.pdf

■対象となりそうなシステムを管理・運用する組織への影響

現場の方からすると非常に気になるところだと思います。

どのレベル・頻度で実施するのか

アラートや要調査のログエントリが増えるのか

対象となった機器の負荷は上昇するのか

われわれの業務に影響は出ないのか

ある程度の情報は開示してほしいところですね。(この文 11/15 現在の情報で書いています)

このあたりの資料からするとすでに大量のスキャンを受けているのでそんなに問題ないという考え方もできそうです。

外部リンク: インターネット治安情勢 @police

なお、前記リリースのようにスキャンをかけるソース IP アドレスは以下のようですので、アラートの除外対象にすることも検討できます。

・

210.150.186.238

・

122.1.4.87

・

122.1.4.88

■次のアクションは

事前調査ということなのでこの調査結果は当然、次のアクション=脆弱な

IoT

機器を展開している組織への指導ということにつながります。予算不足を言い訳にインターネット境界でのセキュリティ対策をおろそかにしている組織にはお役所からご指導が来るかもしれません。

近年の法整備や社会通念からすると自組織のシステムがサイバー攻撃の踏み台になったとき「うちは被害者だ!」は通用しなくなっています。インターネットはいわば公道ですので自分が加害者になるリスクも考えたセキュリティ対策が必要でしょう。

大きな被害を第三者に与える攻撃の踏み台になる可能性が高いと判断された場合、極端な話そのシステムが使う IP アドレスレンジを丸ごと ISP で遮断という議論が出てくる可能性もあります。

#

これはさすがに言い過ぎか?

■その他

今回の調査はあくまでも日本の法令に基づき、国内に割り当てられた

IP

アドレスのみを対象としています。

ご存じのように(中国を除き)インターネットのコネクティビティに国境はありません。よって本施策で国内にある

IoT

機器の脆弱性に対策を行い

DDoS

に加担する可能性を低減させても、依然海外経由で攻撃を受ける可能性は変わりません。

どこまで国際的に協調できるかがその効果への大きなポイントであることは、これまでのサイバーセキュリティ施策と同様です。

--

◆

Appendix

◆

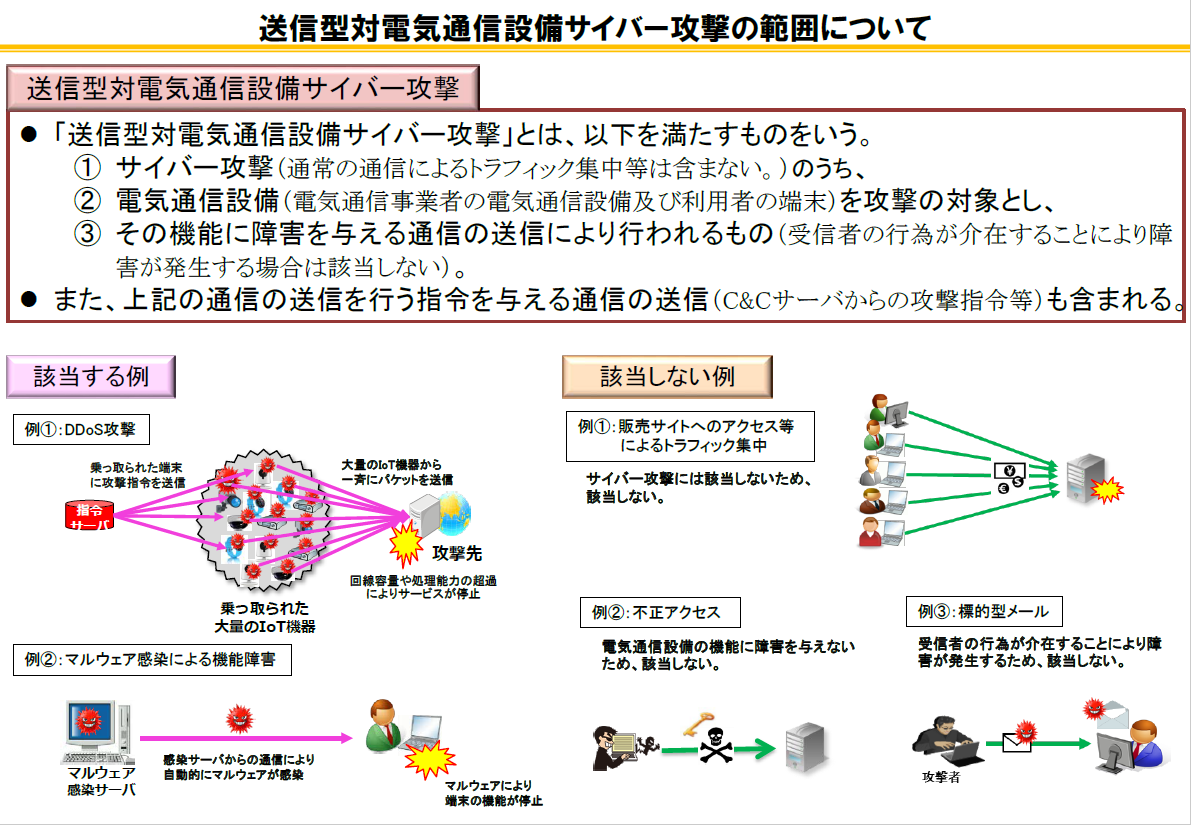

改正された電気通信事業法の第

116

条の定義によると「送信型対電気通信設備サイバー攻撃」とは「情報通信ネットワーク又は電磁的方式で作られた記録に係る記録媒体を通じた電子計算機に対する攻撃のうち、送信先の電気通信設備の機能に障害を与える電気通信の送信(当該電気通信の送信を行う指令を与える電気通信の送信を含む。)により行われるものをいう。」となっています。

出展:

http://www.soumu.go.jp/main_content/000551570.pdf

つまり「送信型対電気通信設備サイバー攻撃対処業務」は (D)DoS に対処する業務であり、主たる業務は踏み台となった / なる可能性のある IoT 機器の所有者や利用する組織に適切な対処を求める通告をするという理解となるのではないでしょうか。

覚えておくと数年後の

IPA

の試験に出るかもしれません。

出展: http://www.kantei.go.jp/jp/kanpo/2018/may.4/h300523/gifs/g105230008.pdf

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CRISC, CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。