サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。

CSS

部 エバンジェリストの内山です。

少し遅くなりましたが、新年あけましておめでとうございます。

昨年は私どものコラムに

1

年間お付き合いいただき本当にありがとうございます。

本年も「セキュリティ」という切り口で、皆さまにとって何かしらお役に立てる情報をご提供したいと思っています。

どうぞよろしくお願いいたします。

例年この時期になると、セキュリティベンダー各社から「最新の脅威予測」が出揃います。

私も各社がどのような脅威を予測しているか、一読者としてこの時期が大変待ち遠しく、今回各社から公開された「

2019

年の脅威予測」を興味深く拝読いたしました。

各社の「

2019

年の脅威予測」は、本エントリー末尾にてリンク先を掲載しておりますので、ご興味のある方はまずそちらをご覧になってください。

[1]

さて、

2019

年は、

5

月の新元号への改元や

6

月の

G20

大阪サミット、

9

月にはラグビーワールドカップ

2019

等、国内外から関心を集める国際会議や世界的なスポーツイベントが日本で開催される年です。

特に

G20

大阪サミットでは、

G20

各国に加えて招待国の首脳や多くの国際機関の参加が予定されており、テロやサイバー攻撃を始めとする反グローバリズムを掲げる過激な勢力等による会議の妨害や違法行為事案の発生等、様々な脅威が懸念されています。

このような状況をふまえ、政府は「

G20

大阪サミット準備会議」の中で、

G20

大阪サミットにおけるセキュリティの基本方針を策定しています。

[2]

2020

年には東京オリンピック・パラリンピックが控えておりますので、これを見据えた取組みも含めて、政府を中心に関係省庁が緊密に連携して総合的・一体的なセキュリティ施策を講じ、

G20

大阪サミットの安全・円滑な開催確保に努めるようです。

このような社会情勢をみたときに、攻撃者の目的にもよりますが、日本の重要インフラが攻撃ターゲットになる可能性が全く無いと否定することはできませんよね。

もし、重要インフラが抱える、電力・ガス・水道の安定供給に欠かせない産業制御システムに対しサイバー攻撃が発生した場合、電気・ガス・水といったライフラインの機能に大きな被害が起こりうることは、近年の海外における産業制御システムをターゲットにしたサイバー攻撃の事例を見ても容易に想像がついてしまいます。

前置きが少々長くなってしまいましたが、今回のエントリーは、実は私達の生活に大きな関わりのある「産業制御システム」にフォーカスをあて、以下ポイントに絞って話を進めたいと思います。

・産業制御システムのセキュリティインシデント傾向

・対岸の火事と思いますか?

・自分に関わりがなくても、思いを馳せる

なお、「産業制御システム」と

OT

(

Operational Technology

)については、関原フェローのコラム(

【エバンジェリスト・ボイス】

OT

セキュリティは

IT

セキュリティと何が違う?

)で解説しておりますので、併せてご覧ください。

【産業制御システムのセキュリティインシデント傾向】

産業制御システムにおけるセキュリティインシデントは、どの程度の頻度で発生しているのでしょうか。

米国およびセキュリティ企業のカスペルスキーが運営する、産業制御システム向けインシデント対応組織である

ICS-CERT

が公開する情報を見てみましょう。

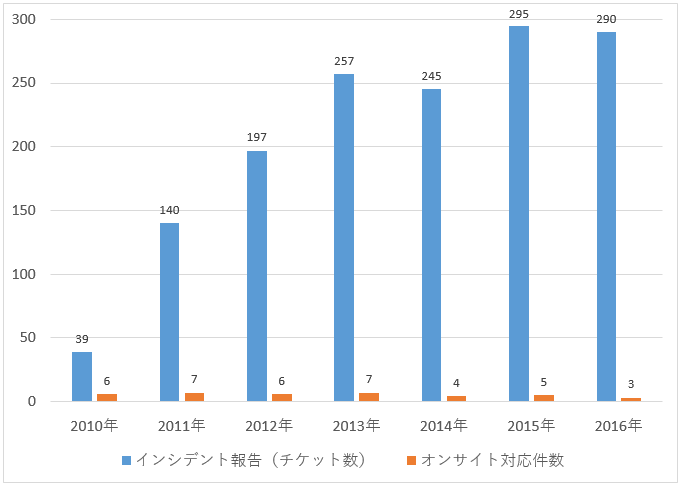

Figure-1

:産業制御システムのセキュリティインシデント傾向

(米国

ICS-CERT

の公開資料をもとに作成

[3]

)

Figure-1

は、

2010

~

2016

年にかけて

ICS-CERT

が受付けたアメリカの重要インフラを対象に実施したインシデントレスポンスの受付チケットならびにオンサイト対応件数の推移を表したものです。

ここからはインシデント件数は増加傾向にあり、

2016

年のインシデント件数は

2010

年と比較して

7

倍まで増加したことが分かります。

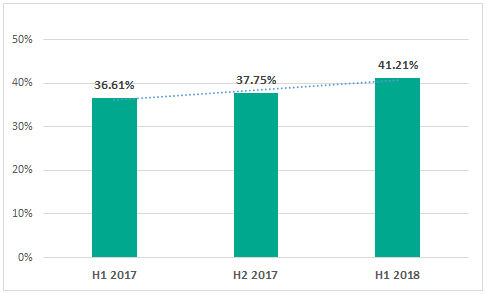

Figure-2

:攻撃された

ICS

環境のコンピュータの割合

(出典:

Threat landscape for industrial automation systems: H1 2018

[4]

)

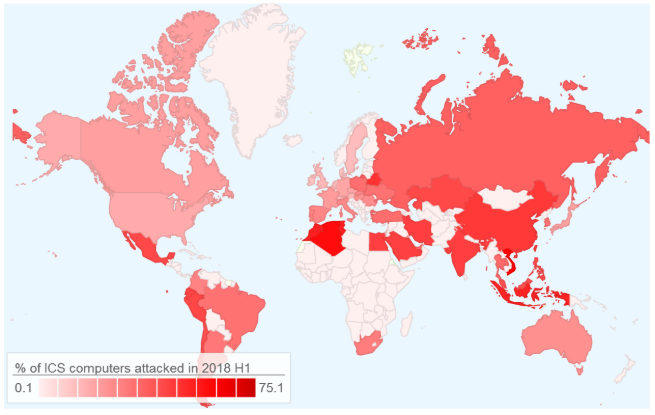

Figure-3

:

ICS

環境への攻撃の地理的分布および攻撃されたコンピュータの割合

(出典:

Threat landscape for industrial automation systems: H1 2018

[4]

)

また、

Figure-2

および

Figure-3

は、

Kaspersky Lab

の

ICS CERT

が公開している統計情報の一部です。

2018

年上半期における、カスペルスキー製品で検知した攻撃を受けたコンピュータの割合が、

2017

年上半期・下半期と比較して増加傾向にあること、加えて世界の各地域で

ICS

環境への攻撃が発生していることが分かります。

ただ、インシデント件数の増加=産業制御システムをターゲットにした攻撃増加といった単純な図式ではなく、情報系システムに対する攻撃の流れ弾が着弾してしまったケースや、意図せずマルウェアに感染したデバイスをネットワークに接続したことにより産業制御システムまで被害が及んだケース等が大半を占めていると考えられます。

【対岸の火事と思いますか?】

前項で産業制御システムのセキュリティインシデント傾向をご紹介しました。

米国やグローバルベース全体で見た場合、データとしてはセキュリティインシデント件数が増加傾向にあるように見受けられます。

そうなると、国内におけるセキュリティインシデントの傾向はどうなんだろう?と疑問に思えてきます。

そこで、日本国内に目を向けてみましょう。

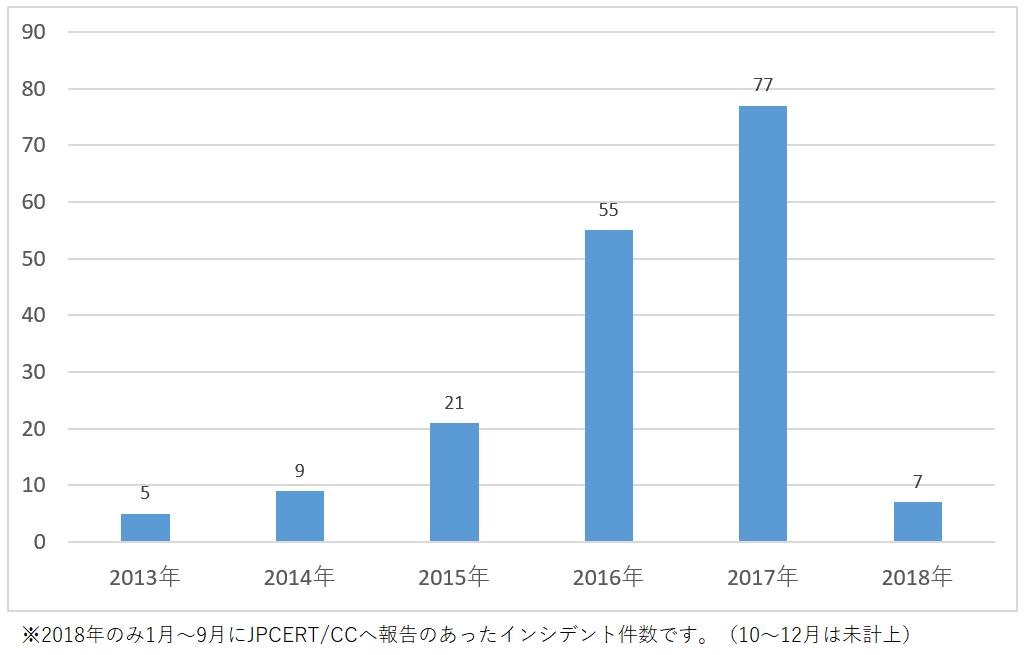

Figure-4

:制御システム関連のインシデント件数推移

(

JPCERT/CC

の公開資料をもとに作成

[5]

)

Figure-4

は、

JPCERT/CC

宛に報告のあった産業制御システムや各種プラントが関連するインシデント件数の推移を表したものです。

単純に報告件数だけ見ると、米国の

ICS-CERT

より少ないのは間違いないのですが、この差の要因が産業制御システムの規模(総数)なのか、システムのセキュリティ強度によるものか、攻撃者の関心によるものか、よく分からないのが正直なところです。

海外では産業制御システムをターゲットにしたマルウェアも確認されております。

記憶に新しいところでは、

2015

年

12

月・

2016

年

12

月と

2

年連続で発生したサイバー攻撃によるウクライナの大規模停電

[6]

は皆さまもご存じの方がいらっしゃるのではないでしょうか。

今後、国内の産業制御システムもサイバー攻撃を受ける可能性が懸念されますが、皆さまはどのように感じられますか?

【自分に関わりがなくても、思いを馳せる】

ここで、冒頭の「

2019

年の脅威予測」の話に戻ります。

私個人の感想ですが、現実的に起こり得る可能性が高そうだなぁと感じるものや、大胆な予測かも

…

と感じてしまうものまでありましたが、いずれも近い将来起こり得る脅威と思えるものでした。

各社の「

2019

年の脅威予測」の中には、明確に「産業制御システム」を標的とした攻撃が発生すると予測しているものもあります。

私自身が心掛けたいことの一つとして慢心を排除し「ひょっとして?」という想像力は働かせたいと考えています。

例えて言うなら「思いを馳せる」とでも言うのでしょうか。

意味合いは、遠く離れているものごとについて、いろいろと想像し思いを募らせる、ということですがセキュリティという観点においては大事なことだと考えています。

海外・国内の他業界で観測された攻撃が、私自身(あるいは私のお客さま)が所属する企業・業界がターゲットになった場合、リスクを低減できる対策が施されているか?あるいは早期検知・対応が可能な態勢を構築できているか?

身近に届いたスパムメールやフィッシング詐欺メールは単発の攻撃なのか?それとも大きな攻撃の一部なのか?

「思いを馳せる」こと、想像を働かせる力は、サイバー攻撃を受けた場合の次なる一手が迅速かつ的確に講じることにつながると考えております。

最後は私自身の抱負のようになってしまいましたが、本年も「セキュリティ」という切り口で皆さまのお役に立てる情報を発信してまいります。

それでは、次のエントリーでお会いしましょう!

________________________________________________________________________________________________________________________

脚注および参考情報

[1]

セキュリティベンダー各社の

2019

年の脅威予測(※

2018

年

12

月

25

日時点、順不同)

マカフィー

https://blogs.mcafee.jp/mcafee-labs-2019-threats-predictions

トレンドマイクロ

https://www.trendmicro.com/ja_jp/about/press-release/2018/pr-20181213-01.html

シマンテック

https://www.symantec.com/connect/blogs/2019

カスペルスキー

https://www.kaspersky.co.jp/about/press-releases/2018_vir20122018

パロアルトネットワークス

https://www.paloaltonetworks.jp/company/in-the-news/2018/2018-playback-2019-prediction.html

ソフォス

https://www.sophos.com/ja-jp/press-office/press-releases/2018/11/sophoslabs-2019-threat-report.aspx

ウオッチガード

https://www.watchguard.co.jp/resource-center/2019-predictions

ウェブルート

https://www.webroot.com/blog/jp/2018/12/19/webroot-2019-prediction/

[2]

G20

大阪サミットにおけるセキュリティの基本方針

http://www.kantei.go.jp/jp/singi/g20osaka_summit/dai2/siryou3.pdf

[3]

ICS-CERT Year in Review

https://ics-cert.us-cert.gov/sites/default/files/Annual_Reports/Year_in_Review_FY2012_Final.pdf

https://ics-cert.us-cert.gov/sites/default/files/Annual_Reports/Year_In_Review_FY2013_Final.pdf

https://ics-cert.us-cert.gov/sites/default/files/Annual_Reports/Year_in_Review_FY2014_Final.pdf

https://ics-cert.us-cert.gov/sites/default/files/Annual_Reports/Year_in_Review_FY2015_Final_S508C.pdf

https://ics-cert.us-cert.gov/sites/default/files/Annual_Reports/Year_in_Review_FY2016_Final_S508C.pdf

[4]

Threat landscape for industrial automation systems: H1 2018

https://ics-cert.kaspersky.com/reports/2018/09/06/threat-landscape-for-industrial-automation-systems-h1-2018/#_Toc523849938

[5]

JPCERT/CC

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

[6]

ウクライナのサイバー攻撃が示す本当の脅威

https://blogs.mcafee.jp/post-748a

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。