サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

先日、自宅で第94回天皇杯 全日本バスケットボール決勝をTV観戦しました。

B.LEAGUE 東地区でも首位を争う、千葉ジェッツ VS 栃木ブレックスの対戦という屈指の好カードです。(私は栃木ブレックスを応援していました!)

決勝は第4クォーター終了(トータル40分間)でも決着がつかず、延長戦にもつれ込む白熱の展開。

栃木ブレックスに逆転された直後の残り3秒、1点ビハインドの千葉ジェッツ富樫選手の3ポイントシュートがネットに吸い込まれた瞬間、しびれましたね。

この日、富樫選手は栃木ブレックスのハードなディフェンスで延長に入るまで無得点に封じ込められていましたが、最後に優勝を手繰り寄せる逆転の3ポイントシュート。

富樫選手曰く、「目の前が空いたので思いきり打った」ということですが、残り3秒で1点ビハインドの中、ポイントガード(サッカーでいうMF的なポジション)としてシュート確率の高い他の選手を使うのではなく、瞬時に自らシュートを打って試合を決める判断をする、まさに「勝者のメンタリティ」を持ったプレイヤーだなぁと感動しました。

私も「勝者のメンタリティ」を持てるよう、日々、精進していこうと思います。

さて、ここからが本題です。

今回のエントリーですが、ハニーポットのデータを眺めていて気になった通信を取り上げたいと思います。

そのまえに、セキュリティに関して興味をお持ちの方でしたらご存知かと思いますが、まずは簡単にハニーポットに関してご説明したいと思います。

ハニーポットとは、意図的にセキュリティ上の問題を残したサーバーをインターネット上に公開し、攻撃者による不正アクセスやマルウェア感染の試みを観測することで、セキュリティ対策に役立たせることを目的にしたシステムです。

ハニーポットは大きく分けて以下の2つに分類されます。

【高対話型】

・脆弱性が存在するサーバやアプリケーションを構築し攻撃を観察

・収集できる情報が多い

・侵入時の被害拡大の可能性を考慮した運用が必要

【低対話型】

・脆弱性が存在する環境をエミュレートし攻撃を観察

・収集情報に限りがある

・動作が限定的であるため運用が容易

ちなみに弊社では低対話型のハニーポットを運用しております。

インターネットの片隅にあるハニーポットではありますが、Apache Struts2 の脆弱性(CVE-2017-5638/S2-045)やOracle Weblogic Server の脆弱性(CVE-2017-10271)、Mirai亜種の感染活動等、様々なインターネット上の脅威を身近に感じさせてくれます。

[1]

弊社のハニーポットのみで、インターネット上の脅威の概観を把握できるものではありませんが、広範囲にわたる調査通信や不正アクセスの試み等は観測できているかな、と感じております。

本エントリーでは、昨年9月下旬より観測され10月以降に急激に増加した8088/tcp宛の通信を取り上げたいと思います。

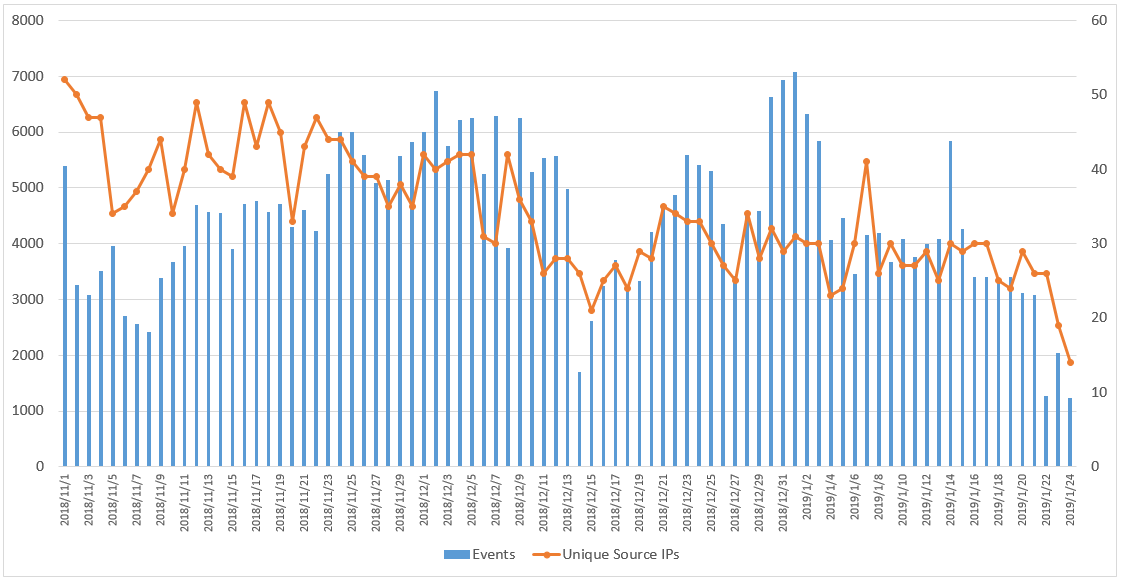

下図Figure-1のとおり、昨年は恒常的に1日あたり約3000~7000件の通信を検知し、今年に入ってからも約2000件/日で推移しています。

攻撃の送信元はアメリカが7割、ドイツ・カナダ・オランダ・ギリシャ・イタリア等で残り3割といった割合です。

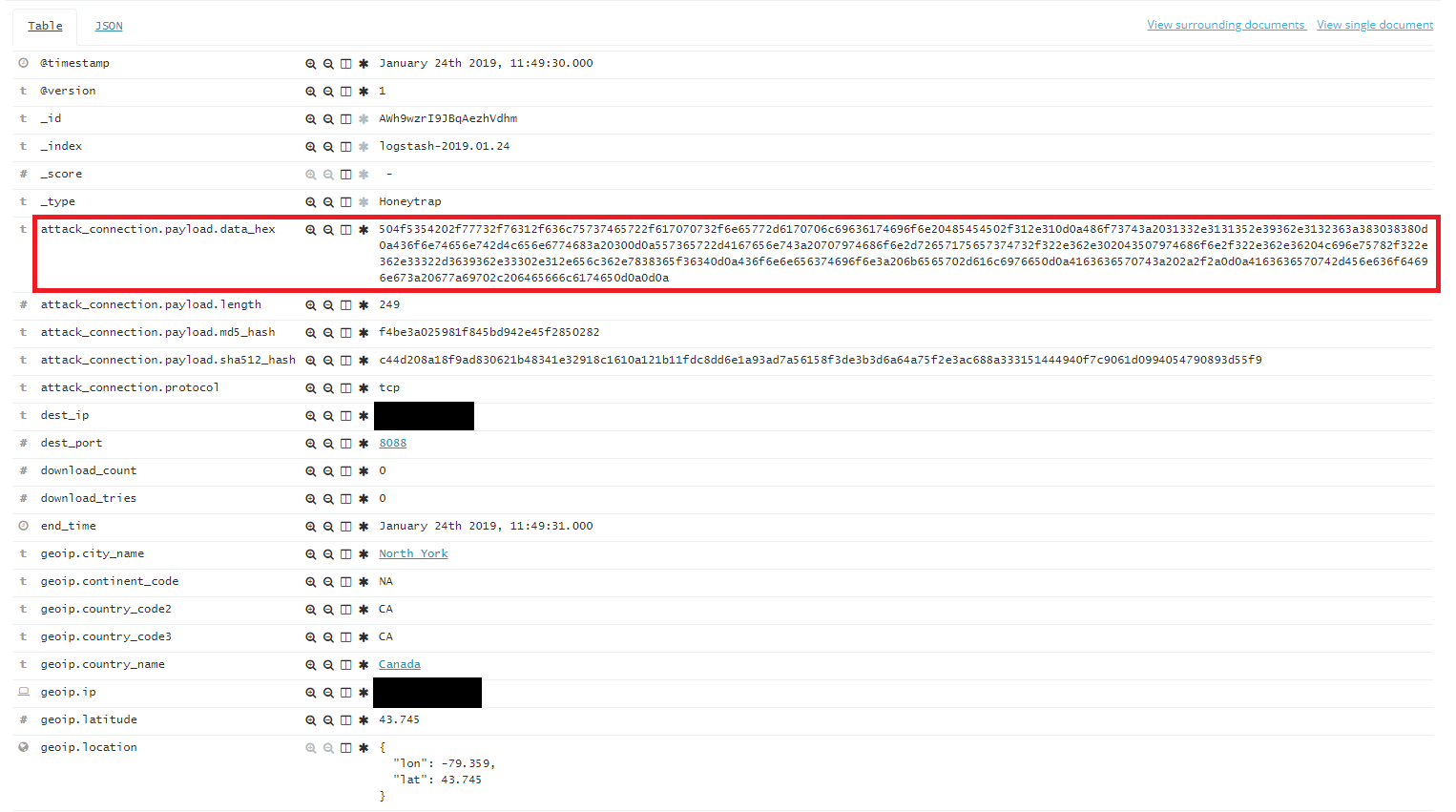

Figure-2

:

8088/tcp

宛のイベント内容

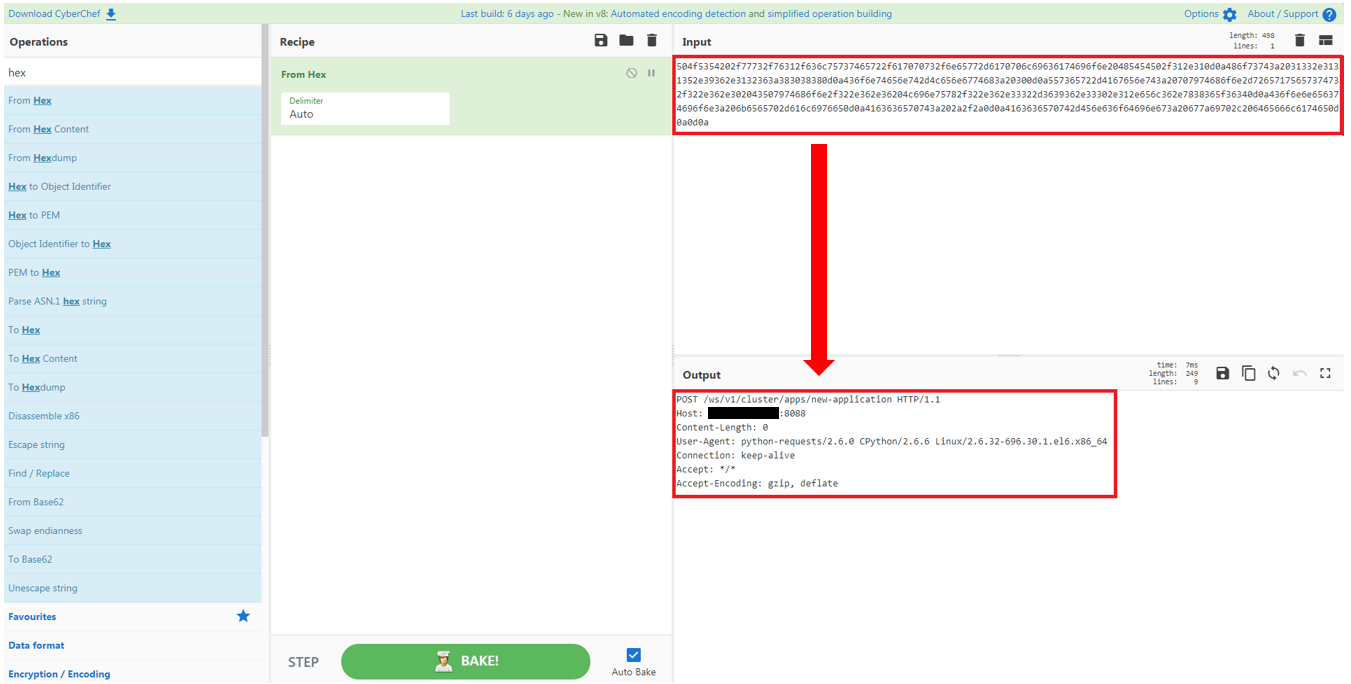

そこで私が普段よりお世話になっている

CyberChef

の登場です。

[2]

本筋から逸れてしまいますので簡単なご紹介に留めますが、

CyberChef

は

Base64

や

URL

のエンコード

/

デコード、

16

進数変換の処理を行ってくれる便利な

Web

アプリケーションです。

CyberChef

を使って

16

進数文字列からペイロードに戻した結果は

Figure-3

のとおりです。

16

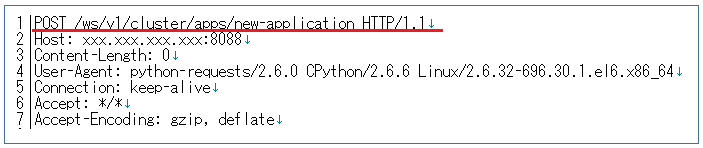

この通信はどのような脆弱性を悪用する試みのものなのでしょう。

調査をしてみたところ、

Hadoop YARN ResourceManager

のコード実行可能な脆弱性のようです。

Hadoop

とは大規模データの蓄積・分析を分散処理技術によって実現するオープンソースで、

Hadoop

クラスタのリソース管理やジョブスケジューリングを担当するコンポーネントは、

YARN(Yet Another Resource Negotiator)

と言います。

この

YARN

はマスタースレーブ型で構成されており、マスターの役割を担うのが

ResourceManager

です。

ここで改めて先ほどのペイロードを見てみますと、

"Content-Length"

は

"0"

ですから、弊社ハニーポットへの通信はこの

ResourceManager

の脆弱性を悪用するための調査通信と考えられます。

Exploit

コードは公開されています

[3]

ので、攻撃者が悪用しても何ら不思議はないですよね。

次に気になるのは、この調査通信は攻撃者がどのような意図をもって行っているかということですね。

米セキュリティ企業の

Arbor Networks

が「

Mirai: Not Just For IoT Anymore

」

[4]

と題したブログを公開しています。

こちらの内容が本エントリーでお伝えした

8088/tcp

宛の通信に関するものと思われますので、簡易ではありますが概略をご紹介いたします。

Arbor Networks

が公表した情報によると、

IoT

デバイスではなく

Linux

サーバーをターゲットにした

Mirai

亜種を観測しているとのことです。

確認された

Mirai

亜種は、

x86

系の

Linux

サーバーに特化したもので、

IoT

デバイスのように複数の

CPU

アーキテクチャ

(x86

、

x64

、

ARM

、

MIPS

、

ARC

など

)

を考慮する必要がないため、

x86

系に限定することでよりシンプルな作りになっているそうです。

また、ボットネットを利用した拡散ではなく、少数の攻撃者がカスタムツールを使って

Hadoop YARN ResourceManager

の脆弱性を悪用し

Mirai

亜種の感染を試みていることが分かっています。

データーセンター内にある

Linux

サーバーは、

IoT

デバイスと比較してコンピューティングリソースがあり、なおかつ広帯域のネットワークが利用できる状況にあるため、従来のような

IoT

デバイスをターゲットにした

Mirai

亜種よりも、少ない台数で効率的に大規模な

DDoS

攻撃を実施できる可能性があります。

このような攻撃手法の変更が、攻撃者によって有効と判断されるとしたら、多くの

IoT

デバイス同様、インターネット上にはパッチが適用されていない

Linux

サーバーが存在していますので、攻撃者にとって悪用しやすい脆弱性の存在は脅威といえるでしょう。

8088/tcp

宛の通信については、引き続き注視していきます。

何かしら検知傾向に変化等の動きがありましたら、このコラムを通じお知らせしたいと思います。

最後に、今年度も第

4

クォーターの序盤が過ぎようとしています。

冒頭のバスケットボール(他のプロスポーツも含めて)に限ったことではありませんが、何事も諦めてしまった時点でおしまいですよね。

新年度、高い志を持ち社会へ飛び込んだ新社会人の方、新たな環境で「今年こそは」と心機一転スタートされた方も、ポジションもミッションも様々だと思いますが、「プロの矜持」をもって、最後まであきらめずに走り抜けたいものです。

本年も「セキュリティ」という切り口で皆さまのお役に立てる情報を目指して発信してまいります。

このコラムをとおして皆さまの迷いや悩みの解決の一助、そして新たな気づきを与えられることができましたら幸いです。

それでは、次のエントリーでお会いしましょう!

■脚注および参考情報■

[1]

これらの脆弱性に関する

JPCERT/CC

や

IPA

から注意喚起

Apache Struts 2

の脆弱性

(S2-045)

に関する注意喚起

https://www.jpcert.or.jp/at/2017/at170009.html

Apache Struts2

の脆弱性対策について

(CVE-2017-5638)(S2-045)(S2-046)

https://www.ipa.go.jp/security/ciadr/vul/20170308-struts.html

Oracle WebLogic Server

の脆弱性

(CVE-2017-10271)

に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180004.html

Oracle WebLogic Server

の脆弱性(

CVE-2017-10271

)を悪用する攻撃事例について

https://www.ipa.go.jp/security/ciadr/vul/20180115_WebLogicServer.html

[2]

CyberChef

https://gchq.github.io/CyberChef/

[3]

Hadoop YARN ResourceManager Unauthenticated Command Execution

https://www.rapid7.com/db/modules/exploit/linux/http/hadoop_unauth_exec

[4]

Mirai: Not Just For IoT Anymore

https://asert.arbornetworks.com/mirai-not-just-for-iot-anymore/

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。