関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

2019年8月23日、警察庁はWebminの脆弱性を標的としたアクセスの観測について注意を呼びかけています。

[1]

Webmin(ウェブミン)とは、WebブラウザでLinux等のシステム管理・設定を行うツールです。

GUIベースでユーザーアカウント管理、ApacheやMySQL等の設定変更や制御を直感的に行うことができるので、Linux環境に慣れていない方でも扱いやすいものです。

Virtualminのサイト

[2]

によると、Webminは毎年350万ダウンロードされている人気のツールのようです。

Webminの脆弱性については、概念実証コード(PoC:Proof of Concept)が公開されおり、実際に脆弱性を悪用する通信が観測されていることから、攻撃に悪用されるリスクが高まっていると言えます。

そこで、本稿ではWebminの脆弱性と弊社にて観測した通信内容を取り上げます。

【Webminのリモートコード実行可能な脆弱性(CVE-2019-15107)】

本脆弱性の概要を以下に示します。

お客様環境で使用しているWebminが本脆弱性の影響を受ける場合、早期のアップデートをご検討ください。

(1)概要

Webminには、リモートから任意のコード実行(RCE:Remote Code Execution)が可能な脆弱性が存在します。

本脆弱性を悪用することで、遠隔にいる未認証の攻撃者は情報の取得や情報改ざん、サービス運用妨害を引き起こす恐れがあります。

(2)影響を受ける対象

Webmin 1.882~1.921

※バージョン1890はデフォルトインストールの状態で脆弱性が悪用される恐れがあります。

それ以外のバージョンについては、管理者が「パスワード有効期限」のオプションを有効にしている場合に限り、本脆弱性の影響を受けます。

(3)脆弱性評価

CVE-2019-15107 (CVE-2019-15231)[3][4]

CVSSv3.0 基本値:9.8、CVSSv2.0 基本値:10.0

※本脆弱性において、CVE-2019-15107とCVE-2019-15231の二つのCVE番号が採番されていますが、MITRE社からはCVE-2019-15107の使用が推奨されています。

(4)対策

・Webmin 1.930にアップデート

<参考情報>

Webmin Security Alerts

Webmin 1.930 and Usermin 1.780 released

Webmin におけるコマンドインジェクションの脆弱性

【検知傾向および検知内容】

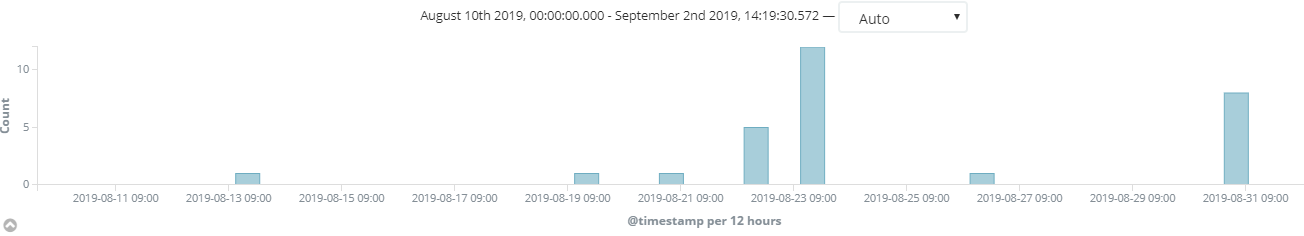

前述の警察庁の観測データについては、8月13日~8月31日にかけて弊社ハニーポットにおいても調査通信やコードの試行と見られる通信を観測しております。

弊社環境での検知件数は母数が小さいため、国内全体の攻撃傾向を指し示すものではありませんが、警察庁の観測データ同様、8月23日にアクセスが増加している傾向が見受けられます。

観測期間中(8月13日~8月31日)の送信元アドレスは多岐にわたり、最もアクセス数の多かった23日はネパール、エクアドル、ドイツからのアクセスでした。

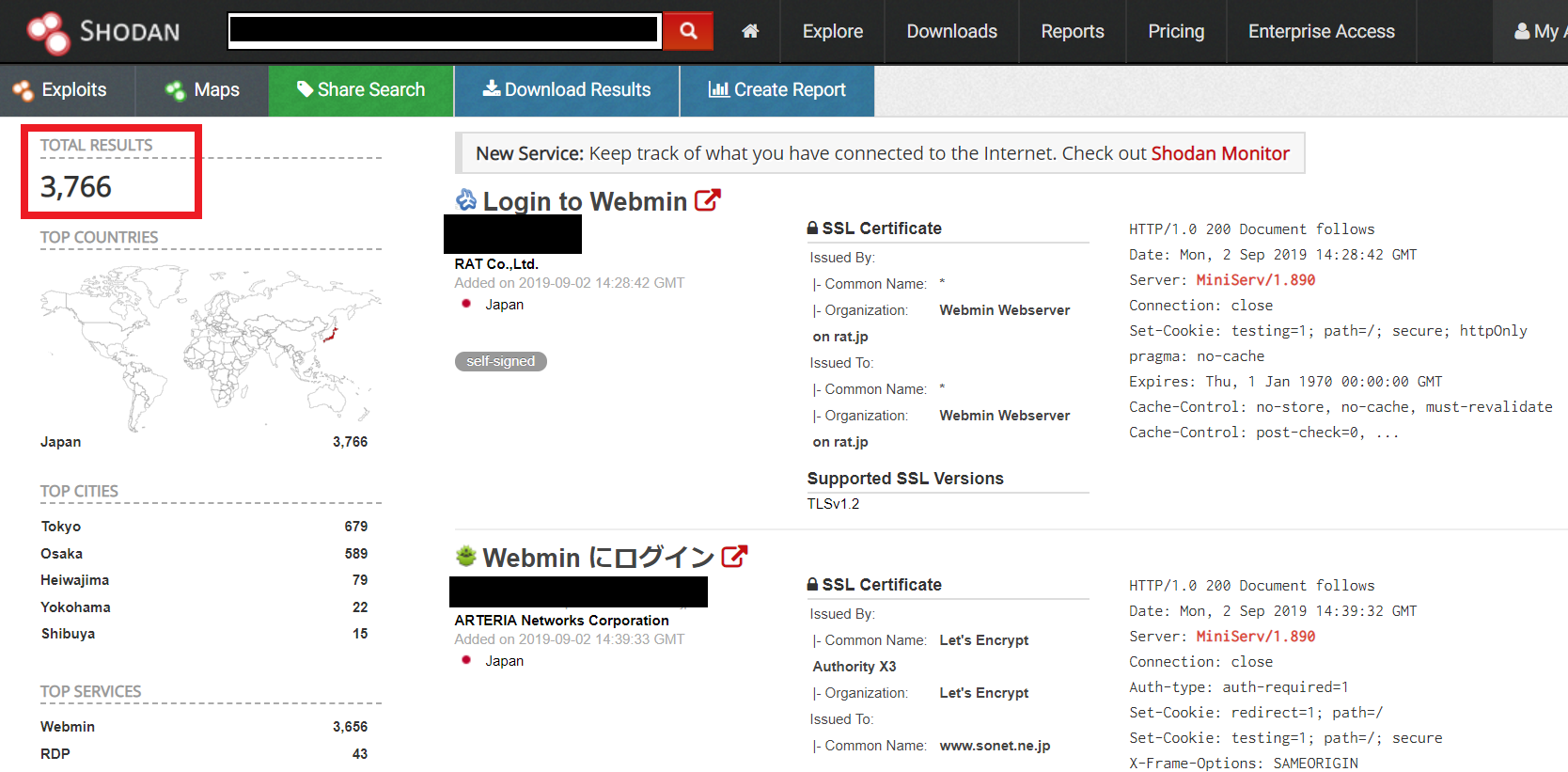

インターネット接続デバイスの検索エンジンであるShodanで調べてみますと、本項執筆時点(2019/09/02)、日本では脆弱なWebminが3,766もあることが確認できます。

(ご参考:グローバル全体では脆弱なWebminは119,843)

以降、弊社ハニーポットで観測した通信の一例をご紹介します。

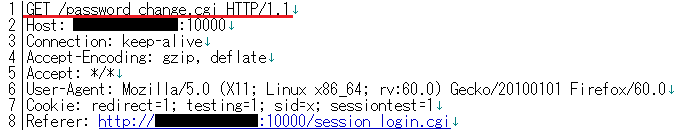

[脆弱性の有無を調査する通信]

password_change.cgi の処理に任意のコマンドが実行される脆弱性があり、その脆弱性の有無を調査する通信と考えられます。

[脆弱性を悪用するコードを試行する通信]

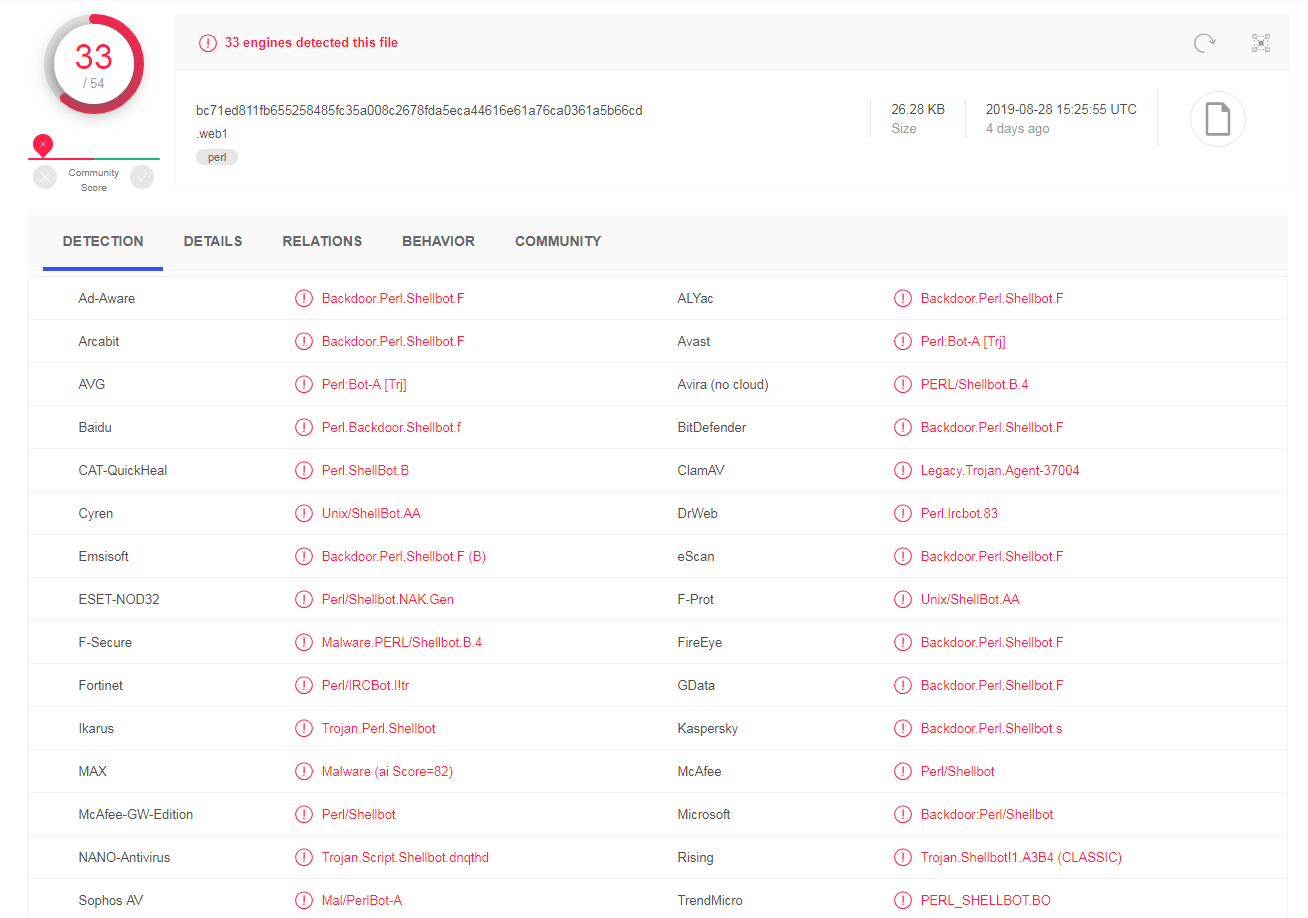

本脆弱性が存在する場合、外部から不正プログラムをダウンロードし実行されると考えられます。

本稿執筆時点(2019/09/02)では、Perlスクリプトがダウンロードされます。

ダウンロードしたバイナリデータを VirusTotal で調査したところ、バックドア型マルウェア「Shellbot」であることが分かりました。

Perlスクリプトを見る限り、この「Shellbot」は、Internet Relay Chat (IRC) サーバーにアクセスし、遠隔の攻撃者からコマンドを受信することで、特定ポートへのスキャンやメール送信、TCPおよびUDPフラッド攻撃等の実行が可能な機能を有しています。

このように、本脆弱性を解消しないまま運用を続けると「Shellbot」に感染し、ボットネットに組み込まれる恐れがありますので、お客様組織のLinuxサーバ等をWebminで管理している場合、本脆弱性の影響有無をご確認ください。

そのうえで、本脆弱性の影響を受けるようでしたら、繰り返しになりますが早期のアップデートをご検討ください。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考文書

[1]

Webminの脆弱性(CVE-2019-15107)を標的としたアクセスの観測について

[2]

Virtualmin

[3]

CVE-2019-15107

[4]

CVE-2019-15231

------------

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。