関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

明けましておめでとうございます。本年も

ID

グループと本コラムをよろしくお願いいたします。

年明け早々に米軍のドローンによるイラン革命防衛隊司令官の殺害というニュースが飛び込んできました。

出典:https://ja.wikipedia.org/wiki/%E7%84%A1%E4%BA%BA%E8%88%AA%E7%A9%BA%E6%A9%9F

Twitter上では“

#

第

3

次世界大戦“がトレンドとなり、仕事始めの今週にはイランの報復から中東では一触即発の状況になっています。

年末に発生した大手自動車会社元会長の逃亡もかすむような大事件の中、オリンピックイヤーの今年

2020

年は日本にとって、またグローバルにおいて激動の年となるのでしょうか。

さて、昨年末にはマカフィーの公式ブログで今年認識しておくべきセキュリティ脅威を予測したレポートが発表されました。

マカフィーラボ、2020年の脅威予測レポート

出典:https://blogs.mcafee.jp/mcafee-labs-2020-threats-predictions-report

出典:https://blogs.mcafee.jp/mcafee-labs-2020-threats-predictions-report

今回のコラムではこの各トピックスを見ていきます。

最初の

2

つは

AI

のディープフェイク(偽りの情報の生成)による脅威です。

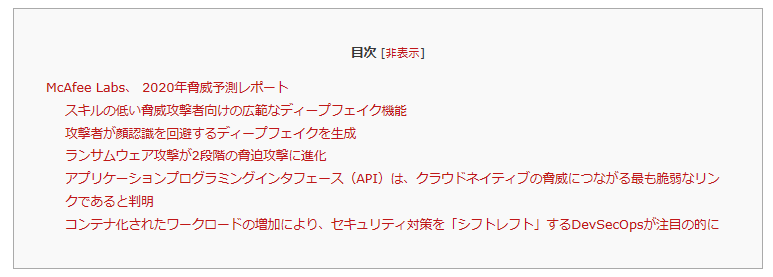

■スキルの低い脅威攻撃者向けの広範なディープフェイク機能

1つ目はアタックサーフェスが人間そのものです。悪意のあるものが意図的に悪意のある偽の情報を広範囲に広め世論の誘導を狙います。

疑り深い人であっても、いや疑り深いからこそひとたび証拠となる情報を信じてしまうとその確信は強固になってしまうということは 皆さまもご経験があるのではないでしょうか・・・

昨今の攻撃は人間をトリガーにして大きな効果をあげているように、このような攻撃もかなり効果があると考えられます。

アポロ計画は失敗していた? 脅威を増すディープフェイク・ビデオ

出典:https://www.itmedia.co.jp/news/articles/1911/29/news146.html

外部サイト:

フェイスブック、ディープフェイク動画を削除へ

■攻撃者が顔認識を回避するディープフェイクを生成

一方こちらは生体情報を利用した認証システムを欺くためのディープフェイクです。

ここ数年で一気に進化した敵対的生成ネットワーク(

Generative Advariaersl Networks

=

GAN

)をベースに不審者発見に使用される顔認証システムを皮切りに(様々な)認証システムを攻略することが可能といった内容です。

これについては正面からの攻撃というよりはサイドからの学習データの汚染(データポイズニング)を狙うようなものか思いますが、今年の段階で顔認識がそこまで重要なセキュリティファクターになり、そこを攻撃者が狙ってくるかという部分では何とも言えないというのが個人的な印象です。

外部サイト:

在位30年式典に顔認証=時間短縮とテロ対策、政府行事で初

外部サイト:

KDDI

総研、データポイズニングされても正しく学習できる手法を開発 レコメンドシステムの信頼性向上に

外部サイト:

This Person Does Not Exist

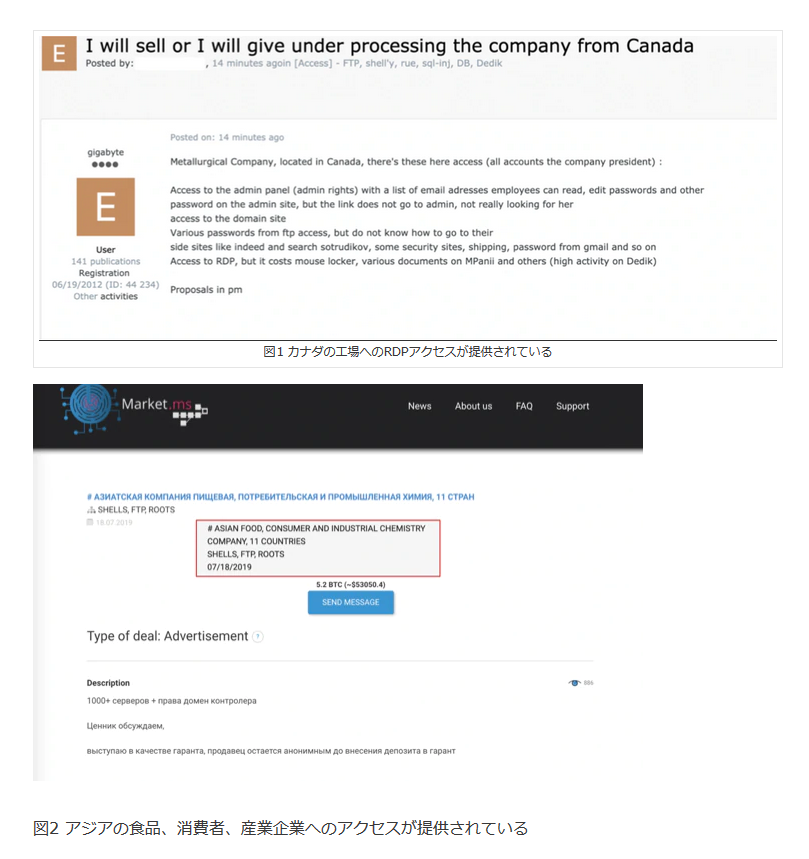

■ランサムウェア攻撃が2段階の脅迫攻撃に進化

相変わらずランサムウェアも話題に上がりますね。

ここでは

RaaS

(

Ransomware as a Service

)サービスの充実が予測されています。

例えば

一度ランサムウェアに引っかかったサイバー攻撃に対する防御力やリテラシーが低い企業をリスト化し、前段の攻撃で被害者が修復しきれていないバックドアへのアクセス権を販売する

等、かなり無慈悲な攻撃が展開されるとの予測。これはうなずけるのではないでしょうか。

出典:https://blogs.mcafee.jp/mcafee-labs-2020-threats-predictions-report

ランサムウェアについては現時点の企業ユーザーのレベルや導入できるソリューションからして

Web

、メール経由での一定の着弾と発動は避けられないので検知・復旧にも注力せざるをえませんが、最低限この

3

点は検討する必要があるでしょう。

①オフラインのバックアップ確保

⇒オンラインの状態ではバックアップファイルも当然暗号化可能です。また、ミラーリングやレプリケーションはバックアップではありません。普通に暗号化後のファイルがコピーされます。

②ストレージシステムのクレデンシャルの管理

⇒最新のランサムウェアはファイル共有経由だけでなく

NAS

等のクレデンシャルを窃取しさらに被害を広範囲にしようともくろみます。

イントラ内や検証環境だからといってデフォルトのパスワードや「最悪なパスワード」はもってのほかです。ファームウェアのセキュリティ情報もチェックが必要でしょう。

外部サイト:

QNAP NAS

がランサムウェアのターゲットに?!

最悪なパスワードは? SplashDataが2019年版を公開

出典:https://www.atmarkit.co.jp/ait/articles/1912/26/news108.html

③アクセス権限の最小化と管理

⇒ランサムウェアを発動させたユーザーがアクセスできるシステムやファイルはすべて攻撃対象になります。セキュリティの原則通り各ユーザーにはそれぞれ最小のアクセス権限を付与するよう心がけましょう。

また、誰がどこのアクセス権限を持っているかをすぐ確認できるようにしておけば検知後の調査スコープを小さくでき素早い復旧が可能です。

いずれにせよランサムウェアが発動した場合

一定時間のビジネス中断があることを想定しておく必要があり、BCPの対象としてシナリオの検討と被害額の算出はMust

でしょう。シナリオからの定期的な演習まで実施できれば

Best

です。

■アプリケーションプログラミングインタフェース(API)は、クラウドネイティブの脅威につながる最も脆弱なリンクであると判明

今日の

Web

システムに欠かせない

API

。当然のようにここでもピックアップされています。

少しマカフィーブログより引用します

“2020年、APIをアプリケーションに利用する組織のニーズが増加し、速度が速まったことで、APIセキュリティはクラウドネイティブの脅威につながる最も脆弱なリンクとなり、セキュリティ戦略が成熟するまでユーザーのプライバシーとデータが危険にさらされます。

APIセキュリティ戦略の改善を模索している組織は、SaaS、PaaS、およびIaaS環境での包括的な検出、クラウドベースのAPIのより完全な理解を追求し、ポリシーベースの権限を実装し、変速的なアクセスパターンを検出するユーザーおよびエンティティ行動分析(UEBA)テクノロジーを研究する必要があります。”

この領域はまだ、ベストプラクティスが確立しているとはいえず難しい部分だと感じています。

ただ、内部外部問わず複雑に連携しあうシステムに対するゼロトラスト・セキュリティの考え方が主流になり始めている現在、ネットワークベースだけではなくよりアプリケーションに近い部分でのセキュリティコントロールが重要視されるのは皆さまにもご同意いただけるのではないでしょうか。

また、マカフィーが

CIA

の

A

(可用性)

に対する指摘を強調しているところは十分意識しておく必要がありそうです。

“厳格なレート制限のない不安定な消費ベースのAPIは、最も脆弱な部類の1つです。”

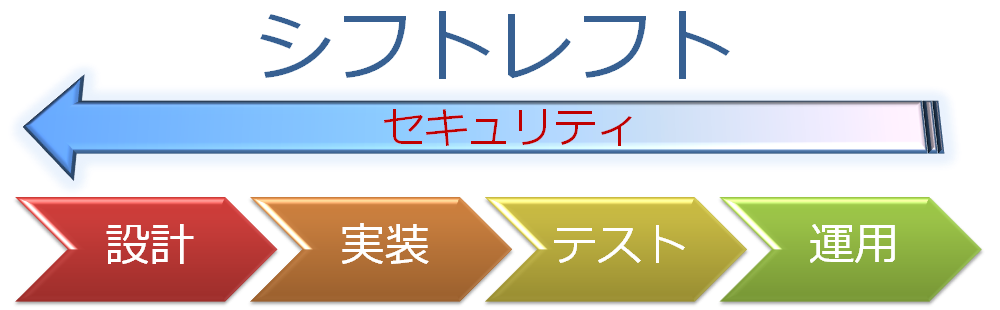

■コンテナ化されたワークロードの増加により、セキュリティ対策を「シフトレフト」するDevSecOpsが注目の的に

最後は

OWASP JAPAN

を中心に最近のアプリケーションセキュリティで注目されている「シフトレフト」と「

DevSecOps

」がピックアップされています。

アプリケーション開発に必要なセキュリティ要素の検討をこれまでよりも左に、つまり上流工程からその開発プロセスに組み込んでいくことによって

より少ない工数でより高品質のソフトウェアを開発できる

というのが「シフトレフト」の考え方です。

外部サイト:

The Shift Left Path and OWASP

そしてキーワードの「

DevSecOps

」

コンテナベースの開発が

CI / CD

と親和性が高い一方

「一度作りこんでしまった脆弱性が後工程や派生した成果物に大きく影響する」

ため、そのセキュリティ担保のために欠かせないということでピックアップされているようです。

外部サイト:

DevSecOps

とは

個人的にはコンテナのセキュリティについて運用環境でロードされ続けるコンテナイメージに対する完全性、

CIA

の

I

の確保が重要なファクターになることは特に注意が必要だと考えています。

外部サイト:

コンテナ・セキュリティの

10

大要素

- Red Hat

また、ここでマカフィーはステートレスに使い捨てられるコンテナに対して、

IP

アドレスベースではなく、アプリケーションの

ID

ベースで管理・運用

ができるソリューションの重要性を説いています。

おわりに

今回取り上げた

2020

年のセキュリティ脅威に関する

5

つのトピックスですが、これから立ち上がる

AI

関連と今や主流になったクラウドや仮想化に関連するものが

2

つずつ、そして現在被害を拡大させているマルウェアの進化が

1

つとなりました。

テクノロジーの進化とそこから展開される利用シーンの変化につれ、プライオリティをつけて検討すべきセキュリティ課題は変化していくということは忘れないようにしておきたいですね。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。