関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。 CSS 部 エバンジェリストの内山です。

新型コロナウイルスの感染拡大によりご自宅でテレワークをされている方もいらっしゃるかと思います。

2月中旬以降、私自身もテレワークを始めております。

Web会議や電話会議を行う機会も増えてきましたが、個人的には対面と比べて相手の表情や仕草が分かりづらく意思疎通に少し慣れが必要かな、と感じております。(古いタイプの人間です)

対面も遠隔も、それに適した準備と対応は必要ですね。

柔軟な働き方を支援するエンドポイントセキュリティ

新型コロナウイルスの対応以前より、テレワークといった柔軟な働き方が広がりつつあります。

[1]

外出先からオフィスに戻らず、カフェやコワーキングスペースで仕事を継続することも珍しくなくなりました。

そのような働き方を実現するための一要素として、エンドポイントセキュリティがあります。

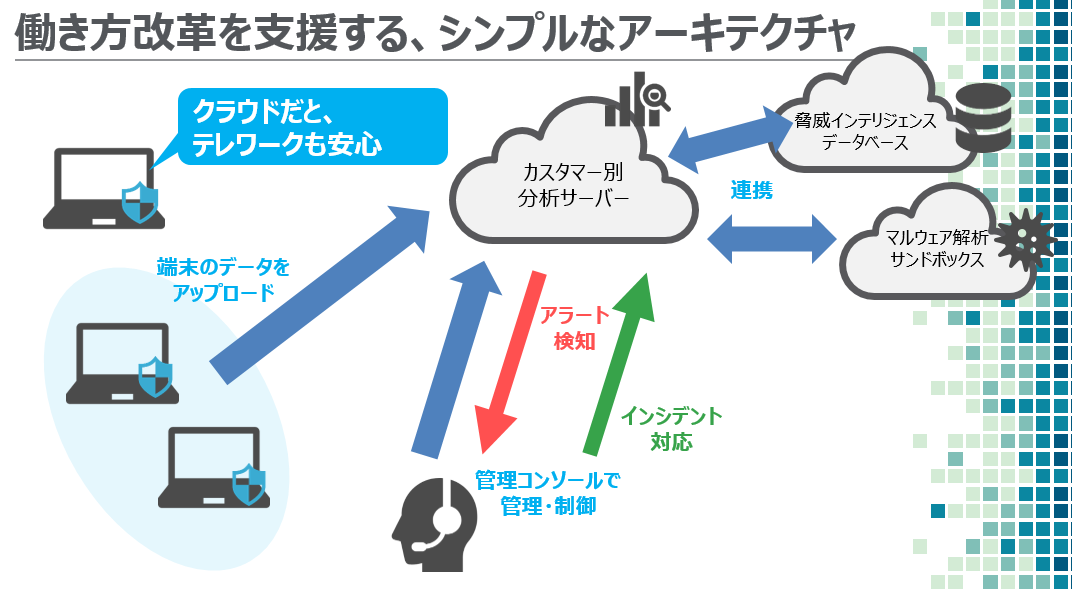

最近のエンドポイントセキュリティは、端末で検知したアラートをクラウド上の管理コンソールで管理・対応するアーキテクチャが主流になっています。

ですので、端末をインターネットに接続しさえすれば、働く場所を問わずに端末の状況をコントロール配下に置くことができます。

もし、皆さんが不自由なくテレワークをされているとしたら、このような仕組みがあるかもしれませんね。

エンドポイントセキュリティ以外にも安全な社内システムへのアクセス、社内規程等があって、はじめて柔軟な働き方が実現しています。(これらの環境実現、そして支えている方々には感謝しかありません)

図

1

:エンドポイントセキュリティのアーキテクチャ

図

1

:エンドポイントセキュリティのアーキテクチャ

エンドポイントセキュリティは

NGAV

+

EDR

が主流に

このエンドポイントセキュリティですが、現在は

EPP

と

EDR

の統合が進んでいます。

ここからは、

EDR

のおさらいを兼ねて、大まかではございますが、少しその辺りをお話します。

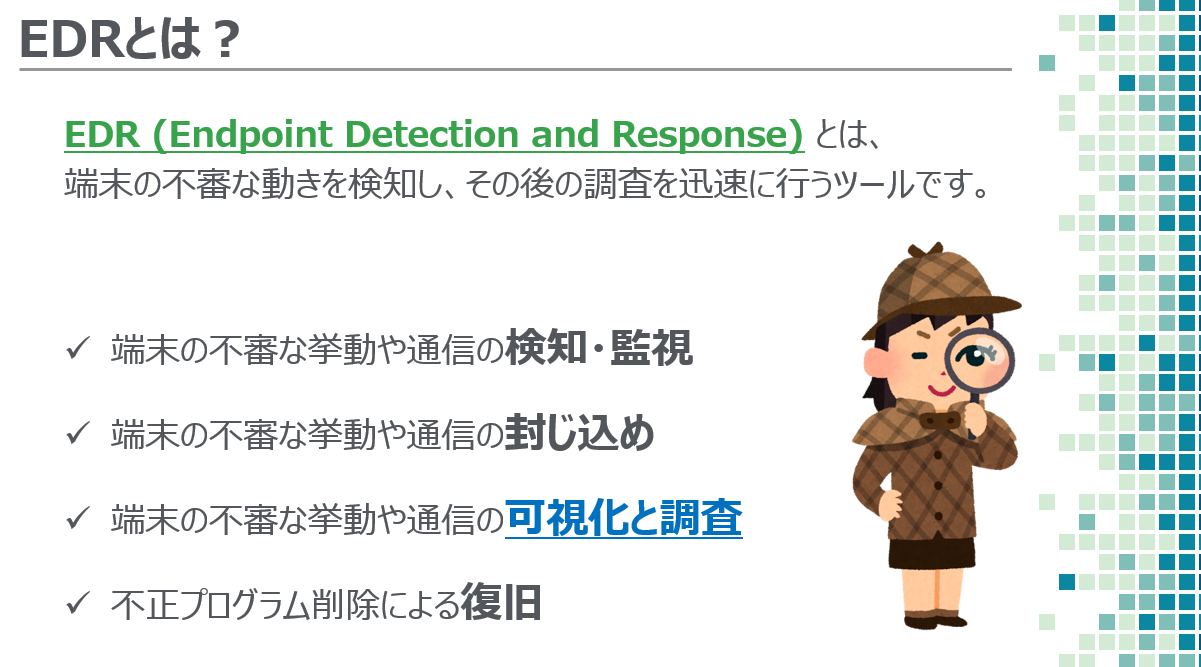

まず、

EDR

とは、「

Endpoint Detection and Response

」 といった、その名が示すとおり端末の不審な動きを検知し、その後の調査を迅速に行うためのツールです。

インシデントレスポンスを効率よく行うためのツールと捉えて差し支えないでしょう。

図

2

:

EDR

とは

では、

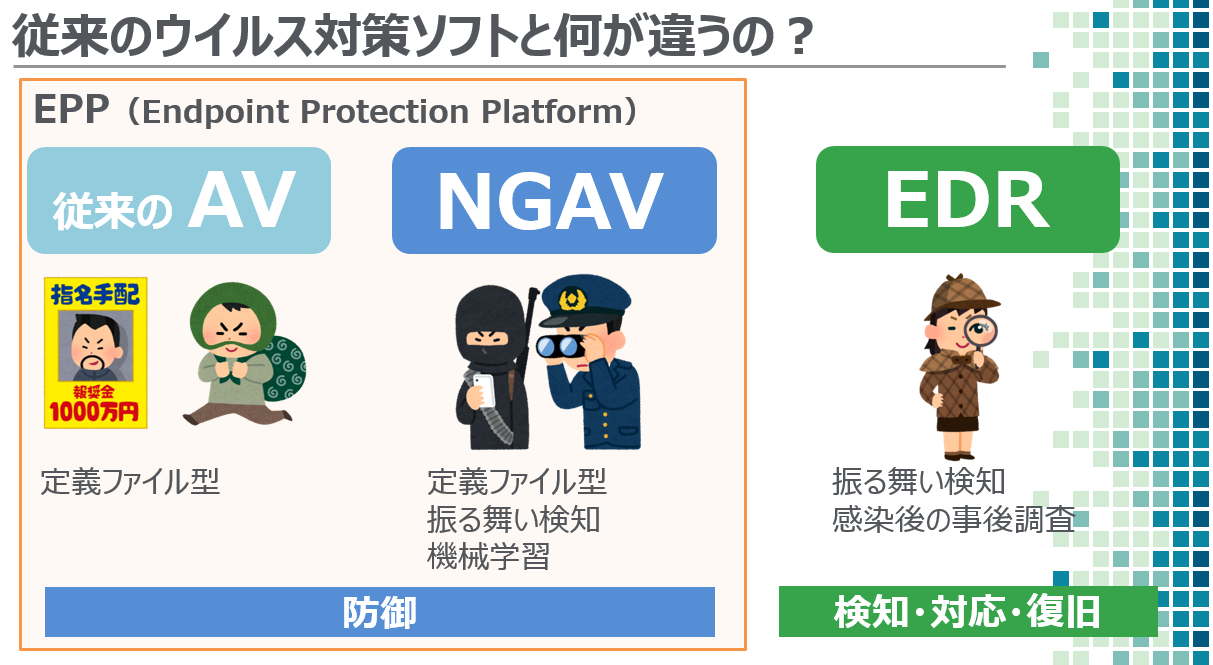

EPP

(従来のウイルス対策ソフト)との違いはどこにあるでしょうか。

以下の図

3

をもとにご説明いたします。

図

3

:

EPP

と

EDR

の違い

まず、従来のアンチウイルス(

Anti-Virus

)は、一般的には定義ファイル型です。

マルウェアに対応した定義ファイルが端末に配信されていない場合、マルウェアを防御することはできません。

例えとしてよく挙がるのが、指名手配のポスターですね。

指名手配犯もつかまるわけにはいきませんので、変装や整形で手配書の写真と異なる容貌に変え、追跡の手から逃れようとします。

これと同じように、マルウェアも検知回避機能の実装や間をおかずして亜種が登場する状況にあり、もはや定義ファイル型のみでは不十分な状況にあることは想像に難くありません。

そこで登場したのが次世代型アンチウイルス(

Next Generation Anti –Virus

)です。

ベンダーによって実装されている機能に差異はありますが、定義ファイル型に加えて振る舞い検知機能や機械学習等によって検知・防御機能の強化がなされています。

如何にも怪しげな振る舞いや風貌の人を職務質問する頼りになる警察官といったイメージでしょうか。

ここまでが、いわゆる

EPP

(

Endpoint Protection Platform

)と言われるもので、機能としては「防御」にあたります。

一方、

EDR

の役割は「防御」ではなく、「検知・対応・復旧」です。

EDRは

EPP

の置き換えはできなく、逆もまた然りです。

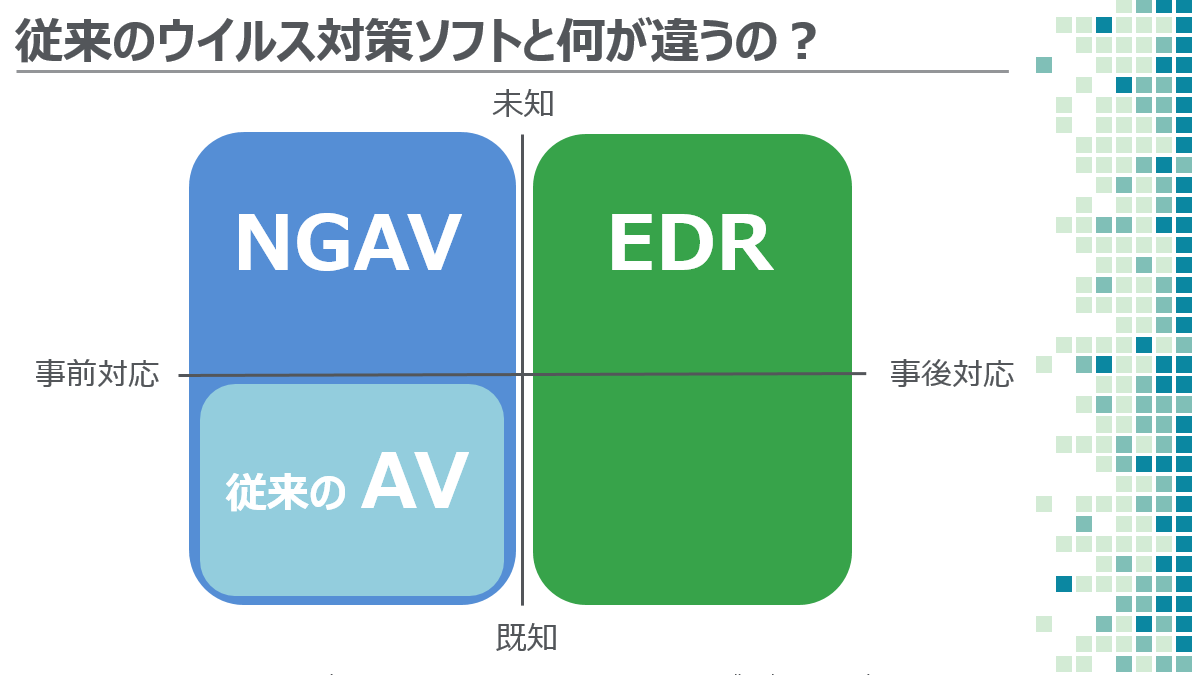

もう少し、別の目線で比較してみます。

図

4

は、

EPP

と

EDR

の関係を縦軸に未知と既知の脅威、横軸に事前と事後の対応で表した

4

象限マトリックス上で表したものです。

図

4

:

4

象限マトリックスで表した

EPP

と

EDR

の関係

あくまで概念イメージですので絶対はあり得ませんが、これをふまえると

EPP(NGAV)

と

EDR

の組み合わせが全方位的な対処が期待できると解釈できます。

従って、昨今のエンドポイントセキュリティは、セキュリティ侵害は不可避であるという認識に基づいて、高度な脅威の検知・調査・対応機能が実装されているソリューションが主流になってきています。

本稿の冒頭で

EPP

と

EDR

の統合が進んでいるといった背景がここにあります。

脅威の可視化と調査

ここからは、

NGAV

+

EDR

にあたるソリューションで、どのように脅威が可視化できるかご説明いたします。

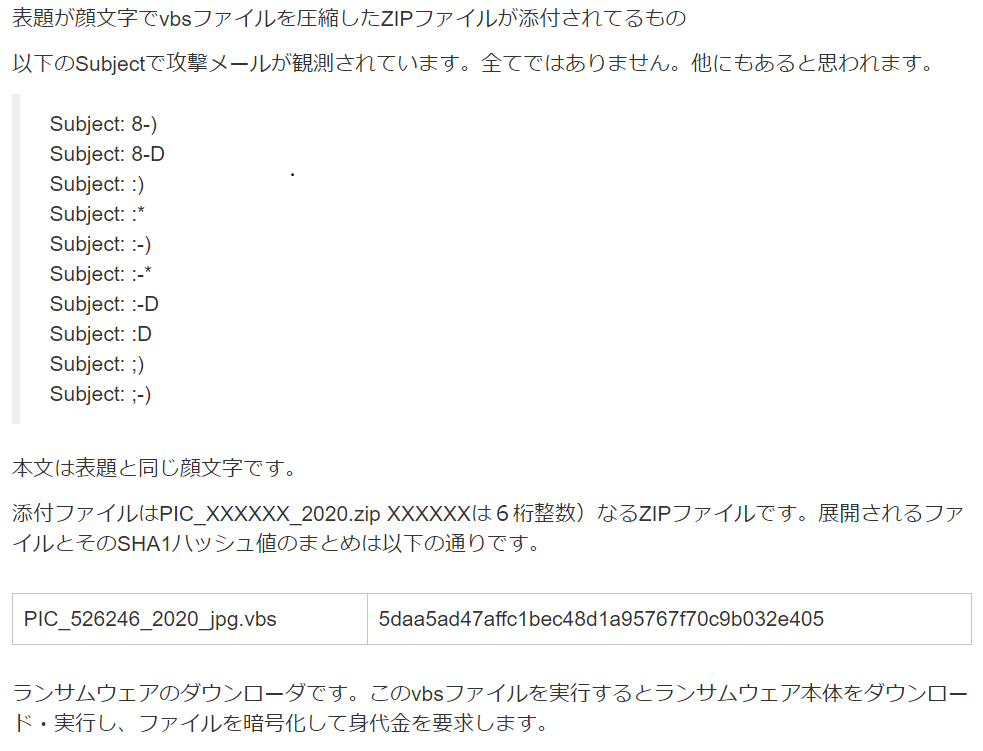

対象は、

2

月8日より国内で観測された顔文字の不審メールに起因して感染する、ランサムウェア

Nemty

を取り上げてみます。

図

5

:顔文字の不審メールに関する注意喚起

出典:国立大学法人 電気通信大学 情報基盤センター

【

2020/2/8

】ばらまき型攻撃メール(表題が顔文字)に関する注意喚起

[2]

メールに添付された

Zip

ファイルを解凍し、展開されるスクリプトファイルを実行すると、最終的にランサムウェア

Nemty

に感染します。

隔離された環境にて、このスクリプトファイルを実行した時の挙動を

Cisco

社の

Cisco AMP for Endpoints

でトレースしてみました。

図

6-1

と

6-2

は

Cisco AMP for Endpoints

の管理コンソールへのログイン画面とダッシュボードです。

私は

Google Authenticator

による多要素認証(

MFA

)で管理コンソールへアクセスしています。

図 6-1 : Cisco AMP for Endpoints の管理コンソール(ログイン画面)

図

6-2

:

Cisco AMP for Endpoints

のダッシュボード

少しでも最近のエンドポイントセキュリティの雰囲気を感じてもらうためにログイン画面とダッシュボードをお見せしましたが、

Cisco AMP for Endpoints

のベネフィットや主な機能については、本稿の趣旨から外れてしまいますので、またの機会とさせていただきます。

では、ランサムウェア

Nemty

の感染プロセスをトレースした中から、幾つかピックアップしていきます。

これ以降、図で示しているのは

Cisco AMP for Endpoints

で感染プロセスをトレースしている画面です。

図では、やや記載が見づらいかもしれませんが、赤いラインがマルシャス、グリーンのラインがクリーンと、其々システムによって判定されているプロセスです。

一方、グレーなラインは、現時点のシステムではマルシャスかクリーンか判定できていないプロセスです。

他製品でも同様の機能があり、各社ならではの可視化イメージの表示や、このような画面からダイレクトに調査や封じ込め等のアクションがとれるようになっています。

では、ここから実際の画面を示しながら見ていきましょう。

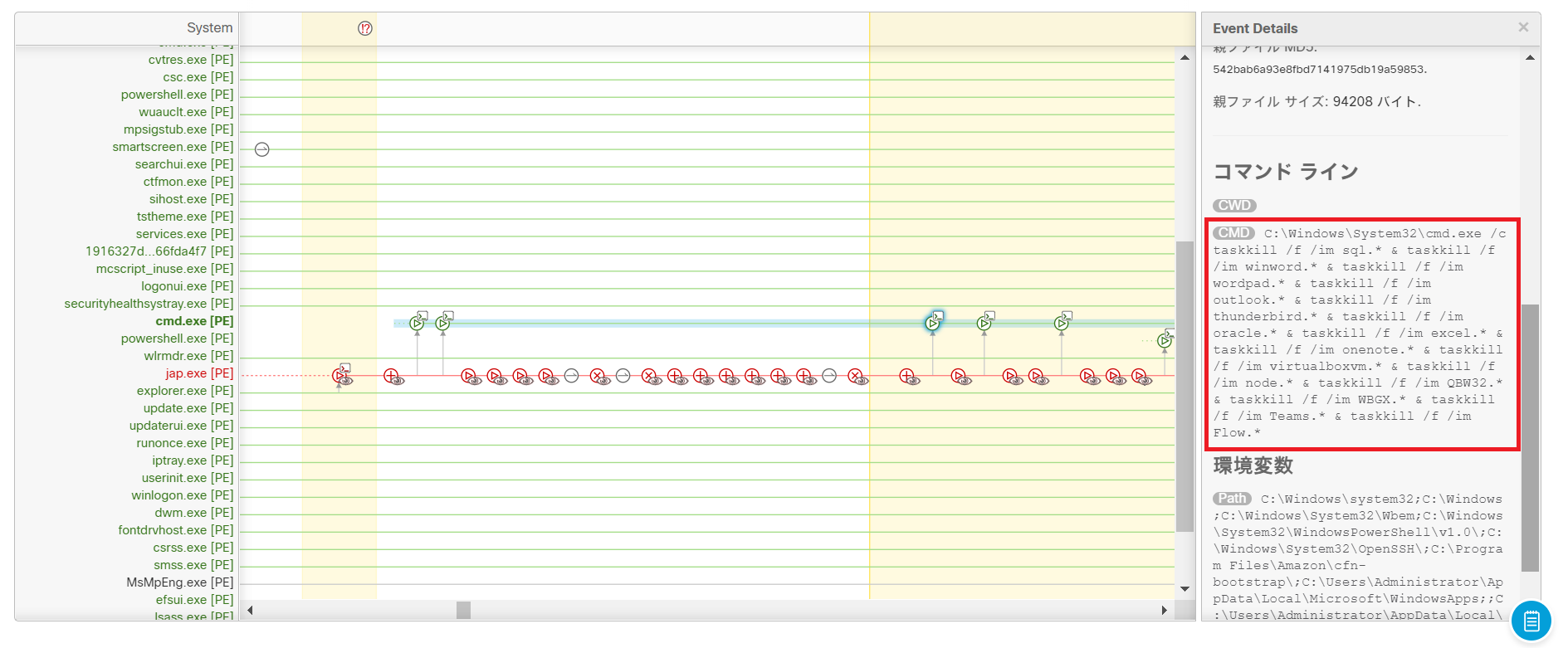

図

7

と図

8

からは、

Nemty

ランサムウェアが、より確実にターゲットマシンのデータを暗号化するためにユーザーが使用しているアプリケーションや起動中のサービスを強制終了させる意図があるように見受けられます。

この処理自体は、データの暗号化処理の前に行われます。

図

7

:プロセスを強制終了させるコマンド

【図

7

のコマンド】

C:\Windows\System32\cmd.exe /c taskkill /f /im sql.* & taskkill /f /im winword.* & taskkill /f /im wordpad.* & taskkill /f /im outlook.* & taskkill /f /im thunderbird.* & taskkill /f /im oracle.* & taskkill /f /im excel.* & taskkill /f /im onenote.* & taskkill /f /im virtualboxvm.* & taskkill /f /im node.* & taskkill /f /im QBW32.* & taskkill /f /im WBGX.* & taskkill /f /im Teams.* & taskkill /f /im Flow.

*

図

7

のコマンドからは、

MS Office

系やメーラーといったユーザーが日常的に利用するソフトウェアが目につきますね。

Teams といったコラボレーションアプリもあったりして、なかなか趣深いです。

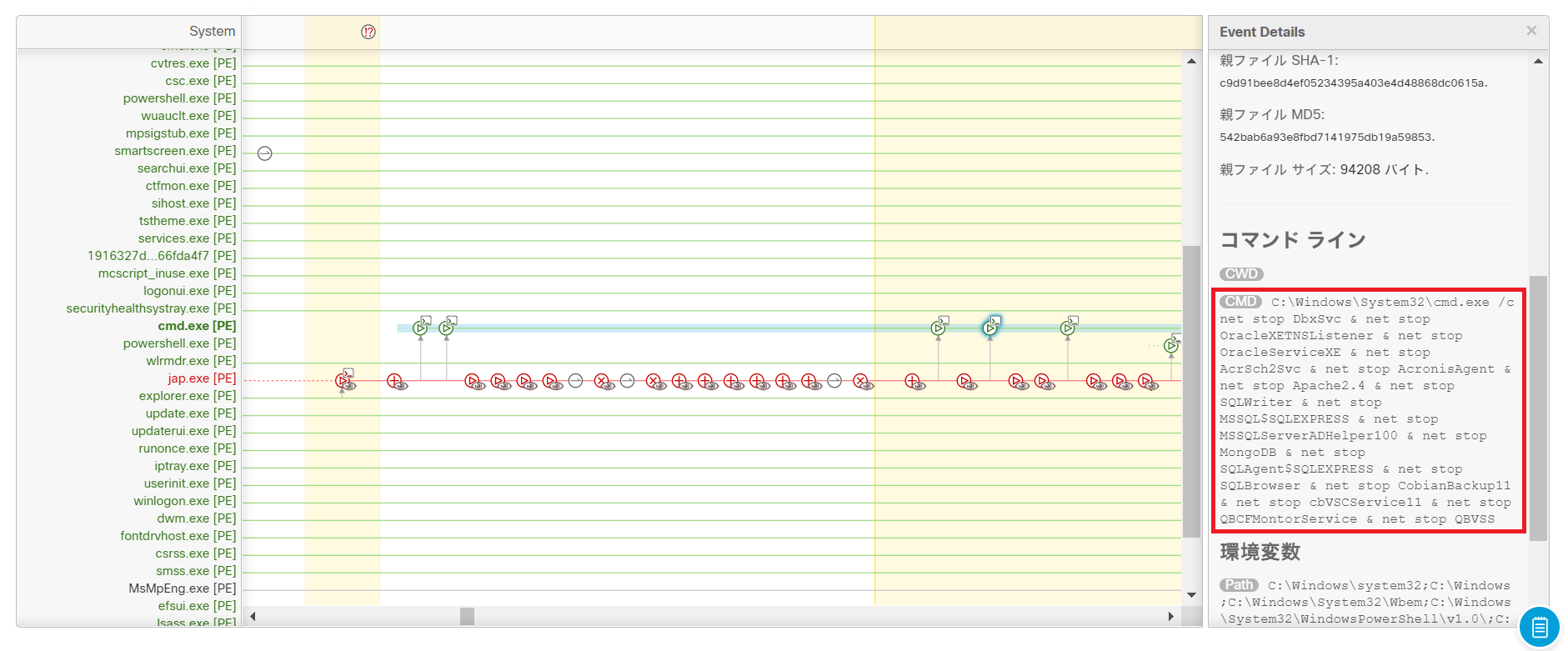

図

8

:サービスを強制終了させるコマンド

【図

8

のコマンド】

C:\Windows\System32\cmd.exe /c net stop DbxSvc & net stop OracleXETNSListener & net stop OracleServiceXE & net stop AcrSch2Svc & net stop AcronisAgent & net stop Apache2.4 & net stop SQLWriter & net stop MSSQL$SQLEXPRESS & net stop MSSQLServerADHelper100 & net stop MongoDB & net stop SQLAgent$SQLEXPRESS & net stop SQLBrowser & net stop CobianBackup11 & net stop cbVSCService11 & net stop QBCFMontorService & net stop QBVSS

図

8

のコマンドは、

Dropbox

や

Acronis

等のバックアップのサービス停止を狙っています。暗号化したデータをバックアップサービスから復元されることを回避する意図があるように見受けられます。

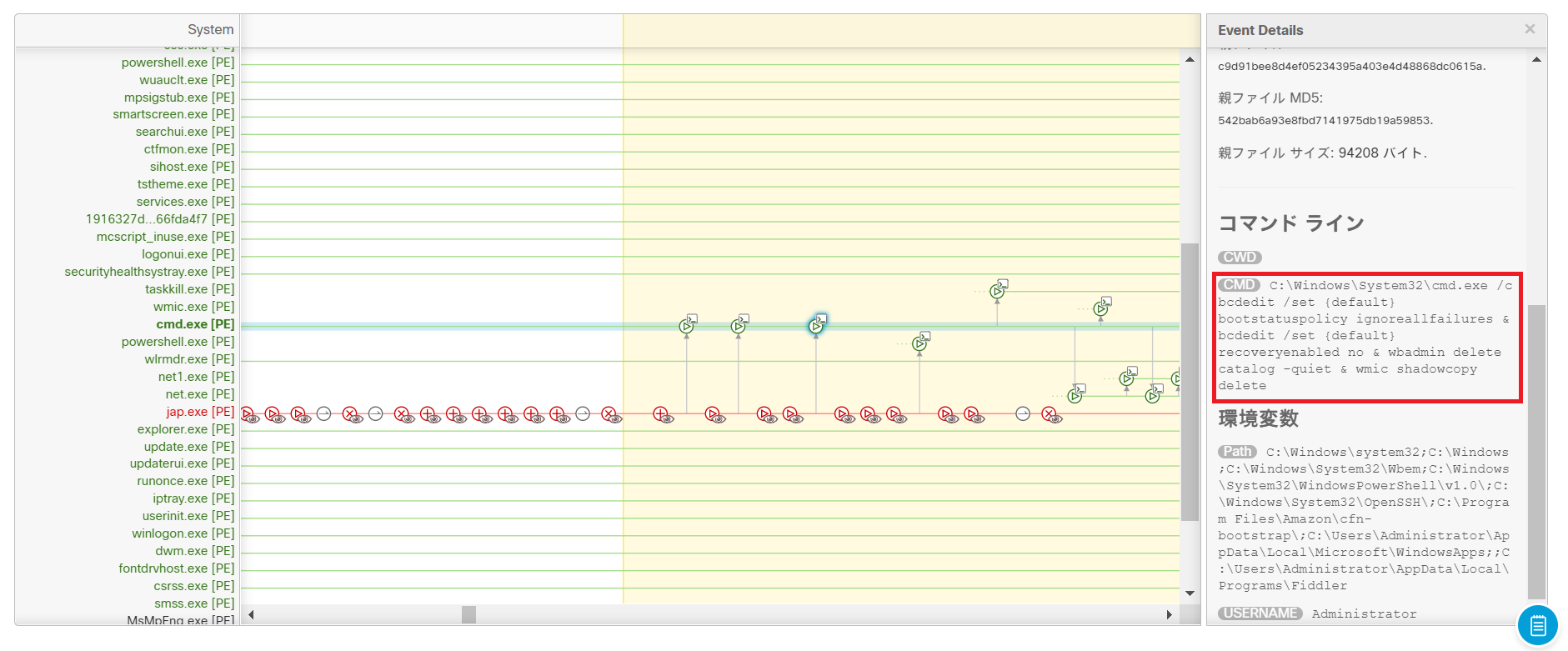

データの暗号化の処理が始まると、図

9

と

10

のようにシャドウコピーを削除するといったコマンドが実行されます。

これは、

Windows

が持つバックアップ機能を削ぐことを意図したものと思われます。

図

9

:バックアップカタログとシャドウコピーを削除するコマンド

【図

9

のコマンド】

C:\Windows\System32\cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet & wmic shadowcopy delete

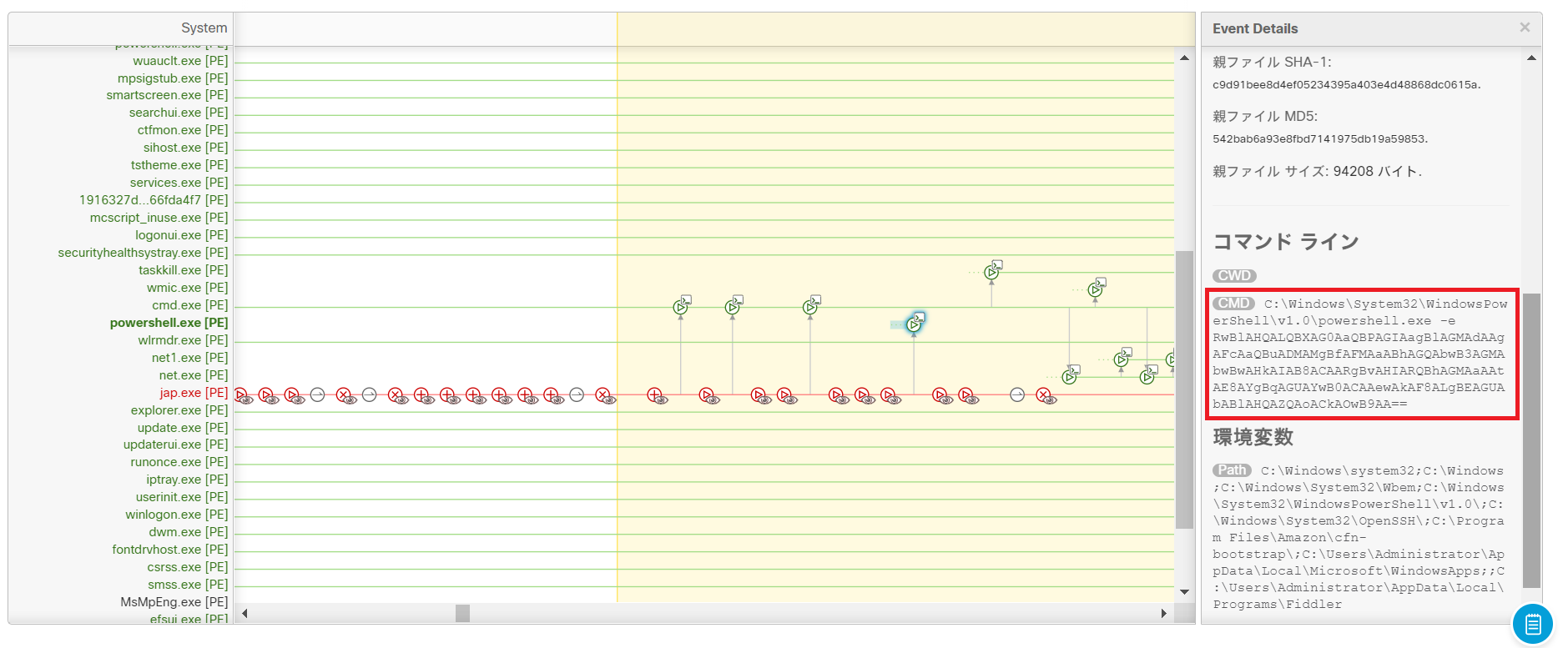

図

10

は、ご覧のとおり

PowerShell

コマンドが難読化されており、一見すると意味をなさない文字列です。

このままでは、攻撃者によって何が実行されたか読み取れないため難読化の解除を行います。

図

10

:シャドウコピーを削除する

PowerShell

【図

10

のコマンド】

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e

RwBlAHQALQBXAG0AaQBPAGIAagBlAGMAdAAgAFcAaQBuADMAMgBfAFMAaABhAGQAbwB3AGM

AbwBwAHkAIAB8ACAARgBvAHIARQBhAGMAaAAtAE8AYgBqAGUAYwB0ACAAewAkAF8ALgBEAG

UAbABlAHQAZQAoACkAOwB9AA==

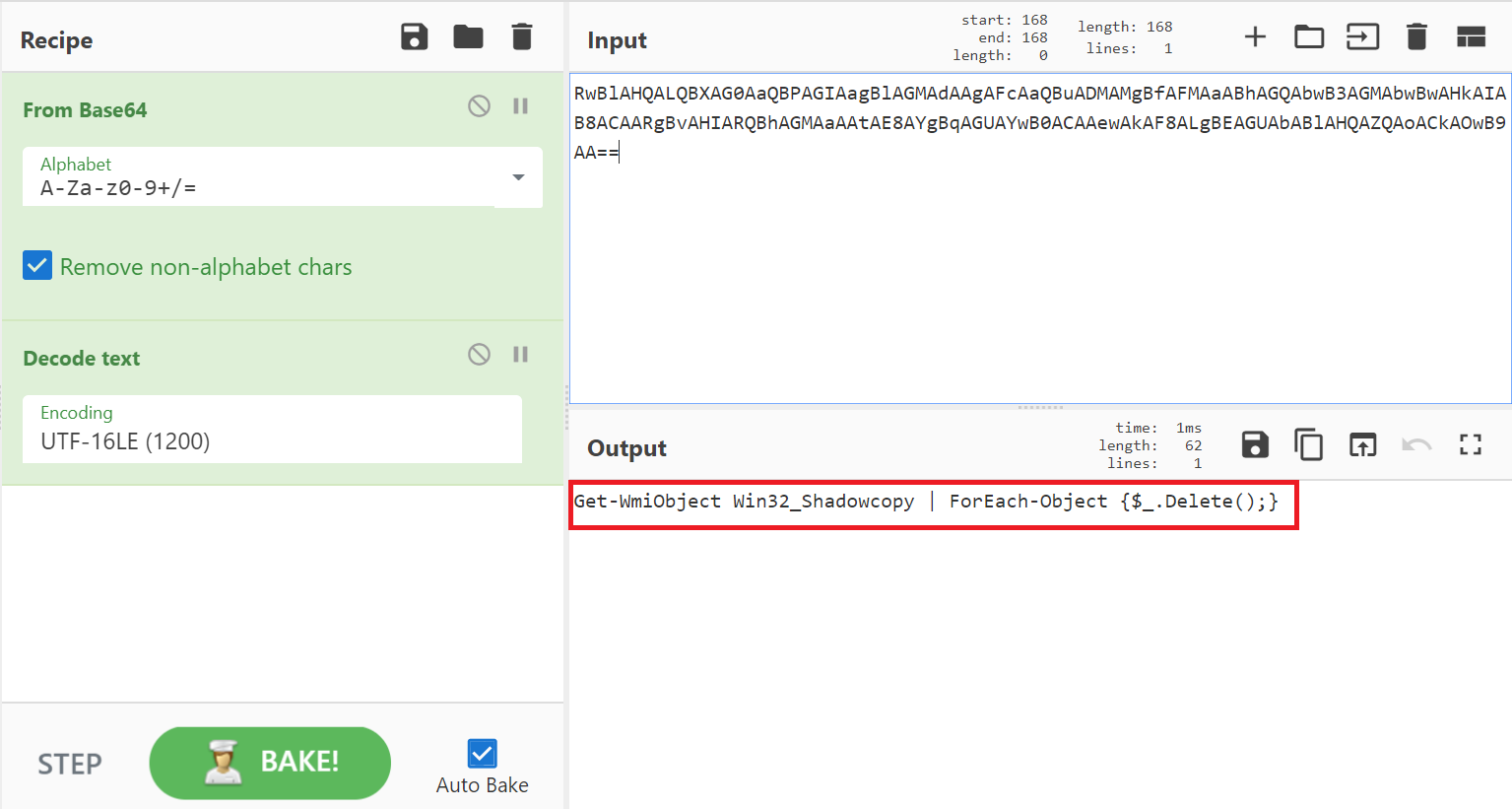

図

11

は、この難読化された

PowerShell

コマンドを

CyberChef

[4]

でデコードしたものです。

これで中身が見えるようになりました。

図

11

:デコードした

PowerShell

【デコード後のコマンド】

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -e Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

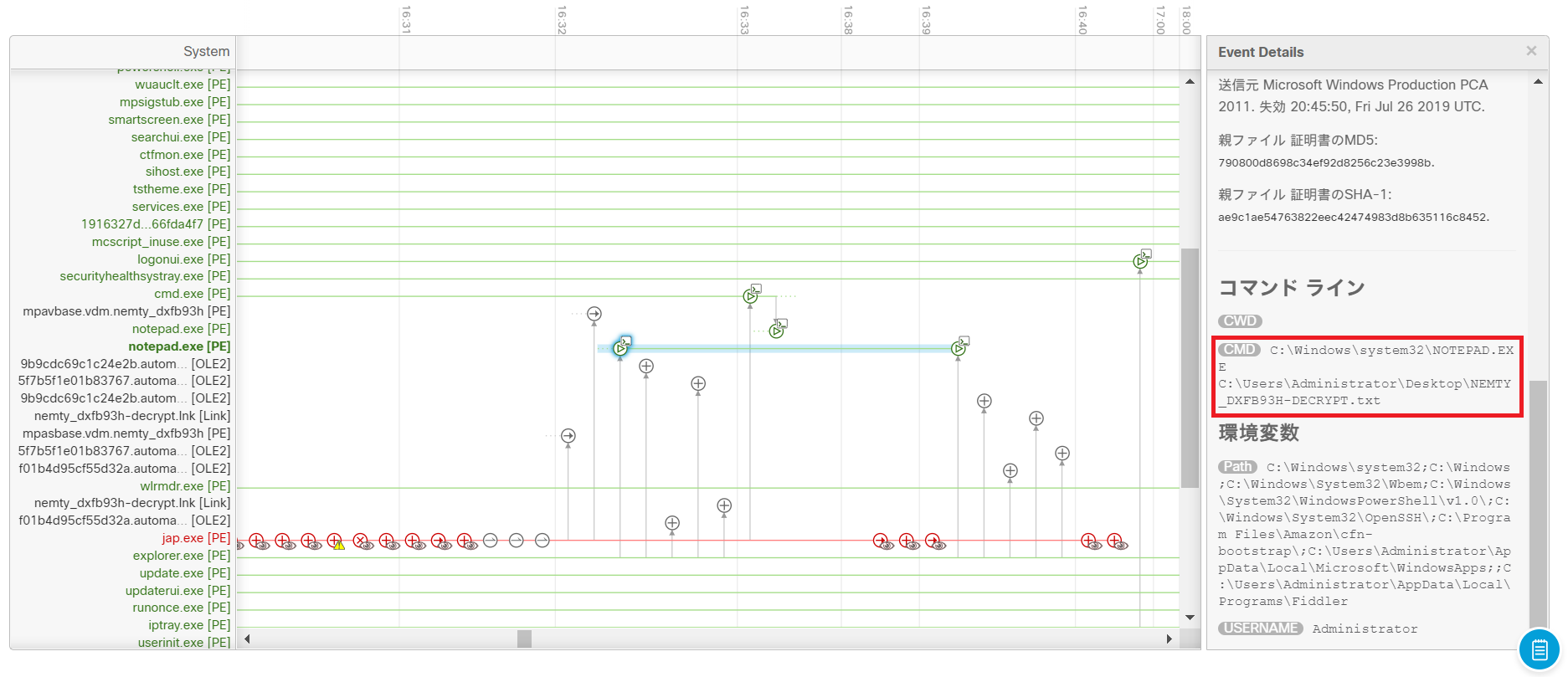

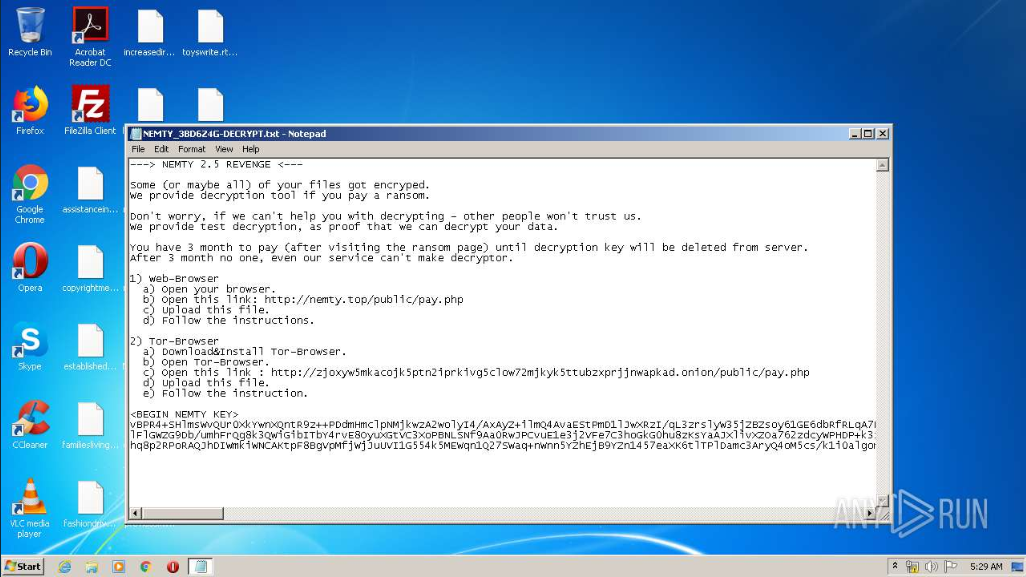

Nemtyランサムウェアは、暗号化プロセスの過程でターゲットマシンのデスクトップに脅迫文を表示します。

図

12

は関連するコマンド、そして図

13

は脅迫文です。

図

12

:デスクトップに脅迫文を置くコマンド

【図

12

のコマンド】

C:\Windows\system32\NOTEPAD.EXE C:\Users\Administrator\Desktop\NEMTY_DXFB93H-DECRYPT.txt

図

13

:脅迫文

出典:

ANY.RUN

[5]

jap.exe(

MD5:542BAB6A93E8FBD7141975DB19A59853

)

今までご案内してきたものをまとめてみますと、

Nemty

ランサムウェアは、暗号化処理を行う前に、より確実にデータを暗号化するため、

taskkill

コマンドや

net stop

コマンドを使って、プロセスや起動サービスの強制終了を行います。

そのうえで、データ復旧手段を奪うべく、バックアップカタログとシャドウコピーを削除します。

本稿では割愛しておりますが、メールに添付されたスクリプトの実行後や暗号化処理の過程で不審な外部通信も発生しており、こちらについてもトレースすることができました。

このように最近のエンドポイントセキュリティ(

NGAV

+

EDR

)は、マルウェア自体を水際で止めること以外に、マルウェア自身の挙動を捕捉することで、感染端末で何が行われたかを可視化します。

そして、管理コンソールから、感染端末(被疑端末も含む)のリモート隔離や、調査対応の過程で得られたマルウェアの通信先や発見した不審プロセスのブラックリスト登録といった、迅速な初動対応を実現する頼もしいツールです。

いつでも、どこでも柔軟に働く環境がある裏に、このようなセキュリティの仕組みがあって、脅威から組織を守る人達の活動によって、安全・安心な

IT

サービス利用やテレワークが実現できていることに感謝しています。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

総務省:平成

30

年通信利用動向調査

[2]

電気通信大学:【

2020/2/8

】ばらまき型攻撃メール(表題が顔文字)に関する注意喚起

[3]

Cisco:

Cisco AMP for Endpoints

[4]

CyberChef

Base64、

URL Encode

等のエンコード

/

デコード、

16

進数変換等の様々な処理を行う

Web

アプリケーション

[5]

ANY.RUN

マルウェアの表層・動的解析が可能な

Web

サービス型のサンドボックス

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。