関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

先月はパンデミックへの対応に終始し、あっという間に終わってしまった感があります。

そして今月、多くの組織が新しい年度を迎えるフレッシュな

4

月となりましたが、終わりの見えない新型コロナウイルスとの戦いで気持ちは沈む一方だというのが正直なところではないでしょうか。

今回の新型コロナウイルスへの政府自治体の対応については様々な意見が飛び交っていますが、まず認識しておくべきことはみなさまもご存じのとおり、

どのような戦略策定・問題解決・インシデント対応であっても事実の収集が不十分、また間違っている場合には効果的な対応が不可能

であるということではないでしょうか。

リスクのインパクトとその対応コストについてはもちろんバランスが取られるべきものです。

しかし、その最初の段階の可視化において、リソースが足りないから、または可視化をしても対応ができないから「可視化自体を行わない、または最小限に限定しそれをすべてとして扱う」ということはとても正しいとは言えないのではないでしょうか?

可視化をしたうえで現実的な範囲でトリアージする。また、できていない部分はどこまでできていないのかを可視化し記録に残しリスクとしてウォッチしていくということが正しいあり方だと考えられます。

ベストプラクティスとワークアラウンドを混同し、ワークアラウンドをベストプラクティスのように信じ込むようなことは避けたい

ものです。

クレジット:なのかさんによる

AC

からの写真

また、感染拡大を防ぐための対応として民間にその決断をゆだねる形の「イベントの自粛」要請が政府自治体から連日アナウンスされています。

この「イベントの自粛」に対応せざるを得ない(特に)パフォーミングアーツ業界からは苦しい台所事情の吐露と支援を求める声が上がっていますが、これらは人間の“生活において不可欠ではない”という観点からネット上では冷ややかな声も多いようです。

個人的には現代の都市で暮らす人間の生とは、“衣食住

”

の上にそれぞれの考える生きる意味があって初めて完成するものであると考えています。その意味とは人それぞれですが、アートの享受を挙げる方も少なくないでしょう。

もちろん短期的には不要不急としてこれらの活動が制限されることがあっても仕方ないですが、その存続への道筋と長期的な判断は誤らないようにしたいものです。

--

さて、本題です。

営利目的でサイバー攻撃を試みる者たちにとっては新型コロナウイルスのニュースに大きな注目が集まっていることとテレワーク等で通常と異なったスタイルでのデータフローやコミュニケーションを強いられる

こ

の状況は大きな収益を上げるチャンス

となっています。

では、サイバーセキュリティの世界では今、何が起こっているのでしょうか?

■

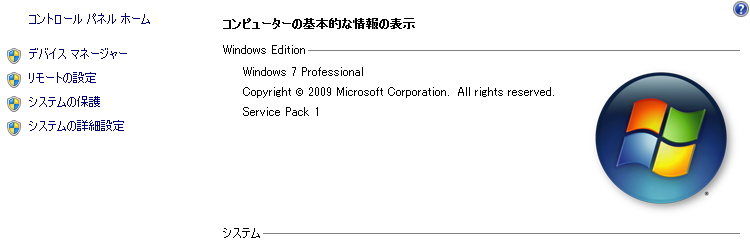

Windows7

のサポート

2020年

1

月

14

日に有償の延長サポート以外のすべてのサポートが終了した

Windows7

。

以下の情報によると

現在もグローバルで25%弱のPCのOSがWindows7

のようです。

※外部サイト:

世界の

PC

、

4

台に

1

台は依然として

Windows 7 - 2

月

OS

シェア

これらの

Windows7PC

は延長サポートを利用しない限り未知の脆弱性のみならずサポート終了後に発見された

既知の脆弱性を抱えたまま運用

せざるを得ません。

Intelのサプライチェーンにおける失策やパンデミックへの対応に追われて

PC

のマイグレーションの計画が狂ってしまった組織も多いことは事実かもしれません。

しかし、これらの

脆弱なPCがもたらすリスクと対応のコストのバランスはどの組織のどなたがどのように判断しているのでしょうか?それは誰がオーソライズしているのでしょうか?

気になりますね。

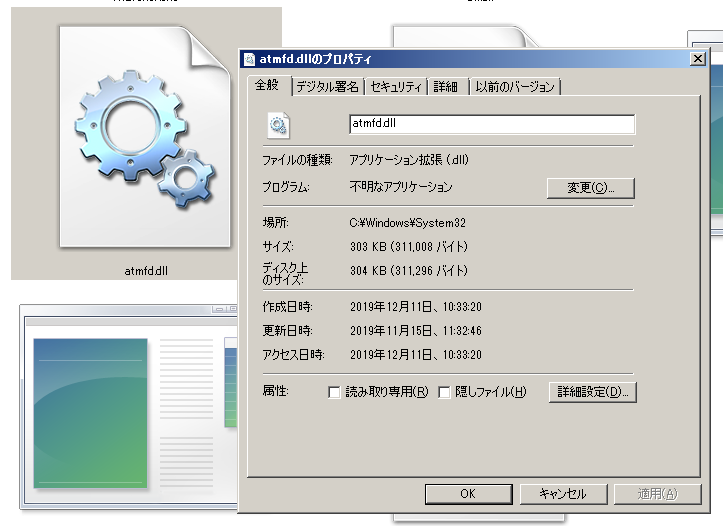

■最新の脆弱性

先週、

3/25

に

JPCERT/CC

はじめとする各セキュリティ関連組織より

Windows7

にも大きな影響のあるライブラリ(

DLL

ファイル)の脆弱性に関するセキュリティアドバイザリが公開されています。

※外部サイト:

Adobe Type Manager ライブラリ の未修正の脆弱性に関する注意喚起

すでに RCE ( Remote Code Execution/ 遠隔でのマルウェア実行)を中心としたいくつかの攻撃がフィールドに展開されているようなので Windows7 をサポートなしで継続利用している組織は 各ワークアラウンドの検証を開始し、展開を決断すべきタイミング であるといえるでしょう。

- Windows エクスプローラーのプレビューウィンドウと詳細ウィンドウを無効にする

- WebClient サービスを無効にする

- ATMFD.DLL の名前を変更する

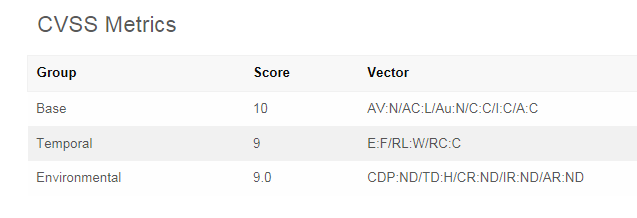

脆弱性の利用しやすさ・危険度を示す

CVSS

はご覧のとおりなので

一般的にはその対象である場合一か月以内の対応(7.0以上のランク)が必須

とトリアージされますが…

※外部サイト:

出典

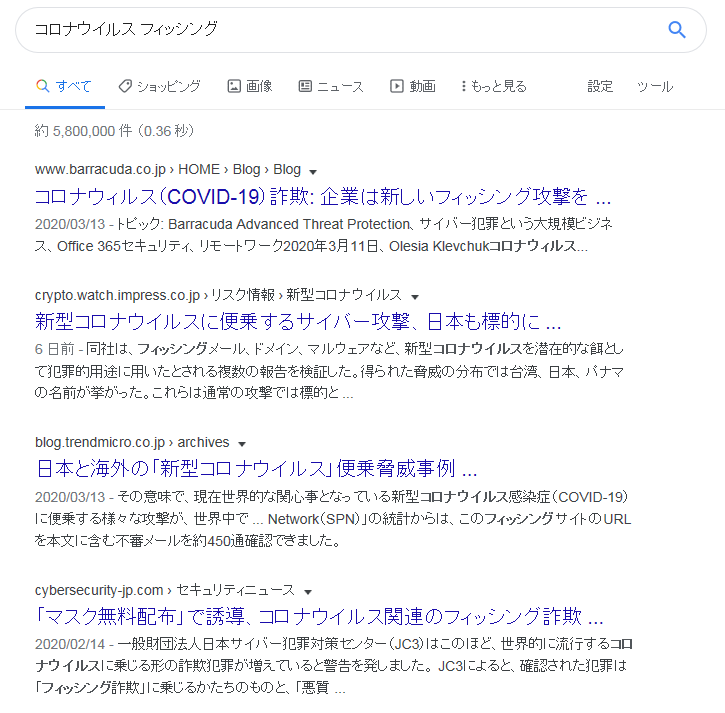

■人

-

システム さまざまな攻撃

グローバル⇔人

セキュリティソリューションベンダの

FireEye

の

blog

によればグローバルで

COVID-19

に便乗したフィッシング攻撃が多発しているようです。

メールを起点としたクラウド経由のマルウェアの送り込みや情報の窃取等、通常のコンディションであれば注意深く観察し、避けることができるような「人」を対象とした攻撃でもテレワークやリソース不足といった特有のコンディションが重なることにより成功率が高まるということは十分ありえます。

このような攻撃は日本でも展開される可能性が高いと考えられますので、今一度業務プロセスにおけるアタックベクター(攻撃経路)とリスクレベルの見直しをしたいところです。

※外部サイト:

COVID-19に便乗したフィッシング攻撃に備える

ローカル⇔システム

また、クラウドファーストといわれるこの

2020

年でもヘッドオフィスへの

VPN

はまだまだ現役です。

テレワークでの重要なツール

VPN

に関しては半年前に大手ベンダ(

Palo Alto, Fortinet, Pulse Secure

)の

SSL-VPN

製品にクリティカルな脆弱性がアナウンスされていました。

※外部サイト:

複数の

SSL VPN

製品の脆弱性に関する注意喚起

ここまで半年以上の猶予があったはずですが、ここにきてその中の一つの製品への攻撃が再び多発しています。

100年前に猛威を振るい、グローバルで数千万人を死亡させたスペイン風邪よろしく

1

シーズンでの終息はならずといったところでしょうか。

※外部サイト:

Pulse Connect Secure の脆弱性を狙った攻撃事案

■おわりに

2017年

6

月に開始され弊社サイバー・セキュリティ・ソリューション部のメンバーが中心となりお届けしてきましたこの

ID

コラムですが、今年度からは

3

名のフェローをはじめ社内の精鋭技術者である各部のエバンジェリストが週替わりで執筆し、お届けできる体制となりました。

さらに内容を充実させ、幅広い視点で技術に切り込んでいく

ID

コラムに今後もぜひご期待ください。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

本コラムは

2020

年

3

月

31

日現在の情報に基づき執筆しております

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。