関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。サイバー・セキュリティ・ソリューション部エバンジェリストの内山です。

普段、セキュリティ対策の大切さを発信していく傍ら、ハニーポットの検知状況を観察しています。

グローバルに配置されたセンサーではありませんが、ここで観測された検知傾向はインターネット空間における攻撃者の活動の一旦を捕捉できている、と感じることがあります。

さて、今回のコラムは

5

月~

6

月にかけて観測した弊社ハニーポットの検知状況の一部をご紹介したいと思います。

認証やアクセス制御に不備があった場合に、どのような攻撃にさらされる可能性があるのか、といった視点で捉えて頂くと、セキュリティ対策の理解の一助になります。

どのような攻撃通信がハニーポットへ着弾しているのか

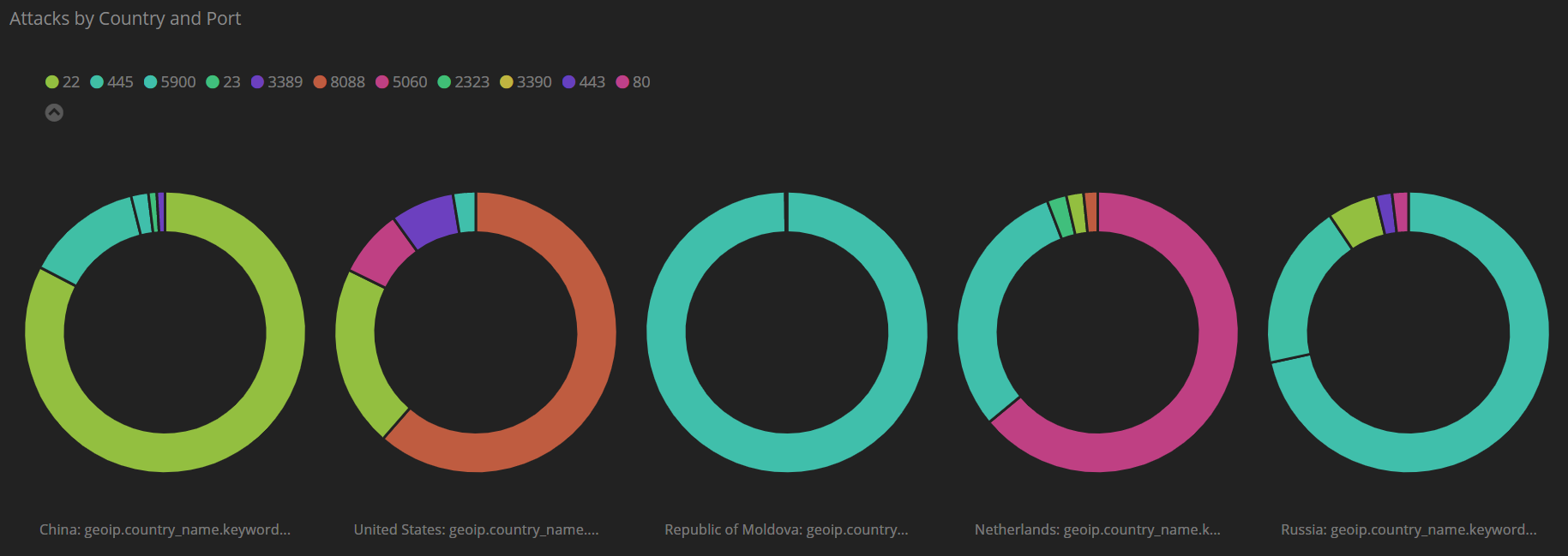

図

1

は攻撃件数の上位

5

か国ごとに攻撃通信の宛先ポート番号の割合をパイチャートに表したものです。左から中国、アメリカ、モルドバ共和国、オランダ、ロシアに割り当てられた

IP

アドレスからの攻撃通信が多かったことを示しています。

図

1

:国別の宛先ポート番号

各国ごとに多数を占める攻撃通信の宛先ポート番号を挙げてみると、中国は

22/TCP(SSH)

、アメリカは

8088/TCP(Radan HTTP)

、モルドバ共和国は

5900/TCP(VNC)

、オランダは

5060/TCP(SIP)

、ロシアはモルドバ共和国と同様の

5900/TCP(VNC)

になります。一方、ハニーポット全体への攻撃通信の宛先ポート番号上位

3

位は、

5900/TCP(VNC)

が

193

万件、

445/TCP(

Microsoft-DS)が

44

万件、

22/TCP(SSH)

が

41

万件であり、これらは攻撃通信全体の約

44%

を占めています。

この状況をふまえ身近なリスクに目を向けてみます。今、コロナ禍においてテレワークによる在宅勤務への移行が進んでいますが、以下の

3

点が満たされた場合、インターネットから

PC

へアクセス可能な状態になり、マルウェア感染や組織内ネットワークへの踏み台になるリスクがあります。

・通信カードや

USB

型モデム等の利用により

PC

にグローバル

IP

が割り当てられている

・

Windows Update

が適切に実施されていなく脆弱性が存在する

・

Windows

ファイアウォールが無効になっている

実際にこのような事例は発生しており、ランサムウェア

WannaCry

が世界的に猛威を振るった

2017

年に、

JPCERT/CC

や

IPA

から

[1][2]

、そして今もなおセキュリティベンダーから注意が呼びかけられています。

[3]

特に狙われやすい宛先ポート番号は、

445/TCP(

Microsoft-DS)や

3389/TCP(RDP)

です。

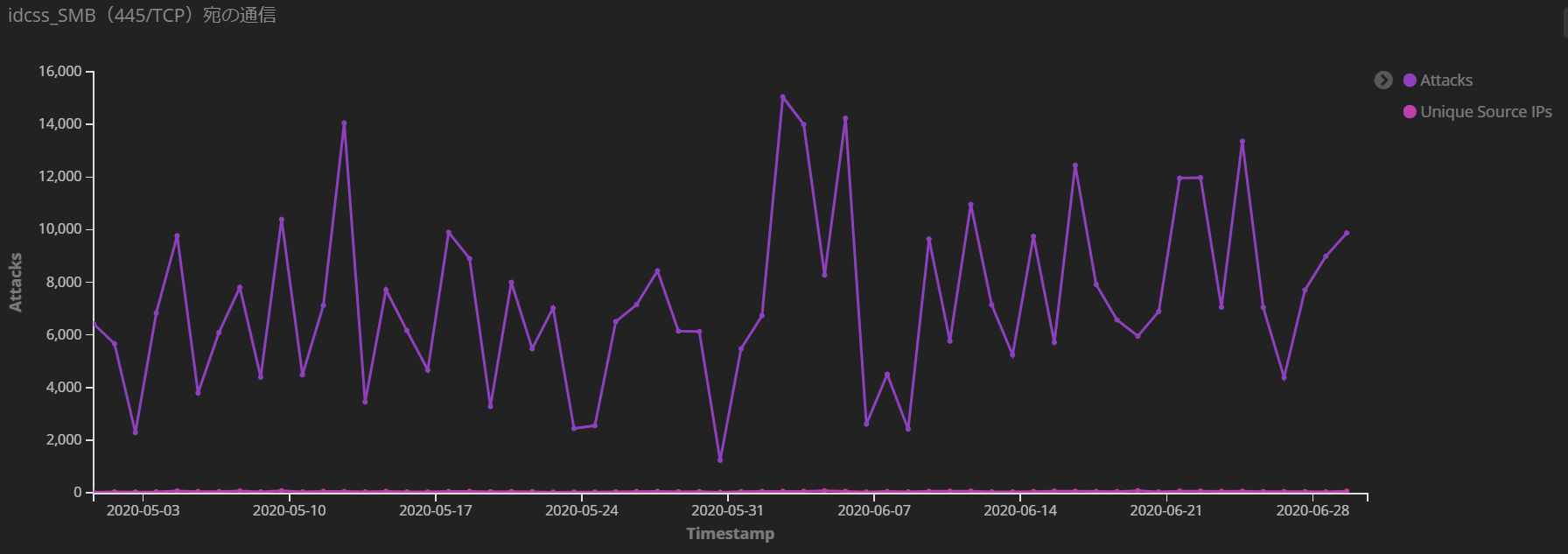

図

2

と図

3

はそれぞれの宛先ポート番号への攻撃通信の傾向を表したものです。

図

2

:

445/TCP(

Microsoft-DS)への攻撃通信

WannaCryの感染拡大から

3

年以上経過した今も、

445/TCP(

Microsoft-DS)宛の攻撃通信は続いています。

WannaCry

の初期感染プロセスは、

SMB v1

の脆弱性

(CVE-2017-0144)

を悪用し、ターゲットシステムへ永続的なバックドア

DoublePulsar

を埋め込んだ後、このバックドアを経由して

WannaCry

のペイロードを送り込みます。実際にハニーポットではバックドア

DoublePulsar

をインストールする通信の検知と、送り込まれた

WannaCry

のペイロードを観測しています。

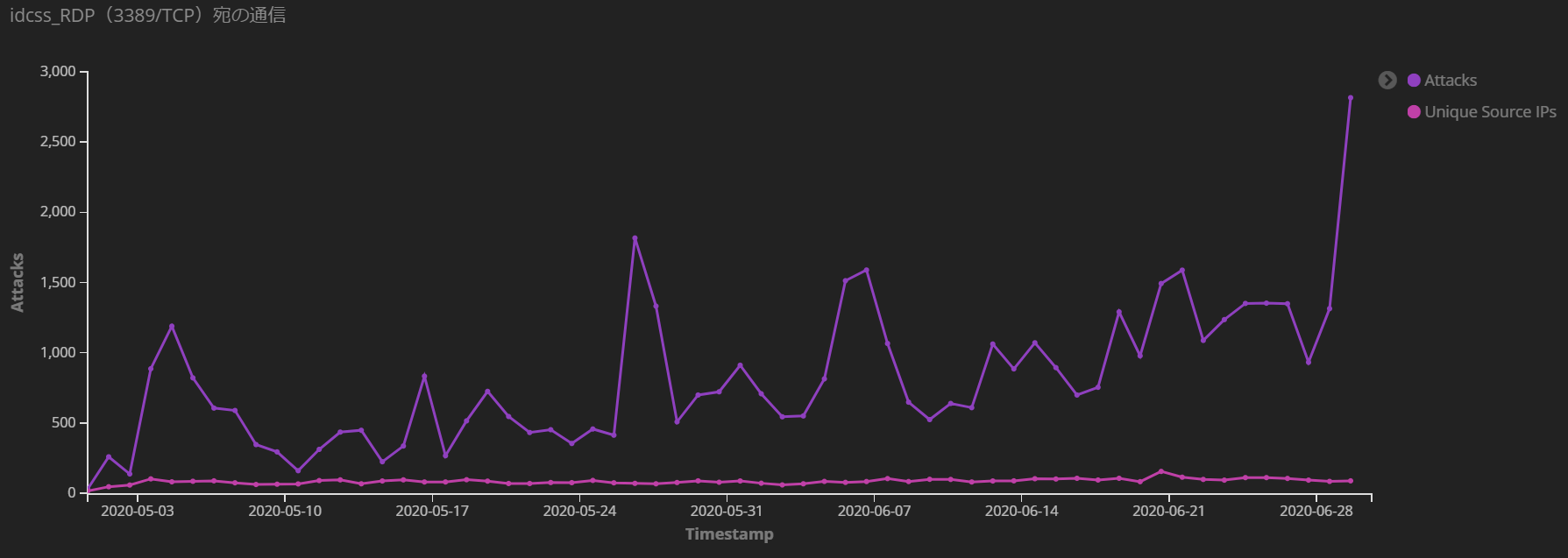

図

3

:

3389/TCP(RDP)

への攻撃通信

3月以降、

shodan

が

RDP

を公開しているデバイスが増加していること

[4]

、ならびに複数のセキュリティ企業がテレワーク増加に伴って

RDP

に対する攻撃が増加

[5][6]

していることを報告しています。ハニーポットの

3389/TCP(RDP)

への攻撃通信が、

5

月から

6

月にかけて検知数がゆるやかな上昇傾向にあるのも、グローバルの傾向と合っています。

445/TCP(Microsoft-DS)や

3389/TCP(RDP)

は、以前より危険度の高い脆弱性が公開されており、

Microsoft

社や

JPCERT/CC

等から最新のセキュリティパッチを適用するよう呼びかけられています。以下に示す公開済みのセキュリティパッチを適用していない場合、一刻も早くセキュリティパッチを適用するよう推奨します。

【

SMB

関連の脆弱性】

CVE-2017-0144:

WannaCry

の感染拡大に悪用された

SMBv1

の脆弱性

CVE-2020-0796:

SMBv3

の脆弱性

【

RDP

関連の脆弱性】

CVE-2019-0708:

BlueKeep

[*]

CVE-2019-1181 / CVE-2019-1182:

BlueKeep

に似た脆弱性(

DejaBlue

)

CVE-2020-0609 / CVE-2020-0610:リモートデスクトップゲートウェイの脆弱性

*

:

BlueKeep

については過去のコラムで取り上げておりますので、併せてご覧ください。

【エバンジェリスト・ボイス】近い将来、

BlueKeep

の脅威は到来するのか ~脆弱性の概要と備え~

以上は、テレワークによる在宅勤務を例に挙げたため、リスク対象を

PC

としていましたが、外部に公開されたサーバ等においても同様のリスクがあります。

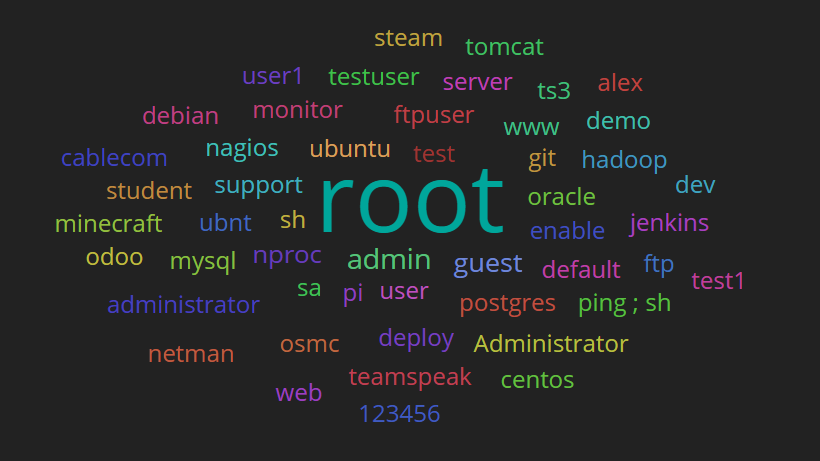

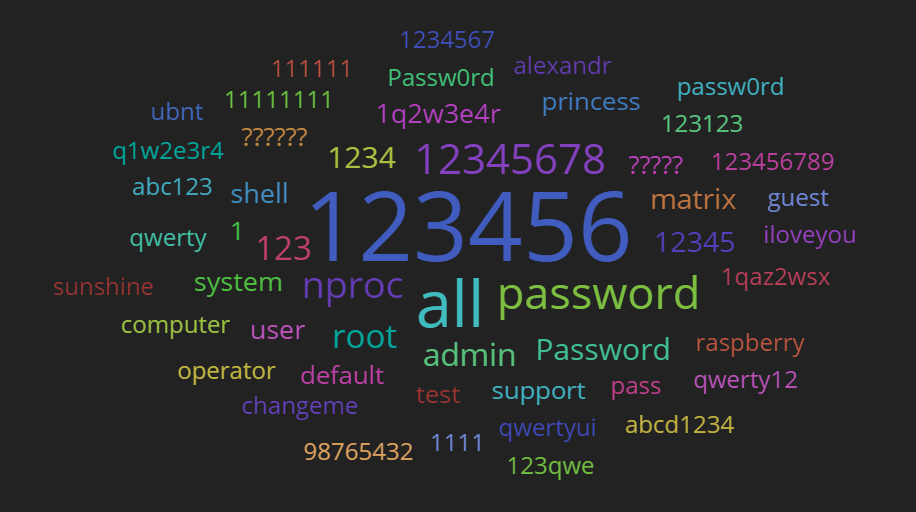

不正ログイン試行時に使われている認証情報

図

4

と図

5

は、ハニーポットへの不正ログイン試行時に用いられたユーザー名とパスワードをタグクラウドで表したものです。どのユーザー名とパスワードが頻繁に使われているかは、フォントサイズから分かるとおり一目瞭然です。

図

4

:不正ログイン試行(ユーザー名)

定番の

root

や

admin

の他に、ちらほらオープンソースの

OS

やソフトウェアの名称が見受けられます。

息が長く根強い人気をほこる

minecraft

といったゲームを伺わせるものまであります。今回の観測範囲では確認できておりませんが、過去には

Web

カメラの初期ユーザーと想定されるユーザー名も不正ログインの試行に用いられています。

図

5

:不正ログイン試行(パスワード)

一方、パスワードの方は、定番の

123456

、

password

やキーボード配列のものが目立ちます。毎年、セキュリティ企業よりワーストパスワードのランキングが公表されていますが

[7]

、観測されたものと見比べても大差ないことが分かります。使ってはいけないパスワードというものを改めて再認識することができます。

これらのユーザー名とパスワードですが、多くの方は「こんな安直なものは絶対に使わない」と感じるのではないかと思います。それでも、不正ログイン試行で用いられるユーザー名とパスワードの傾向が大きく変わらないということは、安易なユーザー名や強度の低いパスワードを使っている一定のシステム数だけで、攻撃者としては一定の目標が達成できていると考えられます。また、システムの利用者のリテラシーに起因したユーザー名とパスワード以外に、ハードコードされた脆弱なパスワードを持つ

IoT

機器の存在も一因としてあるように思えます。

パスワードについては、過去のコラムで取り上げておりますので、併せてご覧ください。

【エバンジェリスト・ボイス】外出自粛時にパスワード管理について考える

【エバンジェリスト・ボイス】改めて「パスワードの定期的な変更」を考える(前編)

【エバンジェリスト・ボイス】改めて「パスワードの定期的な変更」を考える(後編)

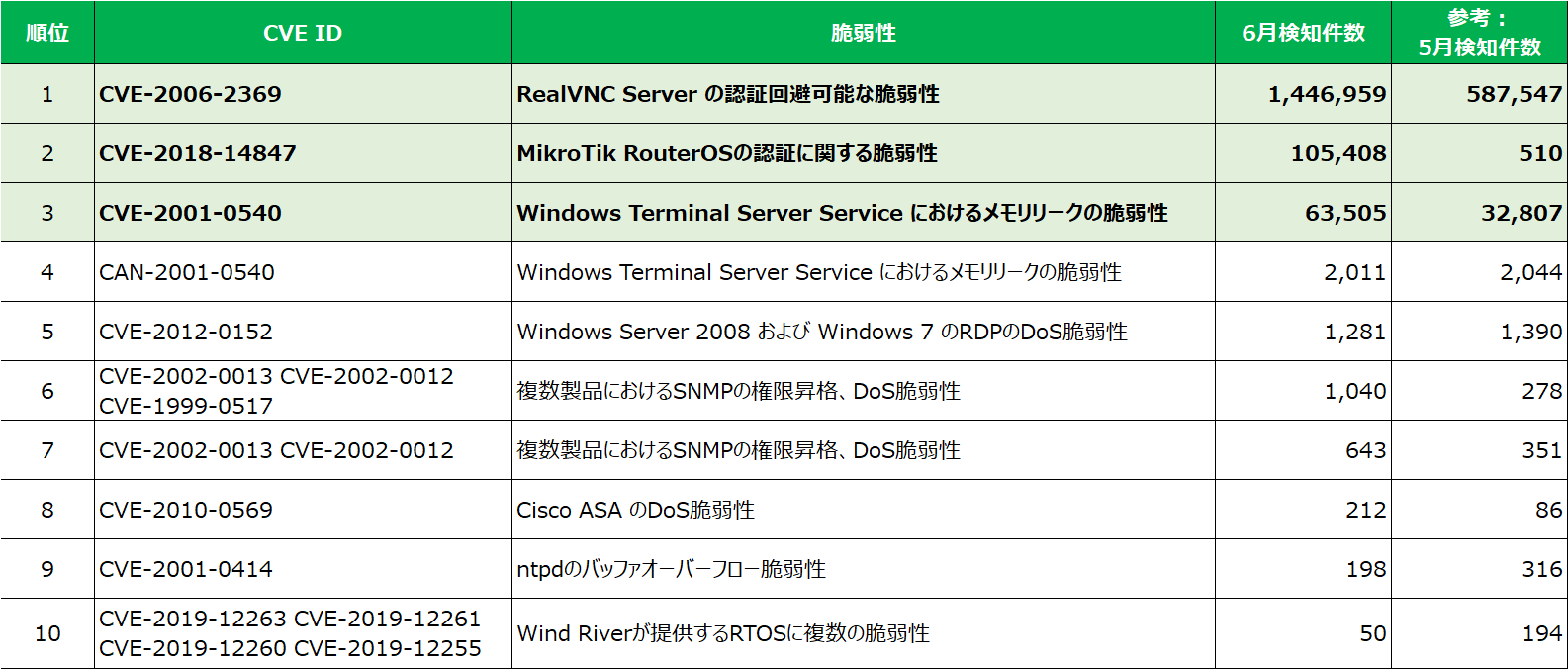

どのような脆弱性が狙われているのか

図6は6月のハニーポットで検知した脆弱性を狙った攻撃通信の

Top10

を表したものです。ハニーポットが

CVE

識別番号を識別できた検知情報を集計したものです。脆弱性を狙った攻撃通信の大半が「

RealVNC Server

の認証回避可能な脆弱性

(CVE-2006-2369)

」で占められており、

5

月の検知数と比較して約

2.5

倍と大きく増加しています。

図

6

:

6

月度 脆弱性を狙った攻撃通信

Top10

Top10全体を見ても、「

RealVNC Server

の認証回避可能な脆弱性

(CVE-2006-2369)

」を筆頭に、

CVE-2001-0540

(

CAN-2001-0540

)や

CVE-2012-0152

といったリモートデスクトップサービス関連の脆弱性が上位を占めていることが分かります。

CVE識別番号は「

CVE-

西暦

-

連番」で構成されていますので、脆弱性が登録された時期が分かります。このような観点で、もう一度、図

6

を見てみると古い脆弱性を狙った攻撃通信が多いことが分かります。このことから、たとえ世間的に関心の薄れた脆弱性であったとしても、攻撃通信が着弾する可能性は否定できないと言えます。

ハニーポットが

CVE

識別番号を識別していない攻撃通信も着弾しています。例えば、前述の

445/TCP(

Microsoft-DS)宛の通信は、

SMB

関連の脆弱性(

CVE-2017-0144

)を狙ったものと考えられます。その他、

Oracle Weblogic Server

の脆弱性 、

D-Link

製ルータや

GPON

ホームルータ等の

IoT

機器の脆弱性を狙った攻撃通信も観測しています。

今回のコラムでは、ハニーポットの検知状況からサイバー攻撃の概況をお伝えすることが主旨であったため、個別具体的な検知内容をご案内しておりませんが、

7

月に入ってから公開された

Big-IP

製品における任意のコード実行可能な脆弱性(

CVE-2020-0529

)

[8]

を狙う通信も検出しております。機会があれば、特定の攻撃通信に焦点をあてた情報をお伝えしたいと思います。

まとめ

本コラムでは弊社ハニーポットの検知状況からサイバー攻撃の概況をお伝えしてきました。このような検知状況から私達が行うべきアクションをまとめると以下のとおりになります。

・テレワークによる在宅勤務が進む中、

445/TCP(

Microsoft-DS)や

3389/TCP(RDP)

への攻撃が続いています。在宅勤務で利用している

PC

の状態を今一度ご確認しましょう。

・不正ログイン試行時に使われる頻度の高い認証情報は

PC

やシステムで利用してはいけません。特に見落としがちな点として、在宅環境のホームルータが工場出荷時の認証情報を使い続けていないか、ファームウェアが最新状態になっているか等の点検を実施しましょう。

・リモートデスクトップサービスの脆弱性を狙う攻撃通信が多数を占める傾向にありました。また、古い脆弱性を狙った攻撃通信も観測されていますので、世間的に関心の薄れた脆弱性についても、放置せずにセキュリティパッチを適用しましょう。

まだまだ前例のない、先が見えない事態が続くと思われますが、“セキュリティ”を切り口に少しでも明るく、そして、皆さまにとって有益な情報をご提供してまいります。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

JPCERT/CC:インターネット経由の攻撃を受ける可能性のある

PC

やサーバに関する注意喚起

[2]

IPA:

WannaCryptor

の相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

[3]

Secureworks:日本国内でモバイルデータ通信端末経由のマルウェア感染事案が増加

[4] shodan: Trends in Internet Exposure

[5] kaspersky: Remote spring: the rise of RDP bruteforce attacks

[6] ESET: Remote access at risk: Pandemic pulls more cyber crooks into the brute forcing gam

[8] F5: K52145254: TMUI RCE vulnerability CVE-2020-5902

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

コラムの感想やリクエスト、セキュリティに関するお悩みも、問い合わせより受付中です!

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。