関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

先日、 SF 最大の賞でもあるヒューゴー賞を受賞した中国の SF 小説「三体 ( さんたい ) 」を読み終えました。ついに日本上陸ということで、新聞の広告欄や書店でも大きく取り上げられていますし、ご存知の方もいらっしゃるかと思います。アメリカの元大統領オバマ氏をはじめとする内外の著名人も絶賛しており、その面白さは折り紙つきです。

内容は多くを語れませんが、本作はシリーズ三部作の第一作目で異星文明からの「ファースト・コンタクト」を題材に、人類の存亡をかけた戦いを予感させる壮大な物語です。

脅威は本当に到来するのか?来年の邦訳第二作の刊行が待ち遠しくてなりません。

さて、ここからが本題です。

2019年

5

月

14

日

(

米国時間

)

に「リモートデスクトップサービスの脆弱性

(CVE-2019-0708)

」に対するセキュリティパッチをマイクロソフトが公開してから

3

ヶ月が経過しました。

[1]

本稿の執筆時点

(2019/8/8)

では、マイクロソフトの公開情報を見ても当該脆弱性の悪用はまだ確認されていないようです。マイクロソフトが、サポート終了済の

Windows XP , Windows Vista , Windows Server 2003

向けのセキュリティパッチを提供していることからも、本脆弱性が悪用された際の危険度の大きさを表していると言えます。

本稿では、「

BlueKeep

」とも呼ばれるリモートデスクトップサービスの脆弱性

(CVE-2019-0708)

を解消する大切さを伝えていきたいと思います。

本脆弱性については、過去のコラム(

【エバンジェリスト・ボイス】脆弱性対応とポリシー

/

デザイン

)でも取り上げておりますので、併せてご覧ください。

まずは、改めて本脆弱性の概要についてご紹介しますが、既にご認識済みの方は次のセクションへ進んでください。

【リモートデスクトップサービスの脆弱性(CVE-2019-0708)】

(1)

概要

遠隔にいる未認証の攻撃者が、細工を施したリクエストをRDP経由でターゲットシステムのリモートデスクトップサービスへ送信することによって任意のコードを実行する恐れがあります。

(2)

影響を受ける対象

・

Windwos Server 2008 R2

・

Windwos Server 2008

・

Windows Server 2003

・

Windows 7

・

Windows XP

(3)

脆弱性評価

CVE-2019-0708

CVSS

スコア 基本値:

9.8

、現状値:

8.8

(4)

対策

・公開済みのセキュリティパッチの適用

※セキュリティパッチ適用ができないシステムについては、リモートデスクトップサービスの停止あるいはRDP接続を受け付けないようにシステムのプロパティを設定するといった対処法がありますが、可能な限りセキュリティパッチの適用を推奨します。

(5)

回避策

・

NLA(Netwrok Level Authentication)

を有効にする

・境界ファイアウォールで

3389/tcp

へのアクセスをブロックする

<参考情報>

マイクロソフトのアドバイザリおよびセキュリティパッチのダウンロード先は以下のとおりです。

なお、サポートが終了している

Windows XP , Windows Vista , Windows Server 2003

に対しても、特例措置としてセキュリティパッチが公開されています。

外部サイト:

CVE-2019-0708 |

リモート デスクトップ サービスのリモートでコードが実行される脆弱性

外部サイト:

Customer guidance for CVE-2019-0708 | Remote Desktop Services Remote Code Execution Vulnerability: May 14, 2019

外部サイト:

CVE-2019-0708 (Remote Desktop Service

の脆弱性

)

について

【深刻な脆弱性としてクローズアップされる理由】

この

BlueKeep

が非常に深刻な脆弱性としてクローズアップされる背景には、幾つかの理由があります。

まず一つ目は、この脆弱性を利用した攻撃に成功するとワームのように自己複製し感染拡大が可能になる点です。

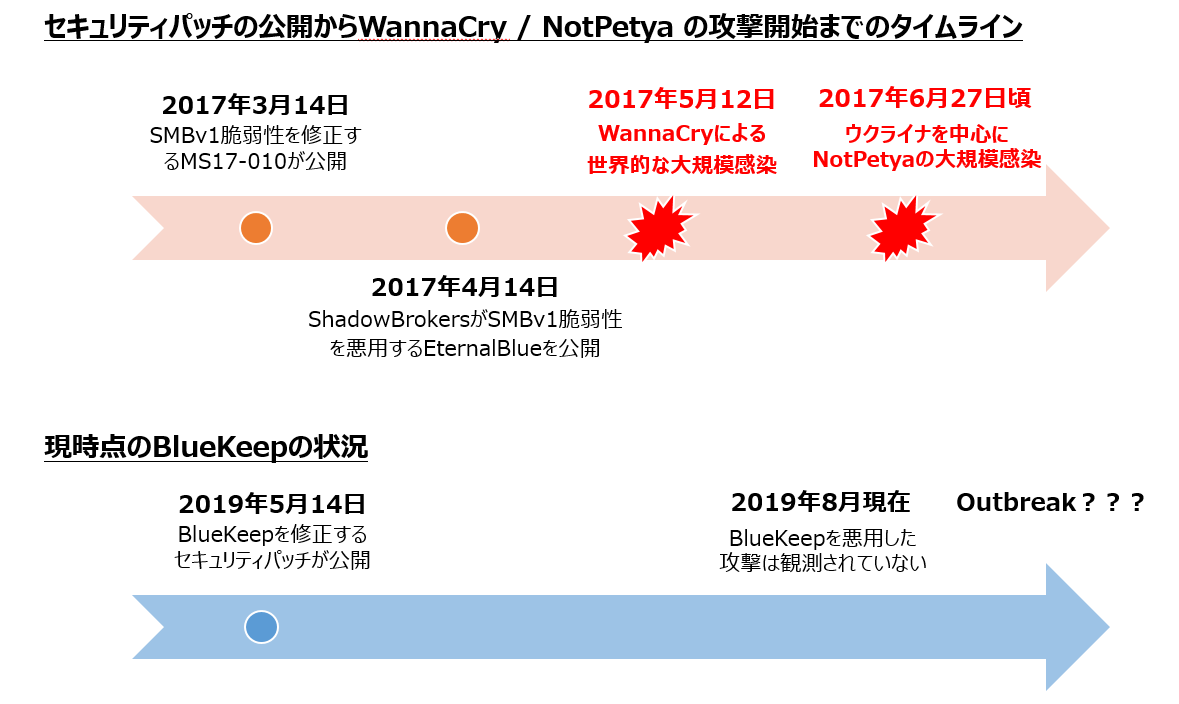

ワーム機能を持つマルウェアといえば、

2017

年

5

月に世界的な大規模感染に至った「

WannaCry

」や、同年

6

月にウクライナを中心に感染拡大した「

NotPetya

」が記憶に新しいところでしょう。WannaCryについては、ファイル共有やプリンター共有で使われる

SMBv1

の脆弱性を修正するセキュリティパッチの公開から攻撃開始まで約

2

ヶ月の期間がありました。

残念ながら、多くのシステムでセキュリティパッチが適用されていなかったことが、感染拡大に至った一つの要因と言えるでしょう。

2つ目の理由として、多くのシステムがリモートデスクトップサービスの標準ポートである 3389 をインターネットに露出していることが挙げられます。

セキュリティ企業の

BitSight

によれば、

7

月時点で

BlueKeep

の影響を受けるシステムが約

80

万台も存在していることが確認されています。

[2]

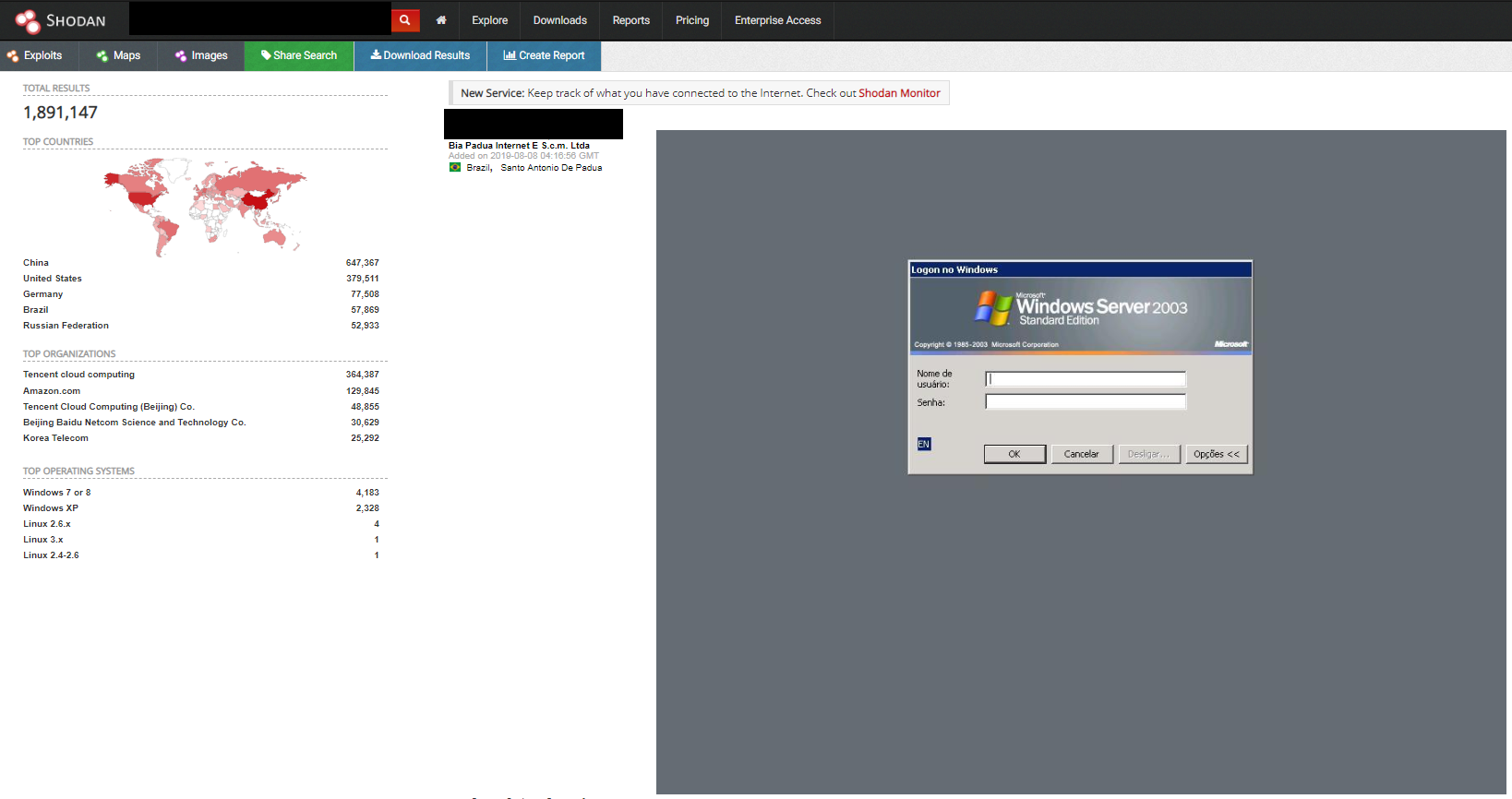

インターネット接続デバイスの検索エンジンである

Shodan

で調べてみますと、ご覧のとおり外部にリモートデスクトップサービスを露出しているシステムが多くあることが見てとれます。

(

※

下記画像は本脆弱性の影響を受ける対象を考慮した検索結果ではありません)

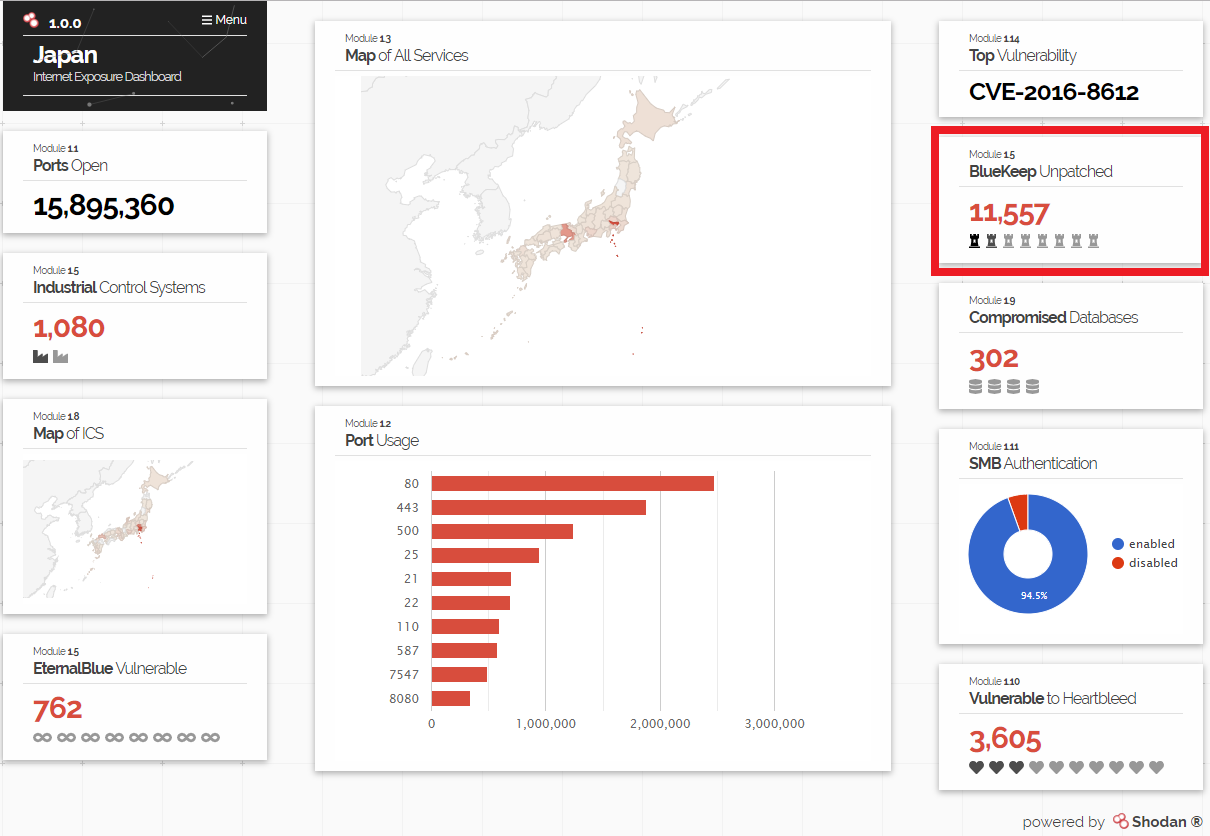

本稿執筆時点

(2019/8/8)

、日本では

BlueKeep

のセキュリティパッチを適用していないシステムが

11,557

もあるようです。

(ご参考:アメリカは

102,850

、中国は

328,872

のシステムがセキュリティパッチ未適用)

出典:

Shodan Internet Exposure Dashboard

[3]

WannaCryの初期アウトブレークでは、

150

カ国で

23

万台以上のシステムが感染したと言われています。前述のとおり

BlueKeep

の影響を受けるシステム数が約

80

万台(

7

月時点)であったことを思い起こすと、攻撃者の手に脆弱性を悪用する武器が渡ったときのインパクトは想像に難くありません。

最後に

3

つ目の理由ですが、概念実証コード

(PoC:Proof of Concept)

の存在です。

概念実証コード自体は、

BlueKeep

のセキュリティパッチの公開以降、程なくソースコード共有サイトの

GitHub

に公開されました。

公開された概念実証コードはシステムをクラッシュさせるもので、リモートから任意のコード実行 (RCE : Remote Code Execution) ができないため、即座にワーム機能を有するマルウェアが開発される状況にはないように思えます。

一方、複数のセキュリティ企業はリモートから任意のコード実行が可能な概念実証コードの開発に成功しています。

[4][5]

当然ながら、攻撃者の悪用を避けるために概念実証コードは公開されていません。

しかしながら、高度な技術を持つ攻撃者がセキュリティパッチをリバースエンジニアリングし、

RCE

の概念実証コードを公開する日が遠からずやってくると懸念されます。RCEの概念実証コードが公開されれば、ワーム機能を有するマルウェアが開発され、

WannaCry

が世界中に広まったように脆弱なシステム間を伝播していく可能性があります。

以上のような背景もあってか、マイクロソフトはセキュリティパッチの公開と同日

(2019/5/14)

に脆弱性に関する注意喚起をブログを通じて行っています。

[6]

更に同月

30

日にも、マイクロソフトはブログを通じて再び注意を呼びかけています。

[7]

今月に入ってからも、マイクロソフトの

Detection and Response Team (DART)

より、

"Protect against BlueKeep"

という題名で情報発信がありました。

[8]

マイクロソフトはいつもは淡々と月例のセキュリティパッチの公開をお知らせする印象があったので、この再三にわたる呼びかけは個人的には強く印象に残りました。

【到来する脅威への備え】

本稿では、

BlueKeep

の脆弱性概要と、深刻な脆弱性としてクローズアップされる背景についてお伝えしてきました。

BlueKeepを悪用されないためには、公開済みのセキュリティパッチを適用することが恒久的な対策です。境界ファイアウォールで

3389/tcp

へのアクセスを防いでも、社内ネットワーク経由でアクセス可能な内部システムについても感染リスクは残存しますので、内部システムへのセキュリティパッチ適用も必要です。

一般的に脆弱性情報を入手した場合、脆弱性に起因するリスクの大きさと攻撃の容易さ(

PoC

や

Exploit

コードの有無等)を評価し、組織としての対応要否や優先度を判断することから始めます。

その次のプロセスとして、具体的な対処方法(パッチ適用、回避策等)と実施時期の計画を策定後、対応作業を進めていくことになります。

企業や組織の規模や業態といった要素でプロセスに多少の違いはあるかと思いますが、概ねこのようなパッチマネジメントのサイクルを回していくことになります。

今回の

BlueKeep

のケースで言えば、

CVSS

スコアが示す危険度が高く(基本値:

9.8

、現状値:

8.8

)、なおかつ概念実証コードが存在していますので、通常のセキュリティパッチ適用のサイクルより優先度を高く設定し、対処方法や実施時期の計画策定を進めることを強く推奨します。

とはいえ、セキュリティパッチの適用を行うには相応のリソースと時間がかかるのが共通認識ではないでしょうか。

ある企業の調査結果によれば、タイムリーなセキュリティパッチ適用を妨げる要因には以下のようなものがあるとしています。

[9]

・情報セキュリティ部門の予算や人材が不足している

・セキュリティパッチ適用が手動プロセスである

・調整や対応計画の策定等に多くのリソースを割いている

・情報セキュリティ部門と

IT

部門間で、

IT

の構成情報が共有できていない

このような課題を少しでも解消していくことが、セキュリティパッチ適用までのリードタイムを短くすることにつながっていきます。自組織にとって優先度の高い脆弱性対応が発生した際、少しでもタイムリーにセキュリティパッチを適用することが、脆弱性を悪用した攻撃に対し有効な手立てです。

さて、冒頭で紹介させて頂いた

SF

小説「三体

(

さんたい

)

」では、人類が真実を知ることで世界を新しい視点で見るようになり、そしてその人類が、もし二千年以上の遥か昔に、遥か未来に脅威が到来すると知っていたら、人類の文明がどうなっていたか問うシーンがあります。

もし仮に、近い将来、皆さんの組織に脅威が到来する可能性があると分かった場合、どのようなアクションをとりたいですか?

SF小説のようなスケールではないにしても、私達の身近に置き換えて想いを馳せてみると・・・考えさせるものがありますね。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性

[2]

Industry Response to the BlueKeep Vulnerability

[3]

Shodan Internet Exposure Dashboard

[4]

RDP Stands for “Really DO Patch!” - Understanding the Wormable RDP Vulnerability CVE-2019-0708

[5]

RDPに存在する脆弱性を狙う「

BlueKeep

」エクスプロイト

[6]

Prevent a worm by updating Remote Desktop Services (CVE-2019-0708)

[7]

A Reminder to Update Your Systems to Prevent a Worm

[8]

Protect against BlueKeep

[9]

ServiceNow、情報セキュリティに関する国際調査 日本企業の半数以上がセキュリティレスポンスの自動化の採用や強化を検討

------------

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。