関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション部

テクニカルスペシャリスト 輿石 香豪

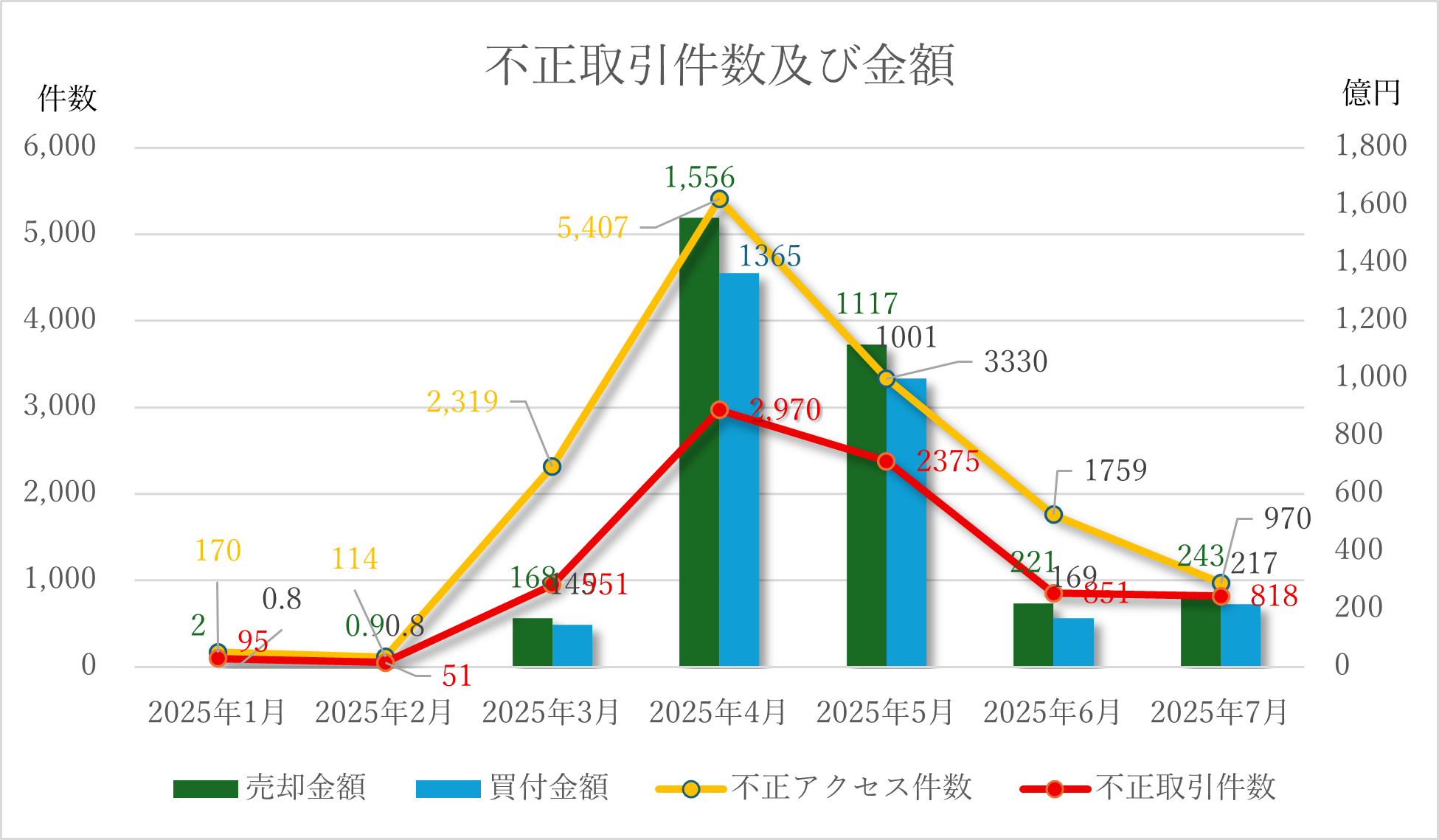

金融庁が公表している毎月の「不正取引件数及び金額」を基に、前回のコラム「日常に潜む脅威と備えるべきセキュリティ意識」(https://www.idnet.co.jp/column/page_392.html)を執筆しましたが、「2025年4月では不正売却金額1,481億円、不正買付金額1,308億円と激増し、金額を合計すると2,789億円(注:集計が補正されて1,556億円、1,365億円、合計2,921億円となっています)」となっていました。

今回、同サイトを確認すると、4月をピークに5月、6月にかけてピークアウトしていることが読み取れました。

金融庁 2025年8月7日「インターネット取引サービスへの不正アクセス・不正取引による被害が急増していますより」を参考に作成

金融庁 2025年8月7日「インターネット取引サービスへの不正アクセス・不正取引による被害が急増していますより」を参考に作成https://www.fsa.go.jp/ordinary/chuui/chuui_phishing.html

ただ、ピークアウトしたとはいえ、2025年7月では不正売却及び不正買付金額を合計すると約460億円の被害が発生しています。

不正アクセスを防ぐ金融庁と日本証券業協会の新たな取り組み

このような状況の中で、7月15日、金融庁は「金融商品取引業者等向けの総合的な監督指針」等の一部改正(案)を公表しました。(「金融商品取引業者等向けの総合的な監督指針」等の一部改正案の公表について:

https://www.fsa.go.jp/news/r7/shouken/20250715/20250715.html)

「証券会社のウェブサイトを装ったフィッシングサイト等で窃取した顧客情報(ログインIDやパスワード等)によるインターネット取引サービスでの不正アクセス・不正取引(第三者による取引)の被害が多発したことを踏まえ、インターネット取引における認証方法や不正防止策を強化するために、所要の改正を行うもの」としています。

同日に日本証券業協会は「インターネット取引における不正アクセス等防止に向けたガイドライン」の改正案について公表し、8月15日までパブリックコメントを募集していました。

金融庁の「金融商品取引業者等向けの総合的な監督指針」等の一部改正案」では、「インターネット等の通信手段を利用した非対面の取引」は、現行は「⑤サイバーセキュリティ管理」項の中に列挙されていました。しかし、改正案では「III-2-8-2 インターネット取引」という項目を新たに新設し、その中でインターネット取引に関してのサイバーセキュリティ管理の意義や着眼点を記載しています。

主な着眼点として、以下の4点が挙げられています。

- 内部管理態勢の整備

不正対策を経営最優先で全社体制整備し、情報共有活用と顧客説明、PDCAでセキュリティを継続強化

- セキュリティの確保

リスク把握に基づき多層防御と耐フィッシングMFAを必須化、検知・通知・遮断を運用し方針を継続見直し

- 顧客対応

注意喚起と確認手段、迅速な届出・周知、対策普及の監視、被害補償含む誠実対応、記録保存と当局協力

- その他

非対面の取引時確認と顧客管理を整備し、外部委託のリスク評価と適切なセキュリティ対策を実施

この中で注目するところは、「2.セキュリティの確保」の中で以下のように「フィッシングに耐性のある多要素認証」が明記されていることです。

| ログイン、出金、出金先銀行口座の変更など、重要な操作時におけるフィッシングに耐性のある多要素認証(例:パスキーによる認証、PKI(公開鍵基盤)をベースとした認証)の実装及び必須化(デフォルトとして設定) |

日本証券業協会の「インターネット取引における不正アクセス等防止に向けたガイドライン」の改正案では、主な改訂箇所として、以下の5つが挙げられています。

- ログイン時、出金時、出金先銀行口座の変更時など、重要な操作時におけるフィッシングに耐性のある多要素認証の実装及び必須化

- 不正売買、不正出金等を防止・検知するための設定等の利用状況確認

- フィッシング詐欺等被害未然防止のための措置

- 顧客の被害拡大・二次被害等を防止するための周知・注意喚起

- その他所要の改正を行う

その中の「3.」では「不正ログイン・不正売買等を防止するための対応について」項目の「2.ログイン・取引・出金時」においても、「フィッシングに耐性のある多要素認証」が明記されています。

| ログイン時、出金時、出金先銀行口座の変更時など、重要な操作時におけるフィッシングに耐性のある多要素認証(例:パスキーによる認証、PKI(公開鍵基盤)をベースとした認証)の実装及び必須化(デフォルトとして設定)する。 多要素認証・・・認証の三要素である「知識情報」、「所持情報」、「生体情報」のうち、2つ以上を組み合わせた認証をいう。なお、「フィッシング耐性のある多要素認証」には、ガイドライン上の例示であるパスキーによる認証や PKI(公開鍵基盤)をベースとした認証のほか、認証技術についての知見を有するCISA(米国国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ省)等の団体が「フィッシング耐性のある多要素認証」であると認めている認証や一定の利用実績によりフィッシング事案が確認されていない認証などが考えられる。 |

フィッシング耐性のある多要素認証とは

多要素認証の説明のところであげている、CISA(米国国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ省)では、「フィッシング耐性のある多要素認証」はゴールドスタンダード(最上位の基準)と述べており、Implementing Phishing-Resistant MFA (https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf)には以下のとおり、「FIDO/WebAuthn 認証」、「公開鍵基盤(PKI)ベースの方式)」のThreat欄には「フィッシングに耐性があり」と記載されています。| Authentication Form (認証フォーム) |

Overview(概要) |

Threat(脅威) |

Phishing-resistant MFA:

|

Phishing-resistant MFA is the gold standard for MFA. See the Phishing-Resistant MFA Implementations section for more information. CISA strongly urges system administrators and other high-value targets to implement or plan their migration to phishing-resistant MFA. (フィッシング耐性のあるMFAは、MFAのゴールドスタンダードです。詳細は「フィッシング耐性MFAの実装」セクションを参照してください。CISAは、システム管理者やその他の高価値標的に対し、フィッシング耐性MFAの実装または移行計画の策定を強く推奨します。) |

Resistant to phishing. Push bombing, SS7, and SIM swap attacks are not applicable. (フィッシングに耐性があり、プッシュ爆撃、SS7、SIMスワップ攻撃は通用しない。) |

今年1月にかけて各証券会社で発生した不正アクセスおよび不正売買による被害の低減として、金融庁と日本証券業協会から「フィッシング耐性のある多要素認証」を標準とする明記された結果、証券会社ではインターネットを経由した売買のシステムに多要素認証の中でも「フィッシング耐性のある多要素認証」を取り入れる方針になったと考えられます。

その中で金融庁の指針及び日本証券業協会のガイドラインには「パスキー」というキーワードが挙げられています。

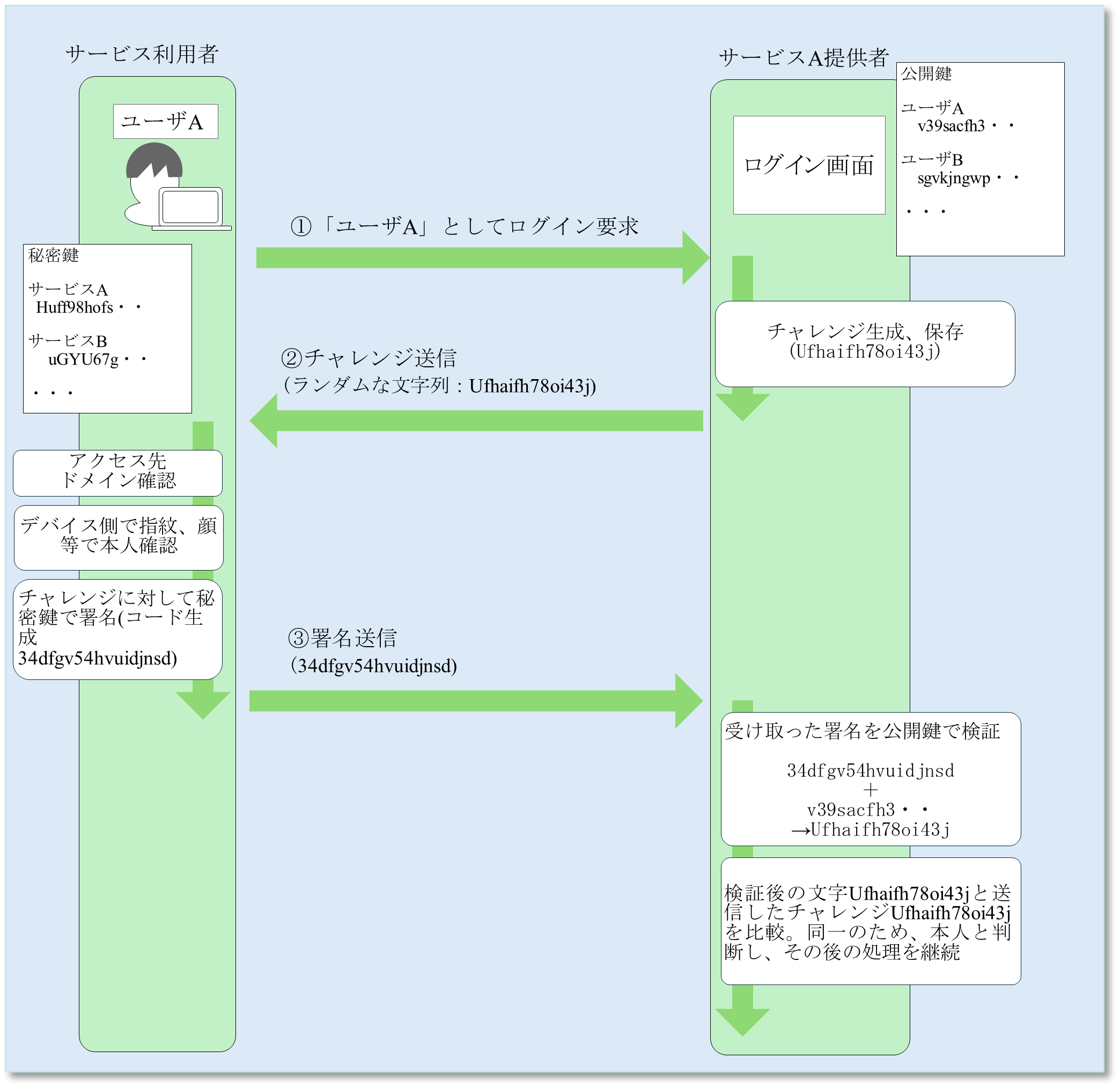

パスキーを利用したサイトの構築方法については、他の解説記事にお任せするとして、パスキーのサービス利用者とサービス提供者のログインの手順を以下の図で確認してみましょう(なお、サービス利用者は既にサービス提供者のユーザー登録が済んでいる状態とします)。

参考:

W3C Web Authentication:An API for accessing Public Key Credentials Level 3

Google 証明書利用者向けパスキー デベロッパー ガイド

Apple Passkeys

さて、図のとおり、パスキーの利点として、サービス利用者とサービス提供者の間のネットワーク上にパスワードのやり取りが発生しないことが挙げられます。代わりにサービス利用者は署名を送信します。

これまでの漏洩事件では、ユーザーIDとパスワードが漏洩してしまい、その窃取した情報を使用しての不正ログインや、SMS認証やAuthenticator(認証アプリ)を利用した場合でも、ログイン時の6桁の数字を窃取されて不正ログインされ、悪用されるケースが見られました。しかし、パスキーを利用することで、ユーザーIDやパスワードがネットワーク上を流れることがなくなります。また、サーバが不正アクセスされてIDと公開鍵を盗み、フィッシングサイトを構築しても、サービス利用者はドメインが違うため署名のやりとりが発生せず、サイトへのアクセスが発生しません。そのため、漏洩による不正取引等のリスクを大幅に低減できます。

パスキーは、ユーザーのデバイスに保存された秘密鍵と、サービス提供者側に保存されているユーザーの公開鍵を用いて認証を行うため、上記のとおり、フィッシング攻撃や中間者攻撃に対しても強い耐性を持っています。

さらにパスキーを用いた認証はユーザーにとっても利便性が高く、従来のパスワード管理の煩雑さから解放され、指紋認証や顔認証などの生体認証と組み合わせることで、よりスムーズで安全なログインを行うことができます。つまり、ユーザーのセキュリティ意識を高めつつ、利便性を損なうことなくセキュリティを強化することが可能となります。

このように、パスキーを活用した「フィッシング耐性のある多要素認証」の導入は、今後のインターネット取引におけるセキュリティの向上に大きく寄与することが期待できます。

最後に

金融庁及び日本証券業協会が公表したガイドライン等に従って証券会社をはじめとした金融機関がこの技術を積極的に取り入れることで、顧客の安全と信頼を高めることができるでしょう。我々利用者側としても、フィッシングへの耐性を高め、より高いセキュリティを持つパスキーといった仕組みを積極的に利用していきたいところです。

弊社サービス紹介

標的型攻撃メール訓練サービスセキュリティ診断サービス(脆弱性診断)

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。