関連するソリューション

マネージドサービス(運用・保守)

セキュリティサービス

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 藤原 和紀

CSS部エバンジェリストの藤原です。

コロナ禍によるテレワークも半年を過ぎ、もうすっかり慣れてしまったという方も多いのではないでしょうか。この記事が載るころには若干暑さも和らいでいるとは思いますが、ウォーキングなどの際はくれぐれも熱中症にご注意ください。

本題ですが、テレワークに関連するニュースが報道されています。

2020年8月7日に三菱重工からグループ会社の名古屋地区のネットワークが第三者による不正アクセスを受け、従業員の個人情報などが漏えいしたと発表がありました。

※外部サイト:三菱重工 当社グループ名古屋地区のネットワークに対する第三者からの不正アクセスに係る件

このニュースリリースを受け、在宅勤務中の社員のPCが発端となり感染が広まったことから、各社が在宅勤務やテレワークによるマルウェアの感染と見出しを付けて報道しました。

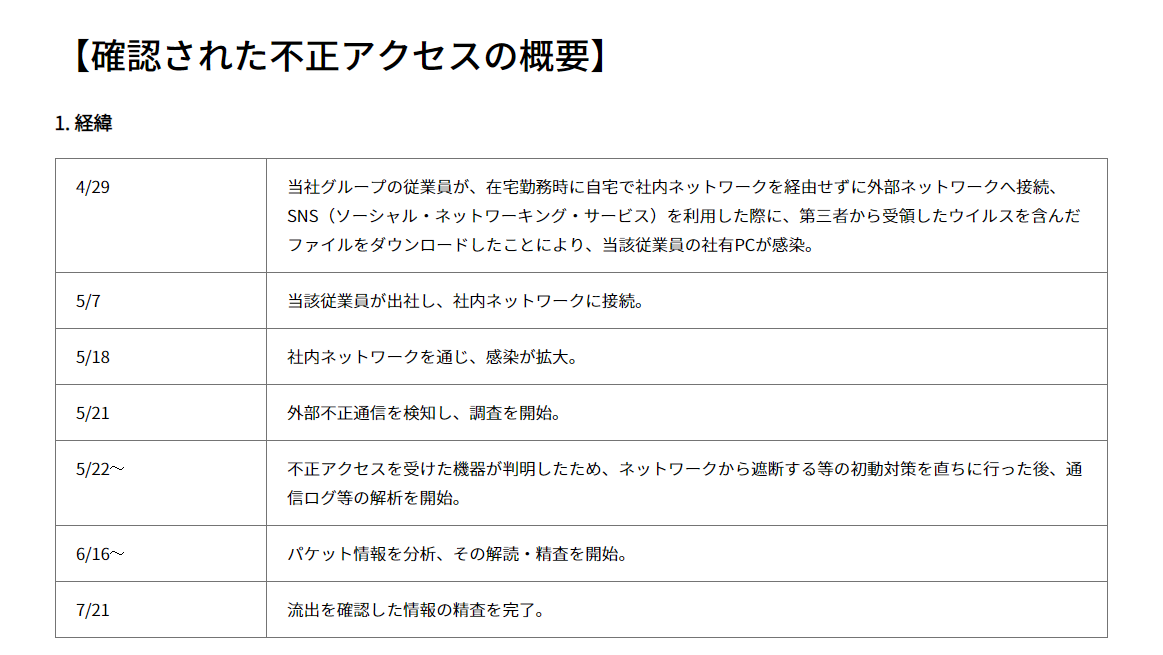

詳細は三菱重工のニュースリリースに書かれていますが、経緯は次の通りです。

・発生原因

発生原因は次のように発表されています。

「本事案は、SNSを悪用したソーシャルエンジニアリングが発端となっているため、その具体的内容を社内に周知し、注意喚起いたしました。

また、本事案発生時点では、社有モバイルPCが社内ネットワークを経由せずに外部ネットワークに接続し、利用することが可能な状態にあったことが、悪意のあるソーシャルエンジニアリングによる被害につながったものと考えております。」

つまり、社有PCを直接インターネットに接続した後、VPNに接続せずに直接SNSを利用した事が発端という事です。恐らく、社内ネットワークからは接続できないSNSであったかと想像されます。

SNSへ接続後、何らかの方法でマルウェアのダウンロードと実行を促され、社有PCへの感染に繋がったと思われます。

マルウェア対策が行われていたかについては言及がありませんが、社有PCであれば行われていたと考えるのが自然でしょう。今回はマルウェア対策をすり抜けるゼロデイであったと推測されますが、攻撃者はSNSを使って個別に攻撃を仕掛けてきているようですので、当然、マルウェア対策の回避は意識していると思われます。

・社内への感染

5/7に社有PCを社内に持ち帰り、社内ネットワークに接続。その後、5/18に感染が拡大となっています。この間に少し間が開いていますが、この間にマルウェアからの調査活動が行われていた等が想定されますが、詳細は公表されていません。

その後、5/21に外部不正通信を検知し、社内で調査が開始されています。

ここで感心すべき点は外部に対する不正通信を検知する仕組みが出来ていたという事です。

最近、流出したデータがダークウェブ上で売買されているなど、悪用が確認されて初めて発覚するケースが増えています。

外部への不正通信については情報が漏洩する前にブロックできるのが理想ですが、そこまで行かなくとも不正通信を検出する仕組みを持つ事が非常に重要視されています。

※外部サイト:「ヤマケイオンライン」会員情報流出について 経過報告(第2報)

併せて、今回のケースでは通信ログ等の解析、パケット情報を分析しその解読・精査を行えていることから、ログやパケットを保存することが出来ていたようです。

ログの保存や、パケットを記録するフォレンジックといった仕組みは、情報漏洩の事実を分析する上で非常に重要な対策となります。

・特権アカウントの管理

しかし残念な点は、「影響範囲が当該従業員の社有PCから他機器に広がった要因として、同地区の一部のサーバのローカル特権アカウントに対し、同じパスワードが設定されていたことが考えられます。(特権アカウントを悪用され他機器にログインされたものと考えております。)」とあります。

一般にAdministratorやrootという特権アカウントは、一般ユーザーに開放するものではありません。一時的にアクセスが必要であったとしても、管理者であれば資格情報を個々のPCに保存するようなことはしないはずです。

特に、同社は過去にも大きなインシデントが起きており、セキュリティには特に敏感であったはずですが、セキュリティポリシーが浸透していなかった可能性があるようです。

また、セキュリティ監査を実施していたのか、実効性があったのか等検証する必要があるように思います。

・考えてほしいこと

この事象についてはモバイル端末全般に言える事であり、テレワークであったかどうかはさほど関係が無いと考えています。

何点か問題はあると思いますが、最大の問題はルールを順守する土壌があったのかという点です。恐らく社有PCであれば私的SNSの利用は制限されていたと思われます。また、特権アカウントの管理ルールも存在していたのではないでしょうか。

今回はVPNを強制するという対策を取られていますので、SNS経由での感染の可能性は低くなると思われますが、ルールが軽視されてしまえばテレワークであることが取り立てて危険を増大させるとは言えなくなってしまいます。

社内PCであってもメールによるソーシャルエンジニアリングはよくある手口ですし、社内PCであっても対策が出来ていなければテザリングなどで外部に接続が出来てしまいます。

USBだけではなく、BluetoothやHDMI等外部接続の手段はいくらでもありますので、管理にも限界があります。

・不正通信を検知する仕組みについて

今回は感染したPCを社内に持ち帰り感染が広がったという、比較的昔からよくある感染経路にすぎません。

残念ながらゼロデイマルウェアの比率は年々増えていますので、ウイルスチェックという手段はもはや気休め程度にしかなりません。

このため、侵入を前提とした監視の仕組みはテレワークの有無にかかわらず必須と言えます。

弊社ではネットワークの監視を行うNDR(Network Detection and Response)製品をサービス提供しています。この機会にネットワーク監視を検討してみてはいかがでしょうか。

弊社サービスサイト:ネットワーク監視&インシデント対応サービス(NDR)

尚、弊社のMSS-NDRについて、PALO ALTO NETWORKS DAY 2020 VIRTUALに出展いたします。今回はオンライン開催の為、2020年10月1日(木)~2020年12月27日(日)の3か月にわたって開催されますので、是非ご覧いただけますと幸いです。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。