関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

秋本番の空気、今年も残すところあと 2 か月半です。

そろそろ枕を明るい話題にしたいのですがなかなか見つかりませんので、今回はリスクコントロールの話題から入ります。

ちょっと異なったニュアンスで伝えているメディアもありますが、今月初めに米国財務省の外国資産管理局(

OFAC

)と金融犯罪捜査網(

FinCEN

)がサイバー保険を取り扱う保険会社やその他の金融機関に対しある通知を出しました。

その内容は彼らが提供するランサムウェアによる被害を補償する保険や対応の代行サービスが

”

ランサムウェアを使う攻撃者が米国の経済制裁対象である国や組織に属する場合

”

は制裁対象への協力とみなし罰せられる可能性があるというものです。

※外部サイト: U.S. Treasury warns cyber insurers payments to hackers may violate sanctions

そうはいっても少し前にドイツでランサムウェア攻撃による(直接的な関連性においては初の)死者が出たばかりなので今後どのように進展するかはウォッチしていく必要があるでしょう。

※外部サイト:

ランサムウェア攻撃に起因する初の死亡例が発生か

--

ドイツの大学病院で

バックアップをリカバリする訓練は当然しておくべきですが、今のランサムウェアを使った攻撃は暗号化と同時にファイルの窃取を行い情報の公開という点でも脅迫を行うのでその点には注意が必要です。

--

さて、ここから本題です。

9月

16

日に

JPCET/CC

から「今年

8

月に公開された

CVE-2020-1472 Netlogon

の特権の昇格の脆弱性に対する実証するコード

(PoC)

の存在を確認した」とのアナウンスがありました。

これはこの脆弱性を狙った攻撃がすぐ展開される可能性が高いという注意喚起です。

その後 1 週間もたたない 9 月 25 日には同記事に追記として「マイクロソフト (Microsoft Security Intelligence) より、本脆弱性を悪用した攻撃を確認したというツイートが公開されています。また、 mimikatz や Cobalt Strike などの攻撃者に悪用され得るツールに、本脆弱性を利用する機能が既に実装されているため、今後、この脆弱性を悪用したさまざまな攻撃が行われる可能性があります」との情報が追加されています。

※外部サイト:

Netlogon の特権の昇格の脆弱性

(CVE-2020-1472)

への早急な対応を

また、以下の記事では具体的な攻撃の動向と紐付けた情報を公開しています。

※外部サイト: マイクロソフト、イラン関与とみられるハッカーによる 「Zerologon」 脆弱性悪用の可能性示す

今回はこの脆弱性についてみていきます。

■

CVE-2020-147

とは?

Microsoft アクティブディレクトリ(以下 AD )を展開している環境でクライアントがドメインコントローラ(以下 DC )にアクセスする際に両者は Netlogon Remote Protocol (MS-NRPC) というプロトコルでお互いを認証してから通信を開始します。

その認証プロセスは事前に共有したシークレットとチャレンジといわれる一時的な使い捨ての値をつかい 暗号化したうえで認証用のセッションキーとして交換し検証する というオーソドックスなものです。

しかし、この時に使用する 暗号アルゴリズムの初期パラメータの選択方法に実装上のミスが存在していて1/256の確率で事前に共有したシークレットを知らなくても(つまり誰でも)認証が成功 する ようになっていました。

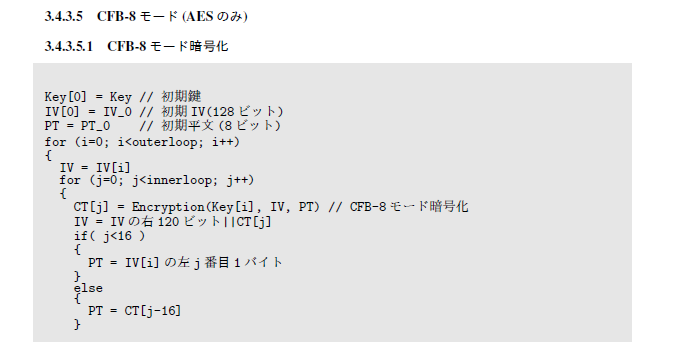

具体的には暗号アルゴリズム AES-CFB8 ※で使用される初期ベクター( IV )の 128bit がすべて「 0 」となるよう実装されており、この時に認証用のセッションキーの素として IV と結合される平文の最初の1 byte が「 00 」になると(この確率が 1/256 )セッションキーがすべて「 0 」という秘匿されない(ばればれの)値になります。※ Advanced Encryption Standard Cipher Feedback Mode 8

つまり だれでも認証を成功させることができるので認証プロセスが機能しなくなる ということです。

#なお、 AES自体は現在最も利用されている共通鍵暗号アルゴリズムで致命的な問題はない ものです

実際の攻撃時にはこの脆弱性をつくため攻撃者はまず DC へ平均 256 回程度の認証試行をしますがツールで行うので数秒で完了してしまいます。そして攻撃が成功するとすべてが「 0 」であるセッションキーを正当な認証結果として DC に受け入れさせることができ、認証が成功します。

#今回の脆弱性の通称「Zerologon」とはここからきているようです。

その後、攻撃者は認証が成功したセッション上でドメイン管理者のパスワードを自身で変更することにより結果としてドメインのすべてのリソースをコントロールできるパスワードを手に入れることができるというのがこの脆弱性への攻撃の流れとなります。

※外部サイト: CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

一般に強固な暗号化プロセスには秘匿に頼らない(公開されても強度に影響しない)暗号アルゴリズムと適切なサイズの暗号カギや初期ベクターの生成につかう良質な(予測不可能な)乱数の使用が必要です。

#なぜ乱数が重要かというとスペースがないのでかなり端折りますが、 乱数がなかったり容易に推測できたりすると平文と暗号文のペアをたくさん集めたときにランダム要素がないので暗号カギの推測が容易になる からです

[参考]

AES-CFB8

について

※外部サイト:

~以降も続きますが以下のドキュメントに全文が記載されています

[参考]

AES

に代表される共通鍵方式・ブロック暗号の暗号利用モードについて

※外部サイト:

暗号利用モード

[参考]過去にも無線 LAN の WEP の暗号化プロセスが IV の問題で危殆化しています。

※外部サイト: WEPの解読方法を知る!

■どれくらい危険なのか?

脆弱性の危険度を攻撃の難易度と影響の大きさを加味してランク付けする CVSS v3の基本値が最大の「10」 ということで該当する Windows Server を DC として利用している場合、原則 1 か月以内にパッチを検証して適用することが求められるレベルです。

CVSS v3 スコア 基本値 10 現状値 9

CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H/E:P/RL:O/RC:C

ゼロトラスト の考え方からするとイントラに閉じたDCでも 、例えば正規に展開しているデバイスの乗っ取りからの攻撃を考慮する必要があり リスクを低く見積もることはできない でしょう。

※外部サイト: CVSSについて

■つまりわれわれのシステムにどういう影響があるのか?

攻撃が成功すると悪意のあるものが AD の全権限を持つドメイン管理者になりすますことが可能です。

ドメイン管理者はドメイン内のすべての情報リソースへのフルアクセス権をもつので、結果として個人情報や契約情報などの機密情報の漏えい、会計情報をはじめとする重要データの改ざん、アクセス権の変更によるアカウントのロックアウトやファイルのアクセス権限の変更による業務の中長期間の中断などにより ビジネスに大きな影響が出るインシデントが発生 します。

ウィズコロナの状況で大規模インシデントに関する会見はしたくないですね。

■対象となるプロダクト

以下のバージョンの Windows Server 、かつ DCとして利用しているもの が対象です。

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

■必要な対応

マイクロソフトからリリースされている 8 月の累積パッチを Windows Update で導入するか、以下のサイトから適用先に応じたパッチを個別にダウンロードして導入する必要があります。

なお Windows Server について、いわゆる ワークアラウンド-軽減策・回避策は無い とのことです。

※外部サイト:

CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

しかしWindowsだけケアしておけばいいのか??

Linux環境において AD への参加や SMB でのファイル共有を実現したいときに利用する有名な Daemon の Sambaにも影響があるため 確認が必要というアナウンスも出ています。

※外部サイト: Zerologon: Samba Netlogon Elevation of Privilege Vulnerability (CVE-2020-1472)

まとめると

Samba のバージョン4.8以降はデフォルトで本脆弱性の影響を受けないsecureRPCでの接続 なので smb.conf の「 server schannel = yes 」が変更されていないことを確認すればよく、逆に Samba のバージョン 4.7 以前では smb.conf の「 server schannel = 」を "yes" にすることで本脆弱性の影響を受けなくなるということですね。

そういえば!

Sambaは

NAS

にも広く利用されているのではないか?

ワークグループ運用やメンバーサーバだけじゃなく

DC

になれる

NAS

も一定数あると思いますので

Version

と

Config

のチェックは必要でしょう。

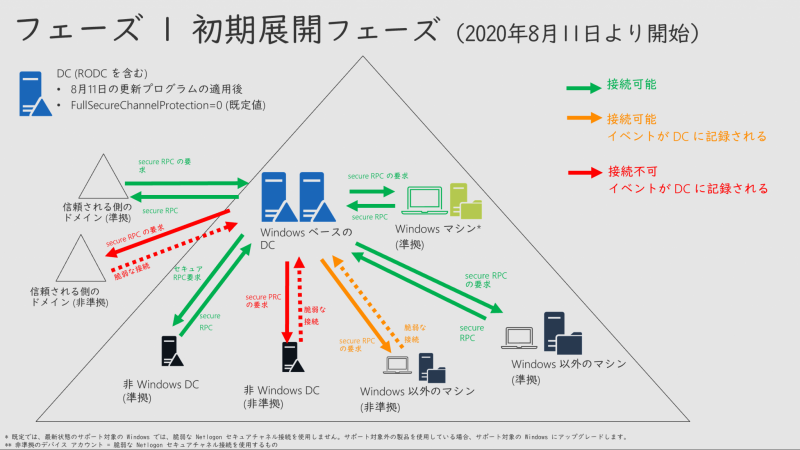

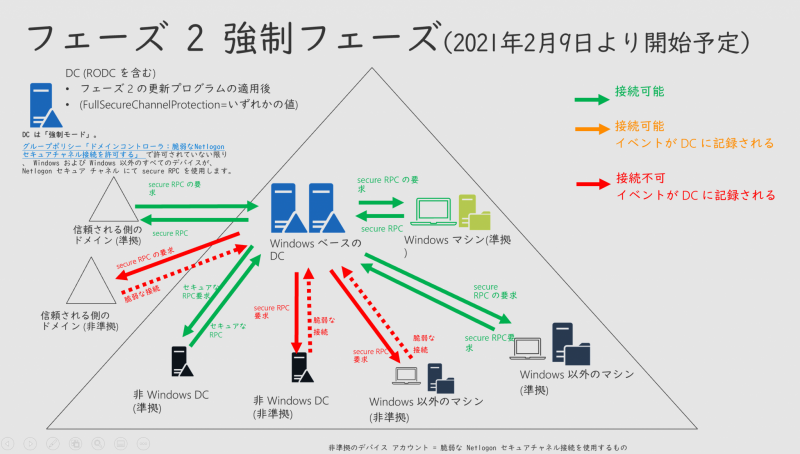

また、マイクロソフト側も非 Windows デバイスを考慮して、以下の様な 2 フェーズでの対応方針を明らかにしています。

フェーズ 1 の現時点ではパッチを適用しても Secure RPC を使わない / 使えない非 Windows デバイスが DC への接続を拒否されることはありませんが、フェーズ 2 に移行する段階でそれらのデバイスの DC への接続は不可能となるとのことです。

[AD 管理者向け ] CVE-2020-1472 Netlogon の対応ガイダンスの概要

■検証等

それぞれの環境での影響を検証できる PoC の結果は時間とスペースの都合上、以下の動画リンクをご紹介するにとどめます。

動画には認証情報のダンプ等に広く使われる攻撃ツールの Mimikatz を使用して AD の全権限を持つドメイン管理者の認証情報を窃取する様子が収録されています。

※外部サイト:

[日本語

: Japanese] CVE-2020-1472 Zerologon

攻撃検証デモ

■おわりに

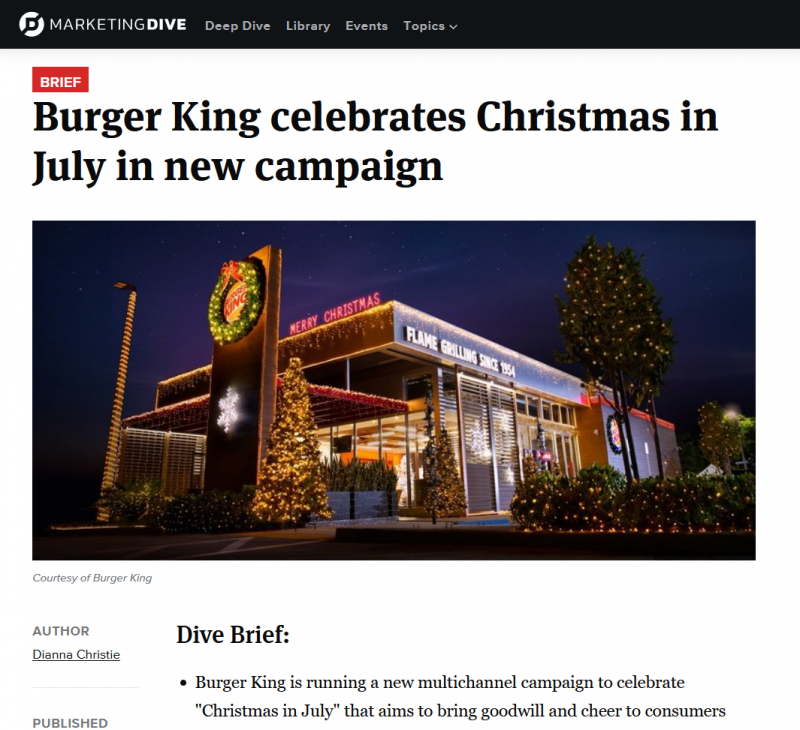

3か月近く前の話ですがバーガーキングがフロリダの店舗で

7

月から

クリスマス仕様のデコレーション

を開始したというニュースリリースを出していました。

この禍々しい2020年を早く終わらせたい

という気持ちの表れですが全く同感です!

※外部サイト: 出典

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,v

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。