関連するソリューション

マネージドサービス(運用・保守)

フェロー 関原 弘樹

2021年の東京は昨年に引き続き

2

回目の緊急事態宣言の発令で始まりました。

国内では経済縮小とパンデミックのバランスを考えながら昨年より引き続き様々な施策が進められています。

今年も飲食店や職場等での感染者クラスタの発見と集中的な対応というやり方が中心となるのかと思っていましたが、この原稿を執筆中に首都圏では感染経路を保健所が詳しく調べる「積極的疫学調査」を簡略化し、保健所の本来業務である感染者への対応に注力するというニュースが流れてきました。

前回の大規模パンデミックからはすでに

100

年以上が経過しています

。

現代社会で検証されたベストプラクティス

※

がない中、手探りで進めざるをえない

様子がうかがえます。

※念のためここでは「手に入れたい結果を得るために経験から導き出された最も優れている方法とされているもの」となり、社会環境の変化や技術の進歩で変化していくことがあります。

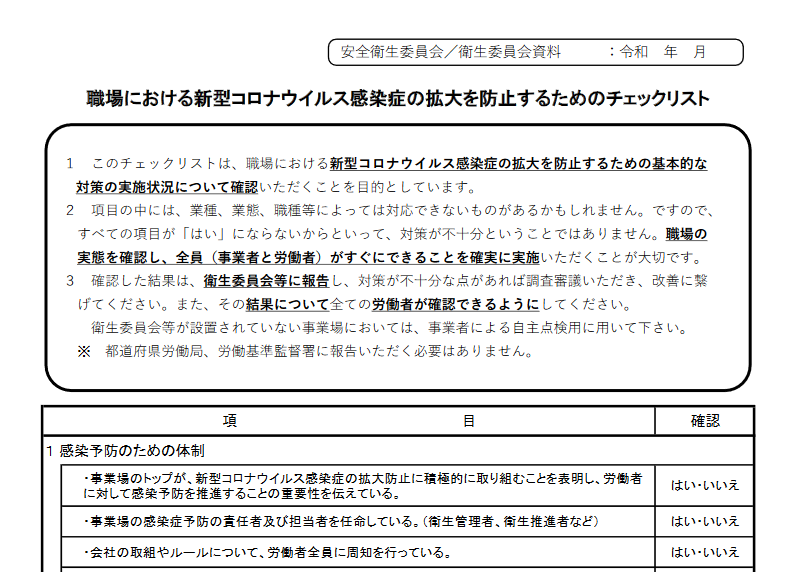

そのような中、厚生労働省からは職場における新型コロナウイルス感染症の拡大を防止するための基本的な対策の実施状況について確認することを目的とした

「職場におけ

る新型コロナウイルス感染症の拡大を防止

するためのチェックリスト」

がリリースされ

11

月にアップデートされてています。

※外部サイト:

働く方・経営者への支援などのリーフレット一覧(新型コロナウイルス感染症)

職場における新型コロナウイルス感染症の拡大を防止するためのチェックリスト

※外部サイト:職場における新型コロナウイルス感染症の拡大を防止するためのチェックリスト

このチェックリストは以下の 6 つの大項目

1 感染予防のための体制

2 感染防止のための基本的な対策

3 感染防止のための具体的な対策

4 配慮が必要な労働者への対応等

5 新型コロナウイルスの陽性者や濃厚接触者(以下「陽性者等」)が出た場合等の対応

6 熱中症の予防

の中に計

88

の自己問診型のチェック項目が配置されています。

私が申しあげるまでもなく今年もウィズコロナの

1

年となりますが、感染を拡大させないための組織の体制面のあるべき姿から個人や組織を感染から守るための具体的な対策まで記載されたこのチェックリスト。うまく活用して従業員を新型コロナウイルスから守り、企業活動のオーバーヘッドを少しでも削減したいものです。

さて、サイバーセキュリティの世界ではランサムウェアの話題に交じりクラウドストレージの設定ミスからの情報漏えいのニュースが目に入ってきました。

※外部サイト:①楽天、PayPayの情報漏えい、原因はセールスフォース製品の設定ミス?

※外部サイト:②コロナ陽性者の個人情報9500人分が流出 クラウドのアクセス権を誤って公開状態に 福岡県が謝罪

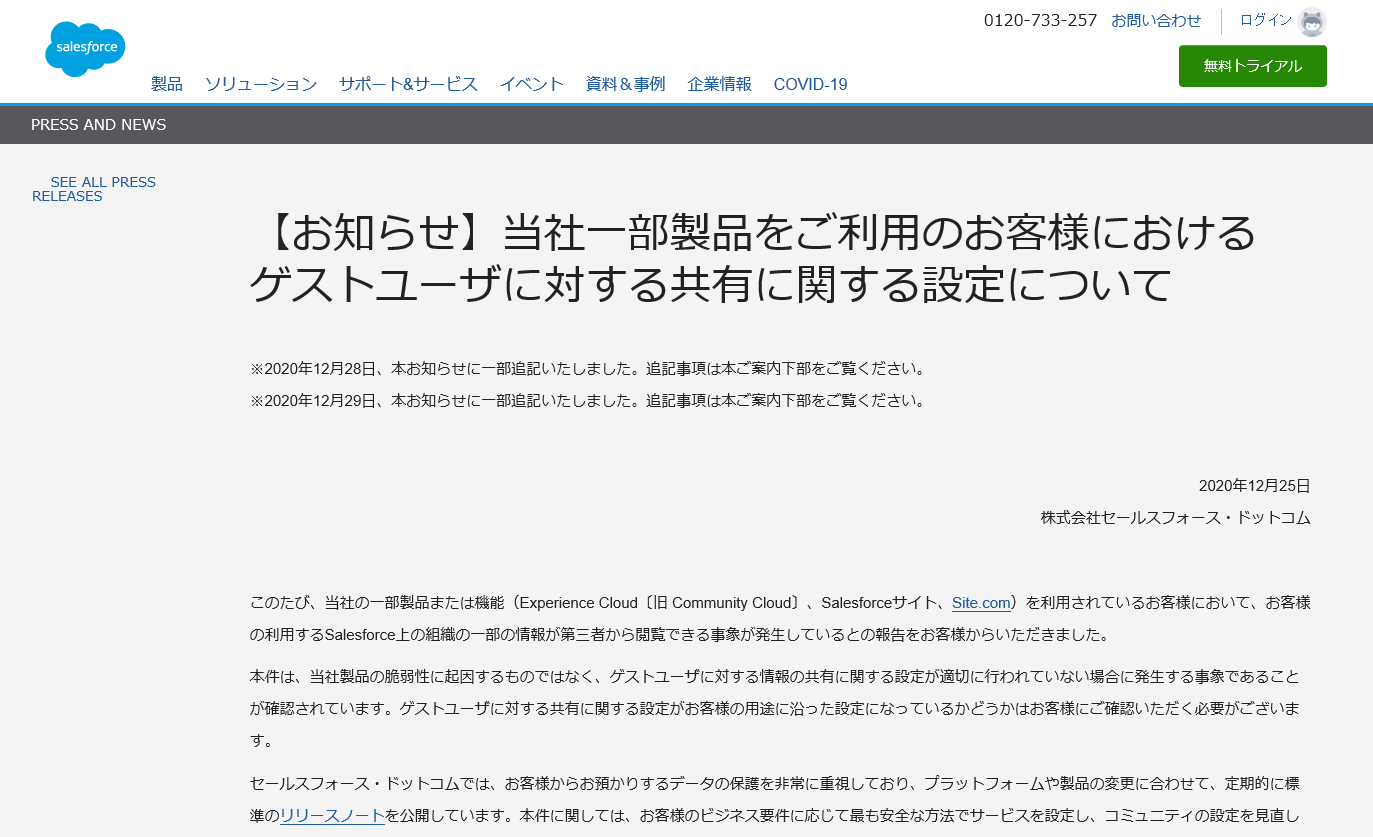

■セールスフォース・ドットコム関連のインシデント

①のインシデントはセールスフォース・ドットコムのユーザが利用中のクラウドサービス(

Experience Cloud

〔旧

Community Cloud

〕、

Salesforce

サイト、

Site.com

)の

アクセス権を意図したように設定していなかった(つまり誰でも閲覧可能な状態で放置していた)ため

、

サイトに保管中の情報が漏えいしました。

結果、楽天では最大

148

万件の店舗・顧客情報が流出、

PayPay

では加盟店に関する営業情報(最大

200

万件)に不正なアクセスという被害が発生しています。

※外部サイト:クラウド型営業管理システムへの社外の第三者によるアクセスについて

これに対しセールスフォース・ドットコムは

ク

ラウドサービス側の脆弱性ではなく、導入企業側の設定ミスが原因

とのアナウンスをしています。

ーーーーーーーーーーーーー<以下、下記外部サイトより引用>ーーーーーーーーーーーーー

>

本件は、当社製品の脆弱性に起因するものではなく、ゲストユーザに対する情報の共有に関する設定が適切に行われていない場合に発生する事象であることが確認されています。

ゲストユーザに対する共有に関する設定がお客様の用途に沿った設定になっているかどうかはお客様にご確認いただく必要がございます。

※外部サイト:【お知らせ】当社一部製品をご利用のお客様におけるゲストユーザに対する共有に関する設定について

クラウドセキュリティの

責任分界に関する認識にユーザとベンダの間でズレがあり、インシデントにつながった

ということがうかがえます。

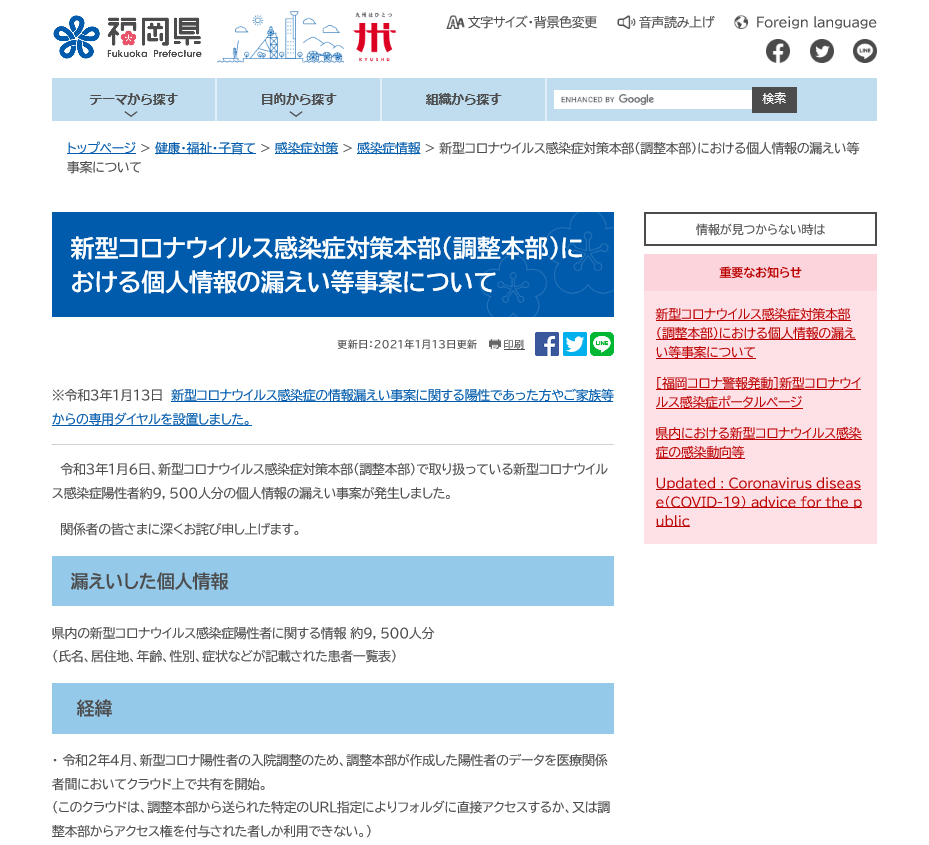

■福岡県のインシデント

そして、②のインシデントは昨年 11 月末に福岡県がまとめている新型コロナウイルスの感染者およそ 9500 人分の氏名などの個人情報がクラウドストレージ上で本来アクセス権を持つべきでない男性に公開されていたものです。

※外部サイト:新型コロナウイルス感染症対策本部(調整本部)における個人情報の漏えい等事案について

発端は、ファイル共有のために県側で生成したアクセスのための特定の

URL

リンクが記載されたメールが誤送信により似通ったメールアドレスを持つ無関係の男性に漏えいしたことでした。

ここまではよくあるメール誤送信によるインシデントといっていいでしょう。しかし…

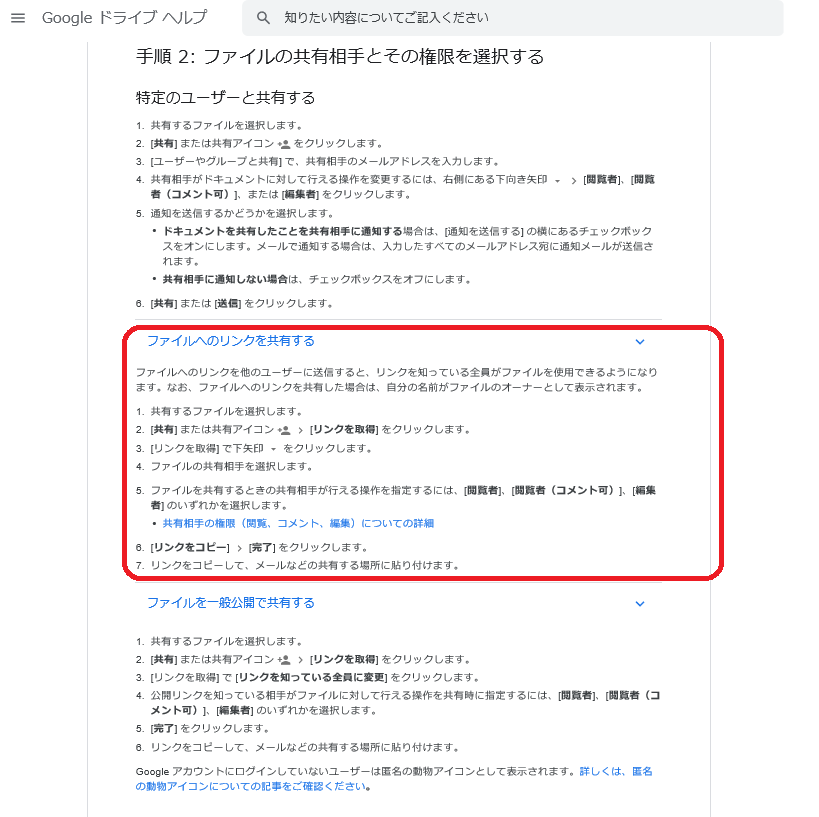

※外部サイト:Google ドライブのファイルを共有する

今回、男性はすぐに県にインシデントを指摘しましたが、指摘後の県のクラウドストレージの設定に関する対応が間違っており、結果的に一か月以上意図しない情報公開が続くインシデントとなってしまいました。

どういうことでしょうか?

県の発表によれば指摘後すぐに当該フォルダのアクセス権を再確認し必要なもののみに限定する修正を行ったようです。

しかしながら、アクセス権を変更したのはフォルダのみで個々のファイルのアクセス権を修正していなかったためファイルの

URL

を直接指定した場合にその後も引き続きアクセスが可能だったということが原因と報告されています。

このあたりの

アクセス権の設定方法やその挙動はクラウドストレージによりさまざまであり、万人が全てを把握して使いこなすことは難しい

と考えています。

ちなみに今回のような

URL

を指定して様々なファイルにアクセスするような仕組みを持つものは

オブジェクトストレージ

と呼ばれます。

■手軽で安全なクラウド利用

2021年の今、業務でのクラウド利用は避けて通れないものですが、このようなある意味ボーンヘッドがらみのインシデントによる情報漏えいから組織の重要なデータを守るためには何をすればいいのでしょうか?

もちろん、

利用方法を極端に制限する、または多くの時間やコストをかけて対策することも方法の一つですがそれではクラウド利用の幅広く、素早く、弾力的に(時に低コストで)というメリットが失われてしまいます。

経済産業省からは「クラウドサービス安全利用の手引」というチェックリストがついた冊子も出ていますが、ちょっとテクニカルに突っ込んだ部分は内容が薄く、ある程度の規模の組織での活用には不安が残ります。

■クラウドセキュリティのベストプラクティス

上手に活用すればビジネス上の大きな武器となるクラウドサービス。「どのように設定し、どのように利用していけばよいのか?」悩まれている方も多いでしょう。

このようなにはまず先人の知恵を借りる、つまりベストプラクティスを参考にするという方法があります。

20数年前のインターネット普及以後、知の集約は当然のプロセスとなっており、クラウドセキュリティの分野でもいくつかのベストプラクティスをインターネット上で見つけることができます。

■CISベンチマーク

例えば

Center for Internet Security

(

CIS

)が発表している

CIS

ベンチマークは広く知られるサイバーセキュリティのベストプラクティスの

1

つとして挙げられます。

CISは米国の非営利団体で、サイバーセキュリティにおける防御力向上のためのテクニカルなベストプラクティスを公開し続けています。

※外部サイト:Center for Internet Security

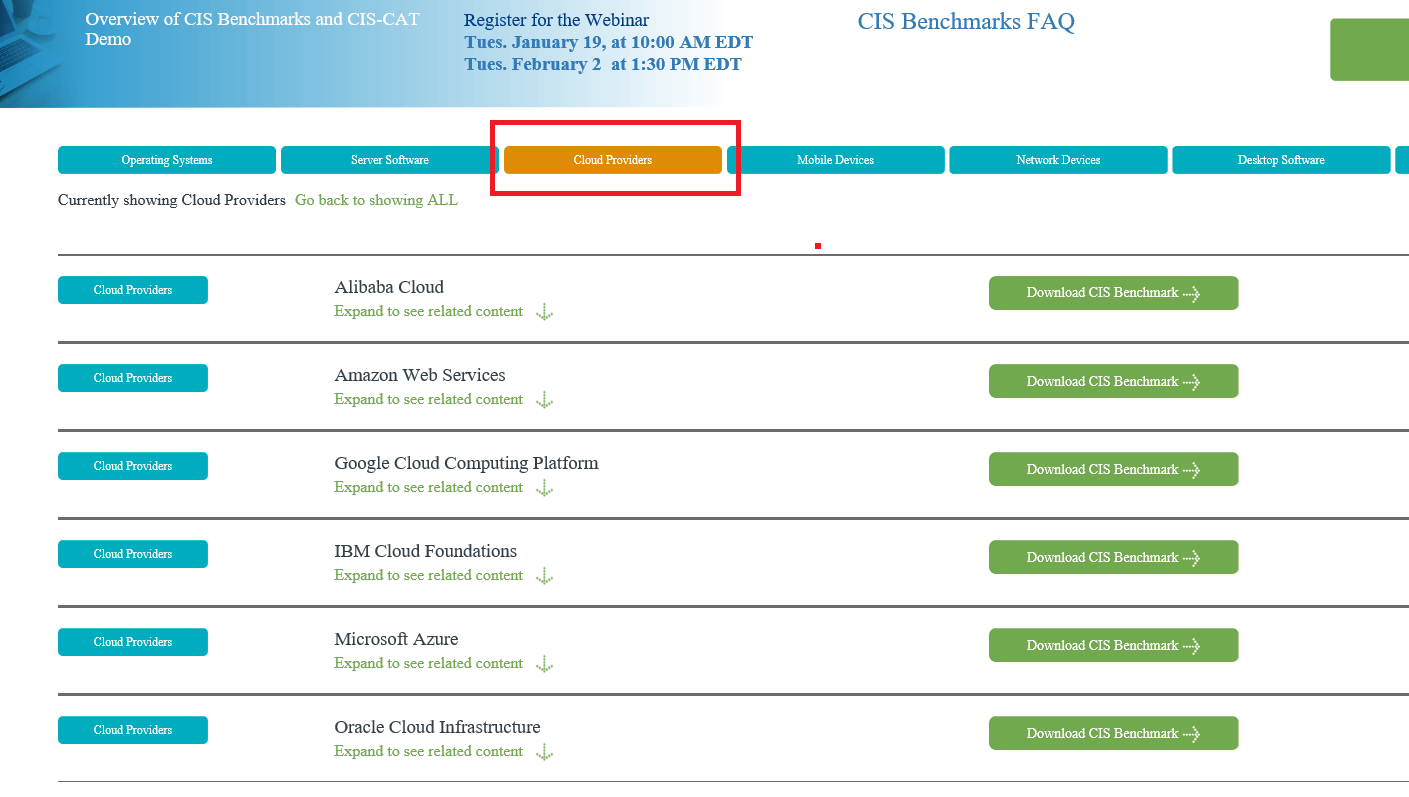

以前は

Windows

、

Linux

等の

OS

プラットフォームの設定でよく利用されてきましたが近年は

AWS

、

Azure

等のクラウドサービスのベストプラクティスとして幅広く利用されています。

また、これはベンチマークということでベストプラクティスとの定性的な比較が可能です。

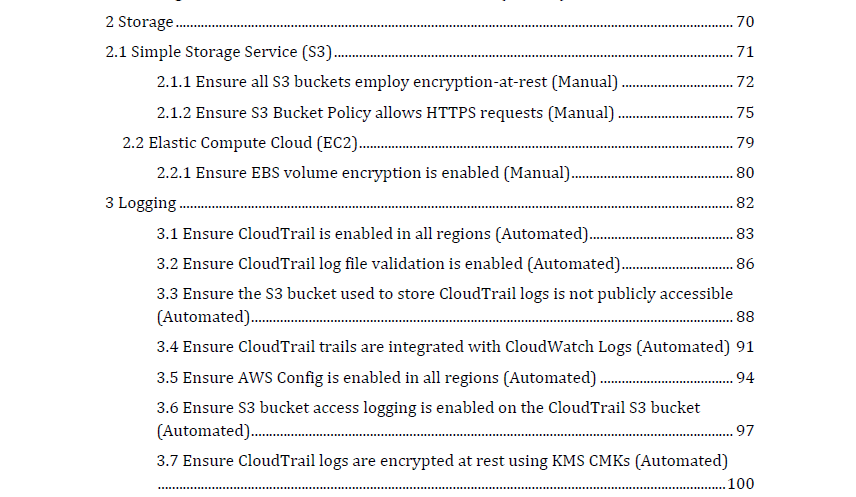

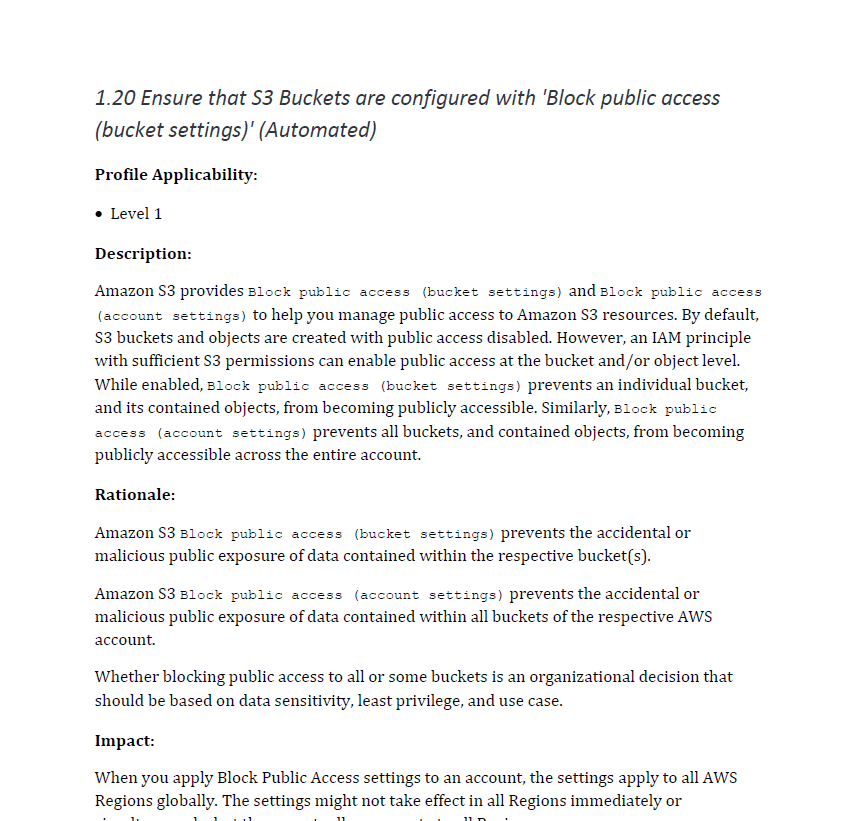

基本的なコンセプトとしてはまずは対応プラットフォームを選びます。

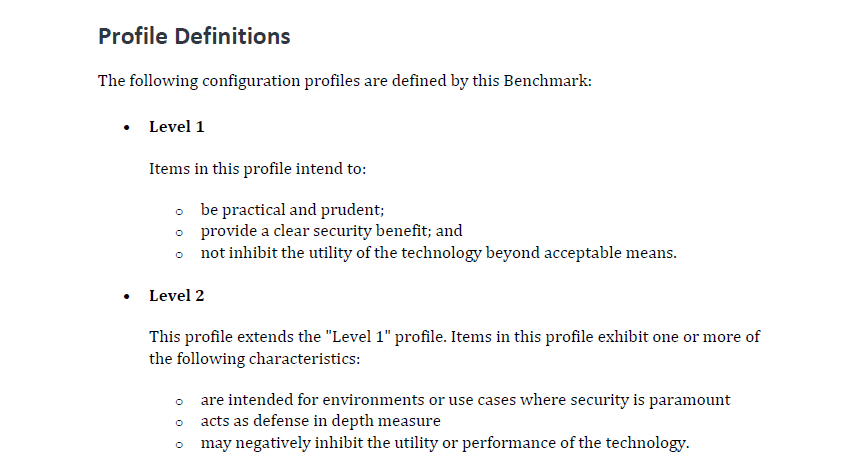

各ドキュメントには Level1 (汎用的で対応必須といえる項目)、 Level2 (環境に応じたユーザビリティに大きい影響を与える項目)の 2 レベルで定義された項目がセクションごとにまとめられているので、利用者はそれらの項目一つ一つを該当するかを含めそれぞれ確認していく形となります。

ドキュメント自体はかなりボリュームがありその詳細は紙面の関係で詳しくお伝え出来ませんが、実際に利用したい場合は

クラウドサービス自身に組み込まれた自動化サービスやベンダの脆弱性診断サービスを利用することにより

非常に簡単に診断結果を得ることができます。

■クラウドサービス側の対応や専門家の知見

Amazon Inspector

例えば

AWS

サービスの一つである

Amazon Inspector

は、

Amazon EC2 instances

のセキュリティ状態を

CIS

ベンチマークとの比較により迅速にテスト可能です。

※外部サイト:Center for Internet Security (CIS) ベンチマーク

AWSの例でいうと上記

CIS

ベンチマークの自動実行~結果分析と合わせ、オブジェクトストレージの意図しない公開設定をチェックし、統合されたダッシュボードで管理可能な

AWS Security Hub

の活用がクラウドのセキュアな利用のカギとなるでしょう。

AWS Security Hub

人間が効率よく業務を遂行するために

IT

を活用するという考え方であればセキュリティも同様です。

れらの自動化されたセキュリティの力で複数のクラウドで利用される数多くのワークロードの設定、数えきれないほどのオブジェクトストレージのアクセス権をポリシーに準拠した形で常にコントロールしていくことは非常に重要です。

人的なミスを防いだりリソース不足からのボーンヘッドをなくしたりするなど、インシデントを未然に防ぐキーポイントでしょう。

また、これらのサービスを組織内のリソースだけで使いこなす自信がない場合は専門家であるセキュリティベンダのサービスを利用する方法もおすすめです。一時的なキャッシュアウトはありますが、結果的に時間やコストのリソースを節約し正確で効果的な分析結果を得られるでしょう。

例えば株式会社ブロードバンドセキュリティによるこのようなサービスがあります。

SQAT® クラウドセキュリティ設定診断(株式会社ブロードバンドセキュリティ)

※外部サイト:SQAT® クラウドセキュリティ設定診断(株式会社ブロードバンドセキュリティ)

■おわりに

ベストプラクティスとは知識と経験に裏付けられた信念により生み出され、様々な環境の現場で検証されていくものです。

多くの人々が苦しい状況となりそうな

2021

年ですが、だからこそ様々な領域で新しいベストプラクティスが生まれ、より優れたベストプラクティスに進化していくことは間違いないと考えています。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。