関連するソリューション

セキュリティサービス

セキュリティ製品

先端技術部

エバンジェリスト 藤原 和紀

エバンジェリストの藤原です。

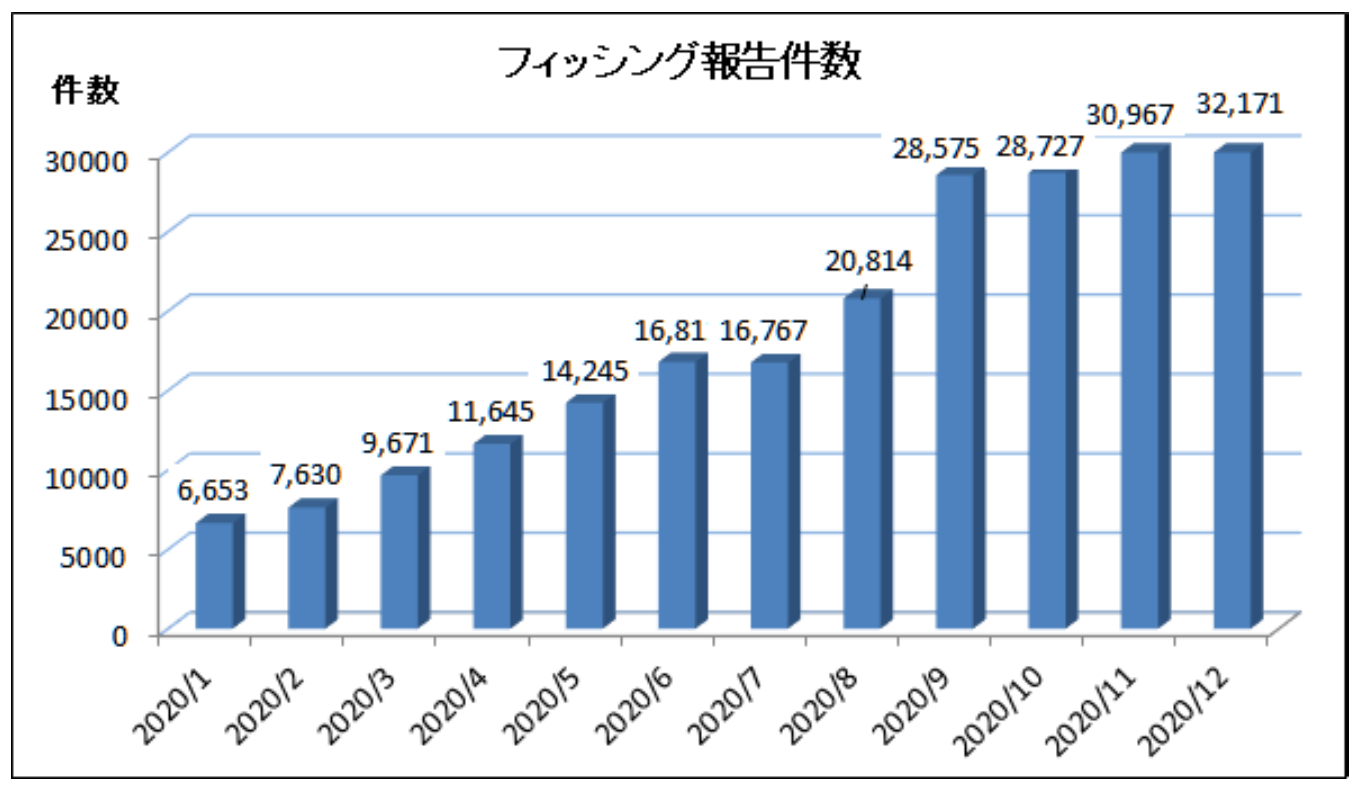

残念ながら

2020

年はフィッシングが大きく増えた年となりました。

※外部サイト:フィッシング対策協議会 2020/12 フィッシング報告状況

私のところに前から Amazon や楽天を騙るメールが来ていましたが、昨年から急増するようになりました。

ほとんどのフィッシングメールはプロバイダによって迷惑メールに振り分けていると思われますが、稀にすり抜けてしまうメールがあります。また、 SMS が使われるケースも増えていますので、そのようなサイトを開いてしまったらどのようになるか注意喚起させていただきます。

尚、マルウェア等が仕込まれている可能性もありますので、アクセスしないことをお勧めいたします。

(

一部、伏字としていますのでご了承ください。

)

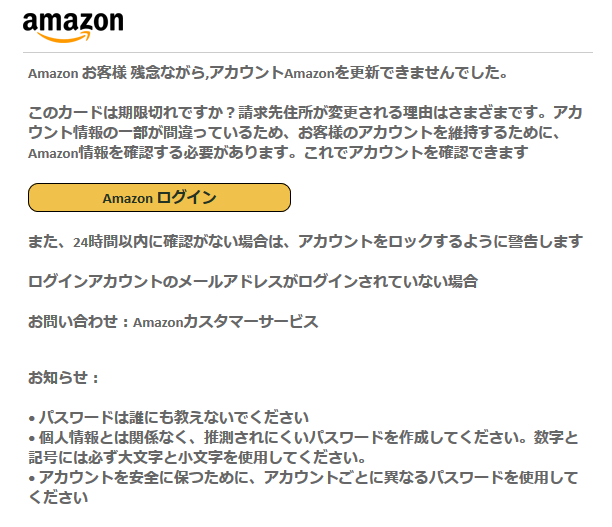

まずは、全体の半数を占めるという

Amazon

を騙るフィッシングメールです。

こちらがメールの内容です。

このメールの送信元は 「Amazon<s●●@amazon.co.jp>」 となっていましたがもちろん偽装です。送信元は香港に割り当てられている IP アドレスでしたが、もちろん送信者が香港にいるとは限りません。

送信元の偽装を防ぐ為、

SPF(Sender Policy Framework)

という仕組みがあります。差出人のメールアドレスはいくらでもなりすましが出来ますが、なりすましを判断するために

DNS

サーバに

SPF

レコードの問い合わせを行います。

SPF

レコードにはそのドメインで使用できるサーバが記載されており、問い合わせの結果こちらの送信元

IP

は

amazon.co.jp

のドメインとして許可されていないサーバから送信されていることが判明しています。

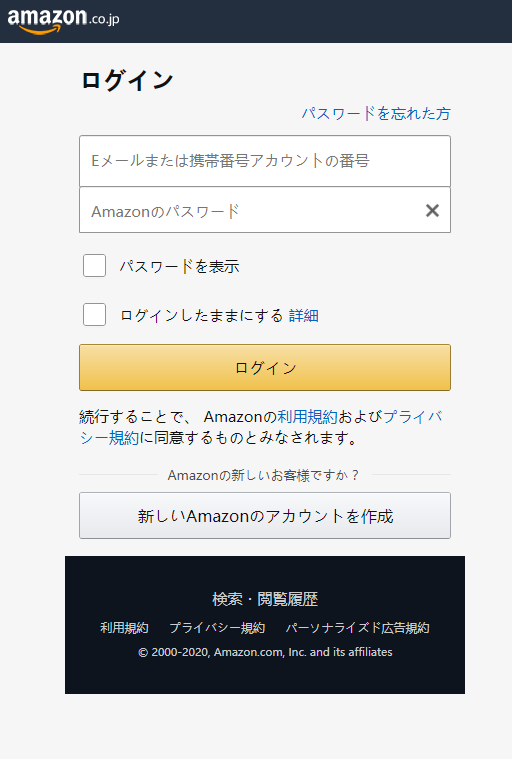

メールの「

Amazon

ログイン」をクリックすると次のようになります。

一見本物にそっくりですが、

URL

は

「https://amazon.co.jp.gy●●.net/?token=C62●●」

となっています。

スマホ等で表示させた際に一見 amazon のドメインと間違えるように、先頭部分を amazon.co.jp としています。このamazon.co.jpの部分はサブドメインと呼ばれています。

上記の例ですと、

Amazon.co.jp . = サブドメイン

gy●●. = セカンドレベルドメイン

net = トップレベルドメイン

となります。

サブドメインとは、一般にウェブサーバですと www ですとか、 SMTP サーバですと smtp 等を付けるのですが、サーバの用途に応じてドメイン管理者が自由に付けられるようになっています。

ここを悪用してなりすましに使われることがよくありますので、 URL を確認する際は最後まで読むようにしてください。

ここで

ID

とパスワードを入力すると

Amazon

のアカウントが盗まれてしまいます。

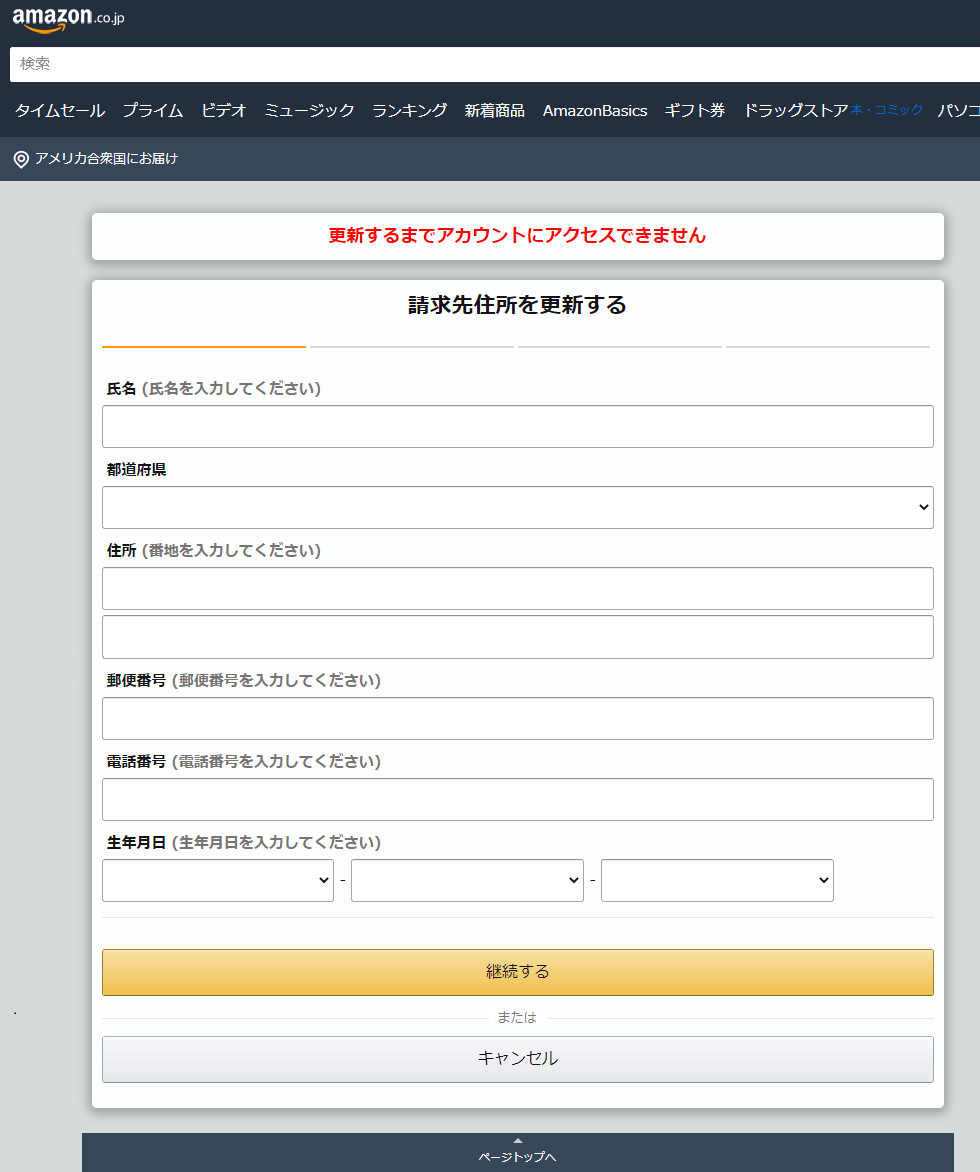

続いて、「ログイン」をクリックすると次の画面に遷移します。

この画面で個人情報が抜き取られる仕組みになっています。因みに、何らチェックはされていないようですので、あり得ない住所、電話番号、生年月日など何でも通ってしまいました。

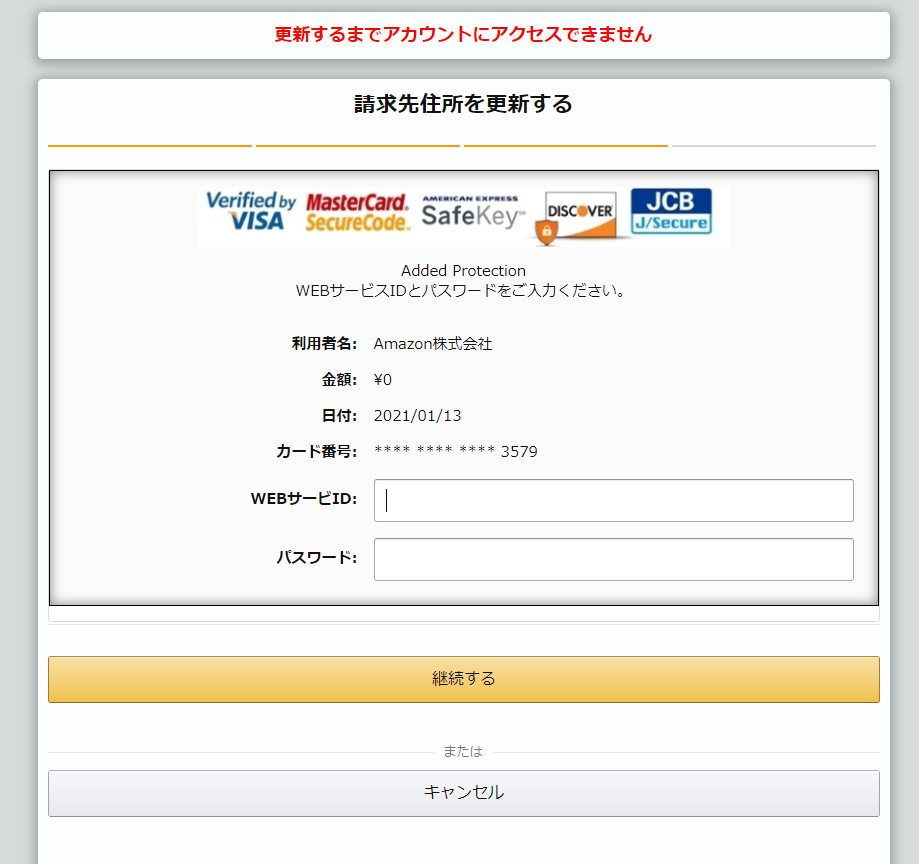

続いて「継続する」をクリックすると以下の画面です。

何故か「請求先住所を更新する」となっていますが、クレジットカード情報の入力画面です。

セキュリティコードの入力も求められていますので、ここでカード情報を入力してしまうさまざまなサイトでクレジットカードが悪用される可能性があります。

セキュリティコードとは、カード所有者であることを証明する為、カードの裏面等に印刷された 3 桁または 4 桁の数字です。

セキュリティコードは磁気ストライプに含まれませんので、スキミングを行われた場合もセキュリティコードは流出しません。また、サイト上でセキュリティコードを保存することは禁止されていますので、カードの所有者またはカード情報を知っている者以外の使用をブロックする効果があります。

ここで終わりかと思ったら次の画面がありました。

ここでも「請求先住所を更新する」になっていますが、本人認証サービス(

3D

セキュア)の入力画面です。

本人認証サービスとは、決済時にクレジットカード会社での認証を経由することで、本人確認を行う仕組みです。

例えば先ほどのセキュリティコードで物理的な認証は出来ますが、正当な持ち主かどうかは確認できません。このためカードが盗まれた場合やカードの情報流出により他人でも認証が出来てしまいます。

本人認証サービスを使えば、予め本人がクレジットカード会社に登録したユーザー ID 、パスワードを入力させることにより、本人しか知らない情報となりますので、こちらを使って本人認証を行います。

この情報が洩れるとほとんどのサイトで決済が可能となってしまうものですので、非常に重要な情報となります。カードの使用者には善管注意義務が課せられていますので、パスワードなどの情報が適切に管理されていない場合、補償の対象外となる場合もあります。

余談ですが、セキュリティコードや本人認証サービスは導入していない通販サイトも見かけると思います。この違いは何でしょうか。

一番は「カゴ落ち」というサイトの離脱率の問題です。少しでも面倒であれば買物はしないという方や、クレジットカードが対応していないという方が一定数いらっしゃいますので売り上げに影響が出ます。

一方でカードを不正利用された場合、チャージバックといって利用者が支払いを拒否できる仕組みがありますが、チャージバックが発生するとサイト運営側には売り上げが入金されないという問題が起きます。

サイトが本人認証サービスを採用していれば、本人確認はカード会社が行ったという事でカード会社の責任となりますので、サイト側にとってはリスクの回避になります。

このカゴ落ちとチャージバックのリスクを勘案し、各サイトで本人認証の採用不採用を決定しています。

尚、サイトによっては独自の不正利用対策が行われているほか、保険でカバーする等の理由でセキュリティコードや本人認証サービスを導入していないケースもあります。

さて、話をもとに戻しましょう。ここで「継続する」をクリックすると終了です。

数秒で本物の

Amazon

トップページにリダイレクトされます。

当然、通常通りに

Amazon

にアクセスできますので、最後まで詐欺と気づかない方も多いかと思います。

いかがでしょうか。本物のサイトをコピーしていますので、当然本物そっくりの画面が出てきます。今のところ若干怪しい所もありますが、完ぺきになるのは時間の問題と思われます。

もし、偽サイトは怪しいのですぐ見破れると思われている方は認識を改めて、とにかくリンクを踏まないようにしていただきたいと思います。

・楽天を騙るフィッシング

楽天のフィッシングも同じような構成になっていましたが、やや雑なつくりでした。

元メールです。送信元は

「rakuten@nqkxf●.net」

で、やや適当です。ドメイン自体が存在していませんでした。

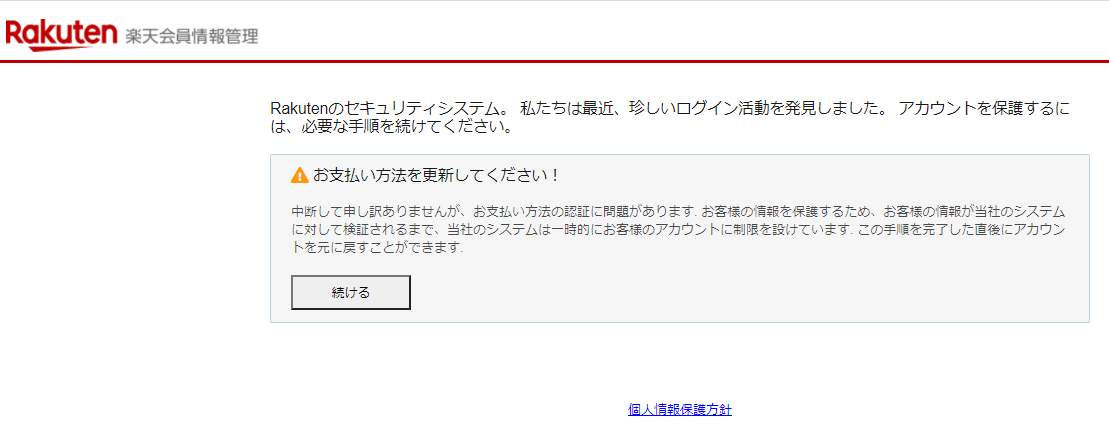

ここで「楽天ログイン」をクリックすると次の画面です。

URL

は

「http://rakuten.co.jp.rakutia●●.xyz/」

となっています。

先ほどの

Amazon

と同じく、

rakuten.co.jp

を装っています。

「.xyz」

というトップレベルにあまりなじみが無いと思いますが、

2014

年から取得可能になった立派な

gTLD(generic top-level domein)

です。とはいえ、偽サイト等で使われることも多いのでお気を付けください。

「珍しいログイン活動を発見」したそうです。

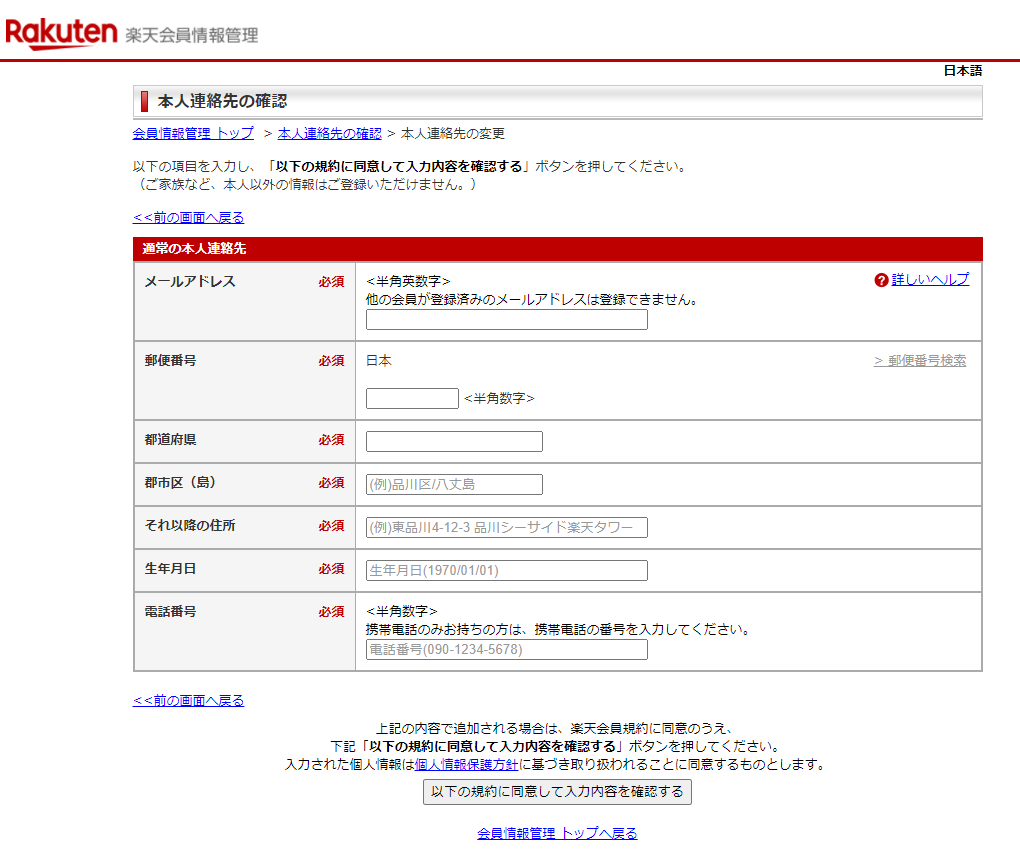

こちらは珍しく「氏名欄」がありません。

完了すると楽天のトップページに飛びます。

どうでしょうか。ほぼ同じような構成になっているかと思います。

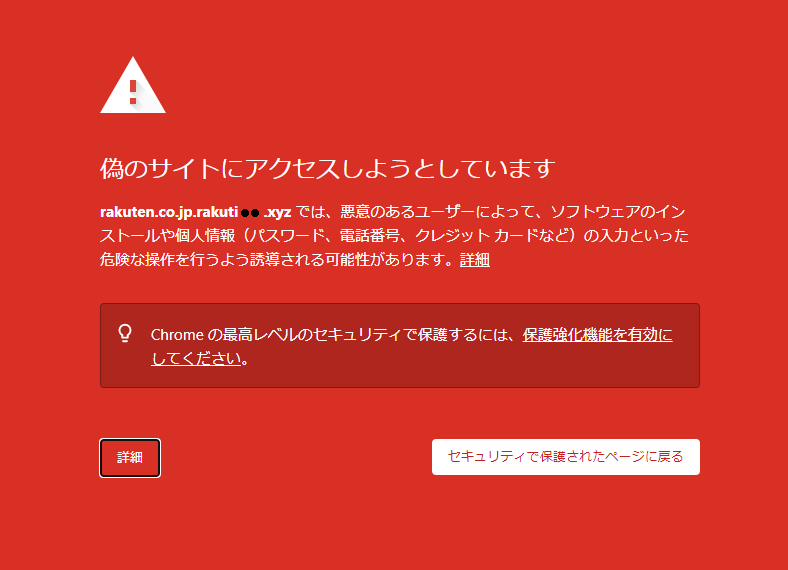

・ブラウザのフィッシング対策

以下のような画面が出てくるのを見たことがある方も多いかと思います。

Chrome

等のブラウザにはフィッシングサイト等の悪質なサイトをブロックする機能があります。

2019

年の

Chrome

バージョン

79

から

Google

のブロックリストとリアルタイムに突合する「リアルタイムフィッシング保護」を搭載しています。また、「予測的フィッシング保護」も強化しており、保護されているパスワードを、通常と異なるサイトに入力した場合、

Chrome

が警告を表示します。

この為、以前よりかなりセキュリティレベルが上がっていますが万能という訳ではありません。怪しいメールは開かないように注意してください。

繰り返しになりますが、フィッシング対策のポイントは、とにかく身に覚えのないメールや

SMS

を開かない事。開いてしまってもリンクは絶対にアクセスしないことです。

この為、身に覚えのありそうなメールや SMS が来てもリンクはさわらずに、極力正規サイト内で確認するよう徹底して頂くのがよろしいかと思います。

また、最近はクレジットカードの明細書だけではなく、通帳もペーパーレス化が進んでいますが、面倒でも定期的に履歴をチェックされることをお勧めいたします。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。