先端技術部

エバンジェリスト 内山 史一

こんにちは。先端技術部 エバンジェリストの内山です。

2月になり厳しい寒さがいつまで続くのか気になるところですが、皆様いかがお過ごしでしょうか。

この時期になりますとセキュリティベンダー各社から2021年の脅威予測レポートが出揃い、私も今年はどのような脅威が起こりうるのか情報収集を兼ねて確認するようにしています。最近、IPAからも「情報セキュリティ10大脅威 2021」が公開されました。[1]こちらは、2020年に発生した脅威候補の中から10大脅威を選定していますので、厳密には2021年の脅威予測ではありませんが、自組織の対策強化の余地を考える上で参考になる情報だと思います。

さて、セキュリティベンダー各社の脅威予測やIPAの10大脅威は各サイトでご確認いただくとして、今回のコラムでは、私が2021年も引き続き注意すべき脅威と考える「ランサムウェア攻撃」への対策を取り上げます。

二重の脅迫モデルへシフトしたランサムウェア攻撃

ランサムウェア攻撃ですが、従来はばらまき型で不特定多数に攻撃をしかけていました。私が2016年当時に在籍していた組織において、ランサムウェア感染を狙ったばらまき型メールをかなり多く観測したことが今でも強く記憶に残っています。実際、2016年の一年間だけで247種類のランサムウェアが確認されていることがセキュリティベンダーからも報告されています。[2]

当時は、まさに不特定多数への攻撃でしたが、近年は広範囲に攻撃をしたうえで、セキュリティ対策が甘く、金銭を多く窃取できると判断された組織を標的にする攻撃へシフトしています。

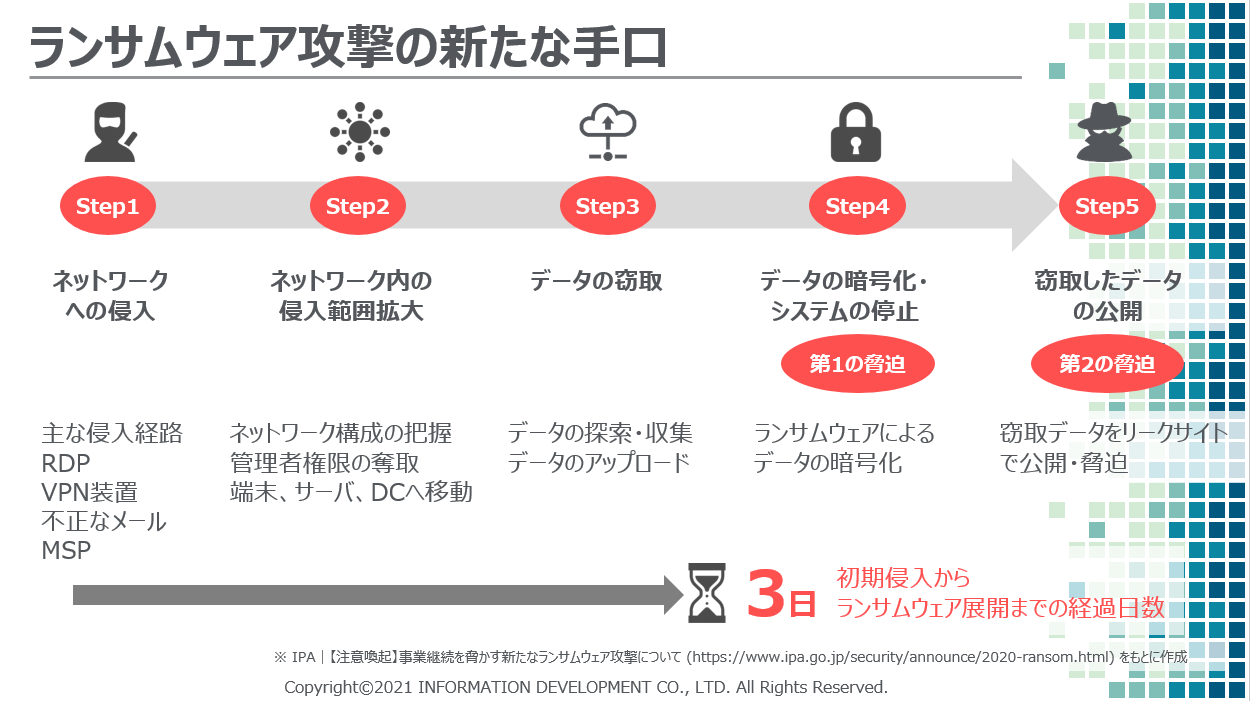

図1:ランサムウェア攻撃の新たな手口

図1は、近年のランサムウェア攻撃の新たな攻撃手口を図示したものです。標的組織へのネットワーク侵入から窃取データのリークサイト公開までを5つのStepで表したものです。各Stepの詳細な説明は割愛しますが、従来のランサムウェア攻撃との大きな違いは、標的型攻撃の手法を取り入れて内部ネットワークへ侵入後にランサムウェアを展開する点と、暗号化したデータの復旧と窃取データの公開を取りやめることと引き換えに身代金を二重に要求する点です。

また、初期侵入からランサムウェア展開までの経過日数が3日というデータ[3]もあり、ランサムウェア攻撃への対応は、いかに検知と対応を迅速に行うかが鍵となる短期決戦の様相を呈してきています。

このランサムウェア攻撃ですが、残念ながら国内においても発生している状況です。

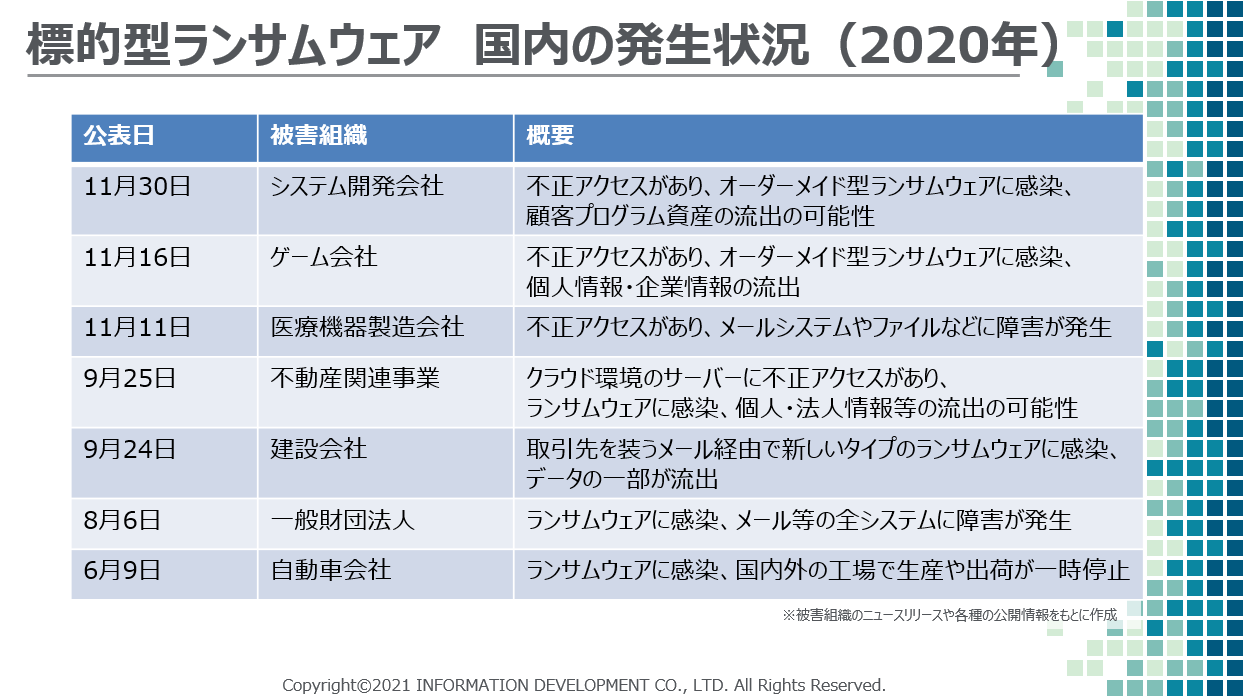

図2:標的型ランサムウェア 国内の発生状況(2020年)

図2は、2020年に被害組織より公表のあったランサムウェア攻撃の発生状況です。

被害組織のニュースリリースや公開情報をもとに作成したものですが、おそらく非公開の事案もあると思われます。被害組織を見る限り、確認できている事例において特定の業界に偏っているわけではありません。諜報活動を目的とした標的型攻撃と異なり、金銭を得ることを目的としているため、この攻撃は企業規模や扱う情報の機密性に関わらず、あらゆる企業や組織が標的になりえます。

データの暗号化やシステム停止、そして窃取データが外部に公開されれば、どの企業や組織も事業継続が脅かされるでしょう。私達は、これをしっかりリスクとして認識し、ランサムウェア攻撃による被害発生の可能性を低下させる対策や管理策を講じるべきです。

ランサムウェア攻撃への対抗手段

ランサムウェア攻撃に限ったことではありませんが、セキュリティ対策には「特効薬」や「銀の弾丸」はありません。自組織において考えられる侵入経路と重要な情報資産へ到達するまでに講じた防衛手段が、ランサムウェア攻撃に対して有効なのか検証する必要があります。攻撃手法を理解し、自組織の管理策・技術的対策で防御可能なのか、防御が難しい場合は検知可能なのか、検知後に組織として迅速な行動が可能なのか等、地味ではありますが確認を怠るわけにはいかないでしょう。

ここでは、セキュリティ対策の観点として「人・プロセス・テクノロジー」の面からランサムウェア攻撃の対策を考えていきます。

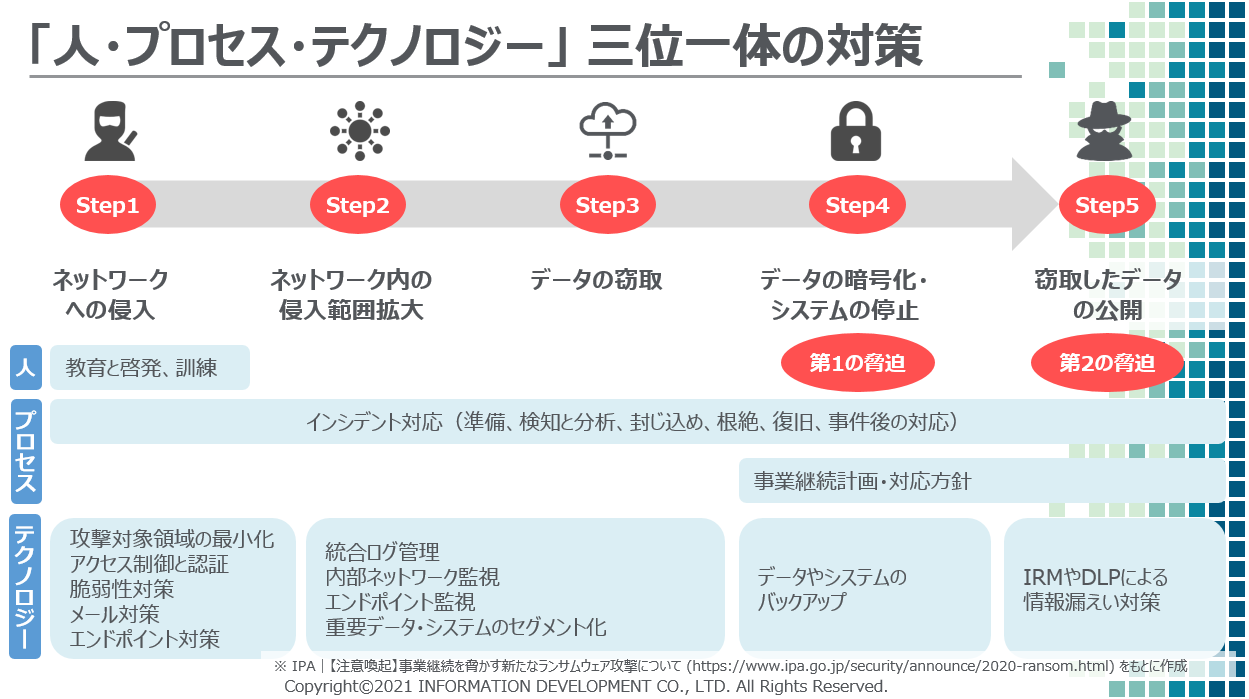

図3:「人・プロセス・テクノロジー」 三位一体の対策

図3は、ランサムウェア攻撃の手口と関連付けて「人・プロセス・テクノロジー」ごとに対策を表したものです。

それでは、攻撃手口の流れに沿って考えられる対策を見ていきましょう。

■ Step1:ネットワークへの侵入

ランサムウェア攻撃の侵入経路の一つにメールが挙げられます。

不審メールに対する技術的対策として、脅威メール・スパムフィルタリングといったメールセキュリティがありますが、100%防御できるわけではないので、水際の対策として従業員による不審メールの検知・選別(削除)が必要です。このため、「人」の観点からの対策として、定期的な従業員の教育や啓発、そして標的型メール訓練は欠かすことができません。

そして、「テクノロジー」の観点からの対策ですが、RDPやVPN装置は攻撃者から侵入経路としてよく狙われるエントリーポイントです。不用意にインターネットに露出しているリモートアクセスの入口がないか確認し、攻撃対象となりうる領域を最小化することが大切です。例えば、クラウドのテスト環境にRDPが稼働する踏み台サーバが残されていて、そこを踏み台に内部ネットワークへの侵入を許してしまうといったケースもあり得ます。インターネットに接続している不要なサーバや機器が存在する場合は、必ず停止しなければなりません。

必要最小限にしたリモートアクセスの入口については、二要素認証を活用した認証強化は必要な要件です。可能であればリモートアクセスする特定のクライアント端末からのみ接続を許可する仕組みもご検討ください。

その他、基本的な対策として脆弱性対策、メールセキュリティ、エンドポイントのマルウェア対策がありますが、この辺りは皆様の組織でも取り組まれていると思いますので割愛いたします。

■ Step2~Step3:ネットワーク内の侵入範囲拡大~データの窃取

Step1の防御策を潜り抜けた脅威に対して、攻撃者の探索活動の検知と重要データに容易に到達されないための対策を施すことが、Step2~Step3の領域の目的です。

ここは「テクノロジー」の観点からの対策が中心です。

内部に侵入した攻撃者の動きを例に挙げますと、ポートスキャン等を用いたネットワーク構成情報の収集、Mimikatzを用いた認証情報ダンプ、RDPやPsExecを用いた侵入範囲の拡大を行います。侵入範囲拡大の手段として、オープンソースやWindowsの正規ツールを使った環境寄生型の攻撃が常套手段になっています。この環境寄生型の攻撃は、侵入した環境内にある既存機能やツールを使うため、正当なシステム管理者のプロセスに紛れて、攻撃者の活動を隠蔽しやすいという特徴があります。

このため、Step2~Step3の領域の対策は、攻撃に対する防御というよりは、妨害と検知が主軸になります。攻撃の妨害とは、特権ID管理とドメインコントローラーのセキュリティ強化、内部ネットワークのセグメンテーションやアクセス制御の強化を行うことで、攻撃成功までのコストを上げるアプローチです。ただ、既存ドメインコントローラー周りのパラメータ精査、内部ネットワークのセグメンテーション見直しは相当数の期間とコストを要することになりますので、私個人の意見としては検知に重きを置くことをお勧めします。例えば、ドメインコントローラー前段に配置したFWやセキュリティ機器でのポートスキャン検知や、EDRを使ったエンドポイントの振る舞い監視が有効でしょう。

また、攻撃者が内部へ侵入後に利用する可能性が高いツール・コマンドの実行痕跡について、JPCERT/CCより調査レポートが公開されています。[4]正規ツールを使った環境寄生型の攻撃を検知する際の参考情報として大変有益です。

■ Step4~Step5:データの暗号化・システムの停止~窃取したデータの公開

ここの段階は、セキュリティ担当者の誰もが実現してほしくない状況です。

「プロセス」と「テクノロジー」、双方の観点から対策を考えていきたいと思います。

「プロセス」の観点からの対策としては、データが暗号化されシステムが停止した際、事業活動を継続するための行動指針と対応計画を事前に用意しておくと良いでしょう。事業に与える影響評価を行い、復旧が必要なシステムと一定期間の停止を許容できるシステムを明確にすること、加えてシステム復旧手順を整備することが大切です。また、攻撃者の脅迫に対し、組織としての基本的な対応方針を予め決めておくべきでしょう。

「テクノロジー」の観点からの対策としては、データとシステムのバックアップを行うことは、従来のランサムウェア攻撃に引き続き重要な対策です。攻撃者がシステム復旧を妨害するためバックアップデータ自体を狙うことを考慮に入れ、バックアップデータのオフライン保管やバックアップ装置・媒体を複数用意するといった点は留意すべきでしょう。

また、窃取データの公開に対しては、IRM(Information Rights Management)やDLP(Data Loss Prevention)といった情報漏えい対策製品を導入するといった対策もありますが、Step1~Step4の対策強化の余地が残されているなら、IRMやDLPの導入は優先度を落として良いでしょう。

■ 攻撃手口の全体を通じて

攻撃手口の全体を通じて整備すべきことは、インシデント対応プロセスです。まだ未整備の場合は、インシデントの発見者(検知箇所)、CSIRT(もしくはセキュリティ対応組織)、経営層、IT関連部署、外部専門組織、顧客といった、登場人物ごとに、インシデント対応プロセスの各フェーズ(検知と分析、封じ込め、根絶、復旧、事件後の対応)ごとの行動や連携を可視化しましょう。組織としてインシデント対応と判定するトリアージ基準や、組織としての緊急体制をとる際の判断基準を決めておくと、いざという時に混乱せずに行動することができます。インシデント対応のプロセスに関する詳細をご確認されたい方は、JPCERT/CCやNISTのガイドラインをご参照ください。[5][6]

既にインシデント対応プロセスを整備済みの場合は、ランサムウェア攻撃の手口をふまえて、現在のインシデント対応プロセスに見直すべき点がないか点検することをお勧めいたします。例えば、暗号化された際のシステム復旧の優先順位や復旧体制、復旧手順あたりは再点検して損はないでしょう。

ここまでランサムウェア攻撃の対策についてご案内してきましたが、防御一辺倒ではなく、自組織のセキュリティ対策状況と想定するリスクシナリオに応じて、各箇所で管理策や技術的な対策を多層的に積み上げることで、全体のセキュリティレベルを上げることが大切だと考えています。

本エントリーでご案内した対策は、皆様の組織の実情に必ずしもフィットするものでないかもしれませんが、この先も続くと思われるランサムウェア攻撃の脅威に対して、何かしら対策強化のヒントになりましたら幸いです。

セキュリティ、おもしろいですね。

それでは、次のエントリーでお会いしましょう!

【脚注および参考情報】 ※以下外部サイト

[2]トレンドマイクロ:ランサムウェアの脅威の変遷と今後の予測

[3] FireEye:They Come in the Night: Ransomware Deployment Trends

[4]JPCERT/CC:インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書(第2版)公開(2017-11-09)

[5]JPCERT/CC:インシデントハンドリングマニュアル

[6]NIST:コンピュータセキュリティインシデント対応ガイド(日本語訳)

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。