関連するソリューション

セキュリティサービス

セキュリティ製品

先端技術部

エバンジェリスト 藤原 和紀

エバンジェリストの藤原です。

皆さんのご自宅や職場ではネットワーク機器の棚卸を行っていますか?

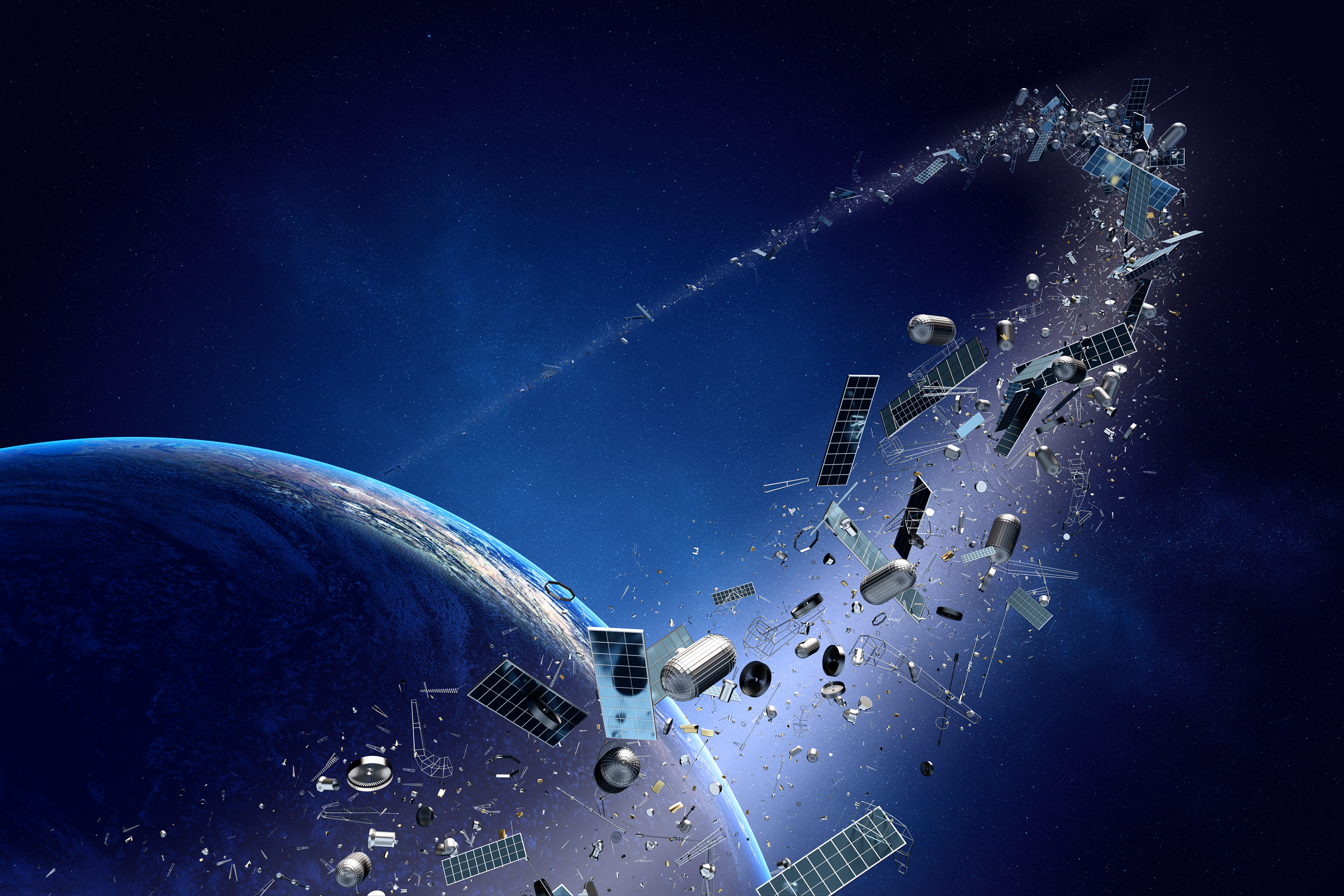

以前、こちらのコラムでサイバーデブリの話を書かせていただきました。今回はその続報です。尚、サイバーデブリとは管理されていないIoT機器の事です。

【エバンジェリスト・ボイス】コロナ禍で爆発的に増大するIoT機器

5月13日付で情報通信研究機構(NICT)内の※外部サイト:NICTER Blogに「日本国内のMiraiに感染する機器の観測情報」という記事が掲載されました。 要約しますと、現在日本国内のMirai感染ホストは1000前後で推移しており、この中の約半数がロジテック製ルーターのLAN-W300シリーズだとわかったとそうです。判明した経緯についてはNICTER Blogをご参照ください。

このルーターの脆弱性(CVE-2014-8361)は2015年に公開されたものであり、6年が経過した現在も対策が行われないままネットワークに繋がっているという点も今回明らかになっています。

対象のLAN-W300シリーズは2009年から2012年にかけて販売されていたもので同社は2012年にネットワーク機器の製造をELECOMブランドに統合しており、現在民生品は生産していません。

この為、対象機器を現在お使いの場合は最大で10年前後使い続けているという事になります。

Mirai亜種による大量感染

今回問題となった脆弱性ですがRealtek SDKのMiniigdサービスにおけるコマンドインジェクション脆弱性(CVE-2014-8361)というもので、第三者によりリモートでコマンドの実行が可能になるというものです。

ロジテック社ではこの脆弱性に対応するファームウェアを2013年6月から2014年にかけて順次公開していましたが、2017年12月にはMiraiの亜種が国内の最大2万4000ホストに感染する事象が発生しました。そして、感染機器の多くがロジテック製のルーターであると発表されています。

※外部サイト:JPCERT/CC Mirai 亜種の感染活動に関する注意喚起

この事象によって、ファームウェアのアップデートが行われても、手動では実施率が低いという事が明らかになりました。

尚、この脆弱性はロジテック製に限った話では無く、多数のルーターに影響があることが分かっていますのでこの機会に確認する事をお勧めいたします。

更にLAN-W300シリーズでは2021年2月には更に複数の脆弱性が見つかっていますが、製品自体がEOL(End of Life)になっており、ファームウェアの提供は行われていません。この為、対象機種をお使いの場合は速やかに撤去する必要があります。

※外部サイト:JVN(Japan Vulnerability Notes) JVN#96783542 複数のロジテック製品における複数の脆弱性

サイバーデブリ問題

今回NICTERで発表されたMirai感染ホストはCVE-2014-8361を悪用されており、2017年に問題となった脆弱性と同じです。2017年に問題となった際にはメーカー以外にもプロバイダー等を通して大々的にファームウェアの更新を呼びかけましたが、それでも更新が行われてない機器がまだこれだけ残っているという事になります。

恐らく、設置していることを忘れている、あるいはアップデートが必要という認識すら無いためだと推察できます。その場合、今後残った機器がアップデートされるとは考えづらく、このまま壊れるのを待つしかない状況だと思われます。

よく新聞広告やTVCM等で製品のリコール広告が流れると思いますが、製品の回収率は良くて70%程度のようです。製品に対するトレーサビリティがない以上限界はありますが、今後家電のIoT化が進めば、匿名のまま通知が行われる機能が追加されるなど、改善が期待できるかと思います。

ルーター機器については、今後機器を買い替える際は自動アップデートが行われるDLPA推奨ルーターをお勧めいたします。

※外部サイト:デジタルライフ推進協会 ご家庭でWi-Fiルーターをより安全にお使い頂くために

ルーター関連でもう一点気になっているのはバッファロー製品での脆弱性(CVE-2021-20716)です。

※外部サイト:バッファロー 【更新】ルーター等の一部商品におけるデバッグオプションの脆弱性とその対処方法

こちらの製品はロジテック製より更に古く、概ね2002年から2004年に発売された製品です。さすがに古い規格の為Wi-Fi機器としてはあまりに遅く、Wi-Fiアクセスポイントとして使っている方は少ないかもしれませんが、ルーターとして使っている方がいる可能性があります。

特にルーター専用機がリストに載っていますが、ルーター専用機はそもそも機種が少ない上に、可動部品がない為壊れにくく、長く使用する傾向があります。

これらの製品もサポートが切れており、アップデートが提供されませんので買い替えが必要になります。

このような機器がサイバーデブリとなって攻撃を仕掛けてくる可能性が高いというのがサイバーデブリ問題です。

今回、ロジテックやバッファローを例として取り上げていますが、どのメーカーの製品であっても脆弱性は存在しています。そしてその中で脆弱性があるものの、サポートが切れている為、ファームウェアがリリースされない製品が多数あります。

このような機器の対処法は一つしかありません。対象機器の使用を中止し、サポート対象の製品に買い替える事です。

これらは自宅に限った話では無く、例えばCiscoは小規模向けルーターの脆弱性を2021年1月に発表しましたが、既にサポートが切れている為アップデートは提供されていません。

古い機器は情報収集がおろそかになり、忘れ去られる傾向がありますので、やはり定期的に棚卸を実施するように心がけてください。

定期的な見直しの必要性

今回はルーター機器の話になりましたが、攻撃を受ける際に最も標的になりやすいのは直接攻撃を受けやすいグローバルIPを持つ機器になりますので、ルーター機器はターゲットの第一候補となります。

その他、グローバルIPを持たないIoT機器であれば安全かというと、比較的安全ではありますが、外部に接続する以上侵入ポイントにはなり易いため、やはり注意が必要です。

サイバーデブリが増える要因として、ご自宅や職場以外にも以下のようなケースが考えられます。

- 実家のご両親の為にWi-Fiや見守りカメラを設置した。

- 実家にIoT機器を残したまま引っ越してしまった。

- 友人の家にプリンターなどのIoT機器を設置してあげた。

このように、親切心で設置したようなケースでは、当事者に日々使っている意識が無いと設置したまま忘れられてしまうケースが増加します。この為、対象を身の回りの方に広げて、もう一度見直してみるのがいいかと思います。

見直しの際、IoT機器は有線とは限りません。無線アクセスポイントやルーターの設定を確認し、どのような機器が接続されているのかをチェックしましょう。また、DHCPでどのような機器が接続されているのか、定期的に確認するよう心がけてください。

特にWi-FiのアクセスポイントはWPS(Wi-Fi Protected Setup)ボタンで簡単に繋がるようになっています。このような機能を使って、設定した覚えがない機器が家族によっていつの間にか繋げられていることもありますので、特にご注意ください。

尚、WPSボタンはメーカーによってAOSS、らくらく無線スタートなどの名称の場合がありますが、ほぼ同じ機能です。

使っていない機器や古すぎる機器を見つけたら思い切って捨ててしまいましょう。そのような機器は持っていてもリスクにしかなりません。この機会に断捨離を進めてみてはいかがでしょうか。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。