関連するソリューション

マネージドサービス(運用・保守)

先端技術部

エバンジェリスト 松岡 政之

振り返り

前回のコラム「AWS 新ソリューション “Tag Tamer” 楽楽タグ管理!?(構築編)」でTag Tamerというソリューションの構築について実際に試してみました。

今回は実際にTag Tamerで何ができるのかというところを見ていきたいと思っていましたが、残念ながら本ソリューションの提供が終了してしまいました。正直なところ、前回の時点では触っていて未完成といった感じが否めませんでしたが、突然提供が終了してしまうのは予想外でした。とはいえすでに構築済みのものが使えなくなるわけではないので提供終了による実害はあまりないでしょう。

(※外部サイト:プレフィックスリスト)

機能概要

①カスタマーマネージドプレフィックスリスト

②AWSマネージドプレフィックスリスト

各タイプの概要について以下に記載します。

①カスタマーマネージドプレフィックスリスト

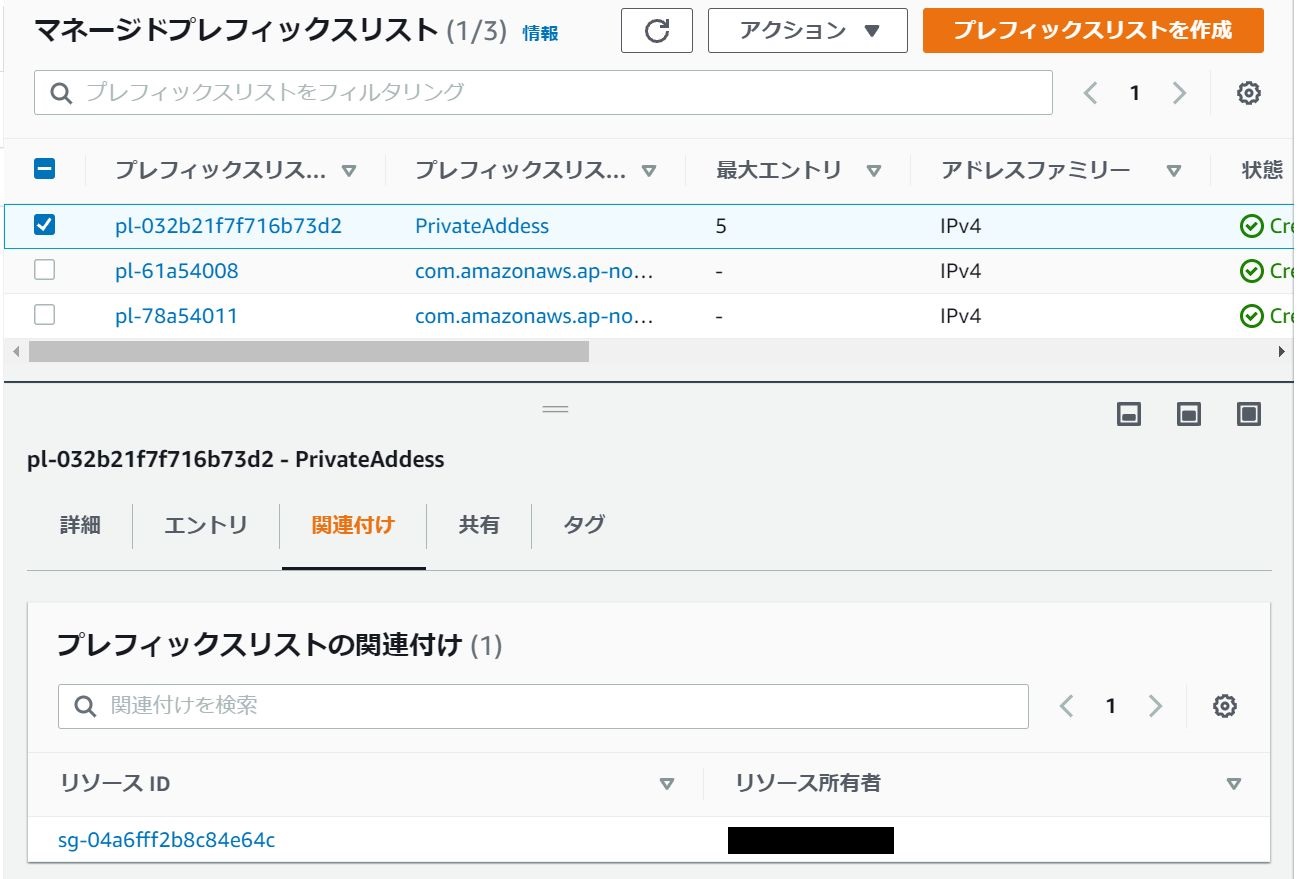

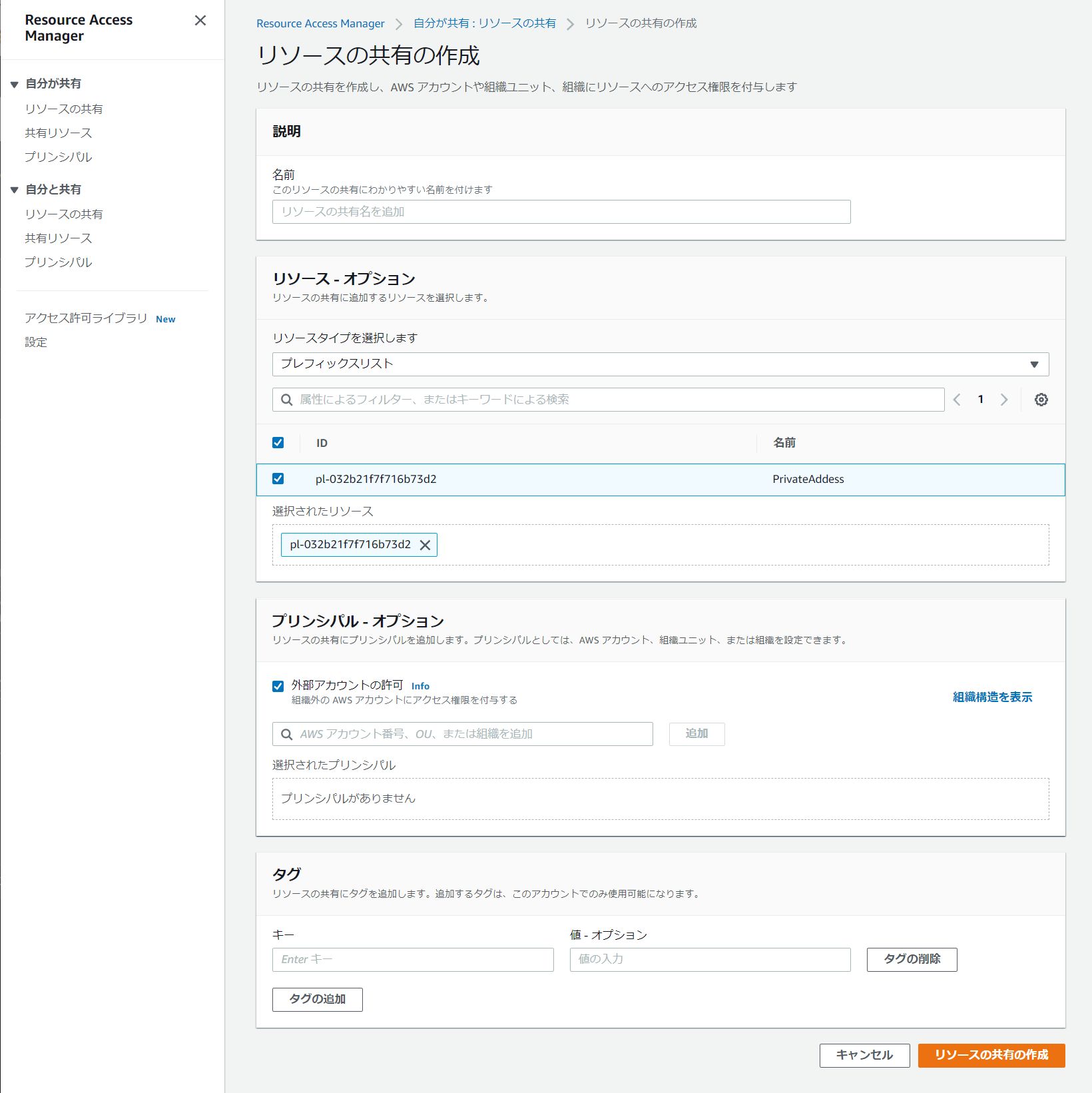

つまり、複数のルートテーブルやセキュリティグループで同じIPアドレス範囲に対してのルールを設定したい場合に、それぞれのルートテーブルやセキュリティグループに同じアドレス範囲をひとつずつ登録していく手間を省いて一元的に管理できます。例えば、複数のセキュリティグループでそのインバウンドルールのソースとしてマネージドプレフィックスリストを指定しておけば、追加のIPアドレス範囲に対して当該ルールの対象にしたい等の場合、対象のマネージドプレフィックスリストを編集することですべてのセキュリティグループに対して同様の結果を反映することができます。

②AWSマネージドプレフィックスリスト

設定画面

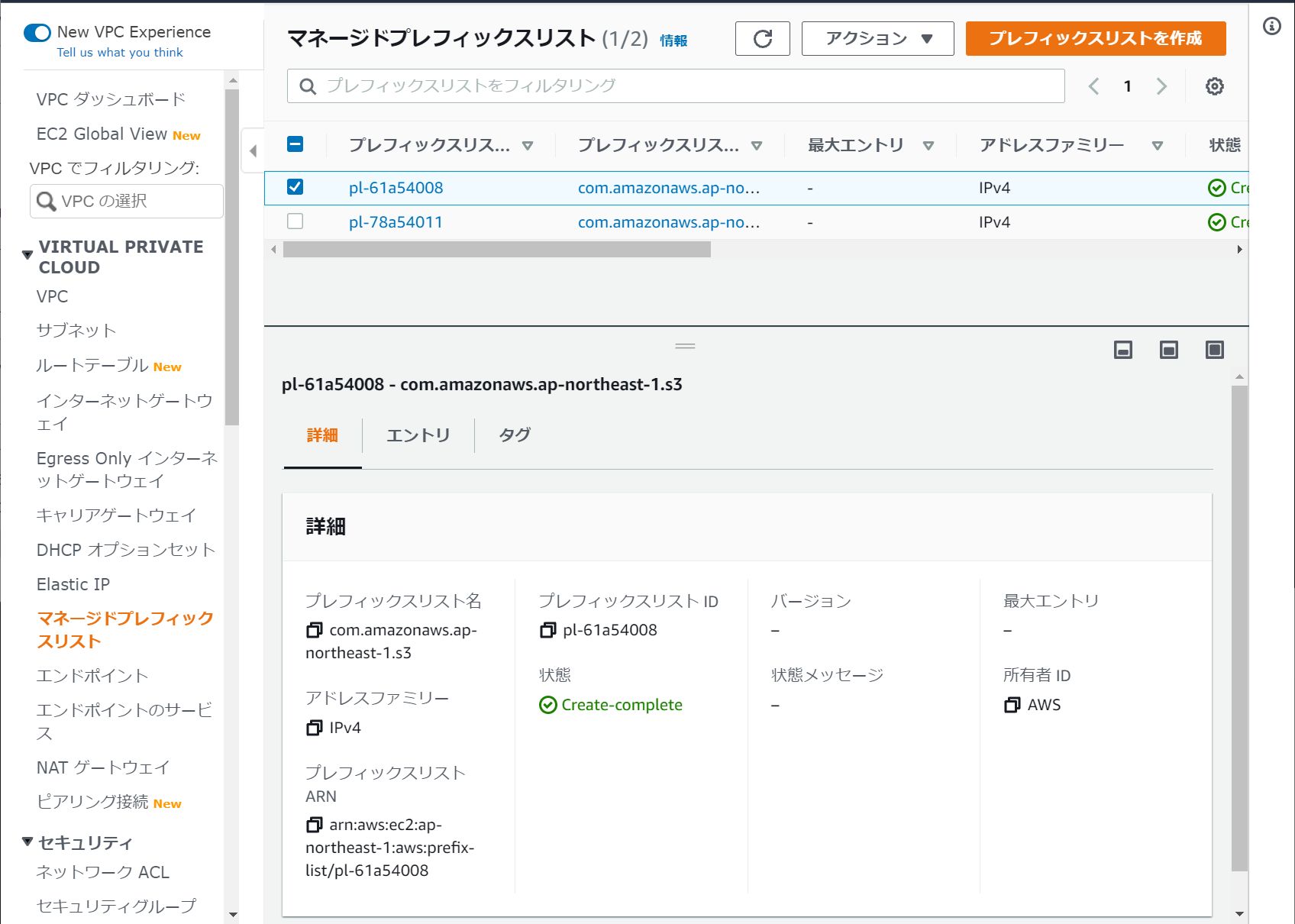

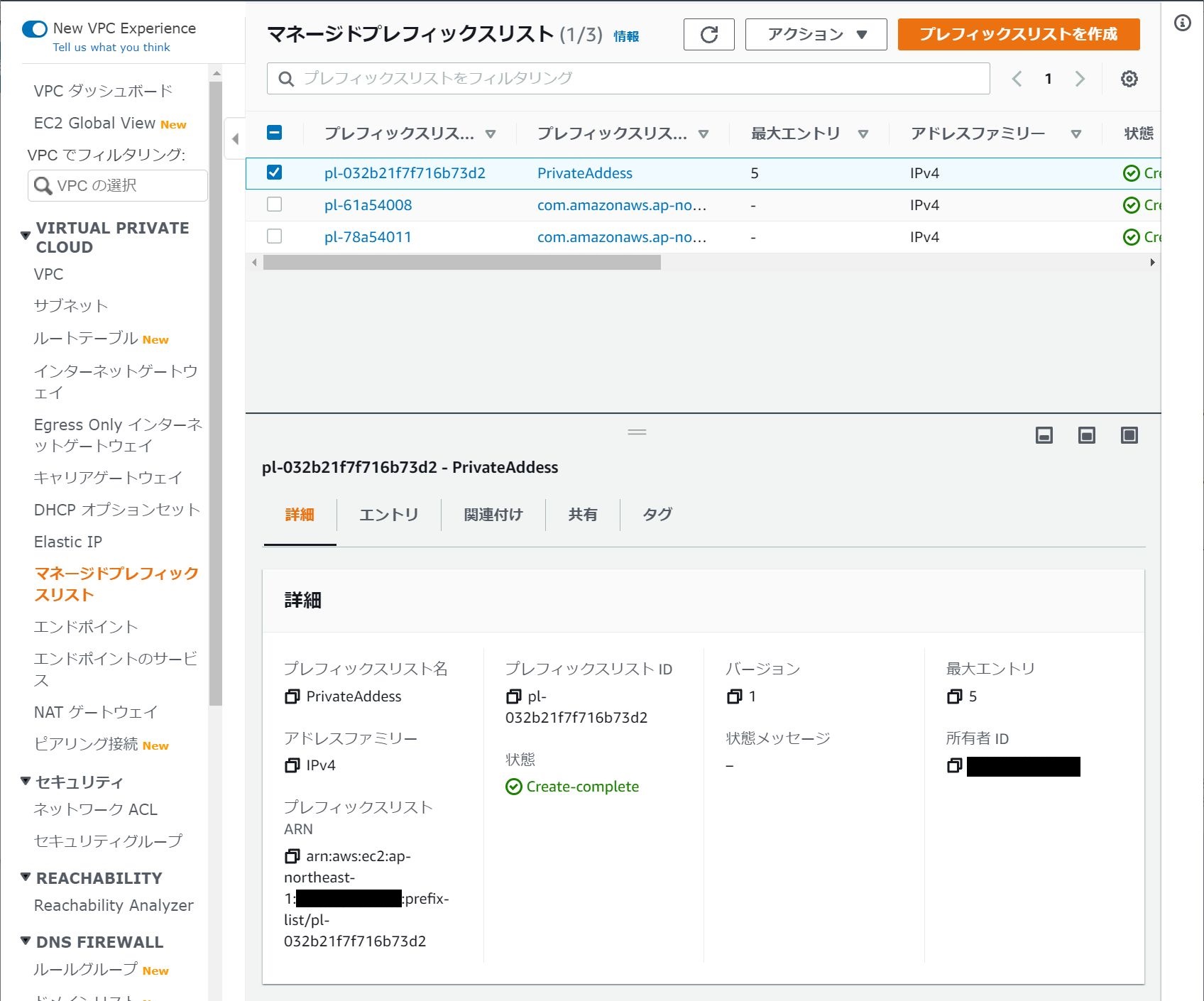

VPCのメニューからマネージドプレフィックスリストを選択すると以下のような画面になります。

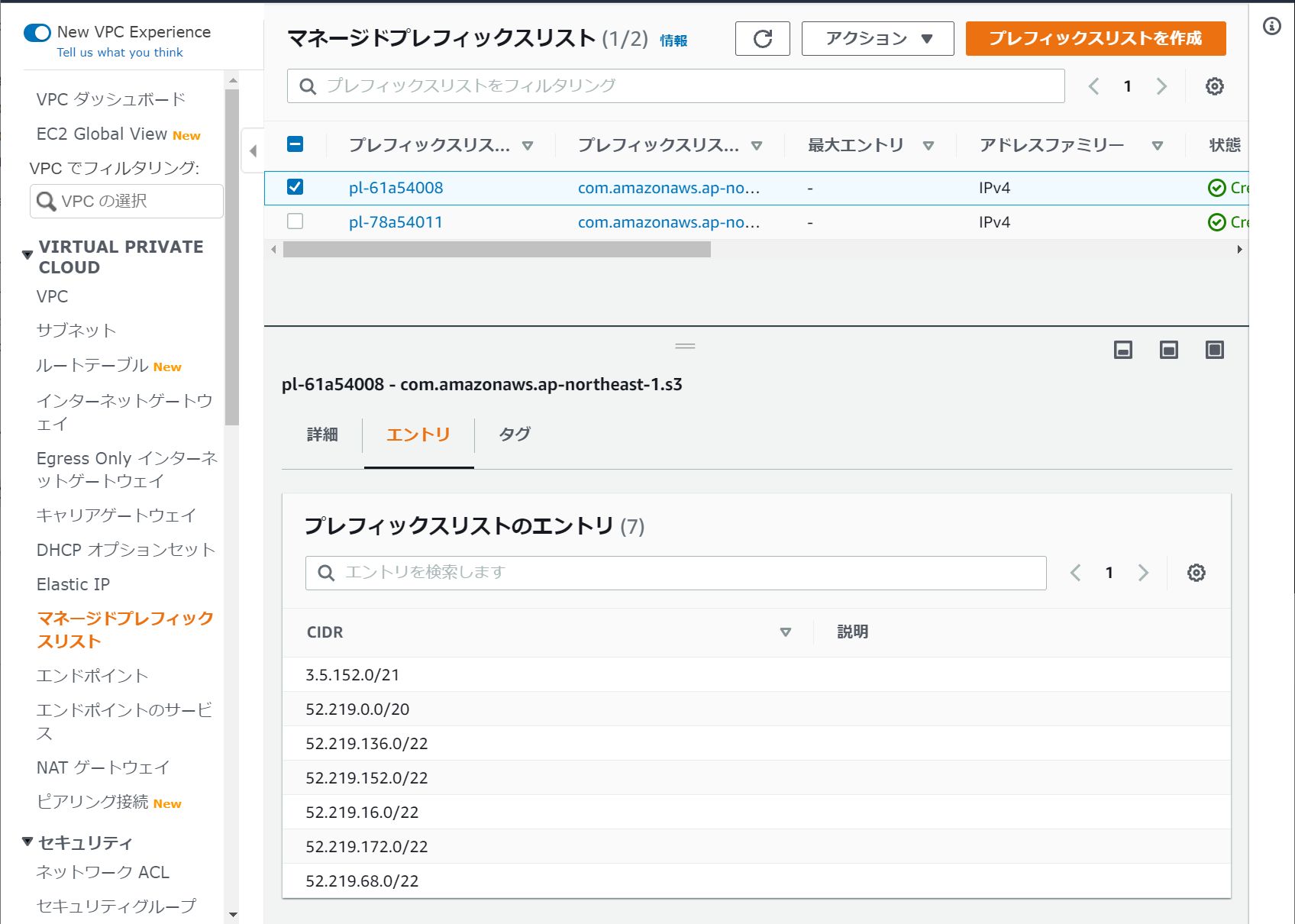

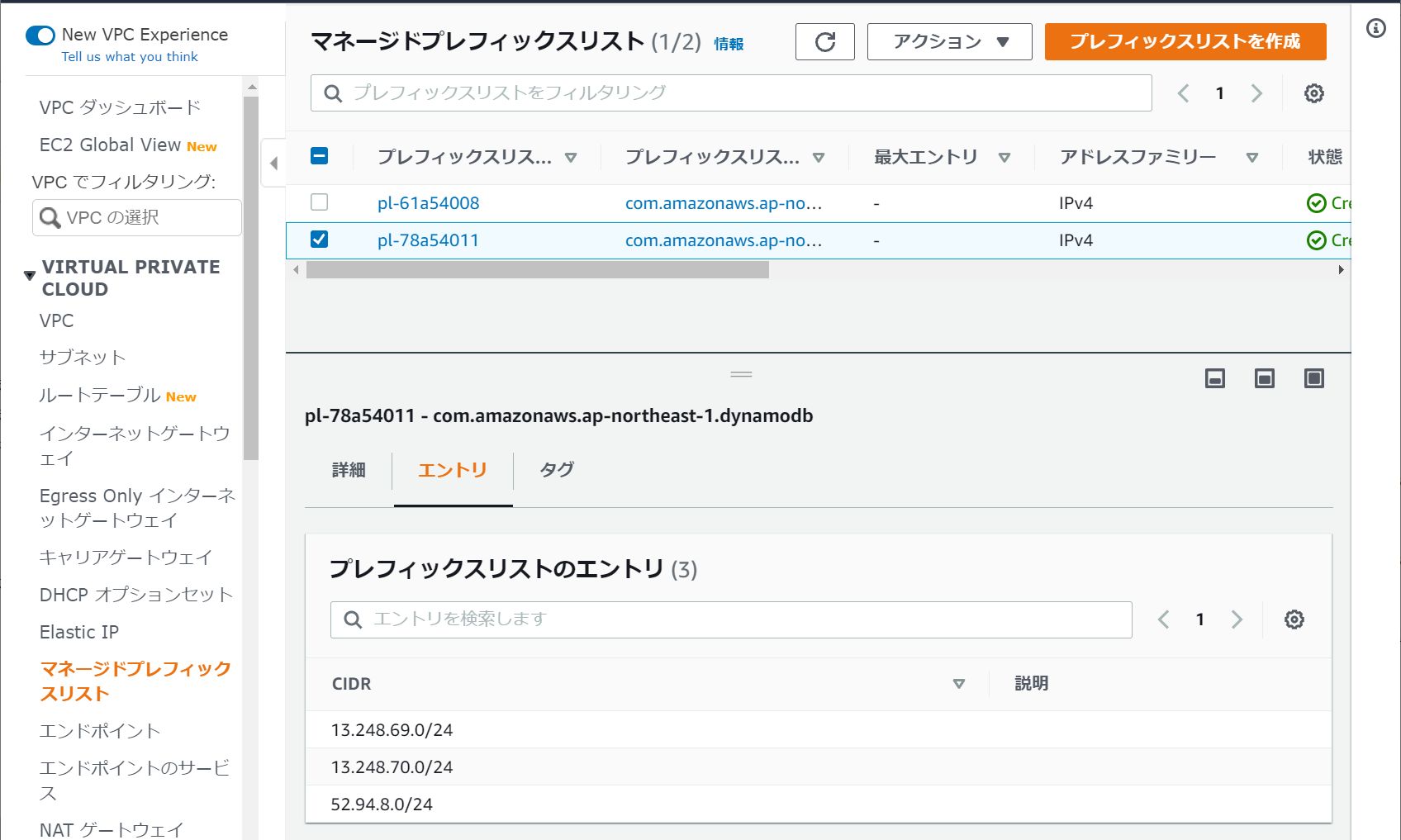

またエントリを見てみると、下図のようにS3のCIDRが登録されています。厳格に通信を縛った環境でS3との通信を許可したい場合等S3のCIDRが必要な場合に、これがなかったころはまず「S3のCIDRってなんだったっけ?」と※外部サイト:https://ip-ranges.amazonaws.com/ip-ranges.jsonから探すところから始まっていたと思いますが、こうして登録されているのはとても便利ですね。

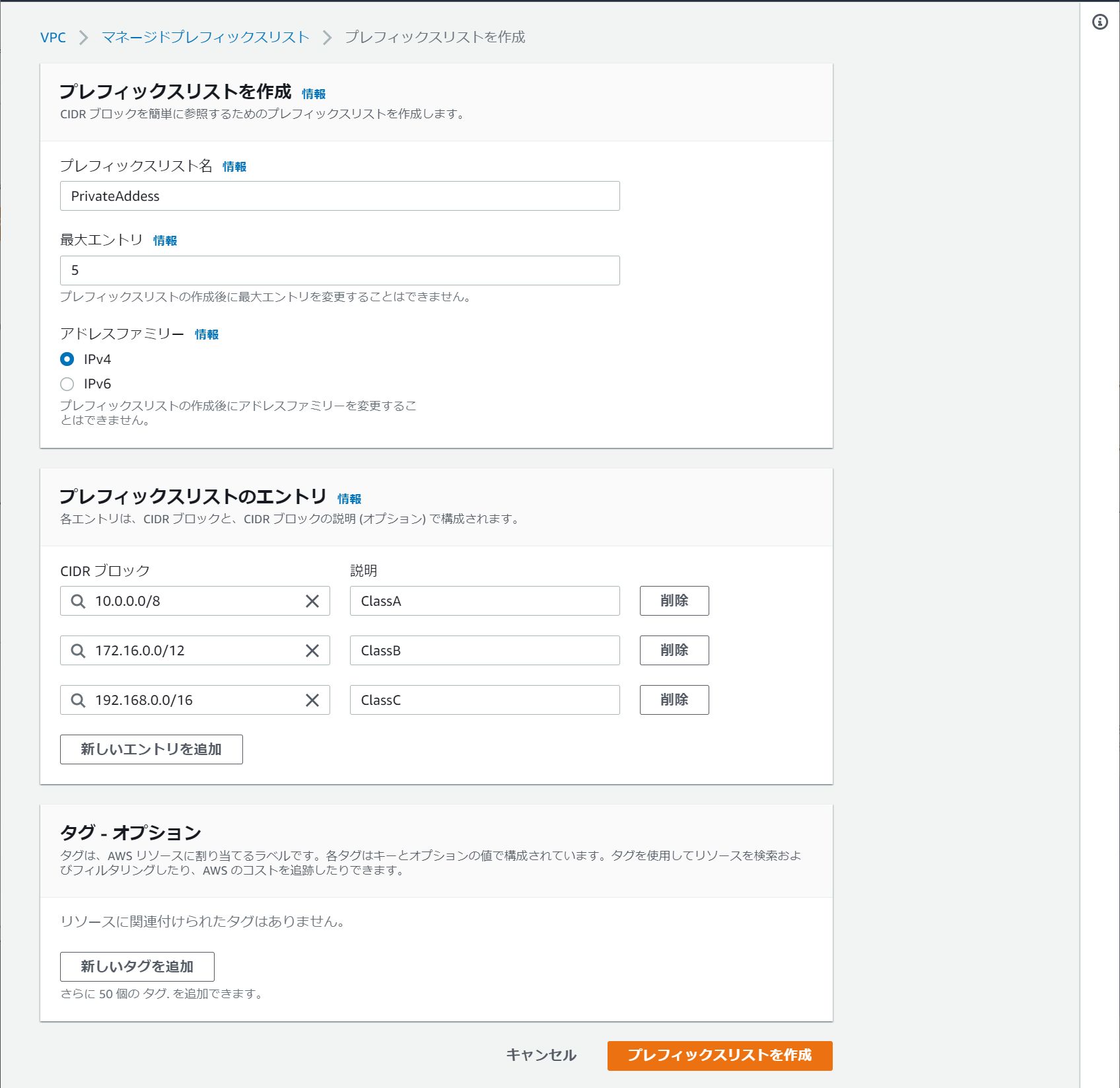

作成画面はいたってシンプルで、以下の5つの情報だけで作成できます。

①プレフィックスリスト名:名前です。必須ですが後から変更も可能です。

②最大エントリ:④のエントリの登録上限数です。後から変更できないので追加予定のあるものは余裕をもって設定しておいた方がいいかもしれません。

③アドレスファミリー:④で登録するエントリがPv4かIPv6か。後から変更はできません。

④プレフィックスリストのエントリ:リストに登録するCIDRブロックを一つずつ入力する。後から追加、変更、削除が可能ですが②で指定した上限数を超えて登録することはできません。

⑤タグ:AWSお決まりのタグ。

下図の通り、ソースを選択する一覧からプレフィックスリストが選べることがわかります。

それに加えて、個人的に思いついた使い方を紹介します。皆様セキュリティグループのルールがそのID順に自動的にソートされるので非常に見難いと思いませんか?例えば接続元が異なるRDPのルールを複数登録した場合でも自動ソートのせいでとびとびに間に違うルールが入ってきたりするのがとても煩わしいです。そこでセキュリティグループのルールに登録するCIDRをジャンルごとにプレフィックスリストに分けて登録していくと管理しやすいのではないかと思います。

最後に

この機能自体は1年ちょっと前にリリースされた機能ですでにご存じの方もいらっしゃるかと思いますが、地味に見えて運用面ではとても効果がありそうな機能でしたので今回取り上げさせていただきました。すでに本番として稼働している環境だと、なかなか手を入れることは難しいかと思いますが、今後構築する環境や自社内で運用している社内システム等に関しては、運用という長い目で見た場合は本機能を使うことで効率化が図れるかもしれません。リスクや工数等を天秤にかけて利用を検討してみてはいかがでしょうか。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。