関連するソリューション

セキュリティサービス

セキュリティ製品

株式会社IDデータセンターマネジメント

上坂 明

本稿の執筆を始める少し前ですが、マルウェアの一種であるEmotet(エモテット)による攻撃メールが2023年3月7日より再開されたとの報道がありました。IPA・JPCERT/CC等のセキュリティ情報サイトでも注意喚起が掲載されています。

【参考】

リンク:

Emotetはメールを介し感染を拡大するマルウェアで、拡散性・変異性が高く過去何度も流行し、その度に注意喚起が出されています。筆者も流行の注意喚起が出るたびにメールサーバのログを確認し、攻撃メールの受信が無いか確認していました。システム管理者の方は嫌なニュースだったのではないかと思います。

今更説明の必要がない程有名なマルウェアですが、以下概要となります。

Emotetは2014年頃に発見されたトロイの木馬ウイルスで、初期バージョンは金融情報などの特定情報を窃取することが目的でした。その後、感染したPCによるネットワーク(ボットネット)構築や自己拡散機能を備えるなど進化を続け、2020年頃、CODIV-19の流行に合わせて大規模な攻撃が実行され猛威を振るいました。

2021年1月にはEmotetのC&Cサーバ運営者が逮捕され一時的に鎮静化しますが、同年11月頃より再度活動を開始しています。

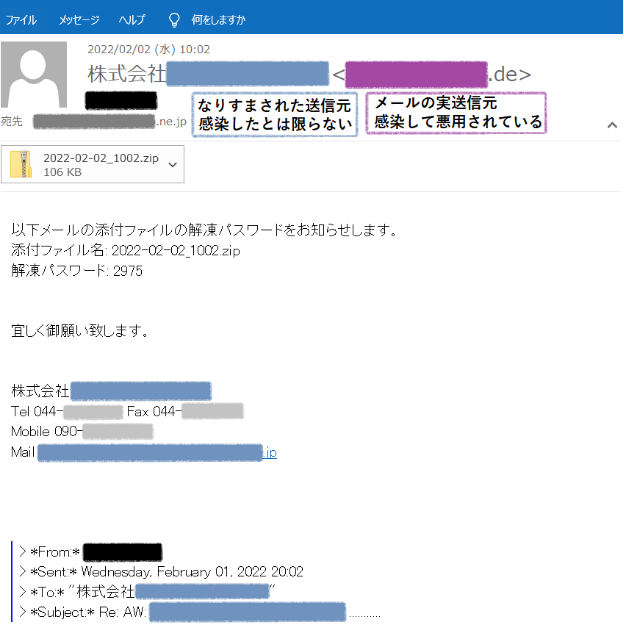

特徴として過去に感染したPCから窃取した送受信メール情報を引用し、不正なOfficeマクロファイル(Word、Excel)を添付し送信する返信型の手口となります。送信元アドレスは詐称されており、よく見れば正規ユーザからの返答ではないことが分かります。

【参考①:Emotetウイルスメールの一例】

出典:JPCERT/CCマルウェアEmotetの感染再拡大に関する注意喚起

Officeマクロ内の構文は難読化されており、そのままでは命令文を解析しづらい構成となっています。このマクロを実行すると、記載された引数をもとにコマンドプロンプト・Powershellをネストしながら起動。最終的にC&CサーバよりEmotet本体をダウンロードし実行することで感染を引き起こします。

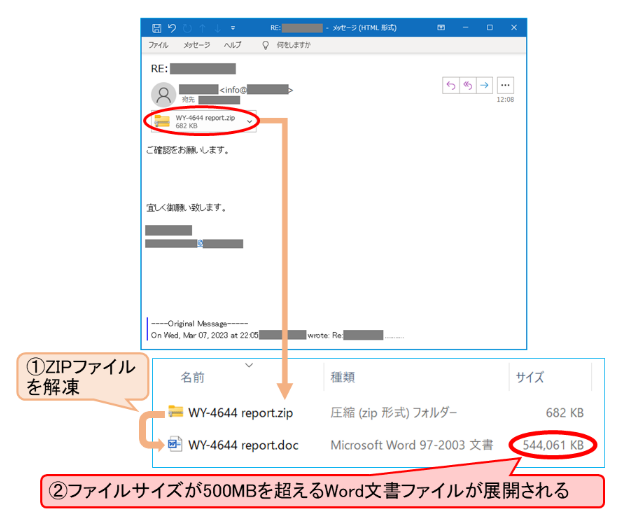

今回観測された攻撃メールの特徴は、従来の内容に加え、添付されたZipファイルを解凍するとOfficeドキュメントが500MB超の容量となり、またEmotet本体ファイルも同様に500MB超の容量でダウンロードされるよう変更されています。Officeドキュメントはファイルフッターにヌルコード(0x00)が大量に付与され、意図的にファイルサイズを大きくしたものとなります。

これら変更の理由として、セキュリティ対策ソフトの通常の設定・仕様では、処理遅延回避を目的として大きなサイズのファイルに対するチェックをスキップすることがあります。この仕様を悪用し、チェック対象から逃れることを目的としていると想定されます。

【参考②:Emotetウイルスメール添付ファイル容量】

出典:JPCERT/CCマルウェアEmotetの感染再拡大に関する注意喚起

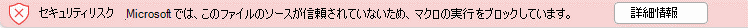

尚、不正マクロの実行ですが、最新のOfficeソフトウェアバージョンであれば、インターネットから入手したマクロファイルは既定でブロックされるように変更されており、簡単には有効化出来なくなりました。もちろん全てのファイルがブロックされるわけではなく、.lnkファイルを添付する亜種も存在しているため引き続き警戒は必要ですが、今回の仕様変更だけであればそこまで大きな脅威にはならないと想定されます。

【参考③:Officeによるブロックメッセージ】

サイバー攻撃被害における課題

- 単独組織での全容解明が困難。

- 被害組織が情報共有について消極的であり、有益な情報が共有されにくい。

また、共有タイミングも調査後となるケースが多く遅い。 - 被害組織のインシデント対応が適切に行われているか外部から確認できず、公表されたインシデント対応の結果に不安や不満を募らせる場合がある。

上記2については、外部の組織に被害事実が知られることによるレピュテーション (風評)リスクのほか、自己の過失に関する情報(責任に結びつく可能性のある情報)なども知られることで、不利益となるために共有を躊躇するケースが多いものと想像できます。

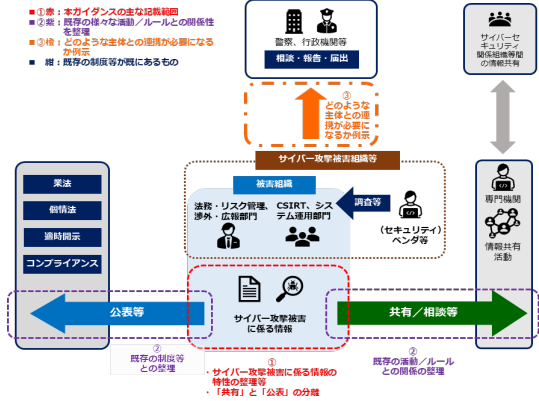

このような課題を解消するため、総務省は3月8日に「サイバー攻撃被害に係る情報の共有・公表ガイダンス」を公表しました。このガイダンスは被害組織を保護、および速やかな情報共有や被害公表を行うための実務上のポイントをFAQ形式で纏めたものとなります。

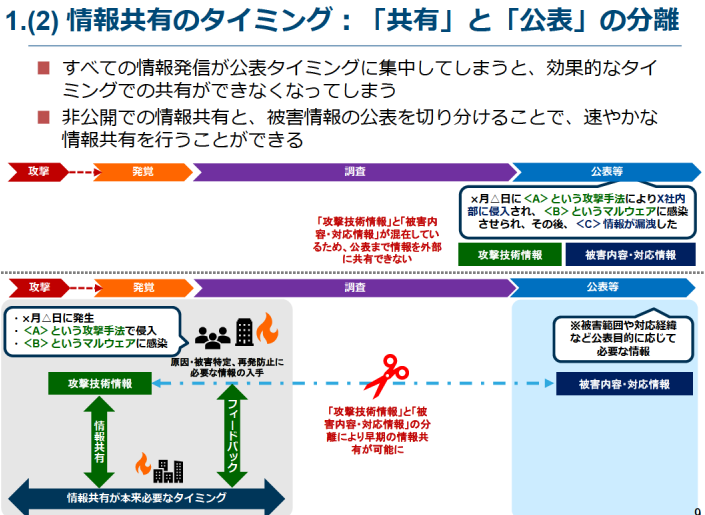

本資料ではサイバー攻撃の被害に係る情報のうち、「情報共有」と「被害公表」の2種に分けて整理されています。サイバー攻撃被害を受けた場合、多くが被害公表に併せて情報共有が行われます。いずれも「外部に情報を発信する」という点は同じですが、取り扱う情報の定義・目的は異なり、適切なタイミングで情報発信が行われることが被害拡大を防ぐうえで重要なポイントとなります。

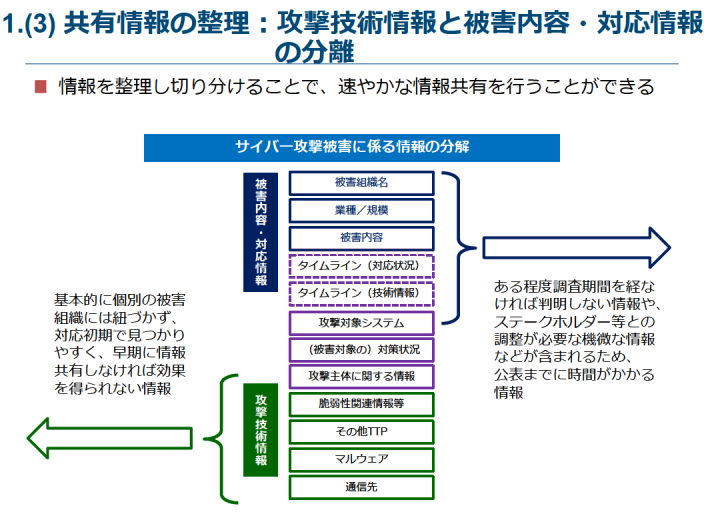

取り扱う情報はそれぞれ以下のように定義されています。また、本資料の対象スコープは下段資料④~⑥を参照下さい。

- 情報共有:被害調査・未然防止に必要な攻撃の全容が把握できる情報

- 被害公表:被害内容・対応情報など、ある程度の調査期間が必要な情報

【参考④:サイバー攻撃被害に係る情報の共有・公表ガイダンスのスコープ】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス

【参考⑤:情報共有のタイミング】

【参考⑥:共有情報の整理】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス(概要)

情報共有の必要性

得られるメリットは大きく分けて以下となります。

- 有益な情報を得られる機会の獲得、および自組織のサイバー被害対策能力の向上

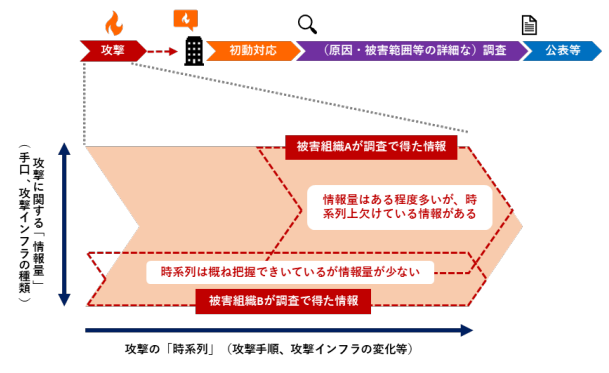

- 自組織だけでは見つけられなかった情報を得られる(情報の非対称性の解消)

- 被害公表内容の整理

補足しますと、上記2は「他にどのような情報が存在するのかを知ることが出来ない」という問題の解消が期待出来ます。下図の通り、1つの組織で調査出来る情報には限界がありますが、その組織では他にどのような情報があるのか知ることが出来ません。共有により複数組織の情報を組み合わせることで「いつから」、「どのような攻撃が行われたのか」のように正確な情報を把握することが可能となります。

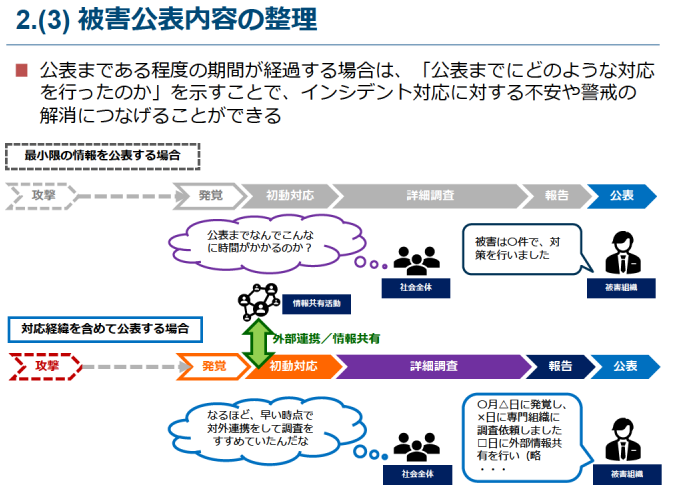

また、上記3については被害公表までの対応経緯を説明することが可能となるため、インシデント対応に対する不信感によるレピュテーションリスク低下などの効果が期待出来ます。

【参考⑦:攻撃に対する調査情報のイメージ】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス

【参考⑧:被害公表内容の整理と効果】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス(概要)

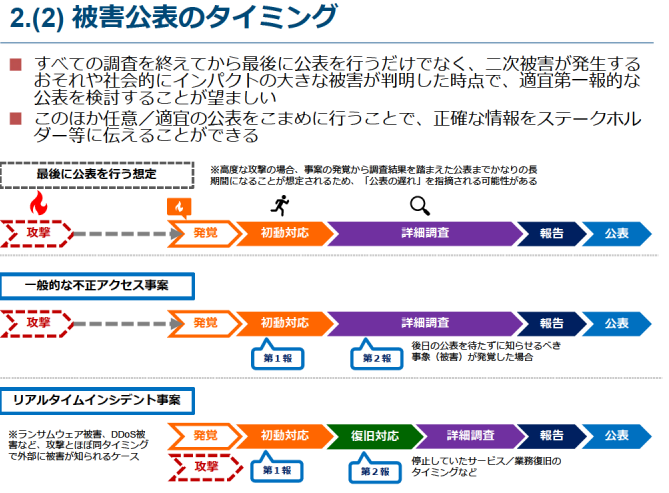

被害公表のタイミング

法令に基づく公表の考慮点として、サイバー攻撃により個人データの情報漏洩、滅失、毀損などで被害が発生する恐れがある場合、「個人情報保護法」に基づき個人情報保護委員会への「報告」と本人への「通知」を行う必要があります。(委員会への報告は3日~5日以内が目安)

本人への通知方法は様々ですが、基本的に通知は非公開で行われます。本人への個別通知が困難な場合は、代替措置として「ホームページでの公表」が認められていますが、十分な調査が出来ない状況で公表することとなり、炎上などの二次被害に至る可能性があります。

このようなリスクを回避するためにも、自社で所有している個人情報資産の棚卸と、本人への通知方法(代替え案含む)と対応プロセスを整備することが推奨されます。

【参考⑨:被害公表のタイミング】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス(概要)

最後に

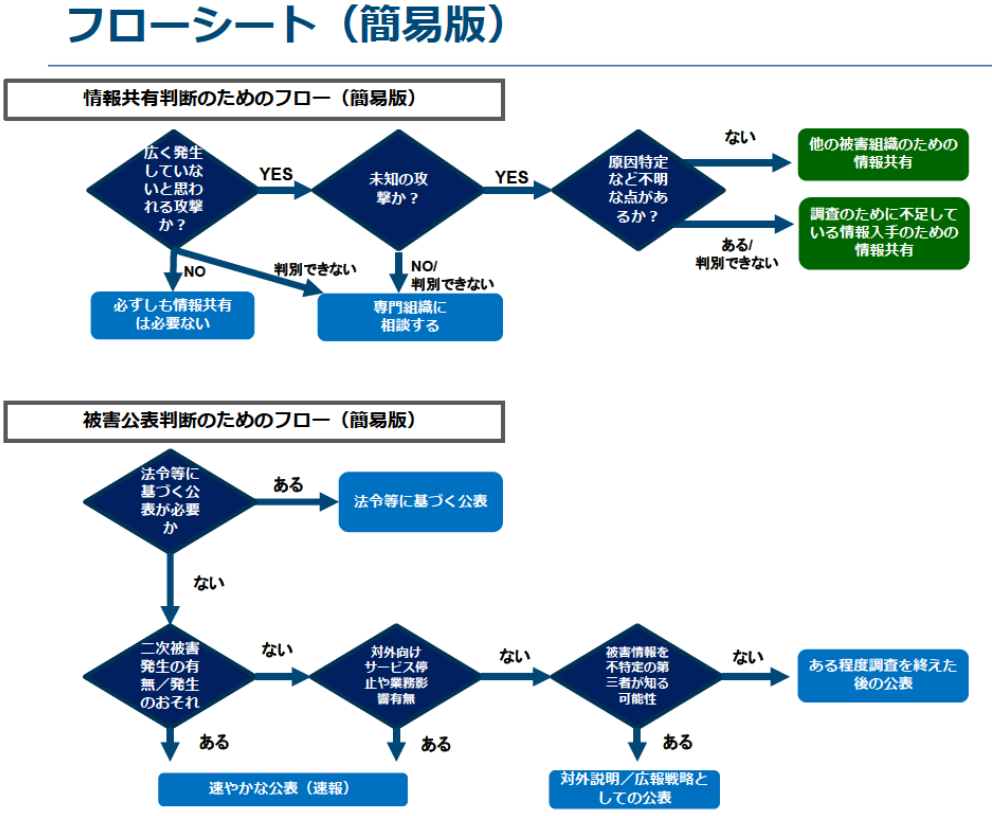

関連部門(システム運用、セキュリティ担当、法務・リスク管理部門 等)各々の観点にて、共有する情報の範囲、公表の基準・業務プロセスは事前に整備しておくことが推奨されます。

本資料には業務プロセス整備の参考となる簡易的な判断フローも公表されておりますので、参考資料としてご紹介させて頂きます。

【参考⑩:情報共有・公開判断のためのフロー】

出典:総務省 サイバー攻撃被害に係る情報の共有・公表ガイダンス(概要)

最後まで読んで頂きありがとうございました。