関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション部

テクニカルスペシャリスト 藤原 和紀

今年は暑い日が続きましたが、ようやく秋めいてきました。短い秋を楽しみたいと思います。

2023年上期のランサムウェア被害

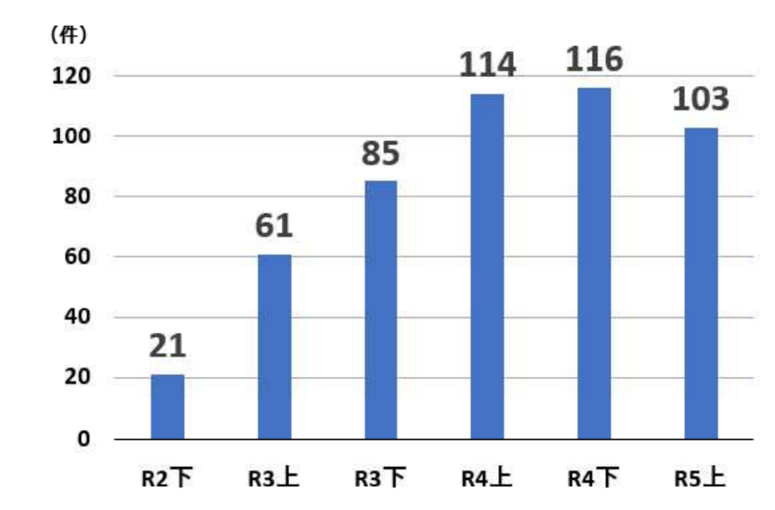

さて、9月21日に警視庁が2023年上期のランサムウェア被害につき、情報を公開しました。報告件数は103件と微減したものの高水準となっています。■企業・団体等におけるランサムウェア被害の報告件数の推移

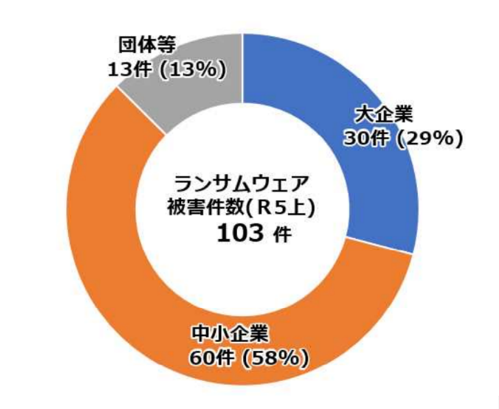

被害にあったのは大企業30件に対し、中小企業は60件と必ずしも大企業が狙われているわけではありません。

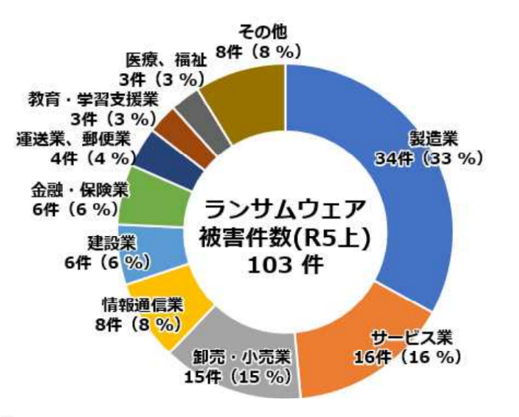

また、業種についても製造業、サービス業の順に多いものの、幅広く対象になっています。

■ランサムウェア被害の企業・団体等の規模別報告件数

■ランサムウェア被害の企業・団体等の業種別報告件数

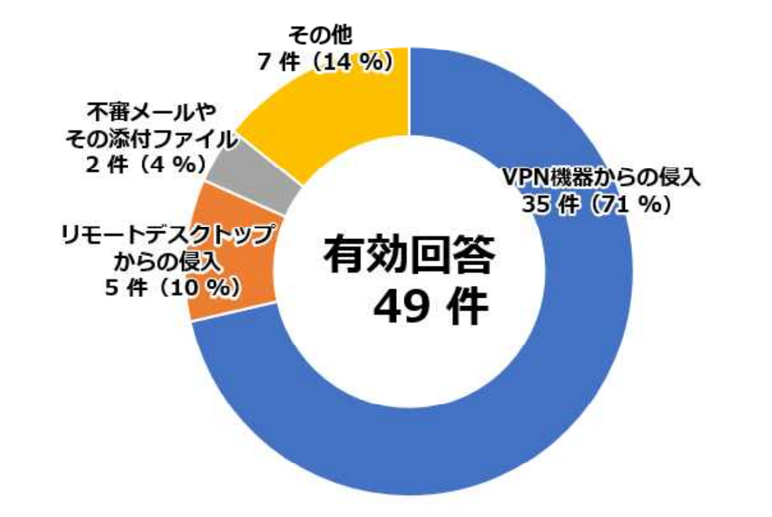

注目したいのは侵入経路で、依然としてVPN機器からの侵入が多数を占めています。また、リモートデスクトップからの侵入も多く、引き続きテレワーク対応が狙われている形です。

■感染経路

出典 : 警察庁 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

VPNやリモートデスクトップが狙われるのは、企業の内部ネットワークに直接侵入できるからです。侵入の方法についてはVPN機器の脆弱性を突くパターンや、正規のアカウント情報が盗まれるパターン等があります。

侵入者の行動

ここでお話をしたいのは侵入されたその後です。詳細な手口は割愛しますが、侵入が成功した後、侵入者によって次のようなことが行われています。

ネットワーク内を探索

侵入直後はネットワークの状況が分かっていません。この為、ネットワーク内を探索します。探索することで、サーバ機器やネットワーク機器、あるいは他のPC等といった資産が見つかります。どこの会社も外からの侵入には気を付けるものの、一旦侵入されてしまえば、何をされても気づかない傾向にあります。一部の会社では、社内侵入に備えてネットワーク監視等を行っているところもありますので、そのような場合は探索の段階で気づくことができるはずです。

侵入

さて、サーバ機器やネットワーク機器等が見つかれば、攻撃者はそちらにも侵入を試みます。特に社内の機器の場合、メーカーのデフォルトの設定のまま使ってしまっている等セキュリティ的に甘いことが多く、侵入を許してしまうケースも多いようです。

侵入者は、ここでおいしいデータが見つかれば暗号化して、身代金を要求。というのが今までの手口でした。

しかし、現在は暗号化の前にデータを盗み、暗号化解除の身代金を要求した次は、盗んだデータを人質に更に身代金を要求するという二重恐喝が主流になっているそうです。

こうなると、最初から暗号化などせずに、データだけ盗んで人質にするのが主流になっており、ランサムもだんだんと合理的してきているようです。

余談ですが、これまで説明した動きの中で、ランサムウェアは登場していません。このようなランサムウェアを用いない身代金要求型攻撃はノーウェアランサムと呼ばれており、前述した警察庁の報告では6件発生しています。

さて、これら攻撃手法はEPPやNGAVでは見つけづらい。というのは分かってもらえるかと思います。事象だけを見ると、PCがVPN経由で入ってきて、データをコピーしただけの話で、社内PCに何かが感染することもないし、社内PCで怪しい挙動をしているわけでもないからです。

次世代型ソリューション:XDR

ここからやっと本題に入ります。2020年頃よりXDRというソリューションが市場に登場しました。XDRはEDRやNDRと言葉が似ているので同一視されがちですが、ソリューションとしては全く違います。XDRは多種多様なセキュリティ製品を同一のコンソールで扱えるようにした、運用ツールという位置づけになっています。

多くの製品のデータを取り込むことが可能

今までは10種の製品を使っていれば、10種のコンソールを使うのが当たり前でしたが、XDRを使えばそれら10種の製品のデータを取り込むことができます。そして取り込んだデータを相関分析してアラートを出すことができますし、過去の経緯なども見ることができます。使い方としてはSIEMに似た製品となります。SIEMと違うのは検出して終わりではなく、その後のインシデント対応や調査の手助けとなるという点です。

例として、VPNから侵入されたケースをXDRで解析するとどうなるか見てみましょう。

- ログインする際に複数回失敗する

- 一定時間ごとにログイン施行の形跡が認められる

- 同じIPから別のユーザーIDでログイン施行した

- 外部から管理者アカウントでログイン施行した

- 使われているIPが海外のもの

- ログインする時間がいつもと違う

これらは一例ですが、このような兆候が見つかれば注意レベルで、複数なら警告レベルとなります。

仮にVPNは入れたとしても、次はネットワーク内でポートスキャンを行えば、コアスイッチなどから情報が取れますし、サーバにログイン施行すればサーバのログから情報が取れます。

実際にファイルが盗まれる前に侵入しただけで、これだけの情報が取れます。そしてそれは時系列で記録され、相関分析されるのです。

機械学習

XDRでは多くの場合、機械学習が行われます。すなわち、どのユーザーが何処から何時ぐらいにVPN接続してくる傾向があるのか。そしてそのユーザーはどのサーバに入って、どのデータを使って作業する傾向があるかという事を学習します。

この機能を使って、特定のユーザーが普段と違う行動を起こすと、検出のスコアを上げるという挙動をします。つまり、なりすましの検出、あるいはデータ持ち出しなどの挙動が検出されやすくなります。

コストパフォーマンス

これらはXDRの機能の一例です。このようにXDRは、既存の機器のログなども取り込むことによって、監視範囲を大幅に広げることができます。

また、既存の機器はそのまま使えるので、コストパフォーマンスにも優れていますので、これを機にXDRも検討いただけると幸甚です。

最後に

なお、10月6日(金) 開催の、Paloalto「IGNITE23 JAPAN」 にて、『【次世代XDR】でMSSPがビジネスを差別化し利益を最大化するポイントとは』をテーマに講演しております。イベントは終了しておりますが、オンデマンドコンテンツは12月15日(金)まで視聴可能ですので、ぜひご覧いただけますと幸いです。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。