関連するソリューション

セキュリティサービス

セキュリティ製品

株式会社IDデータセンターマネジメント

ICTサービス第1部

テクニカルスペシャリスト 上坂 明

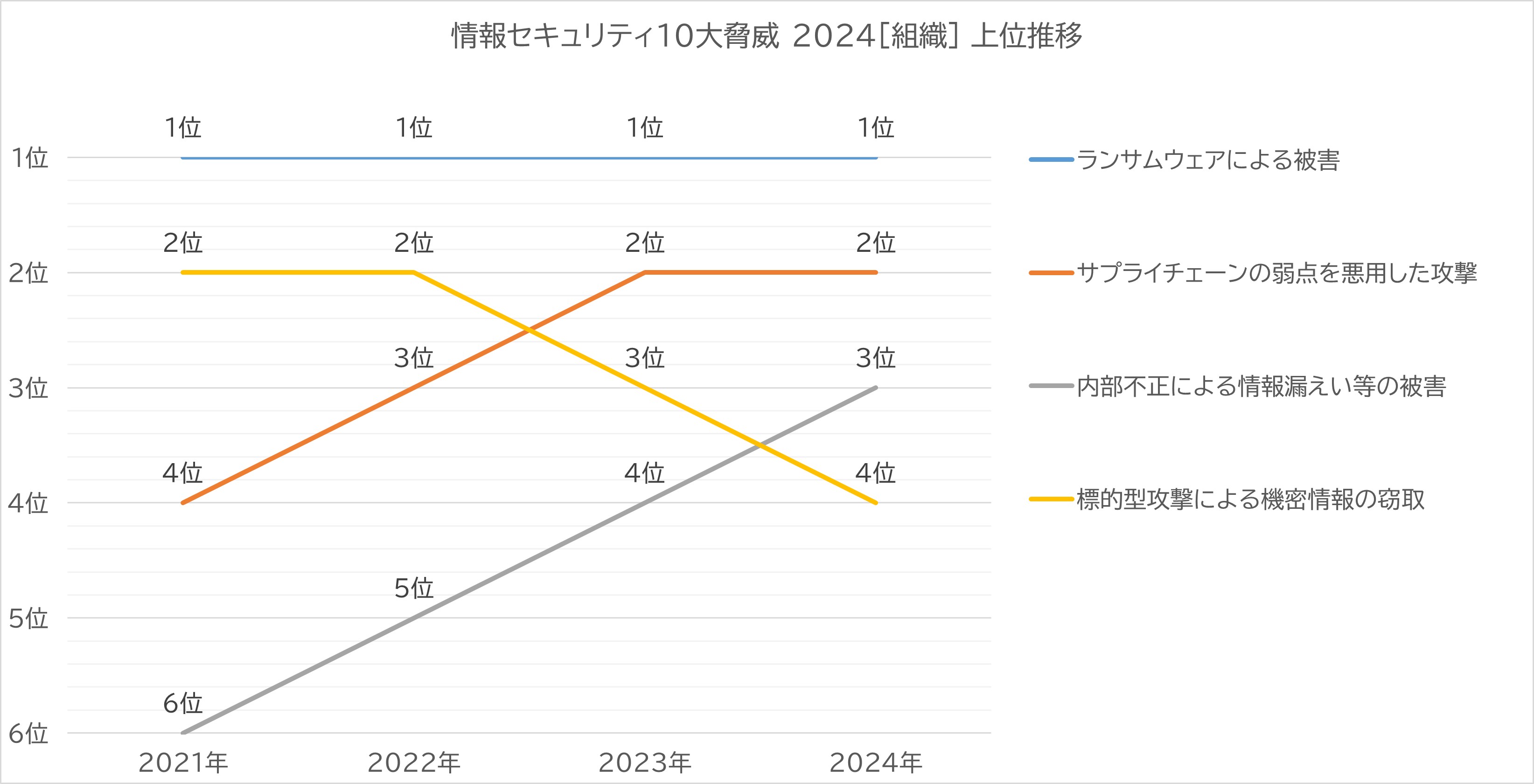

少し前ですが2024年1月に、IPA(独立行政法人 情報処理推進機構)が毎年公表している「情報セキュリティ10大脅威」にて、最近の脅威トレンドが公表されました。

過去4年間(2021年~2024年)の推移を見てみると、不動の一位はランサムウェアによる被害で、順位に変動はありません。2021年頃から「無差別・ばらまき型」としてのランサムウェアは少なくなり、重要施設(病院・重要インフラ設備 など)を狙った標的型攻撃が主流となっていました。

近年ではランサムウェアに感染したことを被害者の利害関係者(ステークホルダー)に公表すると脅迫する、サプライチェーンを意識した脅迫も見受けられ、暗号化したデータ以外を人質に取るケースもあります。

2位以下に目を向けてみると、常に上位にランクインしている脅威に「サプライチェーンの弱点を悪用した攻撃」があります。2021年の4位から2023年には標的型攻撃を抜き去り、2年連続2位にランクインしています。

【情報セキュリティ10大脅威 2024 上位4位の推移】

| 脅威名 | 2021年 | 2022年 | 2023年 | 2024年 |

|---|---|---|---|---|

| ランサムウェアによる被害 | 1位 | 1位 | 1位 | 1位 |

| サプライチェーンの弱点を悪用した攻撃 | 4位 | 3位 | 2位 | 2位 |

| 内部不正による情報漏洩等の被害 | 6位 | 5位 | 4位 | 3位 |

| 標的型攻撃による機密情報の摂取 | 2位 | 2位 | 3位 | 4位 |

参考:IPA 情報処理推進機構 情報セキュリティ 10大脅威

参考:IPA 情報処理推進機構 情報セキュリティ 10大脅威

サプライチェーン攻撃

サプライチェーンとは原材料の調達から製造、在庫管理、物流、販売、消費に至るまでの「モノ・コト(サービス)を消費者に提供するまでの全体の流れ・繋がり」を指します。例えばTシャツなどの衣類について、生産から提供までのサプライチェーンを考えると以下の工程となり、複数の取引先・関連企業(サプライヤー)が登場します。

【衣類に関するサプライチェーンの一例】

- デザイン・企画:アパレル企業、ファッションデザイナー

- 原材料調達:製糸メーカ、ボタン・ファスナーなどの副素材メーカ

- 生地生産:繊維から生地を生産する紡績メーカ

- 縫製:生地をデザインに基づいて裁断・縫製する縫製工場

- 物流:船舶、航空機、または貨物列車やトラックを利用した輸送業者

- 流通・販売:卸売業者、小売業者、販売店舗

上記は単純な例ですが、更にブレイクダウンすると生産を管理するシステムや、受発注・在庫状況を管理するシステムも各々の企業で利用されています。それらの開発・保守を行う企業もサプライチェーンに含まれていると定義されます。

サプライチェーン攻撃とはターゲットとなる組織に直接攻撃を仕掛けずに、組織の取引相手やサプライヤーなどの関連企業や製品(サービス)を攻撃。踏み台として利用することで最終的にターゲット組織に侵入する攻撃です。

サプライチェーン攻撃は大まかに以下4種に分類されます。

- ビジネスサプライチェーン攻撃

取引先や子会社を攻撃し、踏み台として標的企業に侵入を図る攻撃

- ソフトウェアサプライチェーン攻撃

ソフトウェアの開発・製造・配布のライフサイクルの中でソフトウェアに悪意のあるプログラムを仕込む攻撃

- ハードウェアサプライチェーン攻撃

IT機器(VPN装置やルータなど)やIoT機器の製造過程でファームウェアやチップに悪意のあるプログラムを仕込む攻撃

- サービスサプライチェーン攻撃

MSP(マネージドサービスプロバイダ)やSaaS製品の提供事業者を攻撃し、サービス利用者環境に侵入を図る攻撃

ビジネスサプライチェーン攻撃の事例として、2022年10月に発生した、大阪急性期・総合医療センターでのランサムウェア被害が挙げられます。この攻撃により病院内期間システムが暗号化され、電子カルテなどが利用できない状況となり、復旧までに2ヶ月の期間を必要としました。

ランサムウェアの侵入経路は医療センターの給食業務を委託している事業者からによるもので、給食事業者が利用していたVPN装置の脆弱性を悪用し侵入。同社が持つ医療センターサーバのアクセス権限を使って標的企業に侵入し、ランサムウェアを拡散させたものです。

参考:日経XTECH ランサムウェア被害の大阪の病院、初動から全面復旧まで2カ月間の全貌

上記のような取引先からの侵入とは異なり、公開されているプログラムパッケージに悪意のあるコードを埋め込む、ソフトウェアサプライチェーン攻撃があります。

例えばPython 用のソフトウェアリポジトリである「PyPi」では、過去に何度も悪意あるソースコードを含んだパッケージが配布されています。

2024年3月には暗号資産ウォレットの回復フレーズ(暗号資産の秘密鍵)窃取を目的とするPythonパッケージ群(7種)が配布されていたと公表がありました。

これらは単独では動作せず、2つ以上のパッケージを組み合わせて利用すると悪意のあるプログラムが発動するように設計されており、依存関係を含めて調査しなければ悪意あるプログラムとは気づけないようになっていました。

これらパッケージ群のうち、最も古くから公開されていた「hashdecrypt」パッケージは、2022年12月頃から利用可能であったため、1年以上公開されている状況が続いていました。

現在これらパッケージ群は削除されていますが、他レポジトリでも似たような事例は多数報告されており、ソフトウェアサプライチェーン攻撃は最も注意すべき対象であると言えます。

参考:マイナビニュース2つ以上組み合わさると発動する悪意あるPythonパッケージに注意

サプライチェーン攻撃対策の課題とより有効な対策

サプライチェーン攻撃は、自社単独でセキュリティ対策を講じるだけでは不十分であり、サプライチェーン全体での対策が必要となりますが、多くの課題が存在します。- サプライチェーンの複雑化

サプライチェーンのグローバル化が進み、国内・国外を問わずさまざまな地域の企業がプロセスに関わっているため複雑化が進み、全容を把握することが非常に困難である。

- 攻撃経路の複雑さ

ソフト・ハードウェアの脆弱性、サプライヤーシステムからの不正侵入、更にはサプライヤー側の人的ミスや内部不正による認証情報の漏洩など、多岐にわたる対策が必要である。

- サプライチェーン全体での連携の難しさ

サプライヤー同士(競合他社)での情報漏洩懸念や、事業規模の違いによるセキュリティ対策レベルのばらつきにより、統一した対策を建てることが難しい。

また、海外事業者などのサプライヤーの場合、言語・文化の違いによる意思疎通の齟齬が問題となるケースがある。

いずれの対策にも共通して言えることですが、攻撃範囲が広いため、セキュリティ対策と人材のコストがかかる点が挙げられます。各課題に対する対策の一例を以下に記載します。

- サプライチェーンの複雑化対策

課題 対策 詳細 ポイント サプライチェーンの複雑化 サプライチェーンマップ作成 関係者・取引内容を可視化 ・全体の可視化。原因特定の早急化に繋がる

・定期的な更新が必要セキュリティリスク詳細 リスク特定・影響度の分析 適切なセキュリティ対策コストの把握 セキュリティ基準設定 サプライヤーに求める対策レベルを明確化 事業規模に応じた現実的な対策を提示

サプライヤー監査 セキュリティ対策状況の確認 遵守状況の確認手段

- 攻撃経路の複雑さ対策

課題

対策

詳細

ポイント

攻撃経路の複雑化

ゼロトラストセキュリティモデル導入

すべてのアクセスを検証し、認証を要求する

利便性は低下するため、サプライヤーとの

信頼関係構築は必須

ネットワークセグメンテーション強化

ネットワーク論理分割・攻撃範囲限定

被害範囲の限定化

エンドポイントセキュリティ対策強化

端末デバイスのセキュリティ強化

自社端末だけでなく委託先がエンドポイント

となる

ログ管理・分析強化

ログ収集・分析・不正活動検知

・兆候の早期発見・被害拡大防止

・EDR製品導入で強化

ソフトウェアサプライチェーン攻撃対策

SBOMの導入・活用

ソフトウェアコンポーネント構成を可視化

DevSecOpsの導入

開発プロセスの早期からセキュリティ対策を

組み込む

コンテナセキュリティの強化

コンテナイメージ・ランタイムのセキュリティ対策

コードレビューの徹底

・委託先からの納品物(ソースコード)検証

・リリース前に脆弱性を発見・修正

オープンソースコンポーネントの管理

信頼できるソースからのコンポーネント利用

- サプライチェーン全体での連携の難しさ対策

課題

対策

詳細

ポイント

サプライチェーン全体での

連携の難しさ情報共有の仕組み構築

セキュリティ情報・リスク情報共有

・連携基盤の構築

・協定の締結や情報共有プラットフォームの導入

・有事フローの確立、インシデント対応体制の整備

サプライヤーとの信頼関係構築

定期コミュニケーション・相互理解促進

情報共有の円滑化

業界団体・公的機関公開資料の活用

ガイドライン作成・情報共有の仕組み構築

効率的な対策推進

政府支援制度の活用

中小企業向け支援制度・人材育成助成金

・費用負担の軽減

・人材が確保しづらい中小企業に効果大

企業の活動内容によっては全ての対策が当てはまるものではありませんが、セキュリティ対策の基本である、「情報資産の棚卸」と共通した目的を持つ、「サプライチェーンマップ作成」は事業規模にかかわらず対策として盛り込むことを推奨します。

サプライチェーンマップは自社の製品やサービスが顧客に至るまでの流れを可視化した図で、関係者や取引内容を羅列するだけではなく、それぞれの関係性や情報の流れ、システム連携(API連携など)を記載することで、全体を俯瞰的に把握することが出来る資料となります。

マップを作成することで企業活動の流れを止めてしまうリスクがあるSPOF(単一障害点)や、情報漏洩リスクの高い取引先を特定し、効率的な対策を立てることが可能となります。

尚、サプライチェーンマップの作成は、単独で行うのではなく、サプライヤーが相互に連携・補完することで、より精度が高く可視化されたマップを作成することが出来ます。

小規模な事業者であればスプレッドシートなどの簡単なツールを利用して共有マップを作成することでも良いと思いますし、国外を含めた大規模なサプライヤーを管理するのであれば、マップ作成支援機能をもつSCMツールの採用を検討するなど、事業規模に応じた適切なツール選択を心掛けるべきです。

参考までに九州経済産業局が公表しているサプライチェーンマップのリンクを記載します。

参考:経済産業省 九州経済産業局 九州半導体関連企業サプライチェーンマップ

最後に

サプライチェーンにとって最も重要なことは「モノ・コト(サービス)の流れを止めない」ということです。セキュリティリスクはこの流れを阻害する要因の一つですが、疫病や自然災害、紛争による政治的混乱などのリスクも顕著化しており、様々なリスクに適応・克服する能力である「サプライチェーンレジリエンス」を向上させる必要があります。「サプライチェーンレジリエンス」を向上させることは、需要変動や技術革新などによる事業環境の変化に対応する能力強化に繋がります。つまり単なるリスク対策ではなく、競争優位性を獲得するための事業戦略の一つと言えます。

セキュリティは投資の一つであり、ビジネスを成長させる土台であるべきですが、土台だけに過剰な投資を行うことは適切ではありません。「サプライチェーンレジリエンス」を向上させるための事業投資と土台を守るセキュリティ。それぞれにバランス良く投資することが重要であると言えます。

最後まで読んで頂きありがとうございました。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。