サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。

CSS

部 エバンジェリストの内山です。

ここに来て急に冬の気配が近づいた気がしますね。

我が家の愛犬

(

トイプードル

)

も床暖房のエリアで丸まっていることが多くなりました。

とても愛くるしい表情を見せるトイプードルですが、ご先祖のスタンダードプードルは元々優秀な水鳥を追う狩猟犬だったので、その血を引いているためか時折見せる狩猟本能には手を焼かされます。

主な狩り場はランドリールーム。そおっと、私の後をつけて床に落ちた靴下やタオルを奪って走りさります。

当然、追いつけないスピードで走り去っていくわけですが、やっとの思いで追いついても、奪われた靴下の引っ張り合いです。

愛くるしい表情はどこへやら、靴下を離さないその表情は、まさに狩猟本能むき出しといった感じで、ほとほと手を焼かされているわけです。

さて、狩猟本能と言えば「逃げる、あるいは隠れている獲物を追い詰める」というイメージがあります。

近年、セキュリティの世界でも、人間が太古の昔に置き忘れた? 狩猟本能をくすぐる、「

Threat Hunting

(スレットハンティング)」という概念・方法論がでてきました。

本エントリーでは、この「

Threat Hunting

」について以下ポイントに絞り、お話を進めたいと思います。

・Threat Hunting とは?

・様々な理論があります

・狩りに行こう!

【Threat Hunting とは?】

皆さん、「

Threat Hunting

」という言葉を聞いたり、目にしたりしたことはあるでしょうか。

2015

年頃からアメリカや

CSIRT

の世界的な集まりの

FIRST(Forum of Incident Response and Security Teams)

のカンファレンスで聞かれるようになりました。

私の感覚になってしまいますが、昨年あたりから国内のセキュリティセミナーでも、「

Threat Hunting

」というキーワードを目にするようになったと思います。

まだ概念自体は新しいもので、「高度な標的型攻撃を検知・対応するための方法論」とお伝えした方がイメージしやすいかと思います。

「

Threat Hunting

」は、ネットワーク内部にマルウェアや攻撃者に侵入されているとの前提で、システムやネットワークのログを分析し、マルウェアや攻撃者を積極的に探す手法です。

主に

SOC

のセキュリティアナリストや企業の

CSIRT

メンバーが担う機能とお考えいただいて良いかと思います。

なお、米セキュリティ企業の

Sqrrl

社は「

Threat Hunting

」を以下のように定義しています。

=======================================================

We define hunting as the process of proactively and iteratively searching through networks to detect and isolate advanced threats that evade existing security solutions.

私達は、ネットワークを積極的かつ反復的に探索し、既存のセキュリティソリューションを回避する高度な脅威を検出し、隔離するプロセスと定義する。

外部サイト:出典

A Framework for Cyber Threat Hunting

=======================================================

この「

Threat Hunting

」ですが、技術進歩と共に攻撃手法が高度化された脅威を、

IDS

やアンチウイルス等の既存技術による対策では防ぎきれないケースが増加し、登場してきたように思えます。

【様々な理論があります】

「

Threat Hunting

」は既に体系化された様々な理論があります。

インターネットで検索可能な情報として公開されていますので、これらの理論を取り込み、導入を進めている先進的な企業もあるでしょう。

その一方、「

Threat Hunting

なんて、なかなか自社には適用できないよ」「高度な標的型攻撃なんて、当社には関係ないですよ」等のご意見もあることは重々承知しています。

ですが、理論を知ることはサイバーセキュリティという大海原を航海するためのひとつの羅針盤になると信じ、ここでは

Sqrrl

社が提唱する以下の理論をご紹介したいと思います。

・

The Hunting Loop

・

The Hunting Maturity Model(HMM)

余談ですが、この

Sqrrl

社は

Amazon

に買収されており、個人的には

Amazon AWS

のサービスがどのように強化されていくか気になるところです。

外部サイト:

Sqrrl

社(英語)

外部サイト:

Amazon AWS

が

Sqrrl

を買収してセキュリティの脅威検出能力を強化

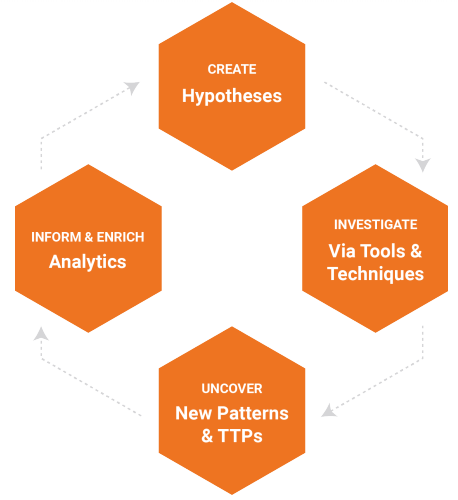

●The Hunting Loop

以下に

Hunting Loop

の概略を示します。

Figure-1

:

The Hunting Loop

外部サイト:出典

A Framework for Cyber Threat Hunting

仮説フェーズ

(Hypothesis Generation)

・攻撃者に侵入されていることを前提に、攻撃者の目的や背景、システム構成等から侵入の仮説を立てます。

調査フェーズ

(Tools and Technique Enabled Investigation)

・仮説に基づいてマルウェアを検出するための調査を行います。

発見フェーズ

(Patterns & TTP Discovery)

・調査の結果、確認された不審な点の解析を行い、攻撃者の戦術・技術・手順を特定します。

分析フェーズ

(Automated Analytics)

・発見した攻撃者の戦術・技術・手順を

IOC(*)

として定義し、今後の監視、対策等に反映します。

なお、調査・分析は手動を極力減らし、自動化することが重要です。

*

:

Indicators of Compromise

、セキュリティ侵害後の証拠や痕跡。

IOC

にはハッシュ値、

IP

アドレス、ドメイン、攻撃の痕跡(通信先の

URI

、レジストリキー等)の情報が含まれる。

私達は日常業務から

PDCA

サイクルのような反復的なプロセスに馴染んでいるので、このループが意図するところはイメージしやすいかと思います。

The Hunting Loop

の各ステップは、ログ解析をするうえで活用できる考え方であり、知っておいて損はないでしょう。

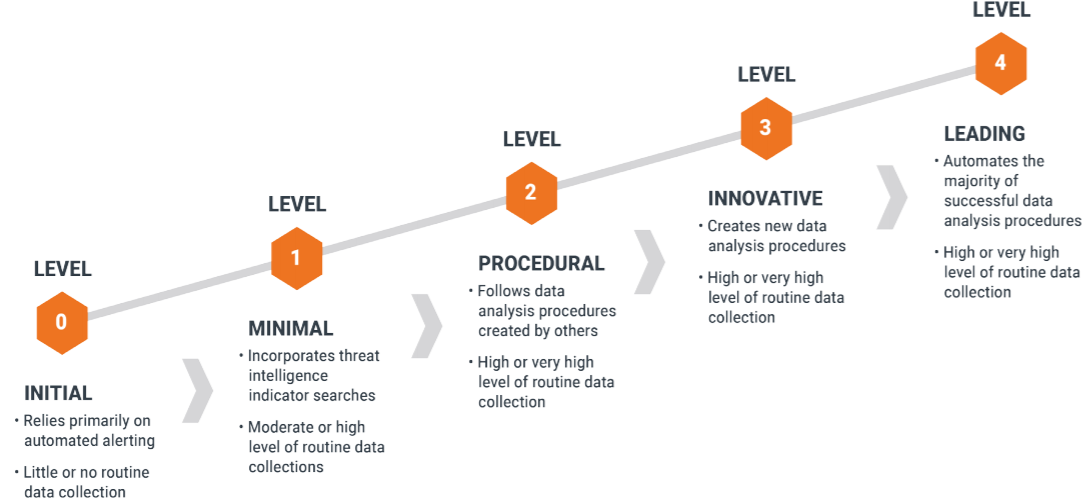

●The Hunting Maturity Model(HMM)

次に

The Hunting Maturity Model(HMM)

ですが、こちらは企業や組織が「

Threat Hunting

」を行う上での成熟度を示すモデルです。

Sqrrl

社は成熟度の段階を

5

段階

(HM0

~

HM4)

で定義しています。

Figure-2

:

The Hunting Maturity Model(HMM)

外部サイト:出典

A Framework for Cyber Threat Hunting

HMM0

:

Initial

・主に

IDS

、

SIEM

、アンチウイルス製品などの自動アラートに依存しています。

・

IT

環境から多くの情報を収集することができないため、脅威を事前に検出する能力は低いです。

HM1

:

Minimal

・インテリジェンスを活用した調査を行っています。

・

IT

環境から数種類のデータを

SIEM

やログ管理製品に集約しています。

そのため、新たな脅威指標を入手した際に、過去データを検索することができます。

HM2

:

Procedural

・他の組織が作成したデータ解析プロシージャを活用しています。

・自分たち自身でデータ解析プロシージャを開発できるレベルには達していません。

HM3

:

Innovative

・新たなデータ解析プロシージャを創り出しています。

・高いレベルで必要なデータ収集を行っています。

HM4

:

Leading

・多くの有益なデータ解析プロシージャを自動で運用しています。

・高いレベルで必要なデータ収集を行っています。

「

Threat Hunting

」に興味を持たれている企業・組織は、まずは「

HM1

」を目指して活動をスタートさせるのが良いと思います。

何事もそうですが、実践して初めて気づくことや新たな学びがあると思います。

その気づきや学びをフィードバックすることで、自ずとハンティングチームの成熟度が高まっていくのではないでしょうか。

【狩りに行こう!】

さて、本エントリーでは「

Threat Hunting

」をご紹介しましたが如何でしたでしょうか。

「セキュリティ対応」のイメージとして、

IDS

やアンチウイルス製品等のアラート検知をトリガーに行動を起こすといった「

Reactive

」なイメージを持たれていた方に、新鮮な印象を与えられたとしたら嬉しい限りです。

※ここで取り上げた「

Reactive

」は

Quick Response & Quick Action(

迅速な対応・迅速な行動

)

を意味しています。

「

Threat Hunting

」を進めるうえで理想を言えば、下記等が必要でしょう。

- 攻撃者の痕跡を追うためのログを広く収集している

- 収集したログを蓄積し分析可能な基盤がある

- 高スキルのアナリストが在籍している(例えば IT/ セキュリティやインテリジェンスに関する知見、仮説・検証能力を有する)

上述のとおり「

Threat Hunting

」は高い専門性が要求されるため、企業や組織のリソースやスキル・ナレッジといった不足している点を、外部の専門組織の力を借りて行ったほうが、実効性が高いと言えますね。

何だか敷居の高い話の印象を与えたかもしれませんが、「

Threat Hunting

」は各企業・組織の実情や環境に合わせた形態で実践して良いものと考えています。

大事なことは、セキュリティ製品が通知するアラートだけに頼らず、自組織の身の丈にあったレベルで「

Proactive

」に潜伏する脅威を探す環境と反復調査が可能な仕組みづくりです。

コンサルティングのような、外部の専門家に依頼する予算に制約がある場合、「

Threat Hunting

」に関する情報収集から始めては如何でしょうか。

また、既にマルウェアや攻撃者が侵入された前提で考えた場合、例えば以下のような攻撃者が期待してしまうシステム上の脆弱な点があったとして、そこを悪用された際に検知するためのログを取得しているか検証しても良いと思います。

・不要なファイル共有サービスが稼働していないか

・ユーザーセグメントからサーバーメンテナンス用端末に接続できてしまわないか

・ユーザーセグメントからサーバーメンテナンス用のサービス

(SSH,FTP,RDP

等

)

に接続できてしまわないか

まずは自組織に合った「

Threat Hunting

」の取組みに向けて、

"

できる事

"

からはじめましょう。

それでは、次のエントリーでお会いしましょう!

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。