関連するソリューション

マネージドサービス(運用・保守)

セキュリティサービス

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

国内で相次いで感染事例が公表されている Emotet (エモテット)ですが、 JPCERT/CC と IPA から注意喚起や対応策が公開されております。攻撃メールや攻撃の手口も紹介されており、どのような脅威なのか、大変分かりやすい内容の注意喚起となっております。

現在、確認されている脅威を知ることが、自組織にあった有効な対策の第一歩になりますので、ぜひご確認ください。

外部サイト:

JPCERT/CC

マルウエア

Emotet

の感染に関する注意喚起

マルウエア

Emotet

への対応

FAQ

IPA

「

Emotet

」と呼ばれるウイルスへの感染を狙うメールについて

さて、本コラムでは、

前回

に引き続き、

Emotet

に関連した情報をお届けいたします。

海外では、システムを

Emotet

に感染させた後、トロイの木馬「

TrickBot

(トリックボット)」をダウンロードし、最終的に標的型ランサムウェア「

Ryuk

(リューク)」への攻撃につなげる事例が確認されています。気になったので国内の公開情報を調べてみましたが、国内におけるランサムウェアの感染事例は、私の方では確認できませんでした。

Emotetや

TrickBot

を使って窃取した機密性の高い情報から標的を絞り、標的型ランサムウェア「

Ryuk

」を投入することが、一連の攻撃の全体像

[1]

と考えると、国内で観測されている今の状況は、もしかすると偵察・索敵段階と言えるかもしれません。

そこで、今回は、海外での

Emotet

と関連性のある標的型ランサムウェア感染事例より、私自身が感じているところをお伝えしていきます。

海外事例を通して思うところ

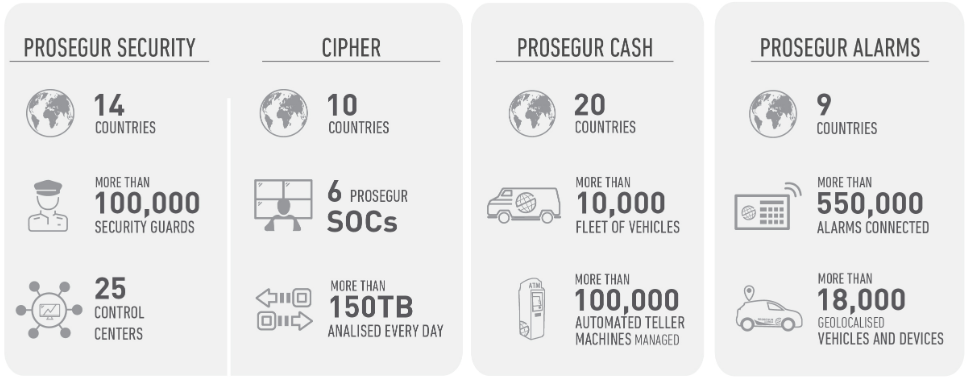

2019年

11

月

27

日の正午(現地時間)、スペインの多国籍企業である

Prosegur

(プロセガー)は、標的型ランサムウェア「

Ryuk

」による攻撃を受けたことを公表しました。同社は世界中で

170,000

人のスタッフを雇用し、

6

拠点の

SOC

を運営する民間最大級のセキュリティ企業です。

出典: Prosegur in Figures [2]

Prosegurは、この攻撃によるマルウェアの拡散を防ぐために、一時的に顧客との通信を制限したとしています。ランサムウェアの影響がどこまで広がったか不明ですが、

25

カ国で事業活動をしていることを鑑みると、攻撃が与える影響の大きさは想像に難くありません。

同社はどの時点で攻撃を検出したか明らかにしていませんが、

11

月

27

日の午前

4

時頃(現地時間)に同社のネットワークがダウンしたとの情報もあります。

[3]

そうすると、セキュリティインシデント発生のアナウンスまで約

8

時間もの時間が空いたことになります。

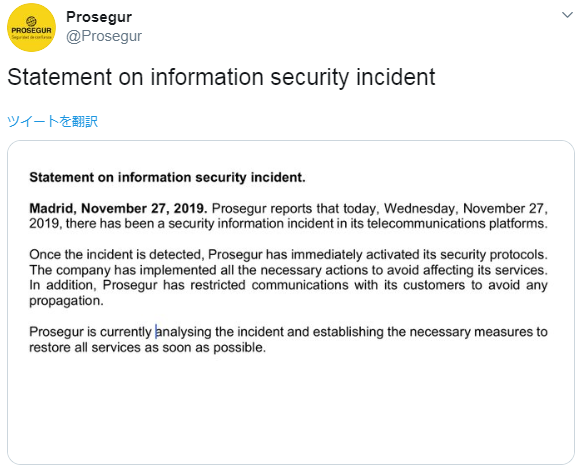

出典:

Statement on information security incident

(

Prosegur

の

Twitter

より)

侵害箇所の特定や影響範囲の調査、対応策の検討等、広報戦略として敢えて公表するまでの時間を稼いでいたのでしょうか。この辺りは門外漢のためよく分かりませんが、初報の情報を見る限りは、顧客の立場で考えると待たせた割には情報不足と感じてしまいます。事実、一部の顧客からは不満の声が上がっているようです。

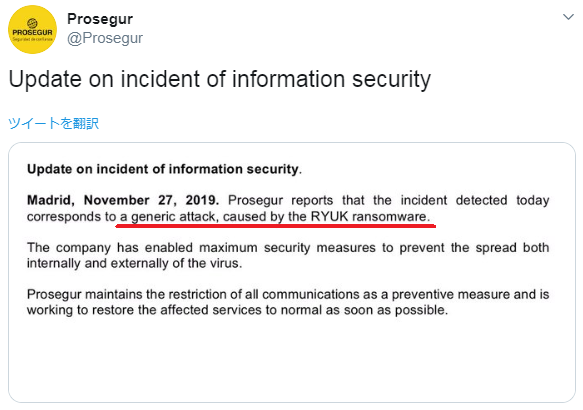

また、同日の夕刻には以下のような続報を出しています。

出典:

Update on incident of information security

(

Prosegur

の

Twitter

より)

この時点で感染したランサムウェアが

Ryuk

であったと明かしています。

少し気になるのが、当該セキュリティインシデントは、

Ryuk

が原因の

"a generic attack

(一般的な攻撃)

"

としている点です。

Ryukと言えば、セキュリティ企業の

CrowdStrike

や

McAfee

等のレポート

[4][5]

によると、ある国のサイバー犯罪者集団が関わっている可能性があるとされています。また、本コラム執筆時点、

Prosegur

は攻撃手口や感染経路等の詳細は明らかにしていませんが、複数のメディアでは攻撃に使用された

Ryuk

は

Emotet

を介して展開されたとしています。

[3][6]

個人の考えではありますが、攻撃者は

Emotet

で侵入後、内部ネットワークを探索し機密性の高い情報を窃取した上で

Ryuk

を投入した印象をもってしまいます。だからこそ、当該セキュリティインシデントを

"a generic attack

(一般的な攻撃)

"

と分類した背景や根拠にどのようなものがあったのか、大変気になるところです。

セキュリティインシデントを公表した翌

28

日には、

Prosegur

はランサムウェアを完全に封じ込み、必要な緩和策を全て実施し、サービスの復旧プロセスを開始したと公表しています。全てのサービスが復旧しビジネスが正常に戻ったところで、同社からの詳細な情報が大変待ち望まれるところです。

自身の経験や体験を誰かのために

コラム冒頭、相次いで報告されている国内の

Emotet

感染事例は、次の攻撃に向けた偵察・索敵段階なのでは

…

といった驚かすようなことをお伝えしました。私自身、海外で起きていること等、様々な脅威情報を収集する中で、国内で起きていることが

”

本当にこれで終わりなのだろうか?

”

と感じてしまいます。

皆さまは、セキュリティインシデントによる自組織の影響を極力抑えるために、組織的・技術的対策を講じることは勿論のこと、有事に備えて自組織のルールや体制が有効に機能するか、訓練や演習を通じて評価していることと思います。

それでもなお、自組織で得られる経験や体験、そしてノウハウに限界があることから、国内外や同業界で発生している事例をとおして学びたいと考えますよね。

今回、ご紹介した事例の公開情報からは技術的な観点で得るものは、残念ながら現時点ではありません。ですが、

"

広報

"

という観点では、

Prosegur

が誤った対応というわけではなく(広報戦略的な対応とも考えられるので)、第一報までのリードタイムや公開情報の内容といったところで学ぶべき点があるかと思います。

例えば、「不必要な遅滞が発生することなく原稿を作成することができるか」「関係セクションの緊密な連携がとれるか」等、問題がないかを確認する、などです。

特に広報セクションは技術的な観点でセキュリティインシデントを把握できるわけではないので、有事に CSIRT やセキュリティ対応組織等と緊密な連携がとれるよう、普段から情報交換する風土になっていると良いですね。

皆さまの組織において、今回の Emotet 関連の対応で紹介できる好事例(特別な監視運用体制、不審な挙動を検知するためのルール等)がございましたら、グループ企業内・業界・各種コミュニティ等の公開可能な範囲の中で、ぜひ情報共有いただきたいと思います。

皆さまの取組みが困っている誰かの支えになるかもしれません。

繰り返しになりますが、個人や一組織で得られる情報や経験等には限界があります。様々なところで言われていますが、セキュリティはチーム戦です。皆さまの経験や体験を誰かのために役立てることは、高度な脅威に対応するためにも必要だと感じています。

最後まで読んでいただき有難うございます。本年の私のコラムはこちらで最後となります。今後もセキュリティを切り口に、皆さまに少しでもお役に立てる情報を提供してまいります。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

3つの脅威:

Emotet(

エモテット

)

による

TrickBot

の展開と

TrickBot

によるデータの窃取および

Ryuk

の拡散

[2]

Prosegur in Figures

[3]

Bleeping Computer:

Ryuk Ransomware Forces Prosegur Security Firm to Shut Down Network

[4]

Big Game Hunting with Ryuk: Another Lucrative Targeted Ransomware

[5]

Ryuk Ransomware Attack: Rush to Attribution Misses the Point

[6]

Derecho de la Red:

Prosegur afectada por un ciberataque.

-

------------

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。