関連するソリューション

マネージドサービス(運用・保守)

セキュリティサービス

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

2019年

11

月

1

日、公立大学法人首都大学東京は、同大学教員の

PC

がウイルスに感染し、当該

PC

から最大

1

万

8

千件のメールアドレスが流出した可能性があることを公表しました。

[1]

公表された内容によると感染したマルウェアは

Emotet

(エモテット)としています。

主に海外で猛威を振るっている

Emotet

ですが、

2018

年

11

月頃には国内において

Emotet

の感染を狙う多数のばらまき型メールが観測おり

[2]

、元号が令和に変わってからも、国内で

Emotet

の感染事例が公表されています。

[3][4]

この

Emotet

ですが、

2019

年

6

月からしばらく鳴りを潜めていましたが、同年

9

月中旬より活動が再開されたことが確認されています。今後、国内において、

Emotet

が流行する恐れもありますので、本コラムではこの

Emotet

の脅威動向をご案内いたします。

進化するマルウェア、Emotet

Emotet

は、

2014

年に初めて確認されて以来、現在もなお進化を続けているマルウェアです。発見当初はオンラインバンキングの

ID

とパスワードを窃取するオンラインバンキング型トロイの木馬と認知されていました。

翌

2015

年にはモジュール性の高いマルウェアとして進化することによって、多様な機能を持てるようになり、

2017

年には自己拡散機能の追加、そして

2018

年には感染した被害者のメールを大量に収集する亜種が登場しました。

現在では、フィッシングメールを介して利用者の

PC

に感染し、情報窃取型マルウェアやランサムウェアとして猛威を振るっています。

米国コンピューター緊急事態対応チーム(

US-CERT

)によると、

Emotet

による被害の修復に州および地方政府は最大

100

万ドル(

2019

年

11

月

5

日時点、約

1.1

億円)の費用を要したとしています。

[5]

この

Emotet

の感染プロセスは、多くのマルウェアと同様、スパムメールを介しユーザーに添付ファイルやリンクをクリックさせることから始まります。

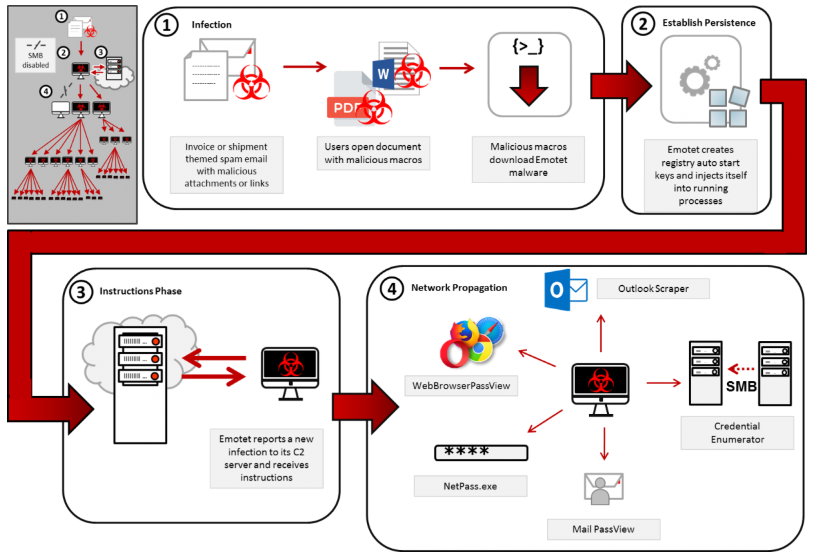

主な感染プロセスは以下のとおりです。

出典:

Alert (TA18-201A) - Emotet Malware

[5]

①Infection

・不正な添付ファイルやリンクを含んだ請求書や配送通知を騙るスパムメールが着信する

・ユーザーが不正なマクロを含む

Word

や

PDF

ファイルを開く

・マクロが動作し

Emotet

がダウンロードされ感染する

②Establish Persistence

・

Emotet

は自動起動用のレジストリキーの作成や実行中のプロセスにコードを注入し永続性を維持する

③Instructions Phase

・

Emotet

は

C2

サーバと通信を確立し、

C2

サーバからの指示を受ける

④Network Propagation

・

Emotet

は、以下のような挙動を通じて感染拡大を行う

-

システムや

Web

ブラウザ、メールクライアントの認証情報を窃取する

- Outlook

からメールの送信者名とメールアドレス等を窃取する

-

共有ドライブの探索や、ネットワーク上の

PC

に対し総当り攻撃をしかける

Emotet

は、

C2

サーバと通信を行い自身の更新や追加モジュール、そして他のマルウェアをダウンロードし、様々な感染活動を行います。

また、

Outlook

から入手したメール関連の情報は、ばらまき型メールで

Emotet

を広範囲にばら撒く、あるいは入手メールを悪用し返信型として標的へ送りつけるといった手法に悪用される可能性が高いと考えられます。

情報を盗み出した後、身代金を要求する

このように

Emotet

は進化し続けるマルウェアであることはご理解いただけたかと思いますが、海外では情報窃取後に、ランサムウェアに感染させ身代金を要求する事例が発生しています。

2019

年

6

月

10

日(米国時間)、フロリダ州レイクシティ市の職員がメールで送られたドキュメントを開いたことによって

Emotet

に感染し、その後に別のトロイの木馬である「

TrickBot

」がダウンロードされ、最終的にランサムウェア「

Ryuk

」への攻撃へとつながりました。

この結果、同市は、サーバと電話回線、電子メールが人質となる状況に陥りました。

出典:

LAKE CITY POLICE DEPARTMENT

[6]

その後、同市はランサムウェアの攻撃による身代金

50

万ドル(約

5400

万円)を支払い、暗号化されたデータを復元する複合鍵を受取ったとしていますが、データが復号できたかどうか明らかになっていません。

[7]

上記のような事例を見るに、

Emotet

を扱う攻撃者グループの目的は標的型ランサムウェアのようにも思えてきます。従って、

Emotet

に侵害された

PC

のみならず、ラテラルムーブメント(水平展開)された前提にたって、他の

PC

へのバックドア設置や認証情報の窃取がないか、ネットワークやシステム全体の調査が重要と言えるでしょう。

Emotetの脅威に備えるために

Emotet

の脅威に備えるには、標的型攻撃メールに対する技術的な対策を実施することで感染リスクは大きく軽減されます。

しかしながら、

Emotet

は、追加モジュールによって機能を拡充する特性をもっていますので、攻撃手法が大きく変わる可能性は否定できません。従って、防御一辺倒ではなく、より早く脅威に気づける組織的な監視体制や検知・対応機能を整えることも重要です。

また、

Emotet

はスパムメールを介した攻撃が大半と考えられるため、以下のような対策を推奨します。

・ソーシャルエンジニアリングやフィッシング等を題材に従業員へ継続的な啓発や教育を実施する

・ウイルス対策ソフトのシグネチャは自動更新とし、常に最新状態を維持する

・

OS

やソフトウェアのセキュリティパッチは環境への影響を検証し、速やかに適用する

・ランサムウェア対策として定期的なバックアップを取得する

・

Office

ドキュメントのマクロ機能を無効化する

・業務環境でスクリプトファイルを使用しない場合、テキストエディタに関連付けする等の無害化を行う

・ファイアウォールで

Powershell

に関する外部通信をブロックする

・メールゲートウェイで

.dll

や

.exe

などのマルウェアでよく使われる実行形式ファイルをブロックする

・ホストベースのファイアウォールでクライアント間の

SMB

通信をブロックする

国内でも感染事例が報告されている

Emotet

ですが、対岸の火事と思わずに、ぜひ日頃からの情報収集を行っていただき、皆様の組織にあった有効な対策を実施いただくことをお勧めいたします。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

首都大学東京におけるパソコンのウイルス感染について

[2]

2018年

11

月 マルウェアレポート

[3]

公益財団法人東京都保健医療公社が運用する端末等に対する不正アクセス被害の発生による、メールアドレス等の個人情報の流出と対応について

[4]

神戸大学構成員を騙る不審メールについてのお知らせとお詫び

[5]

Alert (TA18-201A) - Emotet Malware

[6]

Lake City: Cyber Attack Targets City Hall

[7]

ランサムウェアに屈した地方自治体が

IT

担当職員を解雇

--

フロリダ州レイク・シティ

-

------------

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。