関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

東京では先月から三寒四温の不安定な温度変化が続き、当初予想より遅れに遅れていいた桜の開花ですが、ここにきてようやく満開の桜が楽しめるようになったようですね。

寒暖が入り混じる季節だからというわけではないでしょうが、3月下旬にはこのような国防に関連する対象的なニュースも報道されています。

一つ目は政府機関が開催した会議において民間団体が提出した資料に中国企業のロゴが透かしとして入っていた件

単純ミスだが誤解を招くので申し訳ないという体になっていますね。。

二つ目はセキュリティクリアランスに関するニュースでした。

漏えいすると日本の安全保障に支障を与えるおそれがある情報を「重要経済安保情報」に指定し、国が信頼性を確認した人に限って取り扱いを認める「重要経済安保情報の保護及び活用に関する法律案」が衆院本会議で審議中の件です

諸外国の本職からスパイ天国といわれて久しい日本ですが、今回のコラムではセキュリティクリアランスについて取り上げてみましょう。

セキュリティクリアランスとは

セキュリティは日本語でセキュリティとして問題ないと思いますがクリアランス とは?

https://ejje.weblio.jp/で調べてみると

名詞で

- 取り片づけ、(じゃま物・不用物の)除去、排除、整理

- 通関(手続き)

- 出港(認可)

- (航空機の)着陸許可

- クリアランス、(秘密情報利用の)許可

- 手形交換(高)

というようなものだとわかります。

個人的にはシンプルにクリアになっている状態。つまり目的や対象に対して妨げるものがない、または空間的な設計において余裕やゆとりがある的なイメージでとらえていましたが、様々なシーンで多少異なる表現で使われているのがわかりました。

そういえば在庫一掃セールはクリアランスセールですね。。

ここでは当然「秘密情報利用の許可」という意味で使われており、セキュリティクリアランスとは「(指定された)機密情報へアクセス可能な明示的な許可」であり、セキュリティクリアランスを与えるとはその許可を必要となる人間に付与するということになります。

米国の場合

さて、日本にとって情報管理のお手本ともいえる米国でのセキュリティクリアランスの概要を見てみましょう。- 米国政府では、セキュリティクリアランス制度を通じて、国家機密情報の保護を確保しています。

機密情報(CI)は「top secret(機密)」「secret(極秘)」「confidential(秘)」※として分類され、適格な個人にのみアクセスが許可されます。 - この制度は、外交、防衛、テロ対策などの重要な情報を適切に保護し、国家安全保障を維持するために不可欠です。

※様々な試験で頻出とはいかないまでもテキストには解説がある非常に重要な部分です

大統領令で定義され、情報セキュリティの機密性にのみフォーカスされています

「top secret(機密)」⇒開示されるとかつてない重大な損害が発生※

「secret(極秘)」⇒開示されると重大な損害が発生

「confidential(秘)」⇒開示されると損害が発生

の3レベルに分類されます。

ちなみにこれ以外の政府関連のサプライチェーン間で取り扱う重要情報はControlled Unclassified Information(CUI)とされ、NIST SP800-171がガイドラインとして存在します

※例えば過去のtop secretには以下のようなものがあったようです。

- CIAのUFO調査記録

- ウォーターゲート事件でのニクソン大統領の大陪審記録

- キューバ危機におけるCIA計画の評価メモ

- イラク大量破壊兵器の存在に関するレポート

- 映画『ビューティフル・マインド』でも知られる数学者ジョン・ナッシュが国家安全保障局に送った手紙

https://current.ndl.go.jp/car/20426

Q.具体的にどのようなステップでキュリティクリアランスを付与しますか?

A.米国政府でセキュリティクリアランスを取得するためには、以下の手続きが必要です

ステップ① 個々の行政機関によるアクセスさせたい情報の機密レベルと必要なセキュリティクリアランスのマッピング

⇒まずは必要性の前提条件の設定からですね

ステップ② セキュリティクリアランスの付与希望者が標準フォーマットの提出により申請

⇒この時に申請者は調査のために自身の機微な個人情報へアクセスされることを許可します

※申請できるのは原則として、米国市民である政府職員、契約事業者、ライセンシー、認定資格保有者、政府機関からの助成金受領者、及び政府との契約等により対象の情報に触れる民間人

ステップ③ 委託された調査機関の調査担当者が申請者の身上調査を実施し、報告書を作成

⇒ここで入念なバックグラウンドチェックが行われるようです。

ステップ④ 採用側の行政機関が報告書を確認しセキュリティクリアランスの付与の可否を判断

⇒ここで決定されます

ステップ⑤ (必要に応じて)不服申立て

⇒公平性や救済の観点から一応あるようです

ステップ⑥ 認定の更新

⇒アカウント管理のセオリーに従って一定期間が経過したのちに再調査が必要になります(レベルに応じて5~15年)

ここで一点だけ強調しておきたいのは米国では現在の日本では法的に難しい広範囲な個人のバックグラウンドチェックが必須となっていることです。

逆に言えばこれなしにセキュリティクリアランスは成り立たないということですね。

バックグラウンドチェック:

セキュリティクリアランスを取得するためには、個人の過去の経歴や行動を調査する必要があります。

背景調査は、以下の要素を含みます:

個人情報の収集: 個人の身元確認、住所、雇用歴、教育歴などの情報を収集します。

犯罪歴のチェック: 過去の犯罪歴や不正行為があるかどうかを調査します。

信用調査: 個人の信用履歴や財務状況を調査します。

外国との接触の調査: 個人が外国との接触を持っているかどうかを調査します。

家族の背景: 家族の経歴や外国とのつながりを調査します。

現在の調査機関は国防カウンターインテリジェンス・保全庁(Defense Counterintelligence and Security Agency: DCSA)となっています。

----------------

ご興味のある方は以下のサイトもご覧ください

> The U.S. Department of State’s Diplomatic Security Service (DSS) conducts more than 38,000 personnel vetting actions for the Department of State as a whole.

Personnel vetting is the process used to assess individuals seeking to obtain security clearances to allow access to classified national security information or for those seeking public trust and low risk/non-sensitive positions. It encompasses the policies, processes, and tools used to determine whether a person should be trusted:

>米国国務省の外交安全保障局(DSS)は、国務省全体で38,000人以上の職員を審査しています。

人事審査は、国家安全保障の機密情報へのアクセスを可能にするためにセキュリティクリアランスを取得しようとしている個人、または公衆の信頼と低リスク/機密性の低いポジションを求めている個人を評価するために使用されるプロセスです。これには、個人が信頼されるべきかどうかを判断するために使用されるポリシー、プロセス、およびツールが含まれます。

https://www.state.gov/securityclearances

米国におけるセキュリティクリアランス制度の基本情報

経済安全保障分野におけるセキュリティクリアランス制度等に関する有識者会議(第3回)資料

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai3/siryou4.pdf

日本の現状と導入のきっかけ

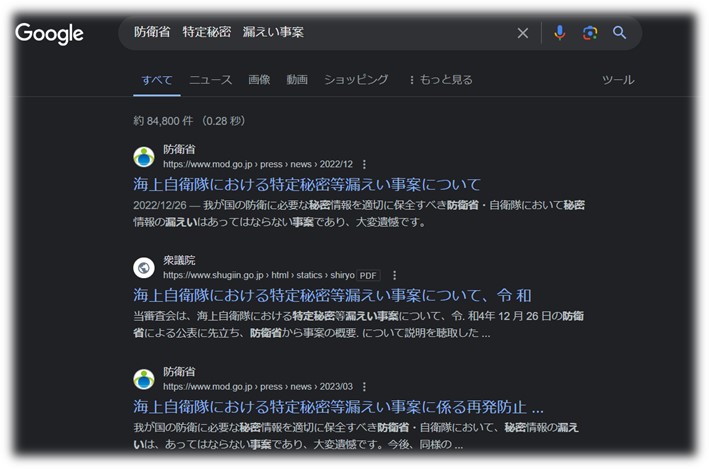

さてお次は日本です。現状についてはスペースその他の関係で踏み込めませんが、あまり公にならないような組織内部における機微な話であるにもかかわらず国防にかかわる下記のような報道もされています。

正直な話、皆様にもこのように発覚しニュースにできるのは氷山の一角に過ぎないであろうことは容易に想像できるのではないでしょうか。

さて、前述のようにスパイ天国とも言われる日本でも近年、セキュリティクリアランス制度の導入について議論が進められており、昨年開始された有識者会議については1年間で計10回開催された後、報告書が取りまとめられています

経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/index.html

経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議

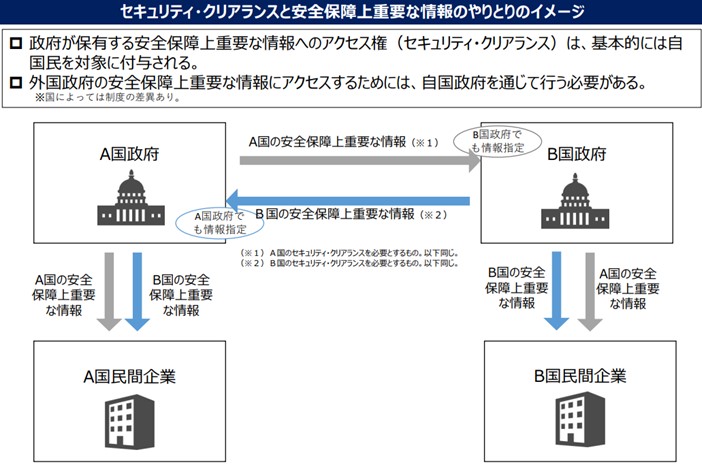

令和5年2月22日 内閣官房 資料より

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai1/siryou3.pdf

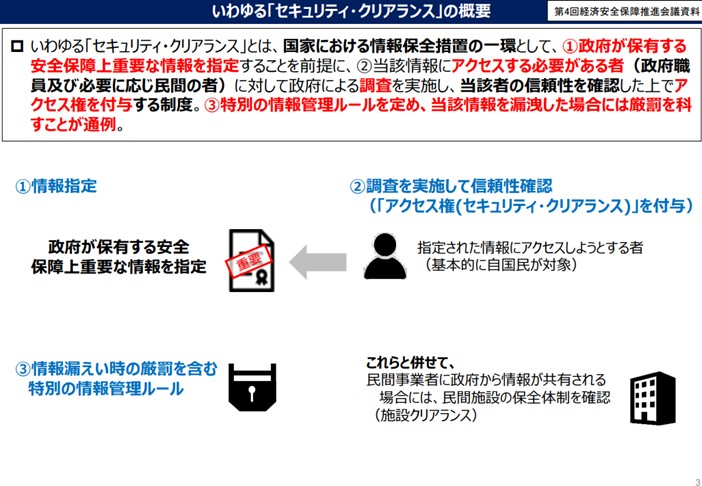

ここでのポイントは3つだと考えられます

- 日本の安全保障上重要な機密情報を敵対する組織の脅威から守っていける仕組み

- 同盟国から信用され彼らから日本の安全保障上必要な機密情報を安心して共有してもらえるような仕組み

- 官民一体となりセキュリティレベルの妥協と特定の組織への不利益の押し付けがなく長期的に運用していける仕組み

最終とりまとめと法案可決にむけての歩み

では前述の有識者会議から執筆時点(2024/4/1で審議中)までの歩みとその内容について浚ってみましょう。東欧で有事が発生した(その後中東でも!)からかはわかりませんが積年の課題が昨年1月より急ピッチで解決に向かっています。

経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議

第1回2023/2/22

第2回2023/3/14

第3回2023/3/27

第4回2023/4/7

第5回2023/4/25

第6回2023/5/29

★中間論点整理2023/6/6

⇒目次レベルで列挙します

- セキュリティ・クリアランス制度に関する必要性

- セキュリティ・クリアランス制度に関する国としての必要性

- 企業からのニーズ

- 新たな制度の方向性

- CIを念頭に置いた制度

- 主要国との間で通用する実効性のある制度、必要となる国際的な枠組み

- 政府横断的・分野横断的な制度の検討

- 新たな制度の方向性

- 情報指定の範囲

- 信頼性の確認(評価)とそのための調査

- 産業保全(民間事業者等に対する情報保全)

- プライバシー等との関係

- 情報保全を適切に実施するための官民の体制整備

- その他

- CI以外の重要な情報の扱い

- 信頼性の確認に係る理解の促進

=政府が保有する安全保障上重要な情報として指定された機密情報

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/pdf/chuukan_ronten_kossi.pdf

コメントするならば

項番1同盟国間の連携や企業の国際事業におけるセキュリティクリアランスの必要性を提示

項番2国際的に通用するCIの定義と全政府組織を対象としたフレームワークについて

項番3実情に応じた対象情報の定義、個人への調査の責任、サプライチェーンに連なる企業側の責務、プライバシーへの懸念、官民連携の課題について

項番4実務レベルで問題になりそうな課題を提示

という形でしょうか?

第7回2023/10/11

⇒議事要旨から。非政府関係者にとっては気になるポイントですね

・資料2ページの「防衛産業保全マニュアル」に関連して、以前この会議で防衛装備庁の方から防衛産業保全政策に関する説明を受けたときに、法人クリアランスにおいて取締役会議長と CEO(Chief Executive Officer)に相当する方に対する個人のセキュリティ・クリアランスが入っていなかった。この点について、制度を統一的に見る観点からも、議論していただければありがたい。

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai7/gijiyousi.pdf

第8回2023/11/20

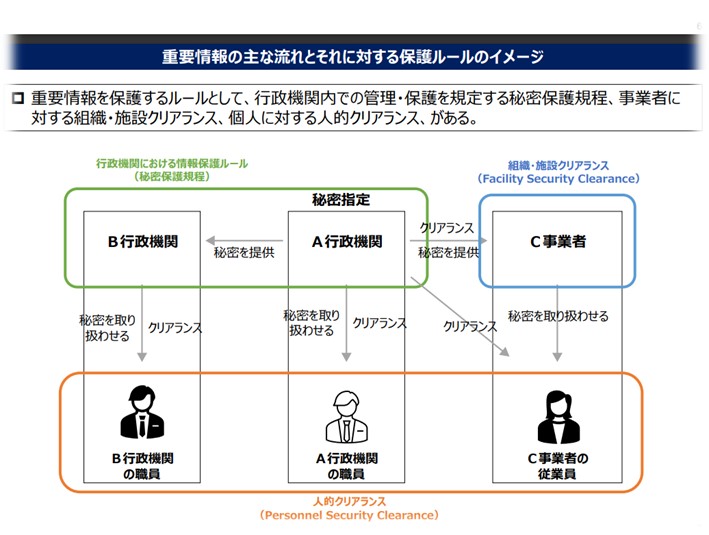

⇒資料から。ここまであまり触れられませんでしたが「人的クリアランス」に加え「組織・施設クリアランス」という重要な考え方が図示されています

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai8/siryou.pdf

第9回2023/12/20

⇒議事要旨から。今回も非政府関係者にとっては気になるポイント

- 組織又は法人に対するセキュリティ・クリアランスについては、特定秘密保護法において直接的な規定がなく、アメリカの FOCI では法人の幹部が個人クリアランスの対象となることから、導入すれば影響が大きいと思われる。しかし、これを導入しないと、ヒアリングでアメリカと機密情報を共有して入札や共同研究に参加することを希望していた企業の希望を叶えることができないと思う。アメリカ自身が自国の企業等にこの要件を課していることに鑑みれば、この要件を外してアメリカと日本の民間企業等との間で秘密指定された情報のやり取りはできないものと考えられる

- 一連の議論は、自ら CI を取り扱う者が個人のセキュリティ・クリアランスを求められるのは当然であるが、CEO 等については、CI を自ら取り扱わない場合であっても、企業の FOCI の観点から個人のセキュリティ・クリアランスを取得させておく必要があるのではないか、という議論だと理解している。この二種類を分けて整理する必要がある。

※FOCI⇒Foreign Ownership, Control, or Influence 筆者注

- 防衛装備庁より回答

- アメリカにおける FOCI の運用は、取締役や株主の構成、実際にその企業がどういう市場で売上を上げているかといったことを確認する。例えば売上の基盤が懸念国であったとすると、その国に相当依存しているということでリスクと評価されることになる。取締役会・株主の構成メンバーについての何らかの助言が入ったり、企業が国内外のあちらこちらに研究拠点なり生産拠点があったとするならば、そういった施設、工場、研究拠点の設置の仕方や他の関係企業との業務提携の状況について、どういう方針であるかの計画を示させるというような形でリスク評価を実施していると承知している。

- セキュリティ・クリアランスを取れなかったことが企業の経営にどう影響するのかを知るため、アメリカの連邦証券取引委員会のデータベースで検索したところ、ファシリティ・セキュリティ・クリアランスを取得できなかったことから運営ができなくなったことが、重大な経営上の問題になり得ると記載されていた。

- アメリカにおける FOCI の運用は、取締役や株主の構成、実際にその企業がどういう市場で売上を上げているかといったことを確認する。例えば売上の基盤が懸念国であったとすると、その国に相当依存しているということでリスクと評価されることになる。取締役会・株主の構成メンバーについての何らかの助言が入ったり、企業が国内外のあちらこちらに研究拠点なり生産拠点があったとするならば、そういった施設、工場、研究拠点の設置の仕方や他の関係企業との業務提携の状況について、どういう方針であるかの計画を示させるというような形でリスク評価を実施していると承知している。

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai8/gijiyousi.pdf

第10回2024/1/17

★最終とりまとめ 2024/1/19

⇒目次ベースで中間論点整理を経てすっきりと纏まりました

- はじめに

- セキュリティ・クリアランス制度に関する必要性

- セキュリティ・クリアランス制度に関する国としての必要性

- 企業からのニーズ

- 新たな制度の基本的な骨格

- 新たな制度の具体的な方向性

- 情報指定の範囲

- 制度の対象とすべき情報の分野

- 制度の対象とすべき情報の分野

- 情報の管理・提供ルール

- 行政機関内における管理ルール

- 個人に対するクリアランス

- 事業者に対するクリアランス(民間事業者等に対する情報保全)

- プライバシーや労働法制等との関係

- 評価対象者への丁寧なプロセス

- プライバシーとの関係

- 不利益取扱いの防止等

- 不利益取扱いの防止等

- 情報保全を適切に実施していくための取組

- 情報指定の範囲

- CI以外の重要な情報の取扱い

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/pdf/torimatome.pdf

大きなメッセージは以下ですが

>諸外国と同様に、CI保全制度の一環としてセキュリティ・クリアランスの仕組みを整備すべきである。

特筆すべき点は

(2)情報の管理・提供ルール

において

- 行政機関内における管理ルール

- 個人に対するクリアランス

- 事業者に対するクリアランス(民間事業者等に対する情報保全)

(3)プライバシーや労働法制等との関係

(4)漏えい等の罰則

で既存法との整合性がとられたことでしょうか。

>経済安全保障上重要な情報のうち、トップ・シークレット級及びシークレット級の情報については、特定秘密保護法の法定刑と同様の水準とすることが適当であることは言うまでもないが、コンフィデンシャル級の情報に対してどのような水準としていくかは、不正競争防止法や国家公務員法など漏えい行為を処罰する国内法とのバランスも踏まえながら、政府において具体的に検討していくべき

★「セキュリティークリアランス」制度の創設に向けた法案 閣議決定2024/2/27

https://news.yahoo.co.jp/articles/ec9bbe926cb64ba8da09d77cb8b81d04b2c6536e

★「重要経済安保情報の保護及び活用に関する法律案」衆院審議入り2024/3/19

https://www.shugiintv.go.jp/jp/index.php?ex=VL&deli_id=55050&media_type=

★「重要経済安保情報の保護及び活用に関する法律案」衆院参考人質疑2024/3/28

https://www.shugiintv.go.jp/jp/index.php?ex=VL&deli_id=55074&media_type=

「ホルダーになった方の人生への影響は?」

「Confidentialクラスはすでに諸外国では廃止の方向なのでは?」のような質疑がされています。。

残念ながら本稿の締め切り時点ではここまでの審議です。

最後になりましたが審議中の法案は以下に記載があります。

第二一三回閣第二四号

重要経済安保情報の保護及び活用に関する法律案

https://www.shugiin.go.jp/internet/itdb_gian.nsf/html/gian/honbun/houan/g21309024.htm

参考として一部を転載します。飲みすぎて前後不覚になるような人物はNGのようですね。

---------

3 この法律において「重要経済基盤」とは、我が国の国民生活又は経済活動の基盤となる公共的な役務であってその安定的な提供に支障が生じた場合に我が国及び国民の安全を損なう事態を生ずるおそれがあるものの提供体制並びに国民の生存に必要不可欠な又は広く我が国の国民生活若しくは経済活動が依拠し、若しくは依拠することが見込まれる重要な物資(プログラムを含む。)の供給網をいう。

4 この法律において「重要経済基盤保護情報」とは、重要経済基盤に関する情報であって次に掲げる事項に関するものをいう。

一 外部から行われる行為から重要経済基盤を保護するための措置又はこれに関する計画若しくは研究

二 重要経済基盤の脆(ぜい)弱性、重要経済基盤に関する革新的な技術その他の重要経済基盤に関する重要な情報であって安全保障に関するもの

三 第一号の措置に関し収集した外国(本邦の域外にある国又は地域をいう。以下同じ。)の政府又は国際機関からの情報

四 前二号に掲げる情報の収集整理又はその能力

~

(指定の有効期間及び解除)

第四条 行政機関の長は、指定をするときは、当該指定の日から起算して五年を超えない範囲内においてその有効期間を定めるものとする。

2 行政機関の長は、指定の有効期間(この項の規定により延長した有効期間を含む。)が満了する時において、当該指定をした情報が前条第一項に規定する要件を満たすときは、政令で定めるところにより、五年を超えない範囲内においてその有効期間を延長するものとする。

3 指定の有効期間は、通じて三十年を超えることができない。

4 前項の規定にかかわらず、行政機関の長は、政府の有するその諸活動を国民に説明する責務を全うする観点に立っても、なお指定に係る情報を公にしないことが現に我が国及び国民の安全を確保するためにやむを得ないものであることについて、その理由を示して、内閣の承認を得た場合(行政機関が会計検査院であるときを除く。)は、当該指定の有効期間を、通じて三十年を超えて延長することができる。ただし、次に掲げる情報を除き、指定の有効期間は、通じて六十年を超えることができない。

一 現に行われている外国の政府又は国際機関との交渉に不利益を及ぼすおそれのある情報

二 情報収集活動の手法又は能力に関する情報

三 人的情報源に関する情報

四 外国の政府又は国際機関から六十年を超えて指定を行うことを条件に提供された情報

五 前各号に掲げる情報に準ずるもので政令で定める重要な情報

~

第六章 適性評価

(行政機関の長による適性評価の実施)

第十二条 行政機関の長は、次に掲げる者について、その者が重要経済安保情報の取扱いの業務を行った場合にこれを漏らすおそれがないことについての評価(以下「適性評価」という。)を実施するものとする。

~

二 当該行政機関の職員又は当該行政機関との契約に基づき重要経済安保情報の提供を受け、若しくは重要経済安保情報を保有する適合事業者の従業者として重要経済安保情報の取扱いの業務を現に行う者であって、当該行政機関の長が直近に実施した適性評価に係る次条第一項の規定による評価対象者への通知があった日から十年(特定秘密直近適性評価認定者である者にあっては、当該行政機関の長が実施した特定秘密直近適性評価に係る特定秘密保護法第十三条第一項の規定による通知があった日から五年)を経過した日以後重要経済安保情報の取扱いの業務を引き続き行うことが見込まれるもの

~

2 適性評価は、適性評価の対象となる者(以下「評価対象者」という。)について、次に掲げる事項についての調査(以下この条及び第十六条第一項において「適性評価調査」という。)を行い、その結果に基づき実施するものとする。

一 重要経済基盤毀損活動(重要経済基盤に関する公になっていない情報のうちその漏えいが我が国の安全保障に支障を与えるおそれがあるものを取得するための活動その他の活動であって、外国の利益を図る目的で行われ、かつ、重要経済基盤に関して我が国及び国民の安全を著しく害し、又は害するおそれのあるもの並びに重要経済基盤に支障を生じさせるための活動であって、政治上その他の主義主張に基づき、国家若しくは他人を当該主義主張に従わせ、又は社会に不安若しくは恐怖を与える目的で行われるものをいう。)との関係に関する事項(評価対象者の家族(配偶者(婚姻の届出をしていないが、事実上婚姻関係と同様の事情にある者を含む。以下この号において同じ。)、父母、子及び兄弟姉妹並びにこれらの者以外の配偶者の父母及び子をいう。以下この号において同じ。)及び同居人(家族を除く。)の氏名、生年月日、国籍(過去に有していた国籍を含む。)及び住所を含む。)

二 犯罪及び懲戒の経歴に関する事項

三 情報の取扱いに係る非違の経歴に関する事項

四 薬物の濫用及び影響に関する事項

五 精神疾患に関する事項

六 飲酒についての節度に関する事項

七 信用状態その他の経済的な状況に関する事項

~

第八章 罰則

第二十二条 重要経済安保情報の取扱いの業務に従事する者がその業務により知り得た重要経済安保情報を漏らしたときは、五年以下の拘禁刑若しくは五百万円以下の罰金に処し、又はこれを併科する。重要経済安保情報の取扱いの業務に従事しなくなった後においても、同様とする。

2 第四条第五項、第八条、第九条、第十条第五項若しくは第六項又は第十八条第三項の規定により提示され、又は提供された重要経済安保情報について、当該提示又は提供の目的である業務により当該重要経済安保情報を知り得た者がこれを漏らしたときは、三年以下の拘禁刑若しくは三百万円以下の罰金に処し、又はこれを併科する。第九条第一項第一号ロに規定する場合において提示された重要経済安保情報について、当該重要経済安保情報の提示を受けた者がこれを漏らしたときも、同様とする。

3 前二項の罪の未遂は、罰する。

---------

おわりに

2017年に開始された日本国が定めるIT系で初の士業であり、情報セキュリティの専門家である情報処理安全確保支援士についてはみなさまもご存じかと思います。この支援士、実際に取得して活躍すべき立場の方々にとっては業務独占がない(待遇向上へのモチベーションがない)のに法的な罰則だけはきっちりある現状に不満がある方や名乗るメリットを感じない方も多いのではないでしょうか?

そしてこの日本版セキュリティクリアランス制度。

その国家機密の機密性を担保するというミッションはいかなるレベルで達成できるのか?

と同時に

あまりにも要件や制限が多くなりすぎて意思決定層はともかくオペレーションを担う肝心の現場の人材にそっぽを向かれないか?

というところがその待遇とともに今後気になるところではあります。

国防に関わる重要な任務だから待遇や制限事項は気にせずに誰もが喜んで従事するだろうというのはやりがい搾取のロジックそのものですよね。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara,

CGEIT, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

AWS Certified Security – Specialty,

Microsoft Certified Azure Solutions Architect Expert,

Microsoft Certified DevOps Engineer Expert,

Google Cloud Certified Professional Cloud Security Engineer,

Oracle Cloud Infrastructure 2023 Architect Professional,

Oracle Cloud Infrastructure 2023 Security Professional,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。