関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

「

And we look forward, in the future, to working with you as sovereign…

」

(将来、主権国家としてあなた方と連携することを楽しみにしているよ

:->

)

「

Well, that’s it. It’s all over. Finished!

」

(まあ、そうだ。すべて終わった。完了!

:-P

)

国民投票の結果を受けてイギリスが

EU

離脱を決定してから

3

年半以上の時を経た先月

29

日。 紆余曲折がありましたが

ついに、ついに

イギリスの

EU

離脱協定案が欧州議会で可決されました。

Webで公開されている議会の映像では、これまでブレグジットを牽引してきたブレグジット党の党首ファラージ議員による感動的なお別れのスピーチがメインとなっていますが、さすがはシェイクスピアを生んだ国、英国の議員です。「ポピュリズムはとてもポピュラーになってきている」で笑いをとるくだりからフィナーレで一斉に起立してユニオンジャックを振るシーンまでリズムの良い盛り上がりをみせました。

そして対する議会側はというと”“欧州の歌”ではなくスコットランド民謡“

Auld Lang Syne

“の大合唱で送り出すというなんとも芝居がかった劇的な幕切れとなりました。

今後の現実社会への影響はさておいて、様々な意味で示唆に富んだイベントでした。

外部サイト:

ブレグジット推進したファラージ氏「最後です」欧州議会で別れの演説

--

さてそのような中、ここ極東の日本ではこの

1

月、トップニュースは新型コロナウイルス

(2019-nCoV)

が引き起こす肺炎に関する被害

=

パンデミック直前に関連するものでした。

この新型コロナウイルスが引き起こす肺炎等の疾病ですが、ニュースを見る限り(何か隠されていなければ)現在のところ感染力は高いものの、重篤化率は他のウイルスが引き起こす疾病と比較してとびぬけて高いものとは言えないようです。

※

1

ここは過大過小でないリスクレベルの判定とそれに応じた対応方法の決定をする必要があるなというのが個人的な感想です。

※

1

外部サイト:

新型コロナウイルスについて知っておきたい

20

のこと(随時更新)

>WHOは新型コロナウイルスによるものとみられる肺炎の致死率を

3

%程度と推定している。季節性インフルエンザの

0.1

%未満と比較すれば高い割合だが、

SARS

の約

10

%、エボラ出血熱の約

50

%、

MERS

の約

35

%と比べると低い。ただし感染者が増えたり、ウイルスが変異したりすれば致死率が変動する可能性もある。

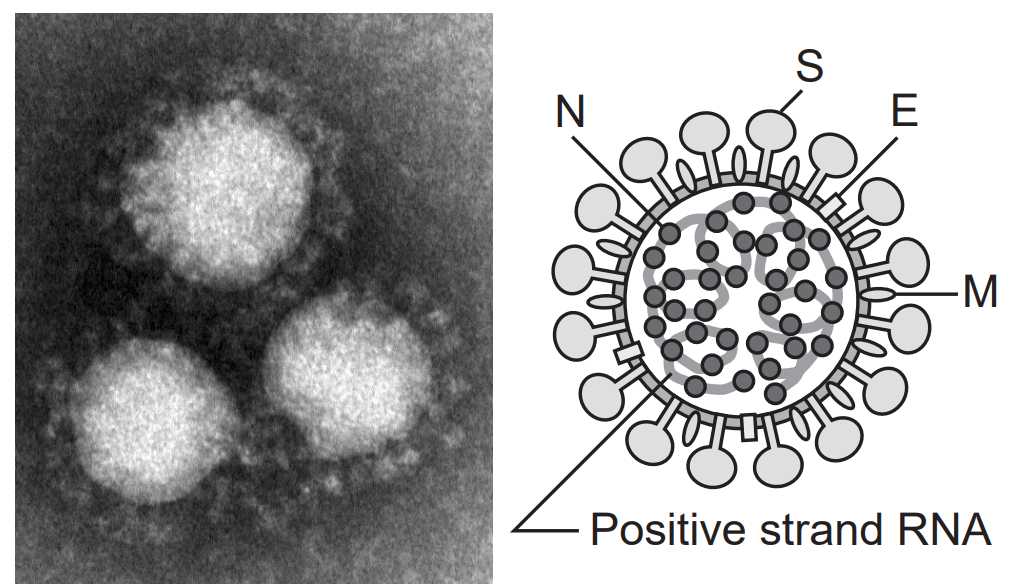

コロナウイルス(太陽のコロナのような形状が見られることからこの名が付いたそうです)

外部サイト:

Wikipedia

太陽コロナ

出典:

国立感染症研究所

そして、その次のランクとして防衛やインフラに関わる重要な情報を保有する大手企業がサイバー攻撃による過去のセキュリティインシデントによる被害を公表したというニュースもリリースされています。

今回のコラムではこれについて書いていきます。

■インシデントの発生と公表タイミング

「現在の日本企業がこれだけサイバー攻撃にさらされている」

「それなりにセキュリティ対策をしている企業に対してこのような攻撃が成功している」

「結果的にこのようなレベルの被害が出ている」

ということを広く注意喚起できるという意味でも発生したインシデントが一般に広く

”

公表

”

されること自体は非常に好ましいことだと感じています。

しかしその一方、公表のタイミングとして半年後

※

2

であったり

2

年半後

※

3

であったりと公表するタイミングとして適切なのかという疑問も残ります。

とくに後者はなぜこのタイミング?他のニュースの状況を見ながら?という疑問さえ出てきます。

※

2

外部サイト:

第三者からの不正アクセスで個人情報と企業情報が外部流出した可能性(三菱電機)

※ 3 外部サイト: 防衛事業部門で利用する社内サーバに不正アクセス、未知のマルウェア検知システムでも発見できず( NEC )

もちろん各企業には様々な事情があることは当然ですし、公表と個別の被害者への通知のタイミングに差があることも理解できます。

インシデントによって直接被害を受けた方々に対してその状況を直ちに通知することは当然ですが、直接の被害者以外のステークホルダへの適切な情報開示と日本のエンタープライズセキュリティにおける現状のリスクレベル確認のという意味で、

できる限り早期に情報公開

をできる態勢を整えていただきたいものです。

また、組織内レベルの話ですが現在の

”

サイバー攻撃対応態勢“強化の原則として(インシデントを引き起こしたことを)責めるより(報告を)褒めるというセオリーが固まりつつあります。これが企業レベルのインシデント公表にどこまで適用可能かわかりませんが、世論がどのように流れるか注視していきたいところではあります。

■その被害状況について

サイバー攻撃の被害を正確に評価することが非常に困難なことはみなさまもご承知の通りです。

サイバー攻撃により引き起こされたインシデントのうち機密性・情報漏えいに関わるものの被害(額)は以下の要素を考えるとすべてが明らかになるのがインシデント発生から相当な時間がたってからかもしれません。

①データはコピー可能なので

“物理的に占有できるものではない””取り返すことはできない”

という特性がある

②システム上で発生したイベントを

すべて正確に記録できていることを保障することは難しい

③機密情報を窃取した者が閲覧することによる被害と、その機密情報を悪用することによる

被害はそれぞれ異なるタイミングで発生しそのレベルも異なる

となると勢いインシデント初報でのコメントは「現在まで被害や影響は確認されていない。」または「現時点で情報流出は確認していない」という形になってしまいますが、これがなんとも歯切れが悪い。

「要するにどういうことなんだ?」「被害がないと言い切っているのか?」

と、何か事象を矮小化したいのではないかと勘繰られるような表現をせざるを得なくなってしまいます。

ログの保管状況や責任者の退職。異動等が原因となり暫定でも被害状況が発表しづらいという状況もあると思いますが、その場合も情報資産の隔離状況等の事実から出発して「可能性として残るもの」「ほぼありえないこと」をその根拠まで公表内容に含めるとそれぞれのステークホルダも安心できるのではないでしょうか。

この被害状況の報告の表現が意味するものに対しては

情報の受け手も含め、情報資産に対するサイバー攻撃の特性を踏まえた表現とリテラシーの向上

が望まれます。

■そしてなお・・・

※外部サイト:

防衛

2

企業にサイバー攻撃

NEC

、三菱電機とは別

先週末のこの記事によると

2016

年と

2018

年に各

1

社、他の防衛関連企業計

2

社に対しサイバー攻撃があったこと(わざわざピックアップしていることからそれ相応の被害があったということでしょう)を防衛相が明らかにしています。

サプライチェーンに関するセキュリティの重要性が認識されてきたこともあり、今後インシデント発生事実の公表について担当省庁を中心とした枠組みの整理が求められそうです。

■おわりに

グローバルにグループ子会社を持つわれわれ

ID

ホールディングスは件の武漢にも子会社を展開しておりますが、パンデミックリスクを含むグループ内外に影響を与える恐れのあるリスクに対してはそれぞれのリスクに応じて十分な対応をしております。

以下のリリースもご確認いただければ幸いです。

新型コロナウィルスの感染拡大に関する当社グループの対応について

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。