関連するソリューション

セキュリティサービス

セキュリティ製品

先端技術部

エバンジェリスト 内山 史一

こんにちは。先端技術部 エバンジェリストの内山です。

4月は学生や社会人にとっての新しいスタートです。

我が家の息子達も新たなステージに立ち、新たな仲間に出会い、心に期すものがあるようです。(半分願望ですが、そうあってほしいな・・・。)

その息子ですが、さっそく新たな仲間達と狩猟をテーマにしたTVゲームで放課後を楽しんでいるようです。

あまりにも楽しそうだったので、私もチャレンジしたことがあるのですが、全く歯が立たず途中で投げ出してしまいました。

どうやら、仕事も趣味もセキュリティの世界での狩りの方が私には向いているようです。

さて、ここからが本題です。

Cybersecurity Insiders が最近実施した調査報告によると、Threat Hunting (スレットハンティング) はまだ新しい分野ではありますが、93%の企業が脅威の早期発見やリスク低減のために最重要施策と位置付けています。[1]

海外の調査報告のため、そのまま国内に適用するとやや無理がある話かもしれませんが、93%ではないにしても、脅威の早期発見やリスク低減を実現する手段として有効な施策であることは頷ける話です。

Threat Hunting については、過去のコラムでその概念や方法論を取り上げております。

【エバンジェリスト・ボイス】Threat Hunting ~狩りに行こう!~

今回のコラムでは、この Threat Hunting の必要性、そしてメリットとベネフィットにフォーカスを当てご案内してまいります。

「何も起こりませんでした」をより正しく伝えるために

まず、その前にセキュリティ担当者にとって、よく見受けられるシーンを考えてみようと思います。

セキュリティ担当者は、経営層や上司に「自組織でセキュリティインシデントは発生していなかった」と報告するシチュエーションがあると思います。

定期報告の場やメディアで他社のセキュリティインシデントが報じられた際に、経営層や上司からの問いかけに対し、そのような報告をされた経験が少なからずあるのではないでしょうか。

もちろん、脆弱性対策やリスク管理策、従業員の教育等、普段の活動や取組みが実を結んだ成果とも言えますから、それは明らかに良いニュースですよね。

ここでポイントになるのが、何をもって「自組織でセキュリティインシデントは発生していなかった」と言えたのか、ではないでしょうか。

特定の脆弱性を悪用した攻撃によるセキュリティインシデントの発生有無を確認する場合は、脆弱性を保有する製品やソフトウェアを利用していなければ、実際に攻撃(調査行為も含む)を受けたかどうかについては不明な点が残りますが、少なくとも自組織で被害が生じていない、影響を受けていないことを確認することができます。

また、このケースにおける攻撃の IoC(Indicator of Compromise) がセキュリティベンダーや研究者によって公開されていれば、IoCとして掲載されているマルウェアのハッシュ値や通信先の情報をもとにネットワーク機器やセキュリティ製品のログを調査することで、セキュリティインシデントの発生有無を確認することもできます。

先に挙げたケースでは、調査対象や指標が明確な既知の攻撃に対して、「自組織でセキュリティインシデントは発生していなかった」ことを確認したケースでした。

では、経営層や上司から「最近の外交活動により隣国との関係性が懸念される。未知の脅威に対し当社のセキュリティ監視状況を定期的に報告するように」と求められた場合、どう報告すれば良いでしょうか。

SOCの定期報告や監視ダッシュボードを確認して、「SOCの方でセキュリティアラートを検知していないので、当社が未知の脅威にさらされている蓋然性が低い」といった報告になるでしょうか。

これはこれで正しい報告と言えますが、経営層や上司にはより正しくリスクを伝えたいと思った時に「Reactive」な対応だけでは限界があることも否めません。

※ここで取り上げた「Reactive」は、アラート検知後の Quick Response & Quick Action (迅速な対応・迅速な行動) を意味しています。

如何でしょうか。「Proactive」な対応である Threat Hunting が、脅威の早期発見やリスク低減を実現する手段として有効な施策であることがご理解頂けたかと思います。

自組織にとっての脅威とは?

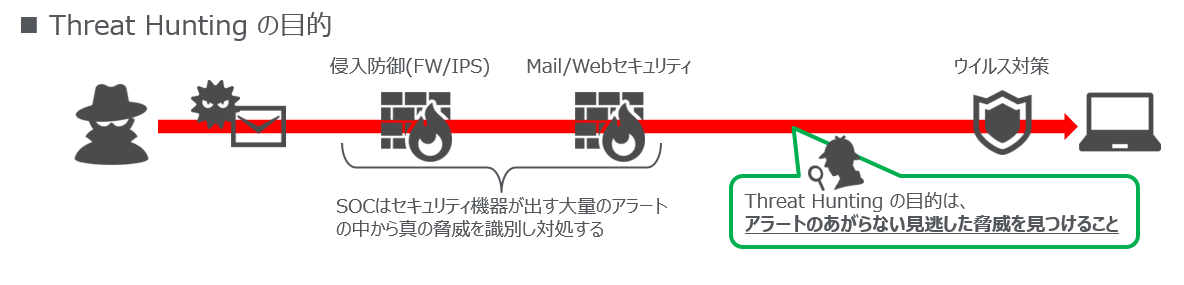

さて、Threat Hunting の目的ですが、SOCの役割がセキュリティ機器のアラートの中から真の脅威を識別し対処することに対し、アラートのあがらない見逃した脅威を見つけることにあります。

図1:Threat Hunting の目的

当然のことながら、組織のリソースは有限ですから、Threat Hunting が有効な施策とはいえ、自組織の環境全体で調査を行うことは現実的ではありません。

そこで、自組織のネットワークに侵入が可能な潜在的な脅威の存在を設定し、その潜在的な脅威が使うであろう侵入経路、そして戦術やテクニックに絞って Threat Hunting を行うことが大切です。

今日の私達にとっての脅威とは何でしょうか。

ぜひ、皆さまの組織のシステム環境や所属する業界の状況をふまえて、自組織を狙う脅威を考えてみては如何でしょうか。必要に応じて、皆さまにとって信頼のおけるパートナーにご相談いただき考えてみることをお勧めします。

本コラムにおいては、JPCERT/CCやセキュリティベンダーによって、国内組織への攻撃活動を行っていることが観測されている Lazarus グループを攻撃者として取り上げてみようと思います。

Lazarus グループの攻撃に関する戦術やテクニックは、MITRE ATT&CKフレームワーク[2]で定義されていますので、Threat Hunting を始めるにあたって取り組みやすいと言えます。

なお、MITRE ATT&CK については、過去のコラムで取り上げておりますので、併せてご覧ください。

【エバンジェリスト・ボイス】産業用制御システムでMITRE ATT&CKを活用する

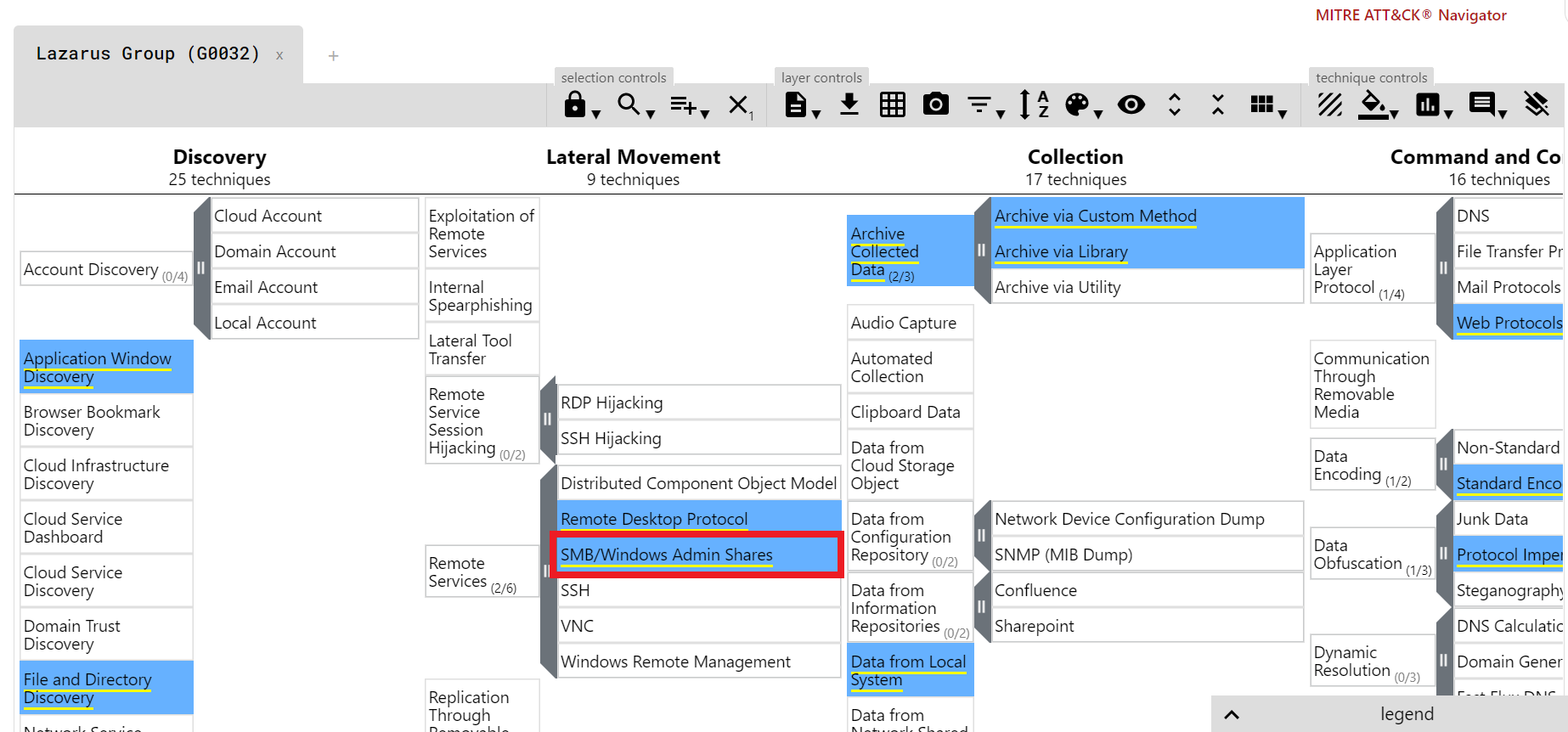

MITRE ATT&CK の Lazarus グループのページから、ATT&CK Navigator を開くと戦術ごとに使われるテクニックが網羅されていて視覚的に見やすく、全体感をおさえる上で便利です。

図2:ATT&CK Navigator (Lazarus Group)

このATT&CK Navigator を見ると、Lazarus グループは、SMBの管理者共有 (ADMIN$) を介してネットワーク内のシステムへアクセスし、リモートプロシージャコール (RPC) やリモート実行により転送したマルウェアのバイナリを実行することによって、ネットワーク内部の横展開を行うことが分かります。[3]

また、JPCERT/CCによると、Lazarusグループは侵入したネットワーク内部での横展開に、SMB共有の一覧化を行うSMBMapというツールを利用していることが確認されています。[4]

これらをふまえると、自組織内部のネットワークトラフィックからSMBの管理者共有やSMBMapを利用した形跡を見つけることができれば、ネットワーク内部に潜伏した脅威をあぶりだせるという仮説が見えてきました。

仮説を立てた後は、仮説を立証する上でのデータ収集と調査・分析というフェーズになります。

調査・分析の結果、仮説が立証されなかった場合、自組織の中に潜伏する脅威は存在しない、あるいは誤った仮説であった、とその場で結論付ける必要はありません。

自組織の環境における可視性やThreat Huntingで利用したツール(EDRやSEIM等)に不十分な点があった可能性も考えられるからです。

そのため、可視化の方式やツールのポリシーや検知条件を見直しつつ、仮説の検証を繰り返し行うことが大切です。

一方、仮説が立証された、つまりは自組織に潜む脅威を確認した場合は、その時点からインシデントレスポンスのフェーズに移行します。

ターゲットを試行錯誤しながら追い詰めるプロセスは、まさしくハンティングを思い起こす Threat Huntingの醍醐味と言えるでしょう。

Threat Huntingのメリットとベネフィット

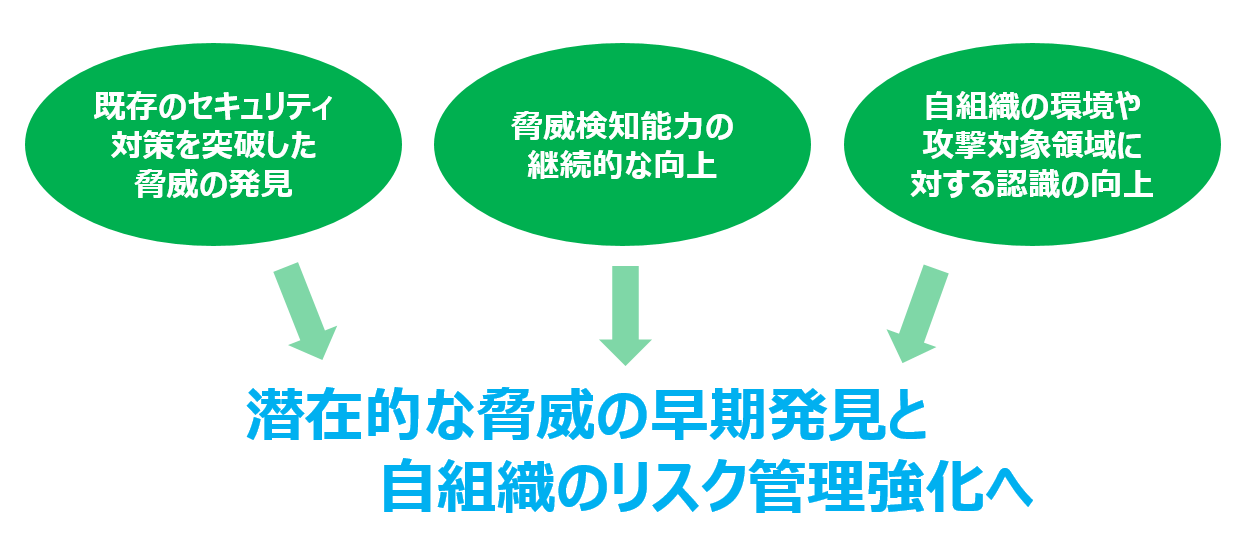

企業や組織がThreat Hunting を行うことによって得られるメリットは3つあります。

Threat Hunting は、潜伏する見逃した脅威を見つけることが目的ですから、自組織にとって非常に価値がある施策です。

一つ目のメリットは、Threat Hunting によって脅威を見つけることができれば、潜伏期間が減少し万が一の被害を最小化できることです。

Threat Hunting のメリットはこれだけではありません。

前述のとおり、仮説を立てた後のプロセスを通じて、特定の脅威を検出する方式を継続的に改良していきますので、組織の脅威検知能力の継続的な向上が期待できます。これが二つ目のメリットです。

また、自組織を狙う脅威を検出する仮説を立案するためには、自組織の環境を把握し、どこが攻撃対象領域になり得るか理解している必要があります。三つ目のメリットは、Threat Huntingのプロセスを繰り返すことで、自組織の環境や攻撃対象領域に対する認識の向上です。

図3:Threat Hunting のメリットとベネフィット

このようにThreat Hunting を行うことで、企業や組織における潜在的な脅威を早期に発見できるようになるでしょう。

そして、経営層や上司から「未知の脅威に対し当社のセキュリティ監視状況を定期的に報告するように」と求められた場合でも、今まで以上により正しく報告できることが期待できます。

結果的に、組織としてのリスク管理プロセスの精度が良くなり、経営層が事業を行う上で想定されるリスクに対し、どのような対策を打つべきか的確に判断できるという価値が得られるでしょう。

最後になりましたが、本コラムを通じて皆さまに少しでも Threat Hunting の価値が伝わっていれば幸いです。

機会が合えば、次回あたりに Threat Hunting を実際にやってみた体験記のようなものを披露できると良いなと思っています。

セキュリティ、おもしろいですね。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報(※すべて外部サイト)

[1] Cybersecurity Insiders:2020 THREAT HUNTING REPORT [DOMAINTOOLS]

[2] MITRE ATT&CK – Lazarus Group

[3] Remote Services: SMB/Windows Admin Shares

[4] GitHub: SMBMap

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。