関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 藤原 和紀

CSS

部エバンジェリストの藤原です。

突然ですが、皆様

MITRE ATT&CK®

をご存じですか

?

MITRE

社は米国の非営利団体で、

CVE(Common Vulnerabilities and Exposures)

の採番、管理で有名な団体です。

MITRE

社は、この

CVE

の情報をもとに実際の攻撃を戦術とテクニックで分類したマトリックスを作成しました。これが

MITRE ATT&CK®(

マイターアタック

)

です。

ATT&CK

は

Adversarial Tactics, Techniques, and Common Knowledge

の略となります。

この

MITRE ATT&CK®

ですが、

Windows

、

mac OS

、

Linux

、

Cloud

に対応した

Enterprise

、

Android

、

iOS

に対応した

Mobile

が一般的に有名でしたが、

2020

年

1

月に

ICS

という項目が追加になっています。

ICS

とは

Industrial Control Systems

の略で、産業用制御システムを指します

。

今回は

MITRE ATT&CK®

の中でも

ICS

に特化して、産業界での活用方法について考えてみたいと思います。

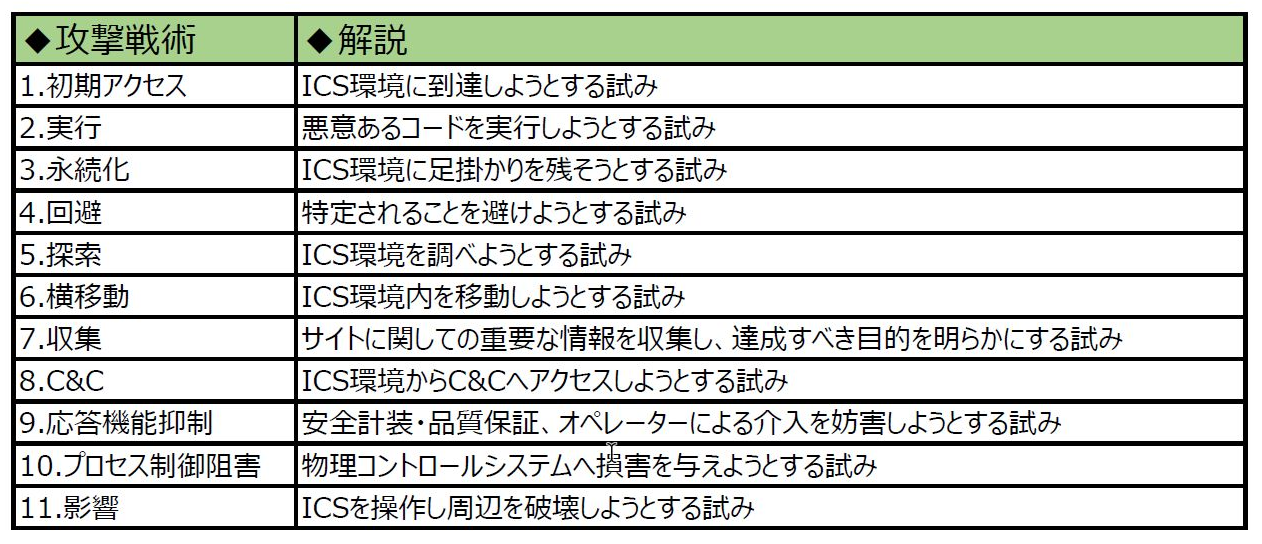

MITRE ATT&CK® for ICS

では

11

の攻撃戦術と

96

の攻撃項目で示されています。

攻撃戦術とは、攻撃者がどのような行為を行うかまとめたもので、攻撃項目とは攻撃を行う具体的な方法です。

・攻撃者の戦術とその概要

攻撃者はこのような戦術を組み上げ、攻撃を仕掛けてきます。必ずしもこの順番で攻撃を行うものではありませんが、一般的には第一段階として「

1.

初期アクセス」を行い、

ICS

環境内に侵入可能な個所が無いか調査を行います。

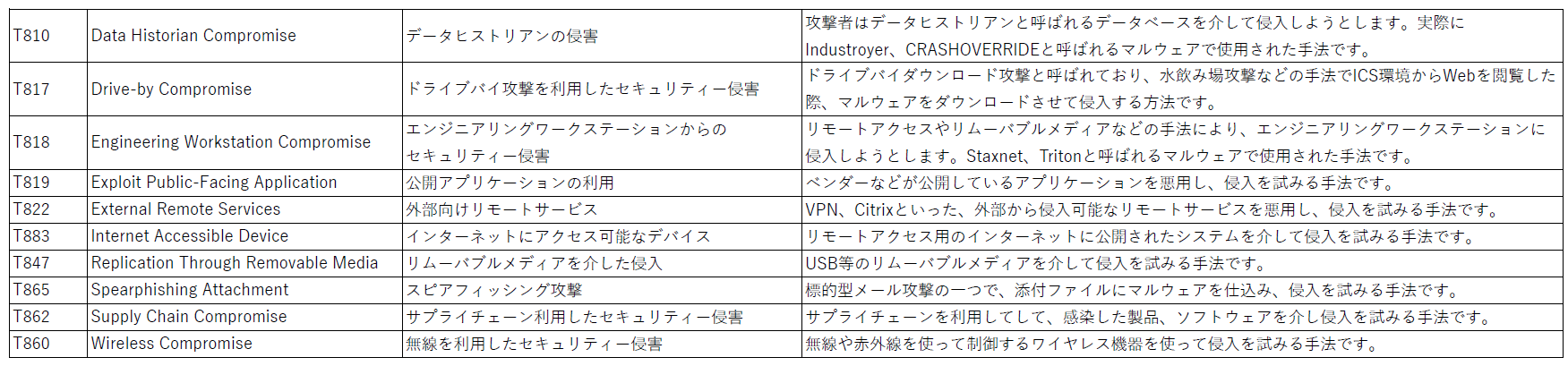

具体的な初期アクセス内の攻撃項目は次の通りです。

・攻撃戦術「初期アクセス」内の攻撃項目

このように、「初期アクセス」という戦術の中で、具体的にどのような攻撃が行われてきたのかが攻撃項目として示されています。

この表では便宜上簡単な内容を付けてはいますが、実際のサイトではもっと詳細にテクニック

(

手法

)

が解説されています。

このコラムでは、

ATT&CK®

の「初期アクセス」の部分しか例を出していませんが、実際のサイトではごく一部しか解説していませんが、次のサイトで

11

の攻撃戦術全ての攻撃項目が示されていますので、是非ご覧になってください。

※外部サイト:ATT&CK® for Industrial Control Systems

・MITRE ATT&CK®の活用

それでは

MITRE ATT&CK®

はどのように活用すればよいのでしょうか。

MITRE

社の想定している

ATT&CK®

のユースケースはつぎの通りです。

・敵対エミュレーション

(Adversary Emulation) –

攻撃者の攻撃手法をエミュレーションし、攻撃シナリオを作成する

・行動分析

(Behavioral Analytics Development) -

攻撃者の行動を分析し、新たな脅威へ備える

・サイバー脅威インテリジェンスの強化

(Cyber Threat Intelligence Enrichment) –

脅威に対するナレッジ

(Cyber Threat Intelligence = CTI)

の拡充に利用する

・防衛ギャップ評価

(Defense Gap Assessment) =

攻撃における対策で何が不足しているかを明らかにし、どこに優先投資すべきかを評価します。

・レッドチーミング

(Red Teaming) -

サイバー演習における攻撃者

(Red Team)

の攻撃シナリオの作成

・

SOC

の評価

(SOC Maturity Assessment) – SOC (Security Operation Center)

における脅威の対応能力を評価します。

更に

MITRE

社は、障害シナリオの作成

(Failure Scenario Development)

や教育のリソース

(Educational Resource)

にも活用可能と定義しています。

これだと少しわかりづらいので、もう少し具体的にどのような活用法があるか考えてみましょう。

そもそも、

MITRE ATT&CK®

とは実際の攻撃をもとに攻撃者の行動をフレームワーク化したものです。防御の手法などを解説したものではないため、乱暴に言えば様々なリソースから提供される脅威インテリジェンスの中の一つにしかすぎません。

但し、

MITRE ATT&CK®

がリリースされるまでは、このように体系化されたフレームワークは特に

ICS

環境において存在しませんでした。

この為、いくら

ICS

環境でもセキュリティ対策が重要と言われても、何から始めてどこに重点を置く必要があるのか想像もつかないという事態に陥っていました。ベンダーやセキュリティの営業を呼んでも、人によって何をやるべきか言うことが違うので困ったという経験もあるのではないでしょうか。

このような場合に

MITRE ATT&CK®

が活用できます。

まず、現在の自社の状況が攻撃に対してどれだけ防御できているのか、あるいは脆弱であるのか定量的に判断することができるようになりました。

こちらを利用し、まずは自社内のセキュリティ対策がどの程度攻撃に対応できているかを MITRE ATT&CK® に当てはめて診断してみてください。これで対策が十分でないところが明らかになります。

当然、自社だけでは評価が難しいこともありますので、その際はベンダーやセキュリティ会社に依頼することも必要になるかと思います。

続いて、対策が必要な部分についての対応を検討します。

具体的にはやはりベンダー等と相談することになると思いますが、その際も

MITRE ATT&CK®

という基準がありますので、どの攻撃に対して対策が必要なのか正確に伝えることができます。また、ベンダーから出てきた対策案についても

MITRE ATT&CK®

で正確に評価することが可能です。

この為、複数の提案に対しても費用対効果等の目線で判断することが可能となります。

・MITRE ATT&CK®の拡張活用法

これまでが一般的な活用方法ですが、更に多くの活用方法があります。

MITRE ATT&CK®

では、実際の攻撃手法をもとに攻撃のシミュレーションシナリオを作成することができます。

現在セキュリティで主流の考え方では、標的型やゼロデイなど対策のできない攻撃の可能性があり、侵入を完全に防御することは不可能と言われています。

この為、あらかじめ侵入を前提に障害シナリオの作成し、攻撃を受けて障害が発生した際のシミュレーションや訓練を実施するなど、どのように迅速にリカバリを行うかという対策を実施することが重要となります。

その際、リカバリに必要な組織、体制、予備機等のリソースを準備することにより、サイバー攻撃の対策だけではなく通常の障害復旧にも役立ちます。

・最後に

産業用制御システムの世界では生産性の向上や可用性に重点が置かれ、セキュリティまで考慮していただけるケースは少なかったように思います。ただ、実際に話を伺うと大なり小なりのセキュリティ事故は発生しているケースがほとんどでした。

ここ数年はイーサネット化やスマート工場の検討が進み、リスクは更に増大しています。この為かセキュリティについて問い合わせをいただくケースが非常に多くなってまいりました。

弊社の提供する

Azure Defender for IoT(CyberX)

というツールは

OT/ICS

環境向けのサイバーセキュリティソリューションです。

Azure Defender for IoT(CyberX)

尚、

CyberX

社は

2020

年

6

月

22

日に

Microsoft

による買収を明らかにしています。

※外部サイト:

プレスリリース

今後、

Azure

連携など

Microsoft

との機能連携を予定していますのでご期待ください。

それでは、また次回までしばらくお待ちください。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。