サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS部エバンジェリスト フェローの関原です。

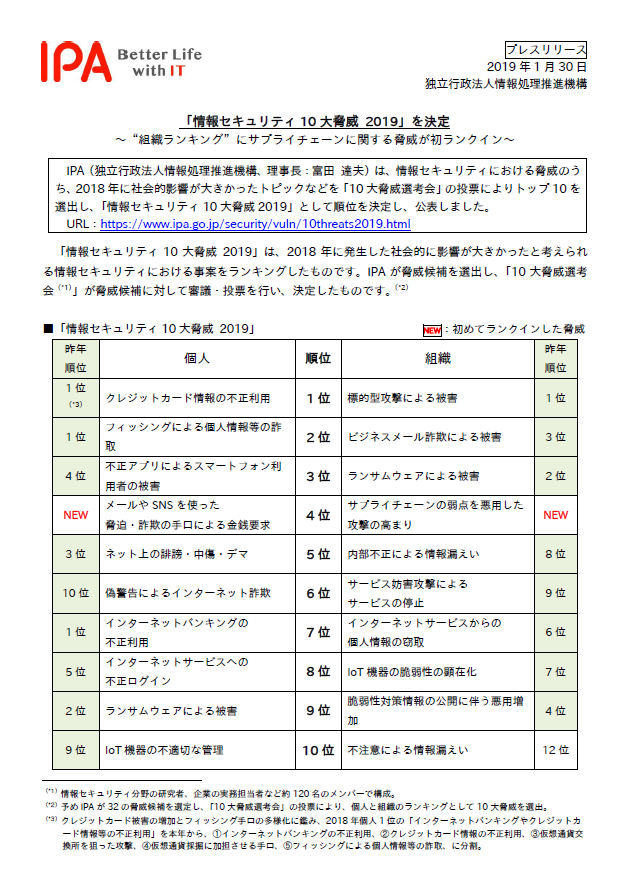

早いもので今年ももう 2 月に入りました。 1 月には情報漏えいやコンプライアンスを中心に様々なセキュリティトピックスがありましたが、月末には IPA より恒例の「情報セキュリティ 10 大脅威 2019 」が発表されています。

出典: https://www.ipa.go.jp/about/press/20190130.html

「組織」部門に関して昨年発表された「情報セキュリティ 10 大脅威 2018 」と比較してみると、新たにランクインしたものが 4 位の「サプライチェーンの弱点を悪用した攻撃の高まり」と 10 位の「不注意による情報漏えい」、逆に圏外に落ちたものが昨年 5 位の「脅威に対応するためのセキュリティ人材の不足」同 10 位の「犯罪のビジネス化(アンダーグラウンドサービス)」となっています。

残りの 8 つの脅威は微妙に順位を変えながらもランクインしたままですが、昨年 5 位の「脅威に対応するためのセキュリティ人材の不足」が 1 年で圏外に去ったのは昨年が何かの間違いだったのか、なんらかの力がはたらいたのか興味深いところではあります。

なお、サプライチェーンのリスクについては 1 年以上前に弊社内山エバンジェリストがコラム化しております。

【エバンジェリスト・ボイス】サプライチェーンに対するセキュリティ対策のすすめ

---

また、この 1 月には昨年 5 月に EU 域内で発効された GDPR に関連して Google が 5000 万 EUR の制裁金を科せられるというニュースも話題になりました。

これは、 Google のサービスを利用するに当たり収集する個人データの利用方法についての伝達に不透明さがある点や、 Google の主な収入源である広告で使用しているユーザトラッキングの同意等に関することのようで、両者は今後も激しいバトルを展開することになりそうです。

--

GDRPにおけるデータとはEU域内に居住する個人のデータとなります。(以下データ:氏名や公的番号等基本的なものだけではなく、生体関連、使用するデジタルデバイスに関連するもの、たとえばCookieやIPアドレスを含む)

--

GDPRはデータコントロールを個人の人権とするという考え方をベースとした厳格な個人データ保護のルールです。

以下のようなデータ主体(各個人)の 8 つの権利が明記されており、これまで既存の法をかいくぐって行われてきた大手 Web サービス事業者の個人情報の収集と利用に歯止めをかけたいという強い EU の意志を感じます。

①情報の通知を受ける権利

⇒データ収集時に目的や収集範囲の通知を知る権利があります。

②アクセスに関する権利

⇒どのようなデータが収集され保管されているかいつでも知る権利があります。

③訂正の権利

⇒自身のデータが間違っていたら正しいデータに訂正させる権利があります。

④削除させる権利(忘れられる権利)

⇒希望すれば自身のデータを消去させる権利があります。

⑤制限する権利

⇒自身のデータ処理に関し望まない処理を拒否する権利があります。

⑥データポータビリティの権利

⇒収集された自身のデータを特定のフォーマットで受け取る権利があります。

⑦異議をとなえる権利

⇒自身のデータ処理に関し不適当と判断したら異議を申し立てる権利があります。

⑧自動化された個人の判断に関する権利

⇒統計データの一部として自身のデータを使用することを拒否する権利があります。

忘れられる権利 はその在り方を巡って昨年かなり話題となりましたね。

■キーワード

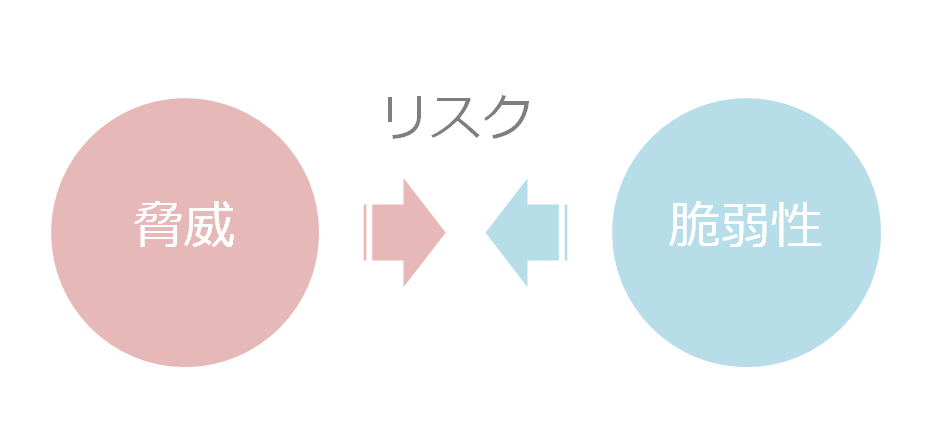

脅威と脆弱性が結びつく可能性がリスク。というリスクコントロールのセオリーから「情報セキュリティ 10 大脅威 2019 」を改めて眺めて・・・

また、EUと大手 Web サービス事業者との間の 「個人データ」 の所有権をめぐる激しいバトルの根源を考えてみて・・・

出典:https://twitter.com/eu_justice

ふと 「ID」 というキーワードが頭に浮かびました。

ここでいう 「ID」 とは 2 つの意味がありますが、電子決済プラットフォームのことではありません。

#残念ながら 2019 年 4 月からスタートする弊社新体制における持株会社 「株式会社 ID ホールディングス」 ともちょっと違います。

一つは 「IDentification」 つまりセキュリティいうところの「識別」。

もう一つは 「IDentity」 直訳ですと身元ですが、ここでは各個人の独自性、アイデンティティという意味です。

■セキュリティと 「ID」

上位から見ていきますと

1位 標的型攻撃による被害

2位 ビジネスメール詐欺による被害

3位 ランサムウェアによる被害

このあたりの上位にランクインした脅威では

メールの送信者や添付ファイルの作成者はだれ?

リンク先の Web サイトのコンテンツの作成者はだれ??

というような相手方を正しく識別できないという識別機能に関する(広い意味での)脆弱性をついています。

つまりメジャーな脅威によるリスクを低減するには 「IDentification」 = 「識別」から始まるアクセスコントロール(正しい権限の付与)の脆弱性を低減させることが非常に重要です。逆にいえば「識別」から始まるアクセスコントロールが十分セキュアに機能するならばリスクを大幅に低減することが可能といえます。

--アクセスコントロールの基本的な考え方 - IAAA

本題からそれるのでここでは簡単に・・・

世界にはさまざまなフレームワークやガイドラインが存在しますが、その多くで以下の要素(略して IAAA )をタスクとして順番に実行するのが正しいアクセスコントロールと考えられています。

①識別( Identification )

⇒ここからスタートです。ここが違うとすべてが違います。あなたはだれか?つまりシステムでいうアカウント / ユーザ名に相当します。

②認証( Authentication )

⇒ Identification を申請している主体は本当に Identification のアカウントの持ち主か?確認するには主に 3 つの方法があります。

1.Something you know ⇒あなたの知識を確認(パスワード)

2.Something you have ⇒あなたの持ち物を確認(スマホ、電子証明書)

3.Something you are ⇒あなた身体を確認(バイオメトリクスつまり生体認証)

#このうち3.については認証で使える情報ではなくて識別で使うべき情報では?という考えを持っている専門家が私を含めて一定数存在します。

③認可

⇒②までであなたは○○ですねという判断がついているので。○○さんがアクセスできるシステム / 情報はこれですという許可。通常アクセスコントロールリスト( ACL )の形で確認できます。

④説明責任・監査

⇒実際に① ~ ③で確認された Identification の主体の行動そして、認証、認可する側のタスクの実施が正しくルール通りに行われているかをトレースして確認するタスク。主にアクセスログや操作ログの確認が相当します。

アクセスコントロールについてはこのようにセオリーが確立され、広く知られていますが、それにもかかわらず識別や認証の不十分さに起因するセキュリティリスクが上位にピックアップされるのは 何らかの根本的な問題がある と考えらえます。

#個人的にはこれは今後も解決することはないと感じています。

--

アクセスコントロールについては以下のコラムにも記載があるのでご興味がある方はご覧ください。

【エバンジェリスト・ボイス】 Gartner Top 10 Security Projects (前編)

また弊社内山エバンジェリストによる以下のコラムでもアクセスコントロールにふれています。

-----------------------------------------

2019年以降さまざまな意味で 「ID」 の時代が来るであろうということを申し上げて今回は筆をおかせていただきます。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CRISC, CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。