サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS部エバンジェリスト フェローの関原です。

7月からの厳しい暑さも、この一雨で何とか和らぎました。

お盆には秋の訪れを感じたいものですね。

2018年6月6日にU.Sのナショナル・ハーバーで実施されたガートナー・セキュリティ・リスク・マネジメント・サミットの席上で、米ガートナーより"Gartner Top 10 Security Projects for 2018"が発表されました。

外部リンク:

Gartner Top 10 Security Projects for 2018

「Top 10 Security Projects」とはどのようなものか?

これは経営陣がビジネスを推進するにあたって、効果的にリスク低減が可能な対策を1位から10位までランク付けしたもので、CISOを頂点としたセキュリティチームが今すぐできる・今こそ実施すべきというホットなセキュリティ対策のランキングとなっています。

--ポイント--

・単体のセキュリティ製品にフォーカスするのではなく、

セキュリティ対策を一つのプロジェクトとして評価する

・ビジネスへの貢献とリスク低減効果のバランスに対して

効果の高いエリアをピックアップする

・現在提供されているテクノロジーで対応なものに

フォーカスする

といったところが挙げられます。

なお、前提条件としてアンチウイルスソフトの展開やパッチ適用手順の策定、ログの収集等の最低限のセキュリティ対策を実施済みであるということをご留意ください。

----

さて、本コラムでは2回に分けて効果的なセキュリティ投資をサポートできるように、それぞれがどのような意味を持つのかを重要なものから確認します。

★No.1 特権アカウント管理

最初は多くの企業に関係するこの対策。

特権アカウント、つまりrootやAdministrator等のシステムに対し大きな権限を持つ管理者アカウントに対し不正な利用があった場合の被害は、「情報の窃取、改ざん、資産の不正利用」など計り知れません。特権アカウント不正利用のリスクを低減する対策が最初に推奨されました。

アカウント管理というとユーザの識別・ユーザの認証・利用権限の認可、そしてアクティビティのアカウンティングですが、これまでユーザの識別にはユーザID、認証にはパスワードが広く利用されてきました。しかしここ数年、クラウドベースシステムの広まりにより、インターネット経由の認証やシステムの増加に対する認証情報の使いまわし等を狙った攻撃が広く発生しています。

現在では単なる一要素だけの認証、つまりIDとパスワードの組み合わせだけではそれらの攻撃に対して脆弱だという認識が広まりつつあり、2018年の現在ではリスク低減のために(特に)特権アカウントでの多要素認証(Multi Factor Authentication/MFA)※を導入することの重要性がクローズアップされています。

外部リンク:

※多要素認証

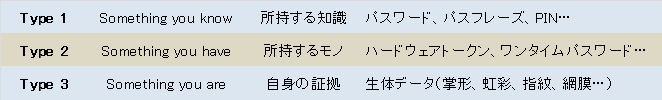

現在のメジャーな認証要素は以下の3つです。

MFAではこの中から2つ以上の認証方式を組み合わせ、すべての認証に成功したユーザを正式に認証済とし、認可フェーズにすすめます。

最近はブラウザやスマホアプリベースのソフトウェアワンタイムパスワードトークンが提供され、かなりMFA導入のコストも下がってきました。メジャーなクラウドサービスでもよくあるように、パスワードとワンタイムトークン等、複数の認証方法を選択し認証するということが、予期しない不正なアカウント利用への対策に効果があるとして推奨されています。

★No.2 CARTAによる脆弱性管理

2番目は、これも多くの企業で必要とされるシステムの脆弱性の管理です。CARTAとは"Continuous Adaptive Risk and Trust Assessment"の略で継続的に適応するリスクと信頼性のアセスメントとでも言いましょうか。

毎月、毎週、毎日、、、次々と発見されるシステム/ソフトウェアの脆弱性。今や攻撃者はこれらの脆弱性を素早く、的確に突いて攻撃してくることは皆様もご存じのとおりであり、リスク低減のためにはそれらを適切に管理していかなければなりません。

脆弱性管理といえば対象となるシステム/脆弱性の特定とパッチ等による修正作業ですが、ここでの管理は必ずしも修正作業を実行するという意味合いではありません。もちろんシステム/脆弱性の特定はセキュリティ対策の起点として必ず必要になるものですが、本対策はパッチ等による修正作業のトリアージを推奨しています。

実際にシステムのセキュリティを管理・運用していくリソースを考慮した場合、発見された脆弱性すべてに対して迅速にパッチを適用していくことは不可能と考えておくべきです。ではどのように管理していくかというと、脆弱性の影響度(たとえばCVSSスコア※)と、対象となるシステムの重要度から対応順位を明確にし、その順位に基づいて対応していくことが効果的です。

外部リンク:

※共通脆弱性評価システムCVSS概説

数多い脆弱性に対してはこのようなアプローチをとることで、システムのリスクを効果的に低減できるという推奨事項となり、最近はそのような観点で管理可能な脆弱性管理ソリューションも充実してきています。

★No.3 能動的フィッシング対策

「人」が存在しない企業はないでしょうからすべての企業に当てはまるフィッシング対策ですが、ここでは能動的と頭についています。

テクニカルとヒューマンの2つの側面からプロセスの穴をついて攻撃を展開するフィッシング攻撃。不審なメールをユーザに配送しないという技術的対策の導入はもちろん重要です。

攻撃者は攻撃コード・マルウェア、またはそれらへの誘導コードを何としてでも送り込むために攻撃メールを送信してきますが、その手法は日々進化しています。これらの攻撃メールを高精度で止めるためには既存の攻撃パターンのみに対応して防御するというアプローチではなく、進化していく手法にタイムリーに対応していくことが必要と考えます。そのためには複数の技術を組み合わせたソリューションで対応することが必要となりますが、その点クラウドベースのメールサービスにはかけられるコストと得られる攻撃メールデータの面で一日の長があると感じています。

もう一つ、従業員(そして、役員も!)への教育の重要性も広く知られています。

今、各企業で当たり前のように導入されている標的型攻撃メール訓練サービス※ですが、ポイントを1つ。

標的型攻撃メール訓練サービスを効果的に訓練に実施するためには、今までのように

「開封率xx%!高かった部署や添付ファイルを開いてしまった人は再教育!」

というような罰するアプローチではなく、広く従業員の方々に協力してもらうアプローチをとることが重要です。つまり、攻撃メールの添付ファイルを開いた報告があった場合はむしろ「報告ありがとう!」といった感謝を伝えることを推奨します。極端な話、添付ファイルを開いた報告をすると「ピザをプレゼント!」みたいなジョークみたいなアイディアも出てきました。

これにより従業員は攻撃メールの添付ファイルを開いてしまった場合でも事実を隠すことなく報告してくる可能性が高くなり、訓練でない場合でも正しい手順でタイムリーに報告が上がってくることが期待できるというロジックです。標的型攻撃メールの攻撃成功後の被害の大きさは、その報告の有無で全く変わってくることは想像に難くないでしょう。

弊社サイト内リンク:

※標的型攻撃メール訓練サービス

今回はここまでです。ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。