フェロー 関原 弘樹

年明け早々に能登半島を中心に大地震があり、なにやら不安を感じるスタートとなりました。

犠牲となった方々にお悔やみを申し上げるとともに、被災者の方には心よりのお見舞いを申し上げます。

さあ、気を取り直していきましょう。

今年の干支の辰、すなわち竜は十二支中でただ一つ空想上の生物であり辰は振(しん/ふるう)につながることから、その天にも昇る躍動性が成功や発展の年であるといわれています。

2024年の1月も後半ですが今日この日からの一年が多くの人々にとって良い一年となることをお祈りしたいと考える次第です。

さて、辰年なので竜が天に昇ることにちなんだというわけではないでしょうが、昨年末にNASA(アメリカ航空宇宙局 / National Aeronautics and Space Administration)から

Space Security: Best Practices Guide

宇宙セキュリティ: ベストプラクティスガイド

が発行されたというニュースがリリースされています。(ガイドの発行自体は10月です)

https://www.nasa.gov/

リリースの紹介では「宇宙ミッションと技術の相互接続がますます進む中、NASAは、公共部門と民間部門の両方の宇宙活動におけるミッションサイバーセキュリティの取り組みを強化するために、宇宙セキュリティのベストプラクティスガイドの最初のバージョンをリリースしました。」とあります。

通信インフラ、気象観測、移動体の測位(そしてその応用として軍事も。。。)など重要なテクノロジーを支える宇宙システムの開発は多くの、そして様々なステークホルダの協力があって初めて成立しますが、本ガイドは公共部門と民間部門の双方のサイバーセキュリティを強化するということで有効性も高そうです。

今回のコラムではその内容についてみていきましょう。

宇宙セキュリティ: ベストプラクティスガイドのターゲット

サイトに記載のある概要を見ていきます。「このガイドは、宇宙ミッションの寿命と回復力を確保するというNASAの取り組みにおける重要なマイルストーンであり、そのセキュリティと信頼性を強化するためのリソースとして機能します。」

宇宙活動におけるミッションサイバーセキュリティと前置きしつつ、情報の機密性のみならず、現場ミッションの遂行に重要となる可用性と完全性にも十分配慮したものであることがうかがえます。

「さらに、宇宙セキュリティのベストプラクティスガイドは、NASA以外のユーザ、つまり国際的なパートナー、産業界、および宇宙探査と開発の拡大分野で働くその他のユーザに利益をもたらすように設計されています。このガイドは、あらゆる規模のミッション、プログラム、またはプロジェクトのセキュリティ ガイダンスを提供するように設計されています。」

包括的なベストプラクティスということで、より官民問わずサプライチェーン全体にわたる広い対象ユーザを想定していることも強調しています。

宇宙セキュリティ: ベストプラクティスガイドがもたらすもの

「情報システムと運用技術の両面で、宇宙システムの統合化と相互接続が進んでいます。これらの開発にはメリットがあり、NASAやその他の組織は、宇宙での作業、通信、データ収集に前例のない新しい可能性をもたらします。しかし、新しく複雑なシステムにも脆弱性があります。NASAは、新しいガイドを通じて、これらの新しい課題に適応し、安全およびセキュリティ対策を実施するためのベストプラクティスを提供することを目指しています。」宇宙空間という特殊な環境を想定し、発生し得るセキュリティリスクに的確に対応していくことにより、更なる技術の進歩とその安全な適用への貢献が期待できそうです。

この分野は、まさに新しい事業のための攻めのセキュリティという感がありますね。

大統領令 -宇宙システムにおけるサイバーセキュリティ原則

紹介ページの最後に「このガイドは、NASAが宇宙システム保護基準に要約された、宇宙システムの明確なサイバーセキュリティ原則の策定を支援するという継続的なコミットメントを反映しています。このハンドブックは、 大統領令 SPD-5“Cybersecurity Principles for Space Systems”(宇宙システムにおけるサイバーセキュリティ原則) の目標をさらに支援するために作成されました。」

という節があります。

この宇宙システムにおけるサイバーセキュリティ原則について、疑問に思う方もいらっしゃると思いますのでこれについて少しふれておきます。

大統領令 SPD-5“Cybersecurity Principles for Space Systems”(宇宙システムにおけるサイバーセキュリティ原則) は、2020年9月4日にアメリカ合衆国大統領府によって発表されたもので、宇宙システムにおけるサイバーセキュリティに関する原則を定めたものです。

※SPD=Space Policy Directive

この大統領令は、宇宙システムが悪意のあるサイバー攻撃に対して脆弱であることを認識し、宇宙システムの設計・開発においてサイバーセキュリティを考慮することが必要であることを明確にしました。

大統領令 SPD-5は、宇宙システムにおけるサイバーセキュリティに関する以下の原則を定めています。

- 宇宙システムおよびそれを支えるインフラ(ソフトウェアを含む)は、リスクに基づき、サイバーセキュリティを考慮したエンジニアリングを用いて開発・運用されるべきである。

- 宇宙システム運用者は、不正アクセスからの保護、コマンド、制御、テレメトリシステムの脆弱性の低減、通信妨害やなりすましからの保護、地上システムのサイバー脅威からの保護、適切なサイバーセキュリティ衛生慣行の採用促進、サプライチェーンのリスク管理などの機能を含む宇宙システムのサイバーセキュリティ計画を策定または統合すべきである。

- 宇宙システムのサイバーセキュリティ要件と規制は、広く採用されているベストプラクティスと行動規範を活用すべきである。

- 宇宙システムの所有者と運用者は、ベストプラクティスと緩和策の開発を促進するために協力すべきである。

- 宇宙システムの運用者は、そのシステムに固有のサイバーセキュリティ要件を実施する際に、適切なリスク取引を行うべきである。

私なりの理解のポイントは

- 宇宙システムは悪意のあるサイバー攻撃の重要な標的であることを認識しなさい。

- 宇宙システムを悪意のあるサイバー攻撃から守るために開発と運用のフェーズを考慮した、全体的なセキュリティ対策を計画し実行すべきである。

- 宇宙システムのセキュリティ対策は実績のあるベストプラクティスやフレームワークを利用し、その目的に対し合理的なレベルで実施すべきである。

となります。

宇宙システムだからと言ってわれわれになじみ深い地上の、特にOT(制御システム)セキュリティと著しく異なるアプローチはないようですね。

宇宙セキュリティ: ベストプラクティスガイドの目次から

あまり深入りはできませんが、目次から内容にもふれてみます。まず、大項目レベルで重要な部分を取り上げてみましょう。

INTRODUCTION

目的やスコープ、その他です。本ガイドでは宇宙空間でのミッションと地上業務では開発や運用のライフサイクルが大きく異なるためそれぞれ独立した項目でサイバーセキュリティの原則を設定しているとの記載があります。

もうひとつ重要なことはここで7つの脅威アクター(攻撃者像)が定義されていることでしょうか。

- CAP-01: ネットワークへのアクセス能力

- CAP-02: 脆弱性の発見と悪用能力

- CAP-03: 暗号と認証を破る能力

- CAP-04: コマンド&コントロールの高度化

- CAP-05: サイバーおよび/または物理システムに影響を与える能力

- CAP-06: 物理的アクセスを得る能力

- CAP-07:人的影響の高度化

また、FAQも含まれ

例えば「なぜ正式な技術要件ではなくベストプラクティスガイドなのか?」

については

「要件化したときの準拠への難しさを理解し、タイムリーで合理的なリリースを可能にするため」

という回答が返されています。開発競争への配慮もうかがえますね。

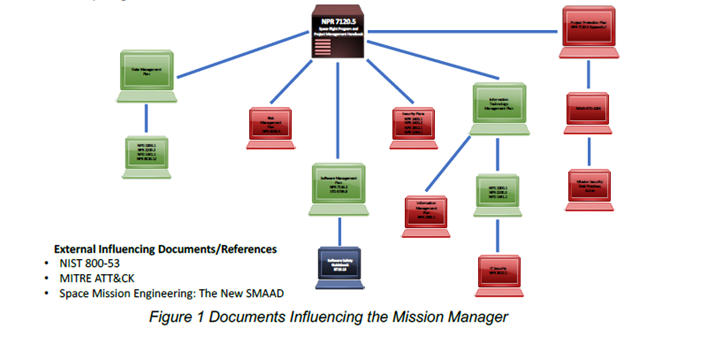

DOCUMENTS

MITRE ATT&CKを筆頭に関連する文書がリストアップされています。数えたら28の文書がリストアップされていました。

“NASA-STD-1006 Space System Protection Standard“のようなNASAの公開文書もいくつか含まれています。

MISSION SECURITY

実際の宇宙空間での行動を支えるサイバーセキュリティの原則について記述があり、本文に当たる重要なパート、すなわち“さわり”なのでここはもう一階層列挙します。

##蛇足ですがここでは実際に外部となるNISTの文書に触れていますので本当の意味の“触り”となりますね。

この下の階層はサイバーセキュリティのガバナンスについて、宇宙空間でのミッションに関するサイバーセキュリティ、地上業務のサイバーセキュリティの3つのセクションから構成されています。

- GOVERNANCE

短いセクションですが統合管理の宣言として重要です。

簡潔にまとめると

- ミッションに関連するリスクに対し包括的な対応をする

- 定性的、定量的なリスク分析と対応を継続的に実行する

ということが書かれています。

PMBOKの知識をもって、ある程度の規模のプロジェクトをマネジメントしたことがある方にとっては当たり前のことですが、大規模プロジェクトであればあるほど包括性はもろくなり、アクションのタイミングは遅れがちです。

結果、些細なことが大きなダメージとなって帰ってくることになるので、その重要性の確認はどれだけ繰り返してもやりすぎということは無いということでしょう。

- SPACE MISSION

ここは、さらに細分化され具体的でなじみがある原則が列挙されています。

ちょっと意外かもしれませんが、サイバーセキュリティの観点からは原則レベルではそう変わらないということでしょう。

【アーキテクチャ】- 外部つまりサプライチェーンを含む最新のデータフローを確立し、ドキュメント化をする

- 機能ドメインを分割し、最小特権の原則を徹底する

【認証と認可】 - ネットワークをサブネットワーク化し各境界を保護する、不要な通信のブロックのみならず監視を行う

- 認証要素(ID/パスワード等)を十分に保護し、総合的な認証と認可を行う

- 技術とプロセスでなりすましを防ぐ

【防御的なサイバーセキュリティ運用】 - 悪意のある者の行動検知

- 障害からの保護、回避

【完全性】 - 通信の冗長性、回復力

- 測位、ナビゲーション機能への妨害からの回復

【ミッション保証】 - リカバリ

- セーフモード、フェールセーフ

【マルウェア対策】 - 検知機能

- ソフトウェアの整合性の確認

【ソフトウェアサプライチェーン】 - 開発プロセスとデリバリの一貫性

- ソフトウェアとハードウェアのテスト

【ミッション保証】の項に考え方については、特に地上のOTシステムとの強い類似性がうかがえます。

なお、後述のAPPENDIX Dに詳細がありますが、これらの原則はすべてNIST 800-53 REV 5を引用し、整合性がとられています。

- GROUND

かなり長くなりましたので、ここでは直下の項目だけ。内容は容易に想像がつくかと思います。

【認証と認可】

【デバイス認証】

【完全性】

【マルウェア対策】

【多要素認証】

【モニタリング】

【ソフトウェアの制限】

マシンによる定型的な動作を中心とし、地上のOTシステムとの強い類似性がうかがえるSPACE MISSIONに対し、人間が主体となり様々なアクティビティを生み出すGROUNDは、お察しの通りITシステム的なアプローチと考えることができますね。

そうです。お気づきのとおり宇宙システムのサイバーセキュリティはOTとITの連携を強く意識する必要があるということです。

##日本における地上のOTシステムのようにITとは完全に切り離しているから問題ない!は通用しない

宇宙セキュリティ: ベストプラクティスガイド APPENDIX

最後は用語などのAppendixが続きます。

APPENDIX A – ACRONYMS AND ABBREVIATIONS

⇒略語集

APPENDIX B – PRINCIPLES IMPLEMENTATION MATRIX

⇒Principles実装計画のためのワークシート

APPENDIX C – NASA STANDARD 1006 W/ CHANGE 1

⇒関連するNASA技術標準の転載

APPENDIX D – NIST 800-53 REV 5 APPLICABLE CONTROLS

⇒NIST 800-53 REV 5※における管理策の一覧

APPENDIX E – LIST OF PRINCIPLES

⇒各PrincipleとNIST 800-53 Rev 5 Controlsへのマッピング

APPENDIX F – CHANGE REQUEST FORM

⇒修正要求フォーム

※NIST 800-53

NIST(米国国立標準技術研究所)が発行した組織と情報システムのためのセキュリティおよびプライバシー管理策 最新版はRev 5日本語訳は以下

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/000092657.pdf

なおサイトから直接リンクされている宇宙セキュリティ: ベストプラクティスガイドのURLはこちらです。

日本における宇宙開発

アメリカにNASAがあれば日本にはJAXA(宇宙航空研究開発機構)があります。

JAXAの成果については、7年間にわたる小惑星探査ミッションを成功させた初代「はやぶさ」についての展示を筆頭に、かつて丸の内オアゾの2Fにあった広報施設、情報センターJAXAi(ジャクサ・アイ)で目にした方も多いかもしれません。

私もイベントを含め何度か足を運んだ覚えがあります。

https://www.jaxa.jp/about/logo_j.html

そのJAXAですが、先週末に「小型月着陸実証機“SLIM”が日本初の月面着陸に成功」という大変明るく、喜ばしいニュースが飛び込んできました。

## “SLIM”はかつてない「月面に誤差100メートル以内でピンポイント着陸」できることの実証という使命を帯び、昨年9月に種子島から飛び立っており、月面への着陸は世界的にみると旧ソ、米、中、印(いつの間に。。)に次ぐ5か国目の快挙です。

ただし、着陸時に発生した太陽電池のトラブルにより現状すべてのタスクをこなせないようで、地上との通信が不十分な状況になっているとの報道があり、ちょっと気がかりです。

まさに宇宙開発における典型的なリスクが顕在化した感がありますが、JAXAにしてみれば当然それも織り込み済でしょう。

「はやぶさ」で困難を乗り切った時のように、JAXAの持つ様々なレジリエンシーを駆使しての回復と今後の大きな成果に期待したいですね。

「はやぶさ」を地球に戻せ エンジン故障で最大危機に

おわりに

一方、JAXAは積年の課題となっている大きなイシューを抱えています。

前述のとおりJAXAは日本の宇宙開発における最重要組織であり、これまでに何度かサイバー攻撃を受けており、昨年夏から秋にかけてのサイバー攻撃でも情報漏洩を強く疑われるインシデントが発生していました。

幸い?今回はAD(アクティブディレクトリ)を中心とした情報系NWへの侵入だけで済んだようで、所謂OT系の宇宙事業に直接かかわる部分での被害は確認されていないようです。

もちろん、被害についての隠蔽がなければの話ですが……

【JAXA】サイバー攻撃被害 職員の個人情報や閲覧権限を管理するサーバーがターゲットに

⇒11月29日に行われた参議院文教科学委員会で、JAXA理事長が攻撃の事実を認め、警察からの通報まで気づかないままであったことが判明した。

被害に遭ったサーバーには役職員や派遣社員5,000名以上の個人情報が保管されており、外部への流出が懸念されている。

しかしながら、JAXA側は攻撃を受けていることは警察からの連絡で知ったとのことで、内部のサイバーセキュリティ対応態勢の成熟度について疑問符をつけられても否定できないような形になってしまいました。

JAXAの持つ情報の重要性からすれば、今後も攻撃を受けることは必然で、その時もその被害が“かすり傷”でとどまるかどうかはちょっと心配になりますね。

【参考】過去の宇宙航空研究開発機構 情報漏洩事件

2011年8月

- 端末がコンピューターウイルスに感染、外部に情報を送信

- 漏洩した可能性のある情報

「端末に保存されていたメールアドレス」

「宇宙ステーション補給機(HTV)の仕様や運用に関連する情報」

「当該端末からアクセスしたシステムへのログイン情報」 - 感染経路はメールの添付ファイルの開封

- 端末がコンピューターウイルスに感染、外部に情報を送信

- 漏洩した可能性のある情報

「イプシロンロケットの仕様や運用に関わる情報」

「イプシロンロケット開発に関連するM-Vロケット、H-IIAロケットおよびH-IIBロケットの仕様や運用に関わる情報」 - 感染経路はメールの添付ファイルの開封

- 職員のIDパスワードを不正使用されサーバに侵入される

- 漏洩した可能性のある情報

「国際宇宙ステーション日本実験棟「きぼう」の運用準備に使われる参考情報」

「「きぼう」運用関係者の複数のメーリングリスト」

⇒きぼうの作業手順書など18件と、JAXAや米航空宇宙局(NASA)の職員ら延べ約190人のメールアドレスリスト - 不正なアクセスは日本と中国から

- 日本在住の中国人システムエンジニアが偽のIDを利用しサーバにアクセス

- 中国人民解放軍の部隊が指揮する中国のサイバー攻撃グループ「Tick」が一連のハッキングを行った

- 被害の全容は未解明

- 同時に三菱電機、IHI、慶応大、一橋大など多くの日本の重要インフラ組織に一連のサイバー攻撃

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara,

CGEIT, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

AWS Certified Security – Specialty,

Microsoft Certified Azure Solutions Architect Expert,

Microsoft Certified DevOps Engineer Expert,

Google Cloud Certified Professional Cloud Security Engineer,

Oracle Cloud Infrastructure 2023 Architect Professional,

Oracle Cloud Infrastructure 2023 Security Professional,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。