関連するソリューション

セキュリティサービス

セキュリティ製品

2022年9月7日、ロシア政府を支持するハッカー集団『キルネット』から日本国政府全体に宣戦布告を告げる動画がSNSに投稿されました。その後、一部の日本政府運営電子窓口、交通会社、カード会社、SNS等のWebサイトで一時的にアクセスしづらい状態が発生しており、「キルネット」によるDDos攻撃(リクエストを大量に送りつけシステムを麻痺させる攻撃)が疑われております。

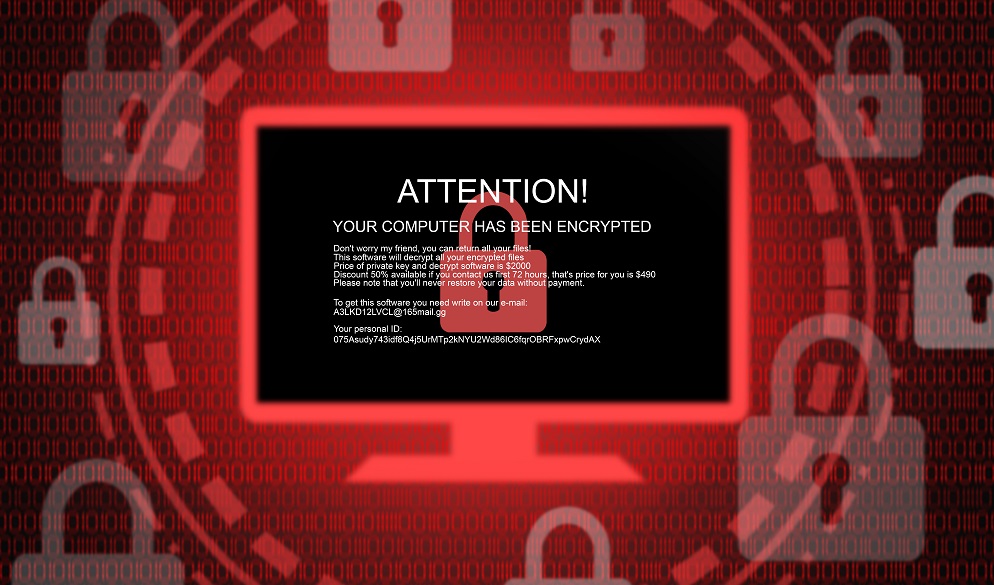

この様なハッカー集団による攻撃は、社会に与える影響、身近なサービスへの影響などから、年々関心が高まっており、ニュース等で目にする機会が増えてきています。最近であれば、システム内のデータを不正に暗号化/取得して、データの復号や公開中止と引き換えに身代金を要求するハッカー集団ランサムウェアグループの活動が活発になっており、このランサムウェアグループの活動により、企業等のサービス、事業活動が停止してしまうニュースをよく見かけます。

今回のコラムでは、今後さらに目にする機会が増えるであろう、ランサムウェアグループの活動とそのランサムウェアグループが利用するランサムウェア(身代金要求型ウィルス/プログラム)について、2つのグループをピックアップしてその内容を見ていきたいと思います。

「LockBit」別名「ABCD」ランサムウェア

LockBitランサムウェアグループが作成している、LockBitランサムウェアの仕組みは、アカウント情報の不正取得、システム/ネットワークの脆弱性、フィッシングサイト/メールなどを利用して、攻撃者が対象のシステムをランサムウェアに感染させた後、感染したシステムがネットワーク経由で自動的に感染の拡大及び、データの暗号化を行う内容となっています。このランサムウェアを利用した攻撃は、2019年9月から行われており、当初は暗号化されたファイルの拡張子が「.abcd」になることから、「ABCD」ランサムウェアとも呼ばれていました。

LockBitランサムウェアは、主に標的型攻撃(不特定多数ではなく、攻撃目標を明確にした攻撃)で利用されており、世界の様々な国、企業が攻撃対象となっています。攻撃を受けた国として、日本を含め、米国、中国、イギリス、イタリア、ドイツ、フランス、インドなどがあり、医療・金融・政府機関、卸売・小売、建築、製造、不動産などの企業が攻撃の対象となっています。

また、LockBitランサムウェアは、RaaS(Ransomware as a Service)として提供をされており、料金を払えば攻撃対象向けのランサムウェアが手に入る状況となっています。攻撃者は、ランサムウェアを作る高度な技術がなくても、料金を支払うことで、ランサムウェアを入手することができ、攻撃対象にランサムウェアによる攻撃を仕掛けることが可能となります。

LockBitランサムウェアグループは、ランサムウェアのサービスを提供することで、直接攻撃を行わなくても、ランサムウェアサービスを利用するユーザ(攻撃者)から、料金、報酬(身代金の一部)を徴収できる仕組みを構築しています。

医療機関への攻撃も行う「Conti」

ContiランサムウェアもRaaSとして提供されていますが、Contiの場合は、ランサムウェア提供先の攻撃者に賃金を支払って、ランサムウェアによる攻撃を行ってもらう体制を取っています。

Contiランサムウェアによる攻撃は、2020年5月から行われており、その後、短い期間でランサムウェアのバージョンアップを行いながら、攻撃の高度化が進められていました。しかし、2022年2月ロシアのウクライナ侵攻を受け、Contiがロシア政府を全面的に支持すると表明したことから、ウクライナを支持する内部メンバーにより、Contiメンバー同士の会話ログ、Contiランサムウェア関連のソースコードなどが暴露されました。その後、2022年5月にContiの公式サイトは閉鎖され、関連するサービスも閉鎖されています。

現時点で、Contiランサムウェアグループの活動は終了しており、Contiとしての活動は再開されていない状況です。

以上、2つのランサムウェアグループの活動と、ランサムウェアグループが利用するランサムウェアの内容を見てきました。

ランサムウェアグループによる活動は、現在進行形で行われています。新たに発見されるシステム/ネットワークの脆弱性を利用した不正ログイン/コマンド実行、巧妙に作られたフィッシングサイト/メールによるアカウント情報の不正取得など、ランサムウェアグループによる攻撃は、継続的に日々巧妙化されて行われています。また、ランサムウェア自体も感染したことを検知されないよう、暗号化の対象/方法についての研究が常に行われており、検知される前に暗号化が完了するよう高速化が進んでいるなど、高度化が進んでいます。

今後、ランサムウェアグループを含めた、悪意のあるハッカー集団の攻撃を防ぐためには、脅威インテリジェンスを含めた、迅速に対応可能な包括的なセキュリティ対策が必須になると考えられます。

攻撃側の巧妙化、高度化に対して、防御側も対策を検討していく必要があるため、自社にセキュリティに関する十分なノウハウがない場合、外部のセキュリティ関連サービス等を活用してセキュリティ対策を実施することが、セキュリティ事故防止に有効であると考えられます。

最後に

最後までお読みいただきありがとうございました。

それではまた、次のコラムでお会いしましょう。