関連するソリューション

セキュリティサービス

セキュリティ製品

株式会社IDデータセンターマネジメント

ICTサービス第1部

テクニカルスペシャリスト 上坂 明

Webブラウザベースでのサービス展開を検討する場合、サービス内容・UI/UXの検討に多くのリソースを注ぎこみます。

通常であれば、サービス構築フェーズ前までにサーバ・ネットワーク等のインフラ構築が必要となりますが、BubbleやMendixなどのノーコード・ローコードツールを利用したアプリ開発が増えており、システム規模によってはインフラ構築が不要となるケースが増えています。

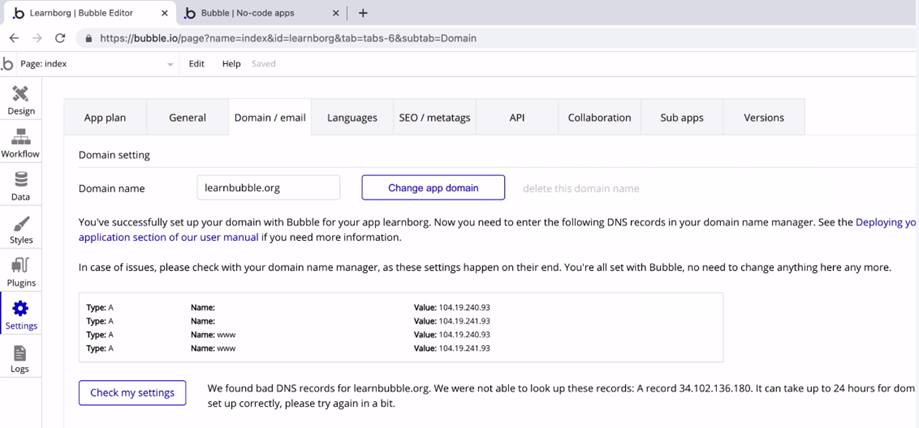

更に、サービスを公開するためのドメイン設定についても、ノーコード・ローコードツールはドメイン設定に必要なレコード情報(Aレコード・CNAMEレコード等)を自動で出力される機能を有しているものもあり、ドメイン管理の知識がないユ―ザーでも簡単に設定が出来てしまいます。

以下はBubbleのDomainSetting画面ですが、サービス公開を行うドメインを入力すると、DNSサーバに登録するレコード情報が出力されます。後は契約しているドメインのDNS管理画面にて、表示されたレコードを登録すれば、サービスへのアクセスが可能となります。

【参考① Bubble Domain Setting画面】

出典:Bubble.io domain setting

出典:Bubble.io domain settingシステム管理者としては喜ばしいことですが、Webサービスに付随する「ドメイン管理」は必要です。

上記のようにサービス展開部門だけで簡単に設定・登録が可能となったことにより、システムテスト用の仮ドメインを取得するといった、システム管理者も知らない隠れドメインが企業内に存在するといった問題が発生しています。

ドメインの種別

登録されるドメインは用途に応じて異なりますが、トップレベルドメイン(TLD)は、大別すると以下となります。- 国別コードトップレベルドメイン(ccTLD)

各国や特定の地域に関連付けられたTLD。「.us(アメリカ)、.uk(イギリス)、.jp(日本)」などがあります。

- ジェネリックトップレベルドメイン(gTLD)

分野別ドメインの一般的な用途向け。「.com、.org、.net、.gov、.biz」などを含みます。

- 新ジェネリックトップレベルドメイン(ngTLD)

追加された新しいgTLD。用途は同じですが、特定の業界や興味関心に合わせたサービスドメインを含みます。「.shop、.app、.blog、.travel、.tokyo」などがこれに該当します。

1.は日本国内で利用されるJPドメインが含まれています。

JPドメインは一般的に利用される汎用JPドメインの他、企業を示す「.co.jp」等の属性型JPドメインや地域・都道府県型JPドメインといった種類があります。

2.と3.のドメイン種別は基本同じですが、ngTLDは特定の国や地域に限らない特定のサービス用ドメインを指しているものが多くあります。

サービス用ドメインの一例として、EC・店舗サービス用ドメイン用の「.shop」や「.tokyo」、「.yokohama」などの地域ドメインなど、用途に応じた様々なサービスドメインがあります。先ほどのWebサービス展開用としてはngTLDドメインを利用するケースが多いのではないかと思います。

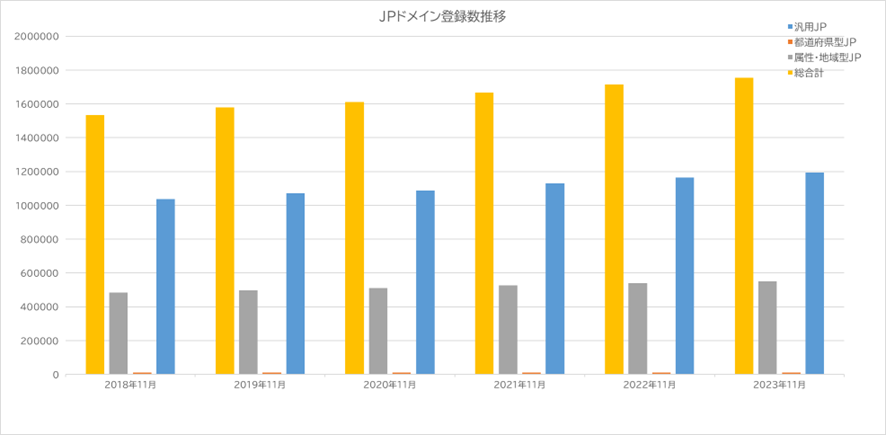

新型コロナ渦以降のドメインの登録状況

JPドメインを管理する日本レジストリサービス(JPRS)によると、2023年11月現在、JPドメインの登録数は約175万件。5年前と比較し約22万件増加しています。内訳としては汎用JPドメインが最も多く全体の約7割を占めています。その他、都道府県型JPドメインや属性型JPドメインを併せても3割程度であり、一般Webサービス向けドメインの取得が多いことを示しています。

【参考② JPドメイン登録数推移】

データ引用元:株式会社日本レジストリサービス(JPRS) JPドメイン名の登録数の推移

データ引用元:株式会社日本レジストリサービス(JPRS) JPドメイン名の登録数の推移また、サービス用ドメイン「.shop」を例に見ると、2023年3月時点で累計登録数が400万件となり、前年比約100万件の増加となります。こちらのドメインは世界規模となるため、JPドメインの登録数とは比較になりませんが、大幅に登録数が伸びています。

新型コロナ渦のなか、店舗運営ではなくECサイトでのサービス提供が伸びたため、登録数が増えた背景がありますが、コロナ終息後でも登録数の勢いは変わりません。

参考リンク:GMOドメインレジストリ株式会社“お店”のためのドメイン「.shop」累計登録数400万件突破!

このように、提供サービスによってドメインを使いわけることが増えたため、一つの企業が保有するドメイン・レコード情報はどんどん増え続けています。

ドメインの価値と失効リスク

ドメインは企業の知的財産として認知されています。知的財産保護を目的として、自社のブランドディングに紐づくようなドメインを事前に複数取得する場合もあります。

例として「.com」で取得したブランディングドメインを「.tokyo」や「.shop」等でも取得します。これは第3者によるフィッシング利用防止や、コピー製品などの粗悪品を類似ドメインで販売させないようにする目的があります。

しかし、これら取得したドメインは全て「有効期限の管理」が付きまといます。

通常であれば、登録したレジストラから更新期限前にドメイン所有者宛に連絡が届きますので、案内に併せて更新手続きを行います。

しかし、ドメイン所有者がシステム管理者ではなくユーザーとなっている場合、更新案内がシステム管理者に届きません。また、ドメイン管理者情報の変更が漏れている場合、現在の担当者に案内が届かないといったケースもあり、更新を忘れてドメイン失効してしまうというケースは多いです。

尚、ドメイン名の登録有効期限はwhoisで確認できますが、普段利用していない保護目的のドメインや過去利用していたドメインが管理から漏れてしまう可能性は十分ありえます。

ドメイン失効による大きなニュースとして、2023年9月にNTTドコモが過去にサービス展開していた「ドコモ口座」で利用していたドメイン「docomokouza.jp」が、ドメインオークションにて402万円で落札されました。このサービスは2021年に廃止されましたが、インターネット上にはドコモ口座へのリンクが多数残っており、フィッシング詐欺に悪用される懸念がありました。

今回は意図的にドメイン失効(廃止)させたものではなく、社内管理の不手際による更新手続き漏れが原因ということで、最終的にはドコモ側がドメインを取り戻していますが、この対応に多くのコストや工数が掛かったことは間違いありません。

参考リンク:ITmedia NEWS 「ドコモ口座」のドメイン、ドコモが取り戻す 出品の経緯をGMO含め聞いた

ドメインに対する信頼性の担保

ドメインの維持・管理とは別に、ドメイン自体の信頼性(ブランド価値)の担保も必要です。先ほどのフィッシング防止目的のドメイン保護も信頼性担保の一環ですが、主に信頼性低下につながりやすいものとして、なりすましメールによるドメイン詐称が挙げられます。

例えば、自社のドメインを騙ったなりすましメールが取引先、または個人に届いた場合、受信側からするとそのドメイン対し、ネガティブなイメージを持ちます。なりすましメールに引っかかり、被害を受けた場合であれば猶更です。

このようなネガティブな評価・噂がSNS等を通じて社会に拡散されることによるブランド毀損リスク(レピュテーションリスク)を抑えるためにも、ドメインのメール環境有無に関わらずなりすましメール対策は必須だと言えます。

なりすましメール対策には、送信ドメイン認証技術が利用されます。主な認証技術は以下の4つです。各認証技術の詳細は下表を参照下さい。

- SPF

- DKIM

- DMARC

- BIMI

| SPF | DKIM | DMARC | BIMI | |

|---|---|---|---|---|

| 正式名称 | Sender Policy Framework | DomainKeys Identified Mail | Domain-based Message Authentication, Reporting, and Conformance | Brand Indicators for Message Identification |

| 特徴 | 送信元メールサーバのIPアドレスによりなりすまし判定 | 送信時に電子証明書をメールに付与。電子署名の検証によりなりすまし判定 | SPFあるいはDKIMの認証結果を利用し、送信ドメイン側でメールの取扱い(ポリシー)を受信側に指定する | 認証済みメールにブランドのロゴを追加する |

| 長所 | 導入が容易 | メール本文の改ざんも検知。メール転送による影響を受けない | 第3者間でやり取りされるなりすましメール対策に有効。レポートによる分析・攻撃予兆の把握が可能 | 他の認証技術と異なり、受信者が視覚的に認証されたメールであると認知出来る。また、ブランド認知に繋がる |

| 短所 | メール転送時に認証が失敗する可能性がある | 配信経路上でメール本文の内容が変更されると認証に失敗する | レポートはxml・json形式で届くため解読には知識が必要 | 認証はDMARCで行うためDMARC導入が前提 |

SPFはDNSのTXTレコードにSPFレコードを記載するのみで良く、導入が容易です。

メールサーバの無いドメインであれば「対象ドメイン名. IN TXT "v=spf1 -all"」をTXTレコードとしてDNSに登録しておけば、全ての詐称メールはSPF認証で失敗します。ただし、ドメインの信頼性担保の観点では、DMARCとBIMIの導入まで併せて行うべきです。

SPF・DKIMは送信されたメールが正規のメールであるかを認証する技術ですが、なりすましを行った第3者と被害を受けた第3者間でのやり取り(事象)をドメイン管理組織が把握することが出来ません。

DMARCはドメイン管理組織が受信側メールサーバに、なりすましメールの取扱いに関する指示が可能となる技術です。受信サーバからのレポートを受け取ることが出来るため、ドメイン詐称に利用されていないかの把握も可能です。DMARCレコードの記載例は以下の通りです。

v=DMARC1; p=reject; rua=mailto:xxxx@exampel.com; pct=100; adkim=s; aspf=s

各タグの詳細説明は割愛しますが、pタグで「none(そのまま受信)、quarantine(迷惑メール扱い)、reject(受信拒否)」を指定出来ます。通常はnoneの設定から運用を開始し、正規のメールが遮断されていないか確認を行いながら、rejectへ段階的に切替えを進めます。

ruaタグは受信サーバ側からのレポートを受け取るメールアドレスを指定します。

このメールアドレスにレポートが届きますが、xml・json形式のログとなるため、専門知識が必要となります。届くレポート数も膨大となるため、詳細解析を行う場合は、解析用のサードパーティ製品の導入検討を推奨します。

BIMIは受信者のメールに送信ドメインのブランドロゴを表示させることが可能な技術です。また、視覚的にも信頼されたメールであると分かりやすいですし、ブランド認知にもつながります。尚、対象ドメインでメール利用が無い場合のBIMI導入は不要です。

BIMIについての詳細は以下リンクからご確認下さい。

参考リンク:BIMI ワーキンググループ

これら送信ドメイン認証技術の適用はあまり進んでいない状況ですが、Google、米yahooは2024年2月以降、一括メール送信者に対しメールの認証を義務付けると発表しました。メール配信環境として利用しているドメインであれば、至急対応が必要となる内容です。

参考リンク:Google メール送信者のガイドライン

Gmailの例となりますが、1日あたり5000件以上のメールをGmailアカウントに送信する場合、SPF・DKIM・DMARCのメール認証設定が無いドメインからのメールはブロックされる可能性があります。一括メール配信を行うドメインについては、改めて現在の設定を確認してみてはいかがでしょうか。以下のサイトからドメイン認証設定状況が確認できます。

参考リンク:EasyDmarc

最後に

ドメイン管理にはシステム管理部門、実際にコンテンツを管理するマーケティング部門、知的財産を管理する知財部門が関連します。コンテンツによっては広報・経営企画部門も関連します。各々の役目は決まっており、通常であればドメインの維持管理はシステム管理部門が担当します。当たり前の話ですが、社内でのドメイン管理の仕組み、担当スコープが明確に整っていないと、冒頭の隠れドメイン取得や更新漏れ、ドメインの不正利用被害にあう場合があります。

このような被害を避けるためにも、明確なドメインの運用ルールが定まっていない場合、まずは資産管理対象のドメインの棚卸を行い、各ドメインの「更新期限サイクル」、「whois登録情報」、「主な利用部門」を台帳化、ドメイン取得から破棄までのライフサイクルルールを整えることが望ましいと言えます。

また、ドメイン取得時の基本設定(登録するレコード要件)をテンプレート化し、ドメイン毎の設定差を少なくすることで、システム管理者が管理しやすい環境とすることも重要です。

最後まで読んでいただきありがとうございました。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。