関連するソリューション

セキュリティサービス

セキュリティ製品

DCM第1部

テクニカルスペシャリスト

上坂 明

スマートフォンでアプリを利用する際、「位置情報へのアクセスを許可しますか?」というポップアップが表示されたとき、深く考えずに「許可」を押してはいませんか?

あるいは、位置情報を利用したアプリや身体情報の記録を目的としたアプリを利用する際、「教えることは嫌だが、利用が前提だから仕方がない」と割り切ってしまうことはないでしょうか。

現在、私たちは便利さと引き換えに、自分のプライベートな情報を提供し続けています。多くの人にとって個人データは「守るべき大切なもの」と認識されていますが、市場では「単なる取引材料」として扱われ、その取引は一般には見えない市場で行われています。

位置情報の把握

アプリに対し位置情報へのアクセスを許可すると、スマートフォン1台ごとに割り振られた固有の広告ID(Apple製品のIDFA、Android製品のAAIDなど)が付与されます。この広告IDは、端末の目印として機能し、アプリの利用状況や閲覧履歴、そして位置情報と結びつけられます。広告業者やデータ仲介業者(データブローカー)は、このID情報を基点に、「いつ、どこに、どれくらいの時間いたか」という情報を大量に集め、人物像のデータとして提供しています。目的はマーケティングのための情報ですが、この情報が個人情報や国家レベルのセキュリティの枠組みを、知らないうちに危うくしている現状があります。

欧州高官の位置情報データ売買

2023年6月に『netzpolitik.org』などの欧米主要メディアが共同で実施し、国際的な議論を喚起した調査報道「Data Broker Files」というものがあります。これは、世界規模で行われている個人情報、特に「位置情報データの売買と、それによる大規模な監視」の実態調査でした。この調査結果によると、欧州議会議員、外交官、軍関係者を含む多数の欧州連合(EU)高官の正確な位置情報データが、一般のデータ仲介市場を通じて売買され、簡単に第三者が入手可能であったということが分かりました。

(参考記事)Data Broker Files (netzpolitik.org)

これは欧州の話だけではなく、巨大な広告技術の市場とデータ仲介業者の仕組みが深く根付いている、私たち日本にとっても認知すべきことです。

この事例は、単なるプライバシー侵害だけにとどまらず、データ仲介業者が合法的に集めて売買している個人データが国家間の情報戦略、いわゆるスパイ活動において、機密情報を取り扱う大事な人の「行動パターン」「人間関係」「プライベートな生活サイクル」といった個人の弱みを知る手がかりとなること。および、正規のデータ流通経路を通じて第三者の手に渡る可能性があるという事を示しています。

GDPRの規制下でなぜデータ流出が起こったのか

EUは世界で最も厳格なデータ保護法であるGDPR(EU一般データ保護規則)を定めています。GDPRは、位置情報を特に慎重に扱うべき「個人データ」と定義し、利用するには厳格な同意または法的な根拠を要求しており、通常は流出する情報ではありません。それにもかかわらず重要人物のデータが流出した背景には、複雑な広告技術の仕組みにおいて、データの「責任の所在」を明確に特定することが難しい点が挙げられます。

主な問題点は以下3点です。

- 「正当な利益」の誤った解釈

GDPRは、企業の「正当な利益」(データ処理が必要かつ釣り合っている場合)に基づくデータ利用を一部許容していますが、データ仲介業者はこれを広範に解釈し、位置情報収集・販売を行っている実態があります。

- 同意取得の形骸化

アプリの規約が非常に長く複雑であるため、ユーザーは実質的に内容を理解しないまま、データ収集と第三者提供に同意している状況があり、形だけの同意確認となっています。

- 匿名化の限界

データ仲介業者は「匿名化」を主張しますが、「Data Broker Files」が示したように、行動パターンが予測しやすいターゲットであれば、特定の時間に特定の場所にいたという「点」のデータと移動のデータである「線」を結びづけ、更に他の公開情報や推測を組み合わせます。結果、広告IDを通じて容易に個人を特定し直すこと(再識別)が出来るため、匿名化とは言えない状況となっています。

データブローカー市場の機能と脅威

データ仲介業者は、スマートフォンアプリの利用状況、ウェブサイトの閲覧履歴、購買データ、そして最も重要な「位置情報」など、個人が日常的に生み出す膨大なデジタルの足跡(デジタルフットプリント)を合法的に集め、匿名化(と称する処理)を施した上で、人物像のデータを商品として販売しています。前述の通り、このデータは個人の特定に繋がる情報であり、情報収集活動の質を飛躍的に高めるADINT(All-source Data Intelligence)の強力な土台となります。ADINTは、公開情報(OSINT:誰でも見られる情報)に加え、衛星画像、取引記録、特定のルート情報等、利用可能な全ての情報源(All-Sources)から得られたデータを統合・分析し、精度の高い分析情報(インテリジェンス)を作り出す方法です。

重要人物の長期間にわたる正確な位置情報は、その人物の勤務地、自宅、頻繁に訪れる場所、さらには個人的なプライベートまでを明確に把握することを可能にします。

この情報を元にターゲットの弱点を握り、機密情報を入手する手法を「ADINT型攻撃」と呼びます。

ADINT型攻撃

ADINT型攻撃者がデータ仲介市場でデータを取得し、それを分析情報(インテリジェンス)に変換するプロセスは、主に以下のステップで構成されます。- データの収集と組み合わせ

- 広告IDの利用:攻撃者はまず、ターゲットとなり得る集団(例:特定の政府機関の周辺地域に頻繁に出入りする人々)の広告IDのリストをデータ仲介業者から購入します。

- 非公開データの統合:購入した位置情報データ(緯度・経度、タイムスタンプ、広告ID)を、公開されている情報(OSINT:例、ソーシャルメディア、ニュース、登記 等)や、追加で購入したデータと組み合わせます。この組み合わせにより、単なる座標情報が「〇〇省のA氏が、火曜の夜に〇〇ホテルで会った」という具体的なシナリオに変わります。

- 個人を特定し直すこと(再識別)と人物像の作成

- 再識別:データ仲介業者が提供する他の「匿名化された」データセットと広告IDを組み合わせることで、特定の個人をさらに絞り込むことが可能となります。

ターゲットの行動を分析し、その人物の広告IDをその人を特定するためのIDとして扱えるように紐づけしなおします。 - 行動予測と弱点の特定:ターゲットの数カ月間の行動パターン(通勤、週末の移動、病院、学校、特定施設への訪問など)を分析し、いつもの行動から外れた振る舞いや、家族構成、健康状態、経済状況といった心理的な弱みにつながる人物像(プロファイル)を作り上げます。

- 再識別:データ仲介業者が提供する他の「匿名化された」データセットと広告IDを組み合わせることで、特定の個人をさらに絞り込むことが可能となります。

- 行動の予測とターゲット選定

- 将来の行動予測:過去の行動データに基づき、ターゲットが次にどこに行くか、誰と会うか、いつまで特定の場所に留まるかを予測します。

- 攻撃実行の最適化:予測に基づき、ターゲットが機密情報を扱う施設から離れる瞬間、あるいは特定の会議が行われる場所を特定し、そのタイミングに合わせて、物理的またはサイバー的な標的型攻撃を実行します。

位置情報の戦略的利用

データ仲介業者から得られる精度の高い位置情報や行動パターンは、現代の標的型攻撃(特定の個人や組織を狙う、高度で持続的な攻撃)を、インターネット上の活動だけではなく、現実世界を含めた多角的な戦略へと変化させています。標的型攻撃は、特定の個人や組織を狙い、長期的に機密情報を奪取しようとする行為ですが、位置情報はその攻撃の実行タイミング、および実行手段を最適化するために利用されます。

- サイバー攻撃の実行タイミングの最適化

攻撃者はターゲットが自宅や厳重なセキュリティが敷かれたオフィスを離れ、防御が手薄になる「機会」を位置情報から正確に把握できます。

例えば、標的が特定の海外出張中で公共のWi-Fiに接続している瞬間や、移動中に集中力が低下していると推測される時間帯に合わせて、偽のアクセスポイント設置やカスタマイズされたマルウェアの配布。更には人間の心理的な隙を突くメールを送信することで、攻撃の成功率を高めるといったことが考えられます。

- 物理的セキュリティへの応用

物理的な側面での悪用は特に深刻です。重要人物の移動ルートやパターンが分析されることで、以下のシナリオが現実のものとなりえます。- 物理的尾行と監視:どこで生活し、どこで休息するか、誰と会うかがデータにより予測され、物理的な尾行や盗聴が容易になります。

- 侵入機会の算定:ターゲットが自宅や職場などの拠点を留守にするタイミング、あるいは特定の時間に機密施設への出入りが少なくなるタイミングを把握し、物理的な侵入や破壊工作の計画に組み込まれます。

- 接触と工作:特定の場所への訪問習慣を利用し、その場所で接触者(人を使った情報活動)を配置したり、工作活動を展開したりすることが可能になります。

- 心理的な脆弱性の悪用(ソーシャルエンジニアリングの高度化)

位置情報が示す私的な行動データは、ターゲットの弱みや秘密を推測し、脅迫や懐柔の材料として利用される可能性があります。

このような個人的な秘密を突きつけることで心理的動揺を誘い、機密情報の引き出しや、アクセス権限奪取を目的とする人間の心理的な隙を突く攻撃の精度を高めます。

軽視されがちな位置情報が、標的型攻撃を全方位的な「生活環境を利用した攻撃」へと変化させる恐れがあります。

セキュリティ・クリアランス制度の課題

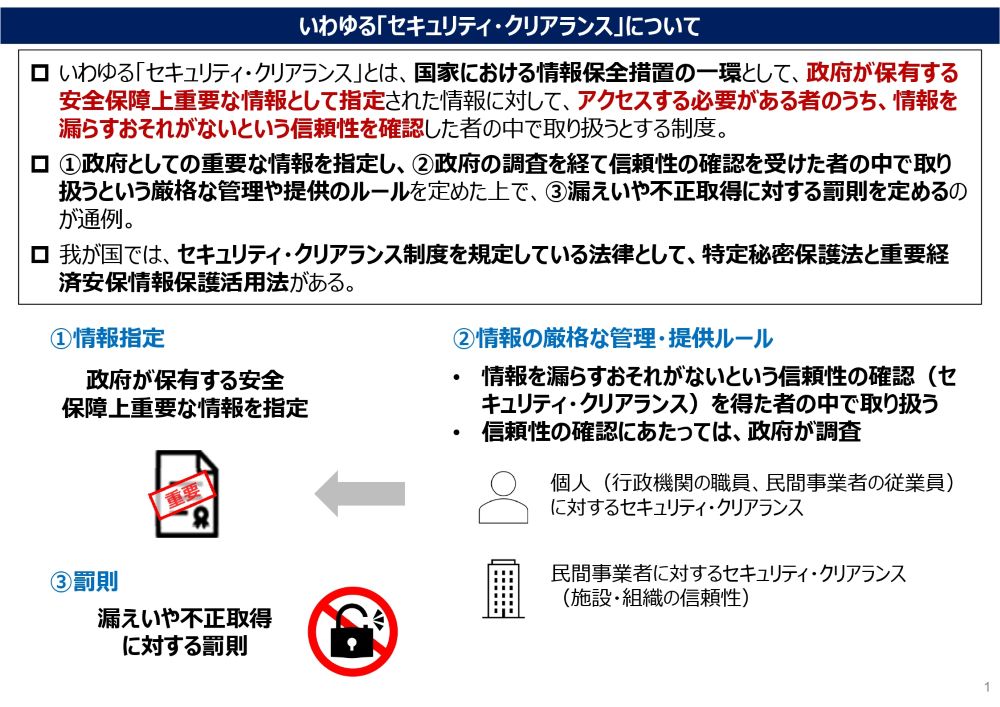

冒頭で日本も他人事ではないと記載しましたが、これは機密情報を扱う資格を審査する、「セキュリティ・クリアランス制度(SC制度。重要経済安保情報の保護及び活用に関する法律に基づく適性評価)」が関連しています。

(参考情報)内閣府:重要経済安保情報の保護及び活用に関する法律

出典:内閣府「いわゆる「セキュリティ・クリアランス」について」

この制度は対象者の「機密を扱うに足る信頼性や誠実さ」を評価することを目的とし、国の安全保障を支える重要な枠組みとなっています。

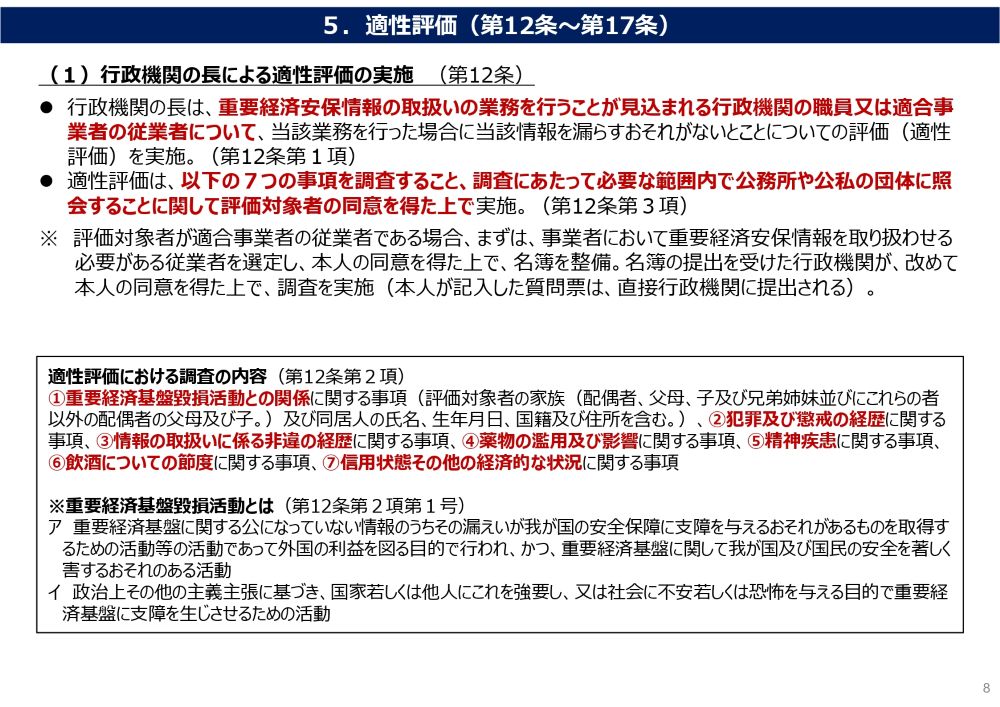

日本の適性評価における調査事項は、公表されている資料によると、以下の7項目に分類されます。

- 重要経済基盤毀損活動との関係に関する事項

(評価対象者の家族や同居人の氏名、生年月日、国籍及び住所を含む) - 犯罪及び懲戒の経歴に関する事項

- 情報の取扱いに係る非違の経歴に関する事項

- 薬物の濫用及び影響に関する事項

- 精神疾患に関する事項

- 飲酒についての節度に関する事項

- 信用状態その他の経済的な状況に関する事項

出典:内閣府「重要経済安保情報保護活用法の概要(詳細版)」

これらの項目は、個人の内面的な信頼性や、意図的な不正の可能性、および金銭や人間関係の面で弱みにつけ込まれやすい可能性を重視し、評価しています。

しかし、欧州の事例で明らかになったように、データ仲介業者を通じた位置情報流出の脅威は、このSC制度の課題を浮き彫りにしています。それは、SC制度は「人」の意図的な不正の可能性を評価することに主眼を置いていますが、ADINTの脅威は「人」の意図しない「データ流通の仕組み」を悪用の前提としており、制度ではカバーできない範囲であることを示しています。

- 「環境データ」の流出リスクへの対応

SC制度の調査事項は、上記のとおり、家族構成や信用状態など、個人の倫理や背景に基づくリスク評価が中心です。

つまり、本人の意図とは無関係に、スマートフォンアプリの利用規約や広告技術の仕組みを通じて商業的に流通してしまう位置情報や行動データ、すなわち「環境データ」が、その人の適性を危うくするリスクについての直接的な評価項目は含まれていません。

このため、審査段階で「適性あり」と判断されても、個人的な日常のアプリ利用状況次第では継続的に安全保障上のリスクを生み出し続けるという、根本的な課題を抱えています。

- 私的デバイスの制御不能性

SC制度の対象者が、仕事中は厳格なセキュリティ管理下に置かれていても、プライベート時間に使用するスマートフォンやウェアラブルデバイスは、組織の直接的な管理外に置かれます。SC制度では個人のプライバシー配慮は課題となっており、そこまで踏み込んだ評価は実施していません。

これらのデバイスから収集されたデータがデータ仲介業者へ流れ、それがADINTとして悪用されることは従来の審査項目では防ぎようがありません。

組織が管理できない領域からのデータ流出が、機密保持体制の「穴」となる可能性があります。

- 審査の「一過性」とリスクの「継続性」

SC制度の適性評価は、原則として定期的に実施される「一過性の評価」です。しかし、位置情報や行動データは、対象者が資格を得た後も毎日、毎秒生成され続けるデータであり、悪意を持った勢力は継続的にこのデータを収集・分析し続けます。審査が実施された時点では問題がなくとも、その後の私的な行動による情報の蓄積をリアルタイムで把握し、対策を講じる仕組みがSC制度には存在しません。

最後に

EUのデータブローカーを起点とした位置情報データ流出事例は、現代の情報収集活動が、従来の国のインフラの領域から、個人の日常へと広がったことを示しています。この新たな脅威に対応するためには、単なるIT・サイバーセキュリティや物理セキュリティの強化だけでなく、防御戦略そのものを見直す必要があります。

データ仲介業者市場の規制強化は国際的な課題ですが、すぐに効果がある防御策としては、SC制度の対象者や重要機関の職員に対しては以下が考えられます。

- 厳格なデジタルデバイス利用ルール

事故などで緊急通報時に利用するセキュアなアプリを除き、私的デバイスでの位置情報共有を原則的に禁止する。特に、行動データや閲覧履歴を収集する可能性のある業務外のアプリ利用について実態を把握し、厳格な制限を設ける。

- 継続的なADINTリスク教育

ADINTの概念と、位置情報が標的型攻撃にどのように利用されるかという具体例を教育し、対象者のリスク意識を向上させる。

- セキュリティ・クリアランス制度の運用強化

審査項目外の行動であっても、プライバシー設定の遵守状況や、業務と関係ないアプリの利用に関する「デジタル利用に関するルール」を定め、その遵守を継続的に指導・評価する枠組みを構築する。

特に、「一過性の審査」ではなく「継続的な監視と指導」を組み込んだ運用体制が必要です。

最後まで読んでいただきありがとうございました。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。