サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

昨今、働き方改革と共に「ゼロトラスト」という言葉を目にするようになってきました。

言葉どおりの意味で「何も信頼しない」ことを前提に、検証したモノのみを信頼する、物理

/

ネットワーク

/

ソフトウェアのどれにでも適用できる考え方だと思います。

ベンダーやメディア等の公開情報を見る限り、ゼロトラストは次世代ネットワークセキュリティを実現する戦略的なアプローチとして語られているのが主流のようです。

さて、今回のエントリーはこのゼロトラストをテーマにお話を進めたいと思います。

【ゼロトラストとは】

ゼロトラストとは、

2010

年に米調査会社

Forrester Research

の

John Kindervag

氏によって提唱されたセキュリティの概念です。

[1]

従来のネットワークセキュリティは、インターネットとの境界に大きな壁を築くことによって、「境界の内側は信頼できる」ことを前提としていました。

ところが標的型攻撃による境界型防御の突破、内部犯行による情報流出事案の広がりを受け、この前提自体が崩れてきていると認知され始めています。

さらには企業システムのクラウド化が進むことにより、守るべき重要資産が境界の外に配置されるケースも珍しくなくなりました。

このような背景をふまえますと、従来のネットワークセキュリティの考え方やアーキテクチャが時代に合わなくなりつつあるとご理解いただけるかと思います。

そこで、ゼロトラストの登場です。

ゼロトラストのネットワークアーキテクチャは、ユーザーもデバイスもネットワークも信頼せずに、全てのトラフィックを検査しログを取得する前提で成り立っています。

一言で言うと、「性悪説」のアプローチです。

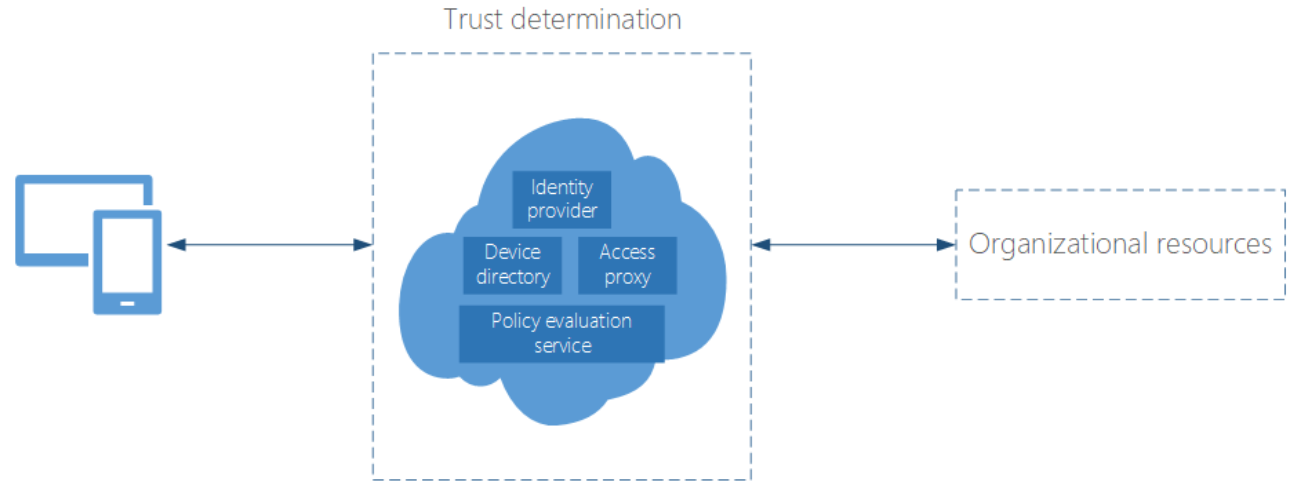

下記

Figure-1

のとおり、一般的なゼロトラストネットワークモデルは以下要素で構成されています。

・ユーザー関連情報を保持する

ID

プロバイダ

・リソースにアクセスできるデバイスのリストを管理するデバイスディレクトリ

・ユーザーとデバイスがポリシーに適合するか評価するポリシー評価サービス

・リソースへのアクセス制御を行うプロキシ

Figure-1

:一般的なゼロトラストネットワークモデルの基本構成

(出典:

Microsoft 365

を用いたゼロ トラスト ネットワークの実現

[2]

)

例えば、内部ネットワークのデバイスが組織内のデータやリソースにアクセスする際、以下のような検査をすることによってセキュリティを担保します。

・漏洩した

ID

ではないか

・アクセスを要求するデバイスは登録されているものか

・

OS

のセキュリティパッチやウイルス対策ソフトの定義ファイルが最新か

・デバイスがマルウェアに感染していないか

検査結果によってポリシーが動的に割り当てられ、組織内のデータやリソースへのアクセスが許可あるいはブロックされるわけです。

上記では内部ネットワーク、つまり社内にいるユーザー・デバイスを例に挙げましたが、ユーザー・デバイスがネットワークの内側にいるか外側にいるかではなく、

ID

やデバイスが信頼されているかどうかに基づき、個々のサービスへのアクセスを必要に応じて許可します。

このように見ると、まさにゼロトラストは次世代ネットワークセキュリティのあるべき姿を具現化するための、重要な概念と言えるでしょう。

内外の脅威から重要資産(データやリソース)を守るだけではなく、いつでも・どこでもデバイス問わずアクセス可能な利便性のある環境も提供してくれます。

ゼロトラストはあくまでも概念です。

ですから、実現のために特定ソリューションを使わなければならないといった縛りはありません。

ゼロトラスト自体、何かの製品・ソリューションではないのです。

【ゼロトラストを目指して】

前項ではゼロトラストについて概要をお伝えしてきました。

このゼロトラストを最も先進的に実践している企業があります。

Google

です。

Google

での

6

年におよぶゼロトラストを実現したプロジェクトは「

BeyondCorp

」

[3]

と呼ばれています。

BeyondCorp

は、リモートアクセス

VPN

を排除し、世界中どこからでもインターネット経由で社内アプリケーションへ接続できる環境を実現しました。

Google

ではいつでも・どこでもシームレスに、そして安全に社内アプリケーションへアクセスし作業を進める環境があるわけです。

とても羨ましいですね。

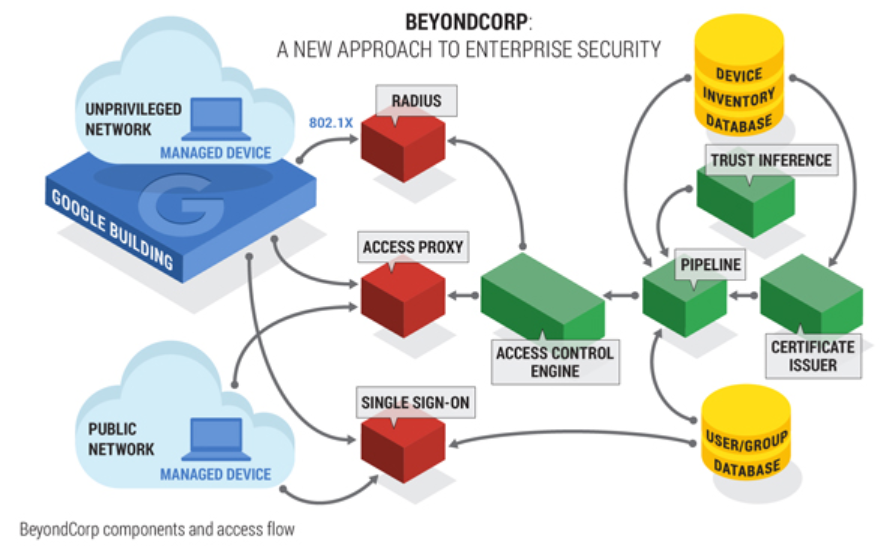

参考までに、

BeyondCorp

の主要コンポーネントを下記

Figure-2

に示します。

詳細は、本エントリーの主旨から外れてしまいますので割愛します。

ご興味のある方は

Google

のサイトに

BeyondCorp

の研究論文が掲載されておりますので、そちらをご覧になってください。

Figure-2

:

BeyondCorp

の主要コンポーネント

(出典:

BeyondCorp The Reference Architecture

[4]

)

さて、私達のような一般企業がゼロトラストを目指すにはどうしたらよいでしょうか。

BeyondCorp

がゼロトラストの一つの理想形かもしれませんが、いきなり

Google

が実践したレベルを目指すのはあまりにもハードルが高すぎると思います。

ですので、社内で利用する中核の

Web

アプリケーションを幾つか選定し、ゼロトラストモデルに移行していく段階方式が最適でしょう。

その他の

Web

アプリケーション(

Web

アプリでないシステムも含めて)は従来のアクセス方式で利用しつつ、ビジネス上の優先度の高いものからゼロトラストモデルへ順次移行する、そして不要なアプリケーションは廃止していく、といった流れになるでしょうか。

最後に、私個人の願望として、ゼロトラストはどんどん普及していってほしいと思っています。

そのためには企業がビジネスの基幹システムをクラウド化し、いつでも・どこでもシームレスに、そして安全にアクセスしたいという社員の要望が高まることが大事です。

そうすると、ゼロトラストがホットな話題となって、ゼロトラストモデルの実装へと道が開けてくるはずでしょう。

やや抽象的な部分もありましたが、本エントリーを通じてゼロトラストの世界の一端を少しでもイメージして頂けたら幸いです。

2019

年は、セキュリティという切り口でゼロトラストを注視し、一社内ユーザーとして利便性の高い社内システムを要望していきたいと思います!

それでは、次のエントリーでお会いしましょう!

■

脚注および参考情報

■

[1]

ZERO TRUST NETWORK ARCHITECTURE WITH JOHN KINDERVAG - VIDEO

https://www.paloaltonetworks.com/resources/videos/zero-trust.html

[2]

Microsoft 365

を用いたゼロ トラスト ネットワークの実現

https://blogs.technet.microsoft.com/jpazureid/2018/06/29/building-zero-trust-networks-with-microsoft-365/

[3]

BEYONDCORP

企業セキュリティに対する新しいアプローチ

https://cloud.google.com/beyondcorp/

[4]

BeyondCorp The Reference Architecture

https://www.beyondcorp.com/

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。