サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

先日、男子バスケットボール日本代表(

AKATSUKI FIVE

)のワールドカップ出場決定の歴史的瞬間を目の当たりにし、数時間後には仕事が控えているにも係わらず眠れぬ夜を過ごしてしまいました。

アジア予選、絶望の

4

連敗から怒涛の

8

連勝!アジアで勝ちきれない、統合されない

2

つのリーグ・・・といった長い

”

男子バスケの暗黒時代

”

を歯がゆく思っていた私にとって、まさに日本の夜明けでした。

昭和は野球、平成はサッカーがメジャースポーツになりましたが、次の元号ではバスケがメジャーになるよう応援したいと思います!

さて、話が変わりここからが本題です。

2016

~

2017

年に渡りサイバー犯罪の中心的な役割を担っていた「ランサムウェア」ですが、

2018

年以降、その検出数の減少がセキュリティベンダーから報告されています。

ランサムウェアの市場価値が下がり、代わりの収益源としてマルウェアによる仮想通貨のマイニングにシフトした攻撃者が増えている、といった背景も関係しているようです。

しかし、ランサムウェアの勢いが衰えたわけではなく、活発な活動を見せているランサムウェアがあります。

それは

GandCrab(ガンクラブ)

です。

本エントリーではこのランサムウェア「

GandCrab

」についてご紹介したい思います。

【GandCrabについて】

GandCrab

が初めて世の中に登場したのは

2018

年

1

月

26

日です。

他のランサムウェアと異なり、

2

種類のエクスプロイトキット

[1]

「

RIG EK

」と「

GrandSoft EK

」によって配布されていたことを、セキュリティ企業

Malwarebytes

の研究者が報告しています。

[2]

GandCrab

は登場以来、幾度となくバージョンアップが行われており、現在の最新バージョンは

v5.2

です。

なお、このバージョンに対する複合ツールは、現時点(

2/26

時点)においてまだ公開されていないため注意が必要です。

他のランサムウェア同様、一般的な感染経路は

Web

サイト経由とスパムメール経由です。

WEB

サイト経由とは、

Windows

や

Adobe Flash Player

等の脆弱性を放置したまま改ざんされた

Web

サイトにアクセス、あるいは不正なオンライン広告を閲覧してしまうと、強制的に

GandCrab

に感染します。

もう一つの感染経路はスパムメールです。スパムメールの添付ファイルを開く、あるいは本文内のリンクをクリックすると感染します。

【国内における観測状況】

さて、ここで

GandCrab

が身近な脅威であることをご紹介しようと思います。

2018

年

10

月、奈良県の宇陀市立病院に導入した電子カルテシステムのサーバーと一部のクライアント

PC

がランサムウェアに感染しました。

[3]

このとき、感染したランサムウェアが

GandCrab

とされています。

そして、

2019

年の年明け間もない

1

月

8

日、私の方でも件名や本文が「

:)

」や「

:D

」等の顔文字、件名が「

I Love You

」や「

You are my love!

」等の英文スパムメールを確認しております。

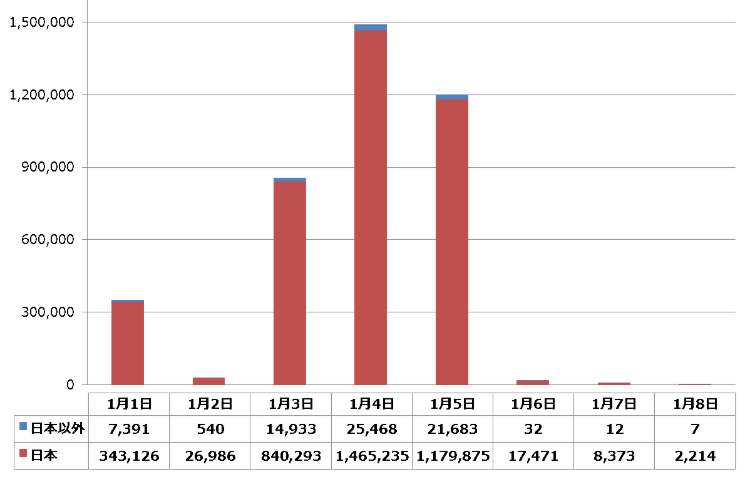

トレンドマイクロが公開する情報によりますと、このような件名をもつスパムメールは元日より確認されており、

1

月

8

日までの間に全世界で

400

万通近くが拡散されていたとのことです。

そのうち、日本だけで

388

万通(全体のなんと

98

%)を占めており、日本をターゲットにした攻撃と見られています。

Figure-1

:「顔文字」マルウェアスパムの全世界における件数推移

(出典:新年にランサムウェアの「ばらまき攻撃」が「顔文字メール」で復活

[4]

)

このスパムメールの添付ファイル(圧縮ファイル)を解凍し、中にある

JavaScript

ファイルを開いてしまうと、

GandCrab

と不正コインマイナー、そしてスパムボットに感染してしまいます。

しかし、件名および本文が「

:)

」や「

:D

」といった顔文字などですから、かなり大雑把と言いますか・・・雑な攻撃のように思えてしまいます。

ちなみに海外の動向ですが、昨年

12

月に仮想通貨を要求する脅迫メールに含まれる悪性

URL

経由で、

GandCrab

に感染する攻撃キャンペーンが米国で確認されています。

同様の攻撃手法で国内に流入する可能性もありますので、一定の注意を払う必要があるかと思います。

なお、脅迫メールについては、下記のコラムで取り上げておりますので、併せてご覧ください。

【エバンジェリスト・ボイス】脅威が増した脅迫メール

【最近のGandCrabの動向】

本エントリーの執筆時点(

2/25

~

26

時点)、下記のような件名のスパムメールを確認しております。

ご覧のとおり、これらは日本の芸能人です。

件名:

Satoshi Tsumabuki!

Jin Akanishi!

Takeshi Kitano!

Tadanobu Asano!

Takayuki Yamada!

Shun Oguri!

Tatsuya Fujiwara!

Namie Amuro!

Haruka Ayase!

Yumi Matsutoya!

Miyuki Nakajima!

Mirei Kiritani!

Yukie Nakama!

Aya Ueto!

(他、多数)

本文:

;)

添付:

PIC[nnnnnnnn]-JPG.zip

解凍すると、以下の

JavaScript

ファイル

PIC[nnnnnnnn]-JPG.js

※nnnnnnnn

は数字

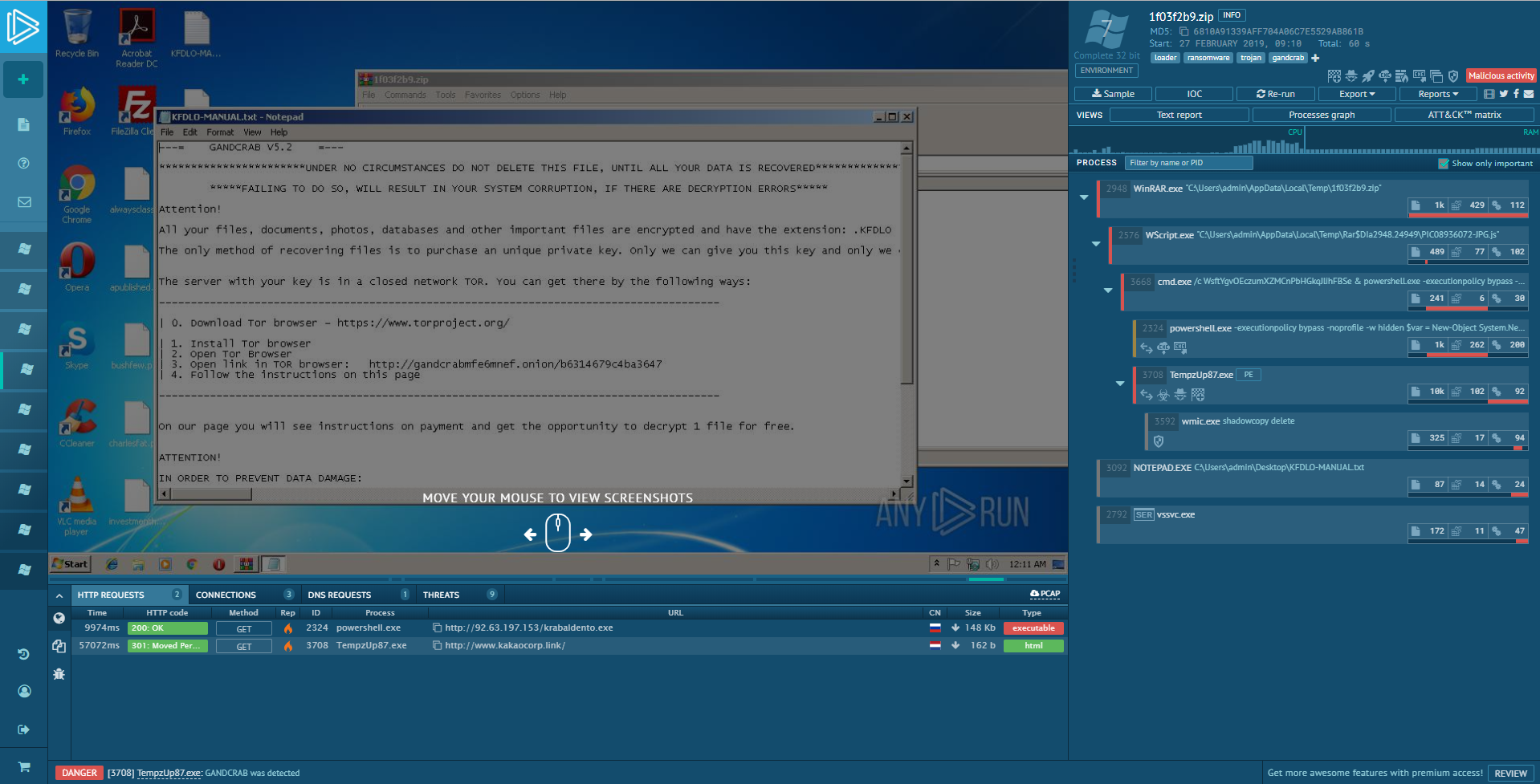

サンドボックスでスパムメールに添付されている

1

次検体を簡易的に分析すると

GandCrab

が検出されることが分かります。

最近では限定的な解析ではありますが、

Hybrid Analysis

、

ANY.RUN

、

Joe Sandbox[5]

といった無料の動的マルウェア解析サービスがあって、インシデント対応の

1

次切り分けや初動対応で十分に使えて大変便利です。

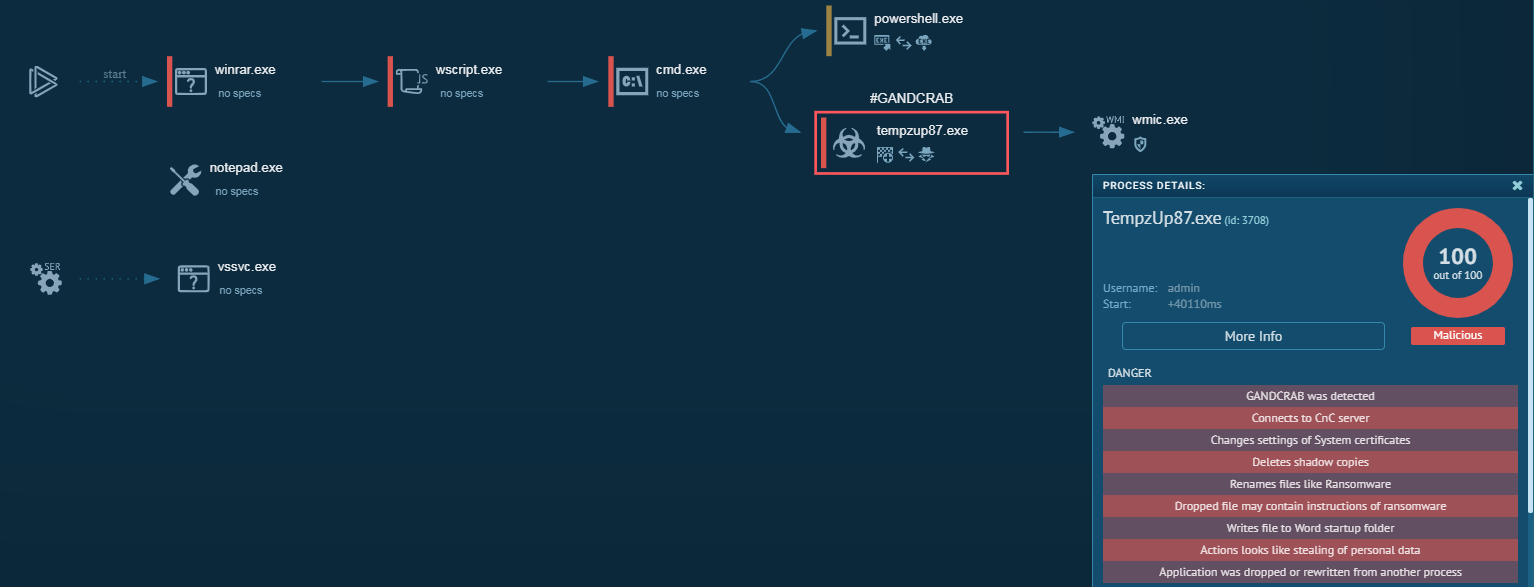

Figure-2

:サンドボックスによる解析結果

(ANY.RUN

)

Figure-3

:プロセスの遷移

(ANY.RUN

)

時間経過によって変わるかもしれませんが、ご参考までに

2/25

~

2/26

に確認したハッシュと通信先を記載しておきます。

1

次検体のハッシュ値:

・

PIC[nnnnnnnn]-JPG.js

817e354a1eb45489d61ea02e3badce91808136cff7368a69de8a5052562be19c

2731b53d8c76130c4001d73b2ca475f41cf5b76a92bf757abfebdf2a25355ea8

1

次検体の通信先:

hxxp://92.63.197[.]153/test.exe

hxxp://92.63.197[.]153/krabaldento.exe

※

通信先の一部に直リンクさせない処理をしています。

皆さまのシステム環境におけるメールセキュリティ製品・サービスによって、大半のスパムメールはフィルタリングされていると思いますが、これだけ多くのスパムメールが飛び交う状況を鑑みると、事故的な開封がないとも言えません。

このようなスパムメールの流入に対しては、技術的な対処と人の脆弱性を軽減する教育・啓発活動といった複合的な対策を続けていく必要があるでしょう。

それでは、次のエントリーでお会いしましょう!

_____________________________________________________________________________

脚注および参考情報

[1]

エクスプロイトキットとは、サイバー犯罪者が

PC

やデバイスの脆弱性を利用するハッキングツールです。

[2]

GandCrab ransomware distributed by RIG and GrandSoft exploit kits (updated)

[3]

電子カルテシステムの障害発生について

(

お詫び

)

[4]

新年にランサムウェアの「ばらまき攻撃」が「顔文字メール」で復活

[5]

動的マルウェア解析サービス

・

Hybrid Analysis

・

ANY.RUN

・

Joe Sandbox

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。