関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 内山 史一

こんにちは。CSS部 エバンジェリストの内山です。

一時の猛烈な暑さは影をひそめ、朝晩ともに過ごしやすい気温になってきました。このまま順調に秋に向かうといいですね。

私は北国育ちのせいか、これからが

1

年のうちで一番待ち遠しい季節です。

さて、ここからが本題です。

2019

年

9

月下旬、「

Internet Explorer

」やフォーラム構築ソフト「

vbulletin

」において深刻な脆弱性が公表されました。

[1][2]

脆弱性を悪用した攻撃が発生しているとの情報もあって、皆さまの中にはセキュリティパッチの早期適用に動かれた方もいらっしゃるかと思います。このようなパッチマネジメントは、組織としての対応優先度やリスクを評価する指標やルールをベースに遂行することが求められます。

本コラムでは、パッチマネジメントついて、基本的なポイントを紹介していきます。

より詳細な内容については、

IPA

が公開する脆弱性対策を効果的に進める手引きをご参照ください。

[3]

パッチマネジメントの必要性

"

ソフトウェアを最新の状態で利用する

"

は、基本的なセキュリティ対策の一つとして周知の事実です。過去の様々な事例から見ても、脆弱性を悪用した攻撃が引き起こす大きな影響が、脆弱性を放置してはいけないことを指し示しています。

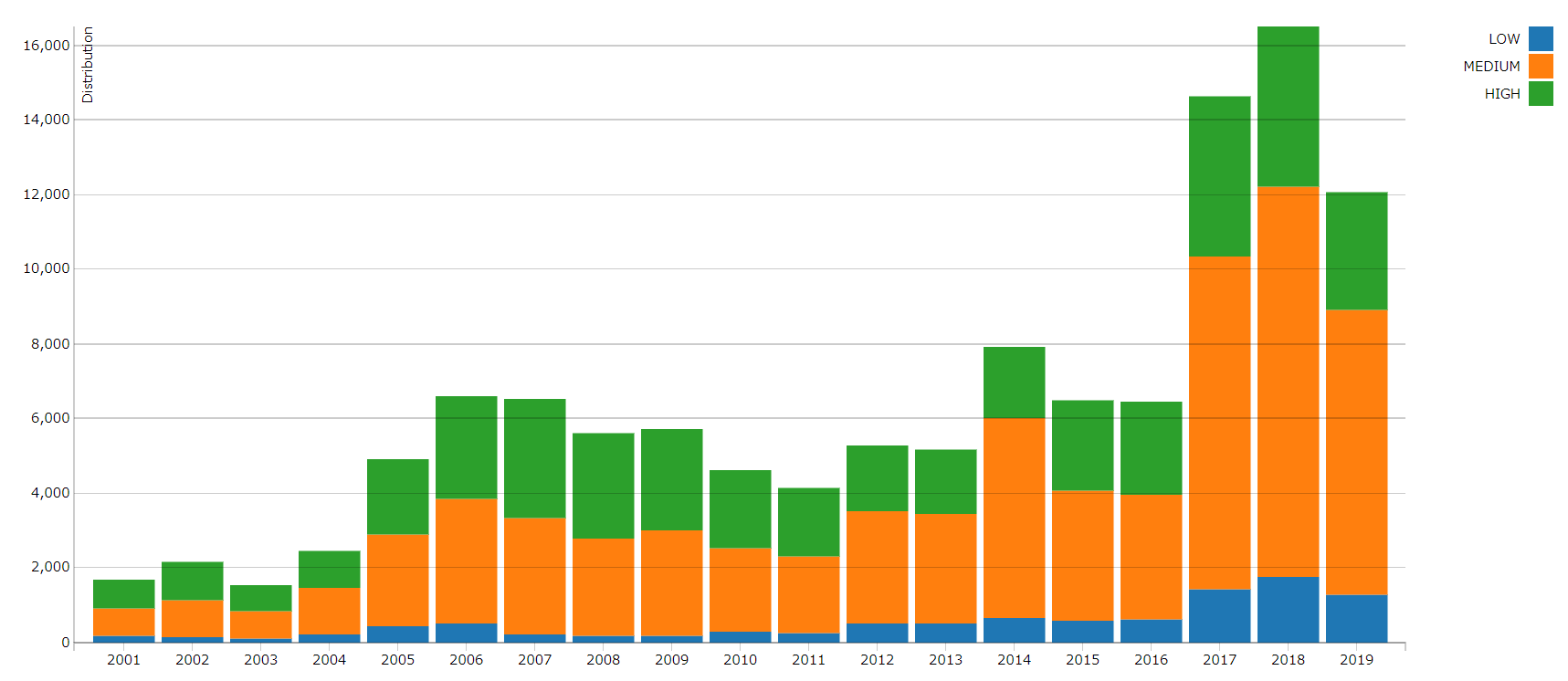

ちなみに米国

NIST(National Institute of Standards and Technology)

が提供する情報によると、

2018

年は

16,500

以上の脆弱性が公表されていることが分かります。

出典:

NVD CVSS Severity Distribution Over Time

[4]

当然ながら、公表される全ての脆弱性に対し、組織として均一の対応を行うことはリソースやコストの面からも現実的ではありません。そのため、自組織にとって管理が必要なソフトウェアの脆弱性を対象に絞って、脆弱性の情報を収集し対応優先度やリスク評価を実施するパッチマネジメントが必要になってきます。

一般的には以下のようなマネジメントサイクルをまわしてパッチマネジメントを行います。

①

収集

脆弱性

DB

、ニュースサイト、公的機関、ベンダー等より、システムで稼動するソフトウェアの脆弱性情報を収集する

②

評価・分析

収集情報をもとに脆弱性の深刻度を確認し、攻撃の容易さと脆弱性が悪用された場合の影響度を評価・分析し、組織としての対応要否と優先度を決定する

③

対応

立案した計画に基づき、セキュリティパッチの検証とシステムへの適用作業を行う

脆弱性情報を収集するには

脆弱性情報は、脆弱性関連データベースやニュースサイト、

IPA

や

JPCERT/CC

といった公的機関、製品ベンダー等から入手することができます。

昨今、脆弱性の公表から攻撃が開始されるまでのリードタイムが短くなっている状況を踏まえると、情報収集の周期は極力短いほうが望ましいと言えます。

<<

入手先例

>>

・脆弱性関連データベース

外部サイト:

JVN (Japan Vulnerability Notes)

外部サイト:

JVN iPedia

(脆弱性対策情報データベース)

・ニュースサイト

外部サイト:

ITmedia

エンタープライズ セキュリティ

・公的機関の注意喚起

外部サイト:

IPA

重要なセキュリティ情報一覧

外部サイト:

JPCERT/CC

注意喚起

・製品ベンダー

外部サイト:

マイクロソフト セキュリティ更新プログラム ガイド

上記のようなサイトは

RSS

フィードを公開していたりしますので、

RSS

リーダーに登録することで更新情報を効率的に収集することができます。ただ、この場合は自組織には必要としない脆弱性情報も配信されますので、情報の仕分けという作業が残ってしまいます。

そこで、不要な情報を省き自組織のシステムに必要な脆弱性情報のみ提供するサービスやツールを活用することも、脆弱性対策を効果的に進める方法としてお勧めです。

脆弱性情報を評価するには

一般的には脆弱性の深刻度は、

CVSS(Common Vulnerability Scoring System)

で評価された値から確認します。

[5][6]

CVSS

とは、情報システムの脆弱性に対するオープンで汎用的な評価手法で、ベンダーに依存しない共通の評価方法を提供します。

CVSS

は「基本評価基準」「現状評価基準」「環境評価基準」という

3

つの基準で評価されますが、ここでは「基本評価基準」、いわゆる

CVSS

基本値をもとにした脆弱性情報の評価例を紹介します。

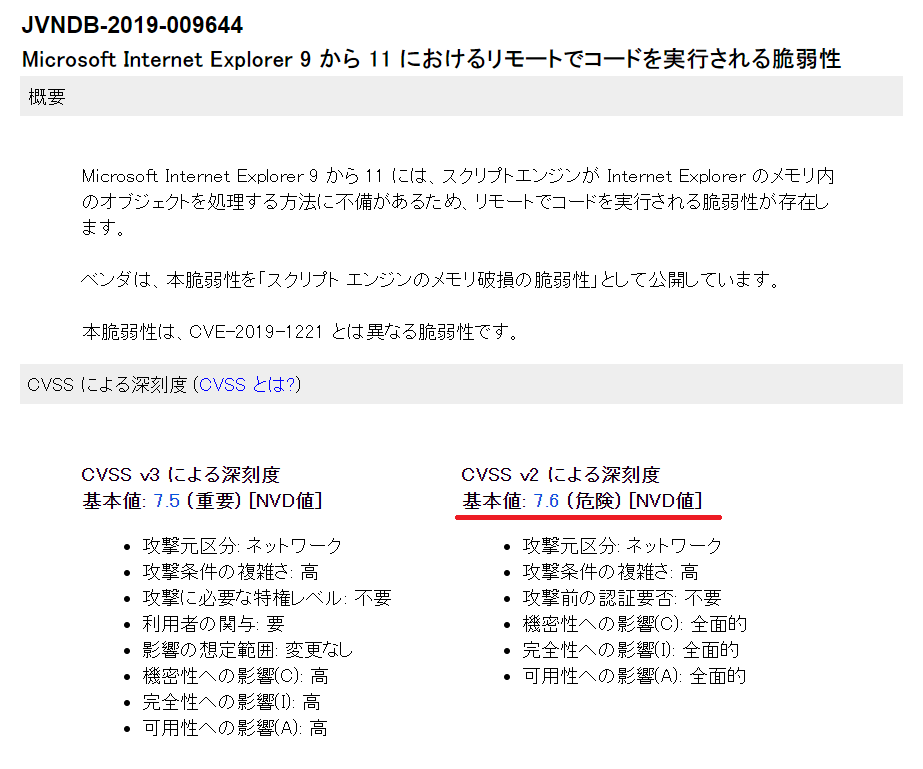

まずは脆弱性の深刻度ですが、先日公開された「

Internet Explorer

の脆弱性

(CVE-2019-1367)

」を例にあげると、

CVSSv2

の基本値は

7.6

であることが分かります。

出典:

JVN iPedia Microsoft Internet Explorer 9

から

11

におけるリモートでコードを実行される脆弱性

[7]

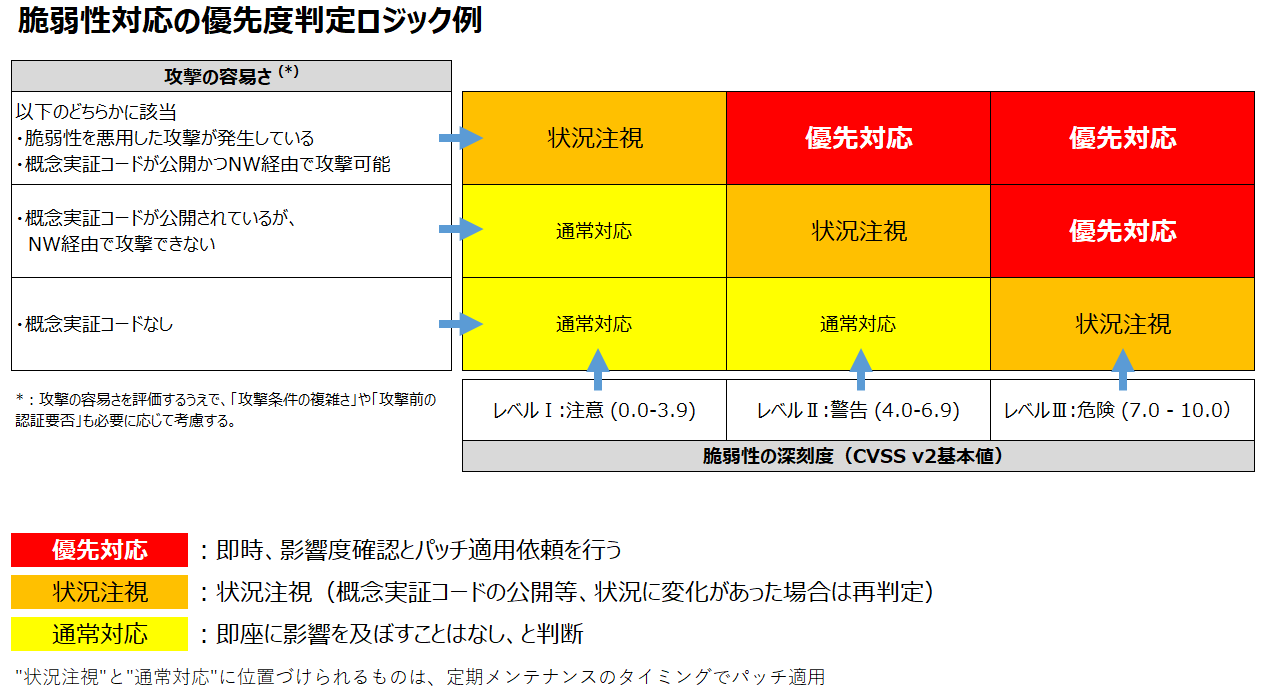

この基本値:

7.6

は、

CVSS

の深刻度の考え方から言うとレベル

Ⅲ

(危険)に該当するものです。さらに本脆弱性は

Microsoft

社によると既に脆弱性を悪用した攻撃が観測されています。したがって、前述の深刻度と攻撃発生の事実をふまえると、本脆弱性については即座に優先的な対応が必要です。

なお、上記のような脆弱性対応の優先度を判定する基準は他にも様々なものがあります。

例えば、「攻撃が発生しているか否か」といった基準は、発生場所といった観点を考慮すると「国内

/

海外」と「自組織と同じ業界

/

異なる業界」といった条件も考えられるでしょう。そうした場合、攻撃が海外で発生しかつ自組織と異なる業界がターゲットになっている場合、攻撃発生までの猶予期間を多少は見込んだ判断をすることもできます。

このように脆弱性対応の優先度を判定する基準を決めておくと、有事の際に組織的に迅速で適切な対応が可能となります。

少しでもパッチマネジメントを効果的に進めるために

パッチマネジメントは、脆弱性情報の収集・評価

/

分析・パッチ適用対応といったフェーズで相応の工数がかかり、それほど簡単な作業ではありません。

皆さまの組織において、「パッチマネジメントすべきシステム台数が多い」「セキュリティやシステムの専門家が不在」「適切な情報収集ができない」等の課題がある場合は、脆弱性管理スキャナのようなツール活用を検討することをお勧めいたします。

当然ながら、ツールでパッチマネジメントサイクルの全領域をカバーできない場合もありますので、組織として脆弱性情報の評価方式や対応の優先度の設定基準を持つことは必要だと考えています。安全・安心な情報システムの利用には、自組織のリスク管理事情に合わせた脆弱性の評価と適切で迅速な対応が大切です。

本コラムでご案内した基本的なポイントが、皆さまのパッチマネジメントに少しでも参考になりますと幸いです。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

CVE-2019-1367 |

スクリプト エンジンのメモリ破損の脆弱性

[2]

vBulletin Security Patch Released. Versions 5.5.2, 5.5.3, and 5.5.4

[3]

IPAテクニカルウォッチ「脆弱性対策の効果的な進め方(実践編)」

[4]

NVD CVSS Severity Distribution Over Time

[5]

IPA 共通脆弱性評価システム

CVSS

概説

[6]

IPA 共通脆弱性評価システム

CVSS v3

概説

[7]

JVN iPedia Microsoft Internet Explorer 9 から

11

におけるリモートでコードを実行される脆弱性

-

------------

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。