関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 藤原 和紀

CSS

部エバンジェリストの藤原です。

少しずつ冬の足音が聞こえてきた今日この頃ですが、皆様いかがお過ごしでしょうか。

私事ですが、

11

月の連休に奥多摩の雲取山へ紅葉狩りに行ってきました。この季節は日の出前の凛とした空気が気持ちいいですね。

途中では多少台風の影響も残り、倒木や崩れた箇所もあり、特に電柱の倒壊現場には思うところもありましたが、それはまた機会がありましたら書かせていただきます。

今回は個人的に興味のあった「

NOTICE

」について、

2019

年

10

月

25

日に総務省、情報通信研究機構(

NICT

)、

ICT

-

ISAC

から

2019

年度

2Q

実施状況の取りまとめが発表されたので所感を書きます。

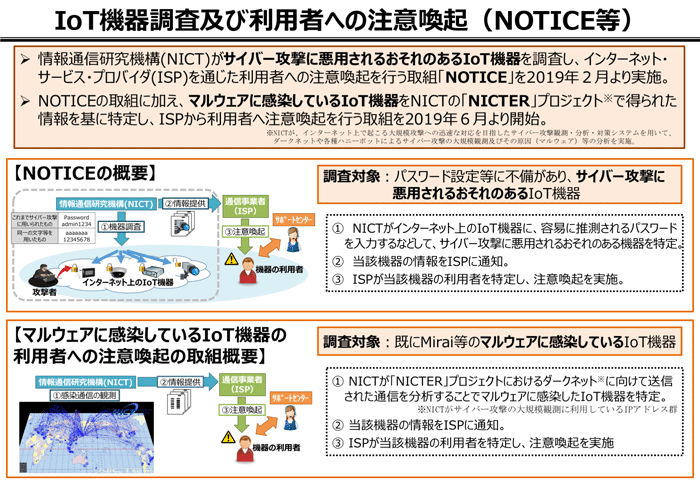

・

NOTICE

(National Operation Towards IoT Clean Environment)とは

総務省及び

NICT

は、

ISP(Internet Service Provider)

と連携し、

2019

年

2

月

20

日(水)から、インターネット上の

IoT

機器に、容易に推測されるパスワードを入力すること等により、サイバー攻撃に悪用されるおそれのある機器を調査し、当該機器の情報を

ISP

へ通知を行っています。

通知を受けた

ISP

は、当該機器の利用者を特定し、注意喚起を実施するという取り組みです。

・IoTを狙ったマルウェアの出現

IoT機器の脅威は、

2016

年に「

Mirai

」と呼ばれるマルウェアが発見されたことによりメジャーなものとなりました。かなりメジャーな話なので詳細は省きますが、大まかな動きとして、

Mirai

は

admin

/

admin

、

root

/

123456

等

IoT

機器でよく使われているパスワード辞書を持っており、インターネット上でログイン可能な機器に片っ端からログインの試行を行います。

この際、ログイン可能な機器が見つかれば自身が感染行動を行い、感染された機器は更に感染を広げたり、他の機器に攻撃を行ったりするというものです。

この時までは

IoT

機器に関し特にセキュリティ意識が低く、デフォルトのパスワードを変更していない機器や単純なパスワードを使っている機器が多くあり、感染を広げてしまいました。

・

NOTICE

の背景と結果

2020年オリンピック・パラリンピック東京大会が行われますが、近年のオリンピックでは必ずサイバー攻撃が行われてきました。日本政府としても攻撃に強い懸念を持っていた為、このような脆弱な機器がテロなどに使われる事態を憂慮し、

NICT

による国内の

IoT

機器の実態調査を行いました。

結果は以下の通りです。

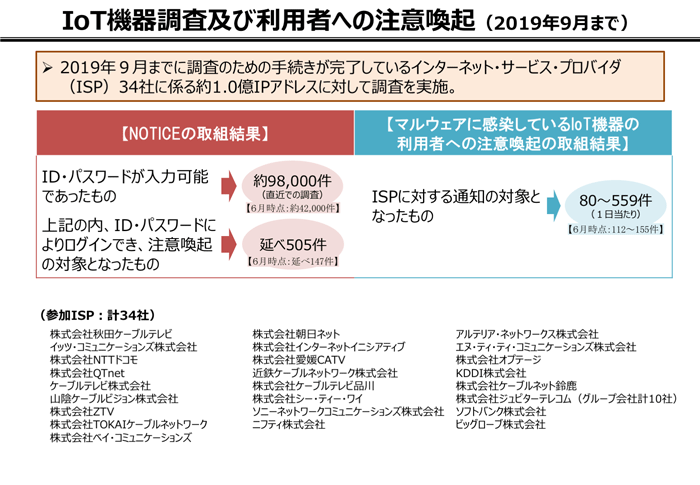

・参加ISP:34社

(

図参照

)

・調査対象IPアドレス:約1.0億アドレス

ID・パスワードが入力可能であったものが約

98,000

件、実際に

NOTICE

の辞書でログインできた機器が

505

件に上っています。

この数字を多いと見るかは人それぞれだと思いますが、利用の実態が明らかになったという事は進展で、今後はデフォルトパスワードを使用させないなどの対策をメーカーに促していく事に繋がります。

実際、どのような機器であったのかまでは公表されていませんが、一般にはルータ、ウェブカメラ、ビデオレコーダー等が多いようですが、特にインターネット上で最も多いのがルータ

/

ファイアウォール、次いでカメラとなっているようです。

ルータはデフォルトではインターネット側にポートは空いていない筈ですので、ここでは別の

IoT

機器の例を挙げたいと思います。

・カメラのハッキング事例

実際にカメラがハッキングされた事例としては、

2018

年

4

月

26

日、埼玉県上尾市で川の水位を監視するためのカメラのモニタに

「I'm Hacked. Bye2」

というメッセージが表示されたという事件がありました。

同日、千葉県八千代市でも用水路の水位監視カメラが被害にあっており、全国では60件以上のカメラが被害にあったという事件になっています。

この事件では、

2018

年

11

月

21

日に兵庫県警が電子計算機損壊等業務妨害などの疑いで、神戸市北区の元陸上自衛官でリフォーム業の男姓を書類送検したとの報道があり、犯人は自宅のパソコンから監視カメラに不正アクセスし、オンスクリーン表示に

「I'm Hacked. Bye2」

を書き込む、パスワードを書き換えるなどしたと伝えられています。

侵入したカメラはいずれもキヤノン製での初期パスワードのままの物が狙われたとの事です。

あえてサイト名は記載しませんが

IoT

機器の検索サイトや、ネットワークカメラの画像公開サイトがありますので、このようなサイトを使ってキヤノン製カメラを絞りこんだと推測されます。

この犯人は自己顕示欲の強い方なのか、わざわざ誇示するようにオンスクリーンでメッセージを書き込んでいます。

しかし、一般の犯人であれば、カメラでもルータでも一度ハックできればなるべく長く情報を取ろうとするか、あるいは攻撃のタイミングを待つ等で長期的な監視を行う場合も多くあります。

皆様の持つ

IoT

機器も既に侵入済みである可能性がありますので、心当たりのある方はログを確認する、パスワードを変更するなど直ぐに対策を行ってください。

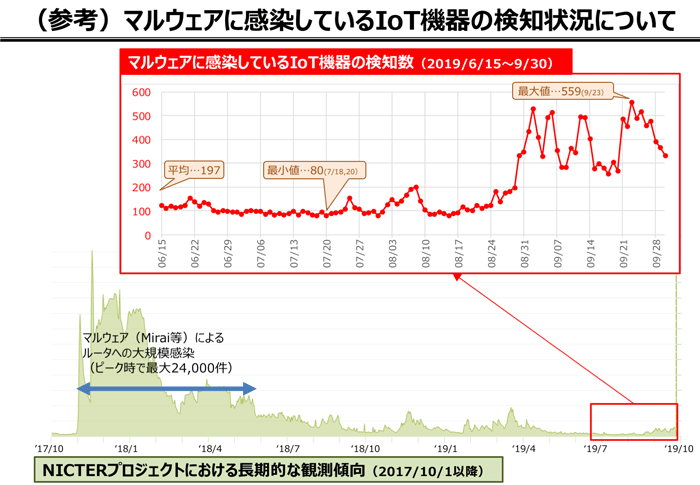

次の図は、

NICT

で長期観測を行っているマルウェアに感染していると思われる

IoT

機器の検知状況です。

NSP

経由で通知は行っているものの対策が行われていない機器がまだまだ一定数存在しているのが現実です。

・IoT機器のリスク

カメラに限って言えば、今年は台風で多くのテレビで河川の状況が中継されていました。中継の内容は自治体等の設置するライブカメラですが、設置の目的として河川管理業務を円滑にする。

とりわけ台風等の増水時に水位の確認を行うというのは重要な目的ですが、このような重要なカメラが攻撃されれば、いざというときに使えない可能性があります。

もっと危険な事に、録画済の映像を配信する実験も既に成功していますので、ひと昔前のスパイ映画のように、刑務所の監視カメラを乗っ取った隙に脱走してしまうといった事も現実味を帯びてくるかもしれません。

カメラ以外でも各種センサー類にも同様に危険が潜んでいます。

2010

年に

Stuxnet

というマルウェアがイランの核施設に侵入し、遠心分離機を物理的に破壊しました。プラントなどでも制御は電子化されていますので、例えば製造機器の制御センサーからの戻り値を意図的に細工することにより、対象の機械に過負荷をかけたり、安全装置を効かなくして暴走させたりといった物理攻撃も可能になってきます。

・IoT機器の推奨セキュリティ対策

1.再起動する

揮発形のマルウェアを一度削除し、少しでもクリーンな状態にする為、再起動してから作業を始めましょう。

2.インターネットへの直接接続は避ける

ほとんどの

IoT

機器はプライベート

IP

での使用を前提に作られています。機器は極力ルータの内側で使うようにしてください。

どうしても外部に公開する必要がある場合は、ルータの内側に置いた上でポートフォワーディング機能を使って必要なポートのみを公開してください。

その上で、接続元を最低限に制限する、更に使用するときだけしかそのポートを空けないようにすればかなり危険は減少します。

3.ファームウェアは常に最新に

最新のファームウェアでセキュリティの対策が行われているケースもあります。

対策の例では初期

ID

やパスワードは空白で、初期設定時に必ず入力しなければセットアップを続けられないといったものがあります。使い勝手が変わる場合もありますが、原則最新にして頂く事をお勧めします。

自動更新機能があれば、有効にするのも効果的です。

4.ユーザID・パスワードは複雑性を持たせましょう

これは以前からお話していますが、デフォルトのままのユーザ

ID/

パスワード、推測しやすいパスワードの使用は絶対に止めましょう。

5.定期的な見直しを行う

個人的にはここが一番重要だと考えます。今後

IoT

機器は一般家電と同等に扱われてきます。

この為、設置したまま忘れてしまう事や、誰が設置したのかわからないといったケースが増えてきます。

メーカーも玉石混淆ですので、いつの間にか製造元が無いということも割とあります。

この為、機器が少ないうちから管理を始めましょう。

例えば、ルータ機器では、接続機器の

MAC

(

Media Access Control Address

)アドレスを管理し、名前をつけられるものもあります。

この機能を使ってどのような現在どのような機械が繋がっているのかを棚卸ししておきましょう。

そして、定期的に機器の接続状況を確認する習慣をつければ、機器の使用状況は把握できるはずです。

・最後に

いろいろ書かせていただきましたが、今後はますます侵入検知などの通信の見える化が、身を守る必須手段となりそうです。

IoT

機器にはエージェント等をインストールできませんので、当社では次のようなネットワーク監視製品を取り扱っています。

オフィス

IoT

機器の通信を監視

Seceon(

セキオン

) OTM

工場などの IIoT 機器の監視には CyberX PLATFORM

ご覧いただきありがとうございました。

IoT

機器のセキュリティについては不定期ですが追記させていただきたいと考えています。

それでは、また次回までしばらくお待ちください。

※外部サイト: 出展_ 脆弱な IoT 機器及びマルウェアに感染している IoT 機器の利用者への注意喚起の実施状況( 2019 年度第 2 四半期)

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。