関連するソリューション

マネージドサービス(運用・保守)

セキュリティサービス

サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト 藤原 和紀

CSS

部エバンジェリストの藤原です。

ここ最近ですっかり寒くなってしまいましたが、考えてみればもうすぐ年末です。

今年は台風で大変だったので余計に防災の事を考えてしまいますが、このところ北関東で細かい地震が多発しており、こんな時期に避難生活するのは大変なので大きな地震が来ないといいなと思う今日この頃です。

さて、2019年12月の年末に、我々の業界を揺るがすとんでもないニュースが飛び込んできました。

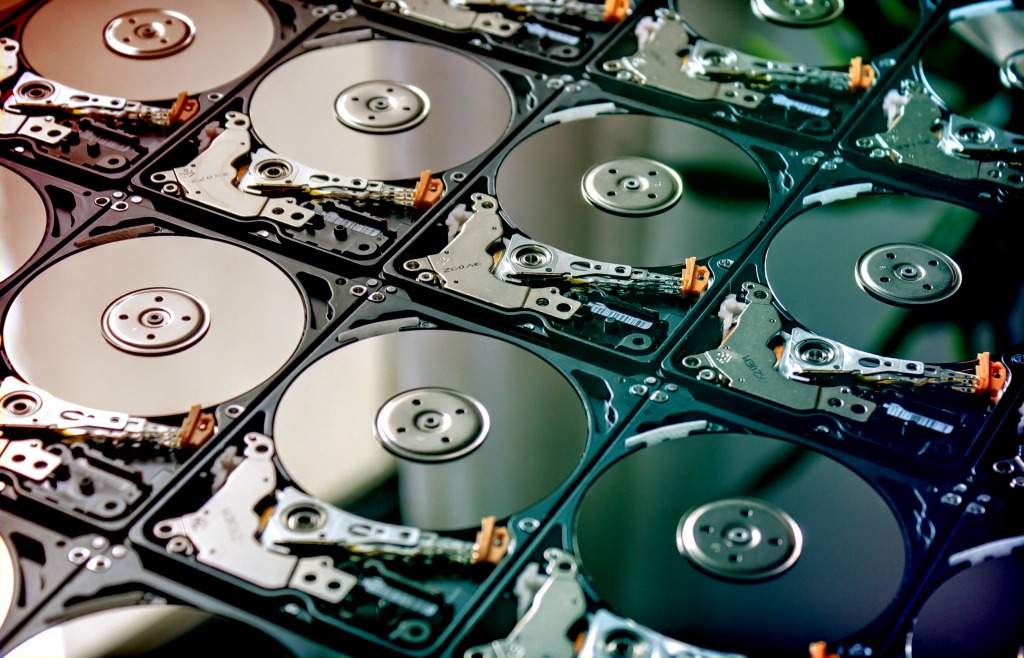

それは神奈川県庁が富士通リースからリースしたサーバに搭載されていたHDDがヤフオク等で転売されていたとのニュースです。

執筆が12月9日ですので、内容に更新があったら申し訳ないのですが、現時点での私見を述べさせていただきます。

・従業員による盗難

報道によると、今回発覚のきっかけとなったのは、オークションに出されていたハードディスクで、18本が出品されていたとの事です。

そのうち9本を落札したIT企業経営の男性がデータの存在に気づき、復元ソフトで復元したところデータがそのまま残っていた為、新聞社を通じて報告したもの。

その後判明した経緯としては、リース機のHDD交換が必要となり、交換を実施。その際、神奈川県庁はHDDを初期化後、富士通リースに消去と廃棄を依頼してHDDを返却。

その後、富士通リースがデータ消去のブロードリンク社に破壊か消去を指示し渡したところ、データ消去担当の従業員が消去前に盗み出し、ネットオークションにて転売したというものです。

当該HDDはファイルサーバとして使用されていたのか、自動車税の納税記録、企業の提出書類、県職員の業務記録や名簿類などが含まれていたと言われています。但し、データ自体は読み出せなかったという報道もありました。

尚、残りの9本については、3人に転売したらしいという事ですが12/9現在、転売先は不明との事です。

・内部犯による犯行

今回、犯人は逮捕されていますが、最も注目されるのは「データ消去担当者」という内部で犯行が行われたことです。また、今回の18本以外に大量に盗難にあった可能性があるにもかかわらず、そのブロードリンク社では連絡を受けるまで全く盗難に気づいていなかったという点も大いに問題です。

過去のデータ流出事件でも内部犯行か多くありました。古くは2004年の「Yahoo! BB」ユーザの個人情報流出で451万件のデータが内部犯によって盗まれています。2014年はベネッセで最大約2070万件の個人情報が漏洩し、派遣社員の男が逮捕されています。

これは一例に過ぎませんが、過去にも内部の犯行による情報流出事件は多数あり、原因は様々とは思いますが、今回のように金銭目的によるものが多いようです。

新聞社経由で神奈川県に問い合わせたのが11月27日と言われていますので、そこから調査が始まり、12月3日にブロードリンク社が内部調査中として犯人の荷物を抜き打ちでチェックしたところHDDの持ち出しを発見したとの事です。

犯人は2016年3月から定期的に盗みを繰り返し、今回以前に大量のデバイスを盗んでおり、総台数は7844個(内、記憶デバイスは3904個)と発表されました。

にも関わらず今回の事件まで会社は気づいていなかったということで、入退室ログや防犯カメラ映像はチェックしていなかったと発表しています。

見つからないように早朝出社して盗んでいたということですから、ある程度は作業室内への私物持ち込み禁止等の人目による抑止力は働いていたのでしょうが、日々のチェックがなければ入室制限やポケットの縫い付け等は全く抑止になっていなかったと推測されます。

尚、ブロードリンク社は抜き打ちのチェックは行っていたと発表していますが、犯人はチェックを受けていないと異なる話をしています。この会社では今までどのように管理をしていたのかが非常に気になるところです。

窃盗自体は確かに社員に原因があることはもちろんです。しかし、モラルハザードを起こす原因は会社にも大いにあり、データ処理の会社が情報漏えいに気づかないような杜撰な環境を放置していた責任は重大です。

また、今回は処理済のHDDは廃棄業者へ引き渡していたと言う事です。犯人はこの点をついて、未処理のHDDを廃棄業者に引き渡す前に盗んでいたということですので、入庫数、処理数、出庫数が管理されていなかったことになります。理想はバーコード(シリアルNo)で固体管理をするべきなのですが、最低限のそれぞれの数量のチェックもしていなかったというのは信じられません。まさに犯罪を誘発する環境といえるのではないでしょうか。

・皆さんの業務への影響について

現状、神奈川県庁と富士通リースの間でどのような契約が交わされていたかは不明ですが、セオリー通りですとリース契約書に秘密保持条項を盛り込んで契約し、更に神奈川県庁が富士通リースに消去と廃棄を依頼していることから、NDA(秘密保持契約)や業務委託契約書を作成し、下請けへの再委託の申請もしていると推測されます。

富士通リースは下請けに対し、NDAと業務委託契約を結んでいるはずですが、結局これらの契約は内部犯の犯行抑止には何の効果もありませんでした。

ただ、ちょっと疑問なのは機械の所有者である富士通リースはHDDのシリアルNoは把握しています。(何処のサーバかわかりませんが、通常は納品書に記載されます。また、ハードウェアメンテナンス時に取得するDiagnosisレポートにもHDDのシリアルNoが出力されます。)

そして、下請けへの業務委託を行えば、当然納品物として報告書が納品されます。シリアルNoはHDDのファームウェアにも書き込まれていますので、消去ソフトのレポートに出力されます。つまりリース会社には最低限のトレーサビリティは残るはずなのですが、この程度のチェックも行っていないとすれば委託側の責任も重大です。

会見では、報告書には処理が完了したとの結果しか報告されておらず、データ消去証明書も取っていなかったそうですので、管理上は杜撰としか言いようがありません。

尚、物理破壊の場合、穴あけは破壊後の写真がエビデンスになりますが、磁気破壊は見た目が変わらずエビデンスが取りづらいのが難点です。

・損害賠償

今回の事件の依頼元が皆さんの会社だとしたらどうでしょう。

重大な企業秘密が流出していた可能性もありますが、どのように補償してもらえるのか気になると思います。今回の件もどのような賠償になるのか気になりますね。

賠償の金額は、先ほど書きました契約の中で書かれています。

ですが、リース契約は主にリースした機器をリース先が壊したりした場合について書かれているものが多いです。この為、損害賠償については委託契約書やNDAに記載がありますが、委託費用を上限とするなど、上限が記載されているケースが多いです。

実際に情報漏えい起こると被害が多岐に渡るため、どんな契約でも契約書や保険の有無について確認するよう心がけてください。

・ではどうすればよいか

今回の件では適正にリース会社に依頼していますので、神奈川県庁にはなんら非は無い被害者であると考えています。

消去や廃棄をリース会社に指示したということは、HDDは買取であったと推測できますが、消去や廃棄は信頼できる専門業者に任せるというのが我々の業界では一般的です。

しかし、非が有ろうと無かろうと世間からは非常に叩かれるという事が今回はっきり解りましたので、今後は依頼主も何らかの対策が必要になるでしょう。

今回の神奈川県庁の唯一の落ち度は2019年2月にHDDを撤去したにも関わらず、事件発覚時点でも消去・廃棄の証明書を取っていなかったという一点です。

取っていれば多少なりとも被害者ということをアピールできたかもしれません。

総務省は12月6日に住民の個人情報などが大量に保存された記憶装置の処分について、物理的に壊すか、強力な磁気をあてて使えなくするよう求め、また合わせて作業の完了まで職員を立ち会わせる旨の通知を全国の自治体に出したそうです。

今回、神奈川県知事はHDDの破砕時に職員が立ち会うという選択をしたようですが、業者が持ち出して処理するのであれば、処理までの経路上でも盗難やデータを盗み出されるリスクがありますので、常に立ち会っていないとリスクが残ります。県職員が作業場に持ち込んだとしても、県職員がデータを盗み出す事が出来てしまいます。

この為、現実的にはHDDを買い取った上で

① 自社で消去を行ったうえで別の廃棄業者に廃棄を依頼する。

② 消去業者の出張サービスを利用し、消去確認後廃棄業者に廃棄を依頼する。

といったあたりが安全策として考えられます。

・サーバの暗号化

もうひとつ現実的な解があります。それはサーバの暗号化です。

これは暗号化ソフトを使ってファイルサーバのファイル共有エリア全体、又は特定のフォルダを丸ごと暗号化するソリューションで、もともと情報漏えい対策として売れていたソリューションです。

ファイルはサーバ上で暗号化されていますので、ファイルを盗んでUSBやメールで持ち出しても、暗号化されているので会社の環境外ではファイルを開けません。

間違ってファイルをメールで送信しても同様です。通常ファイルを使用する際は、権限を持っているユーザであれば使用時に自動で復号、保存時に自動で暗号化されるので使用感も損なわれません。

情報漏えい対策以外にもセキュリティ面でも効果があり、システム管理者が使っているAdministratorであっても中身を閲覧できないファイルを作成したい時にも効果的です。

一例ですが、当社の実績ですと次のような製品があります。

・秘文Data Encryption

・InterSafe FileProtection

・Check Point Full Disk Encryption

(これはPC用のHD全体暗号化です。)

HDD廃棄の際は消去した方がもちろんいいですが、仮に流出したとしてもファイルを復号は出来ませんので機密は守れます。

また、自社内で処理する場合は磁気消去装置やHDD破壊装置もご紹介が可能です。よく、ハンマーやドリルで壊せばいいという方がいますが、怪我をする危険がありますので、あまりお勧めはしません。

特にドリルの切りかすは鋭利で危険です。

中にはフリーアクセスの板を割ったり、穴を開けてしまったりという被害もあるようです。

・ちょっと思うところ

今回の報道の写真を見るところ、HDDはHGST社製のようです。

HGST社はもともとIBMのHDD部門を2002年に日立製作所が買収して出来た会社で、「日立グローバルストレージテクノロジーズ」の略です。

残念ながら赤字が続き、2011年にウェスタン・デジタル社に売却しましたが、社名にHGSTの名前だけが残っています。

このHDDを見てみるとSATA

※1

のディスクのようで、恐らくUltrastar 7K4000ではないかと思われます。

このHDDは仕様上MTBF(平均故障間隔)200万時間をうたうエンタープライズ用の製品ではありますが、サーバ用途もだんだんとSAS

※2

ではなくSATAが標準になってくるのかなと思うと少し寂しいですね。

また、サーバにもSSD

※3

がだんだんと一般的になってきたので、もはやSASは消える運命のようです。

因みに、報道ではHDD3本10,000円で販売していたということですが、新品の3TBが7,000円で売られている時代に、サーバで使われていた4年落ちのHDDなのに結構いい値段で売れるなと少し思ってしまいました。

※1

SATA(Serial Advanced Technology Attachment)

後述するSASのディスクは高価でしたので、PC用途などシンプル、大容量且つ安価を目指した規格です。最近はNAS向けなど高耐久モデルも販売されています。

※2

SAS(Serial Attached SCSI)

SCSIの接続をシリアル化した規格で、高速、高耐久の為、サーバやNAS用途に多く使われています。

※3

SSD(Solid State Drive)

フラッシュメモリを用いた半導体のドライブです。特性上、超高速、低費電力、耐衝撃性があり、動作音も発生しません。価格は現状HDDより高価です。

・最後に

さて、今年の投稿はこれで最後になります。

なるべくホットな話題で、かつ皆さんの仕事の助けになるような記事を投稿したかったのですが、少しはお役に立てたでしょうか。

12月からセミナーの予定もありますが、残念ながら今年のセミナーは終了しています。

来年も引き続き各種セミナーを行う予定ですので、よろしければ是非足をお運びください。

※セミナー情報は追ってマーケティング担当よりWEBサイトやメルマガにてご案内いたします。

それでは、本年もご覧頂きありがとうございました。また来年も引き続き宜しくお願いいたします。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。