関連するソリューション

セキュリティサービス

セキュリティ製品

株式会社IDデータセンターマネジメント

上坂 明

こんにちは。IDデータセンターマネジメントの上坂です。

少し前となりますが、毎年5月第1木曜日は「世界パスワードの日(World Password Day)」でした。2013年にIntel Security 社(現McAfee社)が提言した啓語活動となります。

パスワードの扱い・利用方法を改める意味を込め、今回のテーマは「パスワード」について

書かせて頂こうと思います。

パスワードによる認証

パスワードは「正規な利用者であるかどうかを認証するために、あらかじめ決めた文字列」であり、「合言葉」を意味します。あらゆる場所で利用され、メール・Webサイト等のログイン、銀行口座の暗証番号、アナログなものでは郵便ポストのダイヤルロック、ダイヤル型の南京錠 等様々です。

パスワードは最も簡単な認証方式であり、「どんな場面でも簡単に利用できる」という特徴を備えています。

―Any Device(デバイスを選ばない)

―All Place(場所を選ばない)

―All Free(無料で利用できる)

簡単に利用できる反面、認証方式としては脆弱な認証方式となります。

例えば4桁の数字ダイヤル型のパスワードであれば、1万通り試せば開錠可能であり、力技での開錠が可能です。不適切な利用でパスワードが漏洩することもあります。

パスワード利用の推奨としては以下のものが挙げられます。

- パスワードを複数のアカウントで使い回さない。

- パスワードは 12 文字以上、複数の英字(大文字・小文字)数字、記号を組み合わせる。

- 他人に知られている情報、簡単に推測される情報からパスワードを作成しない。

- パスワードの作成、保存、保護のために パスワード管理ツールを使用する。

- MFA(多要素認証)を利用する。

現在、一人のユーザが利用するIDとパスワードの組み合わせは「200以上」とも言われており、そもそも覚えられないことから強度の低いパスワード(短い桁数・記念日等の推測されやすいパスワード)が設定されやすい状況であると言えます。

適切なパスワード利用のルール・ポリシー

上記サイトから、パスワード設定に関する要件・ポイントを下図の通りまとめました。

| CIS | NISC |

|

|---|---|---|

| パスワード長(最小) |

|

|

| パスワード構成 |

|

|

| パスワードの有効期限 |

|

|

| 設定パスワードの要件 |

|

|

ただし、パスワード長については注意が必要です。昨今のWebシステム・クラウドサービスであれば文字数制限はあまり気にしなくて良いですが、社内レガシーシステム等で古いOS(UNIX)を利用している場合は、最大8桁までのパスワードしか設定できません。

システム上の制約が無いか一度確認することをお勧めします。

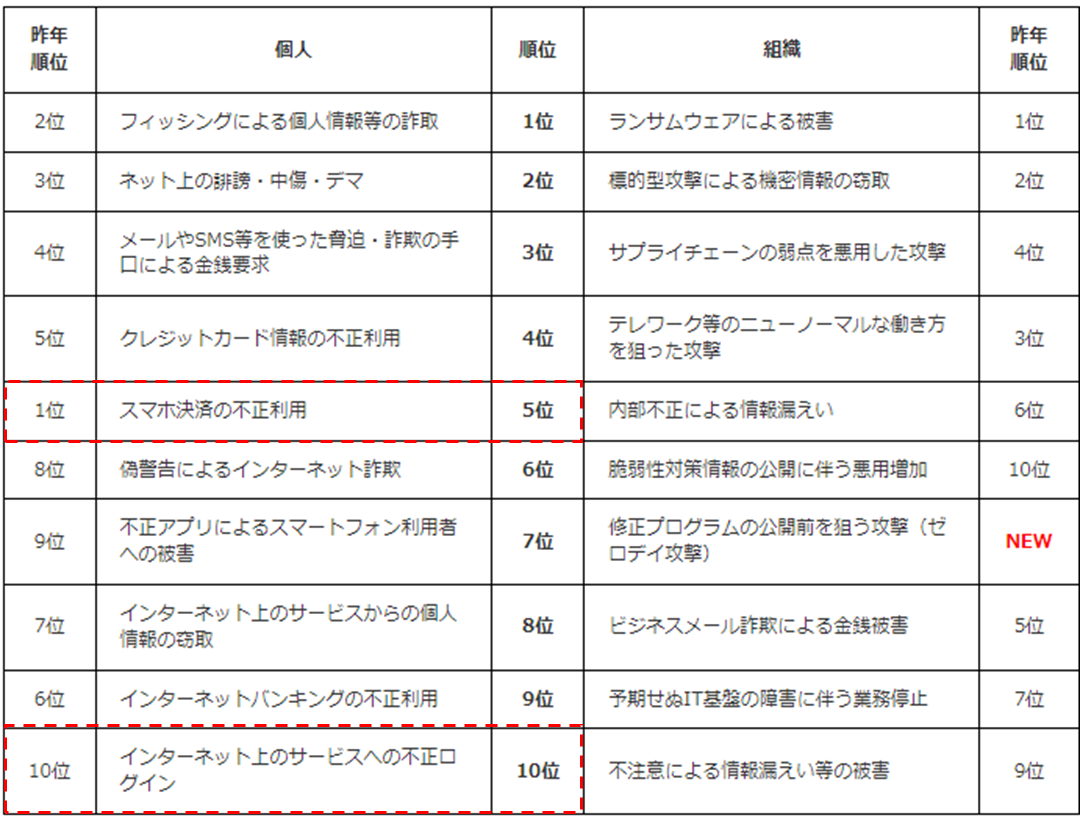

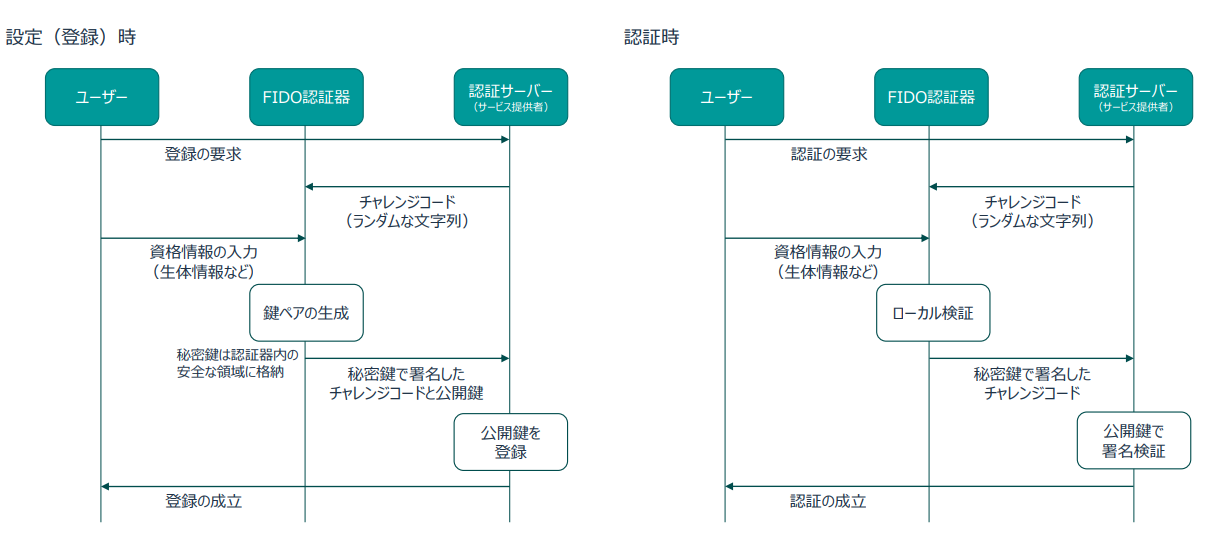

また、設定パスワードの要件にある「脆弱なパスワード」とは、過去の漏えい事件から流出したパスワードや、最も設定されている(推測されやすい)パスワードが該当します。

いずれも、キーボードの「特定配列、123456、password」等の簡単なパスフレーズが多い状況です。

【参考:21年に漏えいした日本のパスワード (※外部サイト)】

【参考:2021年度版 最も設定されているパスワードランキング】

【出典:Nord Pass 2021 Top 200 most common passwords(※外部サイト)より筆者編集】

MFA(多要素認証)の活用

パスワードは知識情報に分類され、所持情報はPC・スマートデバイス等の固有情報(MACアドレス等)や、トークン(ワンタイムパスワード生成)が該当します。生体情報は顔認証、指紋、静脈、虹彩(網膜)等があります。

例えば銀行のATMでお金をおろす場合、ATMカードは所持情報、暗証番号は知識情報となり、

2要素認証となります。生体認証機能付きカード(指静脈での認証等)を利用する場合は3要素認証となり、一時期話題となったATMカードスキミングによるカード情報の抜き取り、パスワードの覗き見の対策となります。

対して認証要素数を問わない二段階認証(パスワード + PINコードの入力 等)があります。

MFAと異なり、知識情報が洩れてしまった場合の対策とはならないので、複数要素を組み合わせての運用が推奨されます。

パスワードレス認証

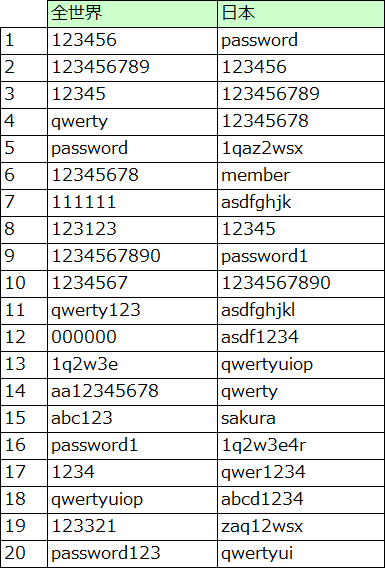

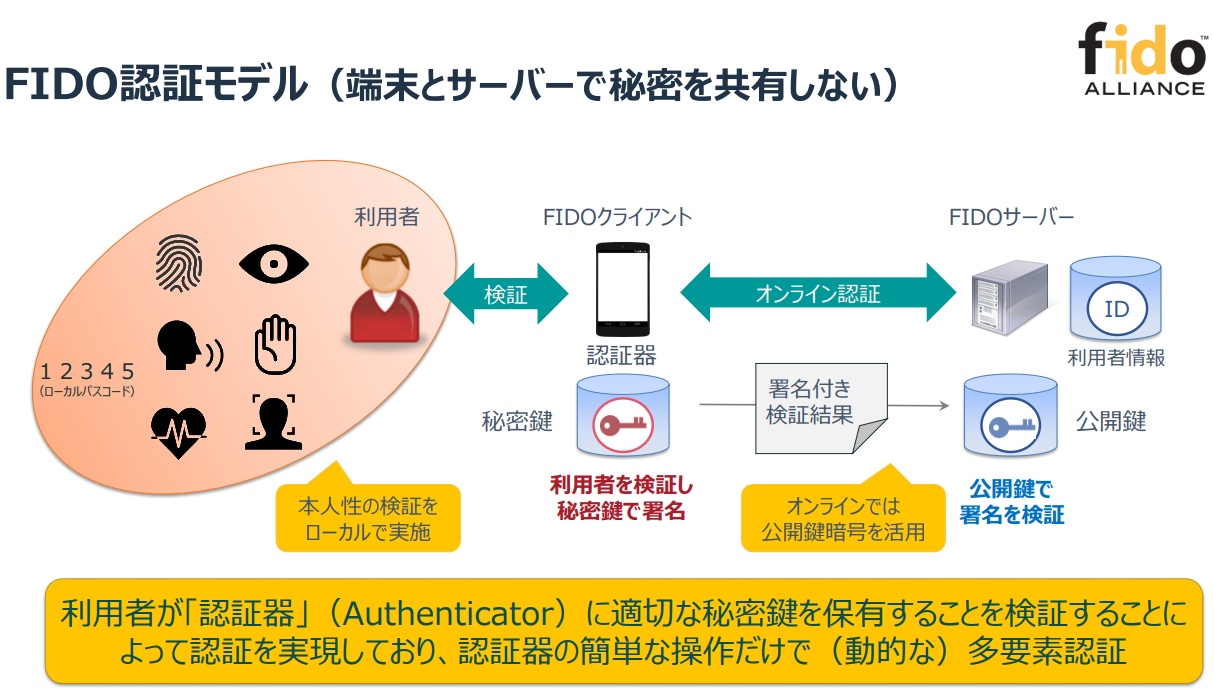

2022年5月、Apple、Google、Microsoftは、FIDO Alliance、およびWorld Wide Web Consortium(W3C)が策定した標準規格(FIDO認証)に対し、新たな拡張機能のサポートを行うことを発表しました。

このFIDO認証ですが、サービスを提供するサーバ側で利用者の所持するデバイスの認証を行い、デバイス側で生体情報による本人確認を実施する2要素認証となります。

認証要素は「所持情報」、「生体情報」。認証方式は公開鍵暗号方式となります。

事前にキーペアを作成し、公開鍵をサーバ側に登録、秘密鍵(パスキー)はデバイスにロックされた状態で保存します。ロックは利用者本人による生体情報で解除されるため、本人以外ではログインできない仕組みとなります。

【出典:総務省 マイナンバーカードの機能のスマートフォン搭載等に関する検討会(第2回)配布資料7(※外部サイト) より抜粋】

FIDO認証方式のメリットは「ユーザがパスワードを覚える必要が無い」という点に尽きます。

当認証に対し、各社が発表した拡張サポートは以下2点です。

-スマートフォン以外のPCからでもFIDO認証情報にアクセス可能とする。

-モバイルデバイスでFIDO認証を使い、PC・アプリ、Webサイトにログイン可能とする。

拡張サポートが実装されれば、PCからWebサイトのログイン時にスマートフォンの指紋認証や顔認証でログイン可能となり、ユーザはパスワードの管理が不要となります。

FIDO認証のサポート拡大は、2023年頃を目途で進められています。

【参考:Apple社プレスリリース(※外部サイト)】

まとめ

パスワード管理は利用ユーザだけではなく、パスワード失効によるリセット対応等、システム管理者も永らく苦しめてきた存在です。パスワード管理に費やす工数は膨大であり、今回紹介したFIDO認証の拡張機能が実装されれば、利用されるパスワードの数も減少し、管理工数も大きく削減できるものと考えます。

最後までお付き合い頂き、ありがとうございました。