関連するソリューション

セキュリティサービス

セキュリティ製品

フェロー 関原 弘樹

暦上は年末へのラストスパートの時期ですが、東京ではまさかの夏日を記録するなど、まだまだ秋初めという体感で体調管理にも一苦労です。

関連するところでは、この猛暑による海水温の上昇が影響したのか、北海道では秋サケの漁獲量が前年比で3割以上減少し、価格が高騰しているという話も聞きました。

旬を迎えた秋サケのおいしいお寿司やお弁当を期待していた方には、ちょっと残念なニュースかもしれません。

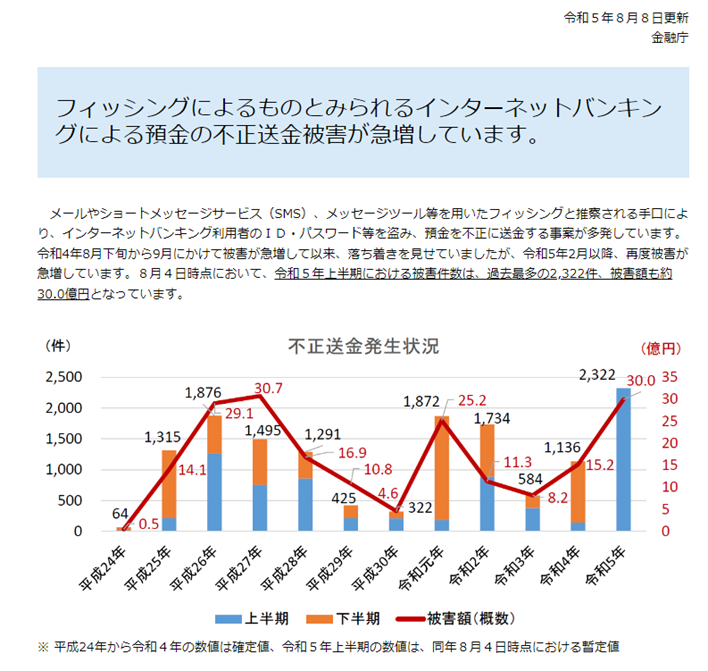

一方、サイバー海でのフィッシングは大漁に次ぐ大漁のようで、8月には金融庁からこのような注意喚起が出されています。

フィッシングによるものとみられる、インターネットバンキングによる預金の不正送金被害が急増しています

https://www.fsa.go.jp/ordinary/internet-bank_2.html

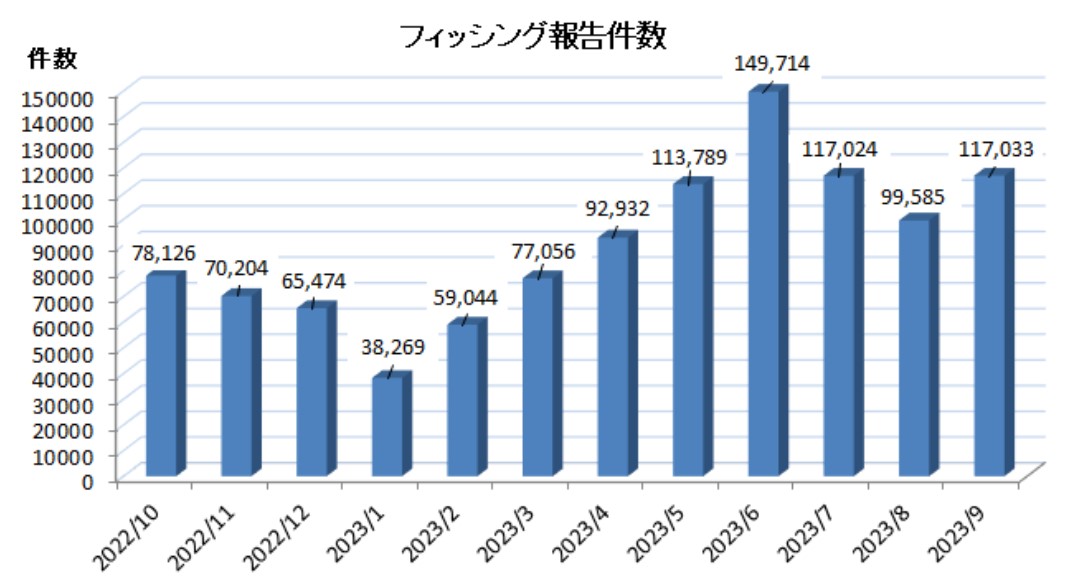

また、フィッシング対策協議会からは10月初めに、月次報告書 「2023/09 フィッシング報告状況」として、以下のようにフィッシング件数の増加が報告されています。

2023/09 フィッシング報告状況

https://www.antiphishing.jp/report/monthly/202309.html

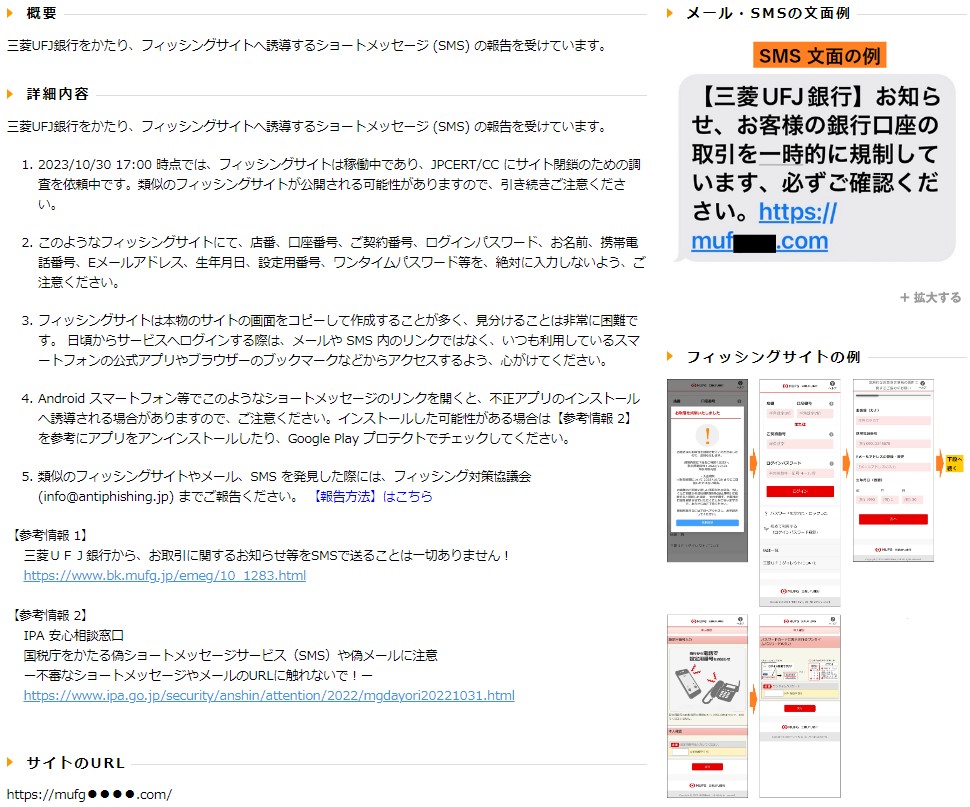

https://www.antiphishing.jp/report/monthly/202309.html同じく、フィッシング対策協議会のニュースでは緊急情報として“三菱UFJ銀行をかたるフィッシング (2023/10/30)”の手口を文面例とともに紹介し、注意喚起をしています。

#三菱UFJ銀行は一つの例に過ぎず。本サイトの緊急情報では他にも多くのフィッシング情報が提供されています

三菱UFJ銀行をかたるフィッシング (2023/10/30)

https://www.antiphishing.jp/news/alert/mufgbank_20231030.html

https://www.antiphishing.jp/news/alert/mufgbank_20231030.htmlフィッシング攻撃による具体的な被害

前振りとして、簡単に(メール起点またはMiTM※起点の)フィッシング攻撃を受けた際に起こりうる被害を3つほど例示します。※MiTM=Man-In-The-Middle=中間者攻撃

- マルウェアのインストール

前述の注意喚起にあるように偽サイトにマルウェアをインストールさせるような指示を表示させ、情報の窃取、リモートコントロールできるようなマルウェアの送り込みをします。

フィッシングに釣られた人は当然正規サイトだと思っていますからインストールも指示されれば疑うことなく実行するでしょう。

- カード情報の窃取や意図しない送金の実行

ECサイトや銀行を騙った場合のMiTMからの連携ですね。

ここでよくある重要な操作に対する2段階認証が設定されていたとしても単純な乱数表やワンタイムパスワードであればフィッシングサイトを経由した転送で突破され防御は不可能でしょう。

- 認証情報の窃取

これは単純にID/バスワードの窃取です。

後から該当サイトにログインし不正行為が可能です。

また、他のサイトでのID/バスワードの使いまわしがあればそちらでも有効に活用し、商品/サービスの購入や不正送金などあらゆることができそうです。

認証情報の窃取と再利用について考える

続いて、ECサイトや金融Webサービスを利用する際の認証情報(パスワード)の保護とユーザビリティについて考えてみます。ポイントは

- 認証情報(パスワード)はサイトとユーザで共有される

- フィッシング攻撃が成功すると攻撃者は認証情報を入手できる

- 認証情報を推測されないようにすると使いにくくなる

1.は前提なので、2.について考えてみます。

前提からすると、フィッシング攻撃が成功するとスタティックな(試行ごとに変化しない)認証情報がユーザからサイトに送信されるので、攻撃者はそれを手に入れることができます。

これは原理上そうならざるを得ないのですが、これを防ぐには事前に送信先の認証をする、もしくは送信する認証情報を推測不可能な形で試行ごとに変化させる必要があります。

前者はTLSのサーバ証明書の検証が考えられますが(証明できる範囲や人間の能力に関係し)、完全に確認しきるには難しい点があります。

#そもそも確認しきれていたらフィッシング攻撃が成功することはない

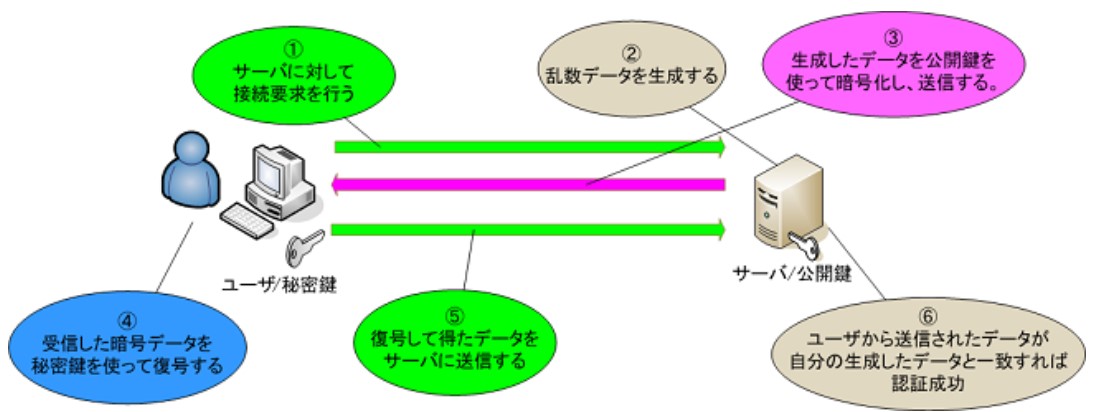

後者は、Linux等のCLIアクセスのスタンダードSSH(Secure Shell)で定番の公開鍵認証を利用し、固定的な認証情報を送信しない方法がありますが、必ずしもITリテラシーが高くない多くのサイト利用者には、認証情報となる認証の根拠となる秘密鍵の保護や自らを紐付ける公開鍵の共有が必要なこの方法はユーザビリティの観点からかなりハードルが高いでしょう。

【参考】SSHにおける公開鍵認証のシーケンス図

下図の「③」と「⑤」でネットワーク上に流れる値は「②」の前提から一回限りの値となる。

出典:https://rat.cis.k.hosei.ac.jp/article/rat/linuxliteracy/2005/ssh.html

最後に、3.はまた別の問題ですが少し補足すると、ユーザアカウントの不正利用を防ぐという観点からは、これら認証情報は推測されないことが必須の条件ですが、その他にユーザビリティの観点から、提示(入力)しやすいことや紛失しにくい(忘れにくい)こと、または必要に応じて容易に変更が可能であることが必要です。

これらを満たし、なおかつサイバーセキュリティリテラシーの初歩である「サービス間でパスワードを共有しない」を守ろうとすると、おのずと長いパスワードを何らかの方法で保持しておく必要がありますが、それは非常に使いにくい状態となります。

実際の利用では、脆弱なパスワードやその使いまわしが当たり前のように行われる結果となり、ブルートフォース/辞書攻撃からの推測成功やフィッシング攻撃での漏洩の際に、被害が他サイトを巻き込んで拡大することとなります。

求められてきたユーザビリティを兼ね備えた強固な認証方法

今年に入って、ニュース等でパスキー(Passkeys)というキーワードを耳にした方も多いと思います。

パスキーについて3行でまとめると、

- FIDOアライアンス※によって策定されたパスワードを使わない認証方法

- 公開鍵暗号を生体認証デバイスと組み合わせたユーザフレンドリーな実装

- 対応するサイトと生体認証デバイスを持つ端末が連携して動作

※FIDOアライアンスとは

2013年2月に正式発足したパスワードレス認証を標準化するための業界団体です。

https://fidoalliance.org/?lang=ja

ちなみに、現在のメンバー企業はこちらです。

Google, Apple, Microsoft, PayPal, Mastercard, Visa, Amazon, Intel, Lenovo, Samsung等、多くのITサービスやHWベンダにEC、フィナンシャル企業が参加しています。

ここでは、そんなパスキーをフィッシング攻撃対策として考えてみたいと思います。

私が考えるパスキーの優位性は、

- パスワードが存在しない

覚える必要がない/パスワードポリシーも不要/使いまわしもあり得ない

- ネイティブで「持ち物」と「本人」のMFAに対応

使うだけで高い認証レベルに対応可能

※認証要素MFAについては章末の【参考】で補足

- 固定的な認証情報を送信しない

偽サイト側や通信経路上で認証情報を窃取することは不可能

- 認証情報のやり取りは正しいサイトとのみ行われる

デバイスに保存される認証情報に“送信すべき正しいサイト”の情報が含まれるため、フィッシングサイトにアクセスしても認証プロセスが実行されないためフィッシングが成立しない

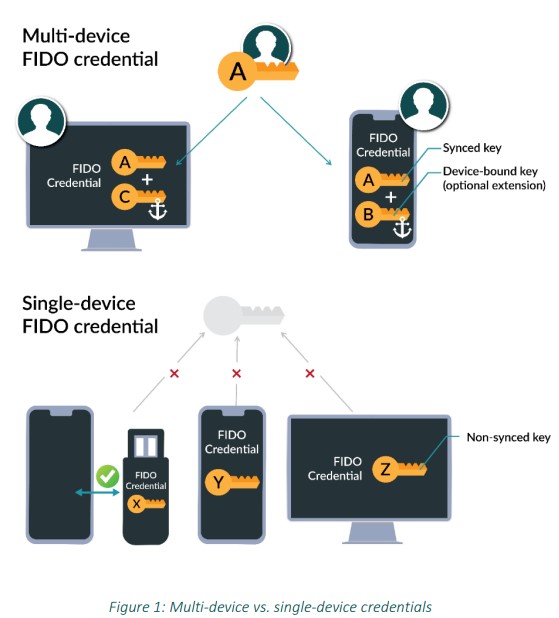

- 「持ち物」要素を認証するがデバイスをまたがって共有可能

デバイスの紛失/故障時のリカバリが従来方式より容易

※原則これに対応するものをパスキーといいますが、広義のパスキーではプラットフォームにより対応していない場合あり、プラットフォームにより対応していない場合あり

※マルチデバイスFIDOクレデンシャル(デバイスをまたがる持ち物認証)

https://fidoalliance.org/white-paper-multi-device-fido-credentials/

となり、パスワード認証が持つ不正使用リスクとユーザビリティの低下を見事に解消していることがわかります。

逆に弱点というか小さいハードルとして挙げられるのは、一つはソフトウェア的にサイト(サービス)側の対応が必要なことで、もう一つはハードウェア的にシークレットの読み出し制限機能を持った生体認証デバイスが必要(プラットフォームによりスマホを認証デバイスとして連携することは可能)なことです。

ただ、詳細は後述しますが2023年11月時点での状況を考えると、近い将来にSW/HWともに環境が整い問題は、ほぼなくなるのではと感じています。(個人の意見です)

窓の杜より

https://forest.watch.impress.co.jp/docs/news/win11_22m4/1537829.html

【参考】

認証に利用する要素については、現在典型的に以下の3つに分類することが一般的

知識(Something you know)-パスワード、PIN.

持ち物(Something you have)-デバイスそのものやそれに送信するOTP

本人(Something you are)-指紋、顔

アクセスする情報の重要度によっては、MFA(多要素認証)としてこのうち2つ以上を組み合わせて認証する

パスキーの使い方は?

では具体的にはどのように使うのか?

これについては紙面の関係もありますので、ここは主にリンクの紹介とさせてください。

誤解を恐れず一行で説明すると言うと、対応する各サイト側で設定を行いパスキーを有効にした後、生体認証デバイスを持つスマホやPCを使ってパスキーの認証情報を登録します。

https://support.google.com/chrome/answer/13168025

また、パスキーの認証情報はスマホ、PCのプラットフォームが持つクラウドベースのアカウント機能(○○アカウント/○○ID)を利用し簡単にデバイス間で共有できます。

https://support.apple.com/ja-jp/guide/iphone/iph82d6721b2/ios

パスワード不要の認証がChromeとAndroidでも実現、新方式「パスキー」の使い方

第993回:iOS 16の新機能「パスキー」、どうやって使うの? 何に使うの?

パスワードの代わりにパスキーでログインする

iPhoneでパスキーを使ってアプリやWebサイトにサインインする

パスキー認証

パスキーが使えるOS/ブラウザ/サービス(すべての条件で対応要)

OS

Windows11(2023年10月リリース)

macOS 13

Android 9~

iOS 16~

ブラウザ

Google Chrome 109~

Microsoft Edge 109~

Safari 16~

Mozilla Firefox(限定的)

サービス

Google

Apple

Microsoft

Amazon

X

GitHub

Yahoo! JAPAN ID

au ID

dアカウント

LINE

※Web上で収集した情報がベースですべて未検証かつサポートが限定的な組み合わせあり

これらは代表的なものだけですが大手が参入することにより導入が加速しているように見えます。

おわりに

最近大手ECサービスやキャリアを騙ったフィッシングメールが私のメールボックスを埋め尽くしています。送信元のドメインごと拒否したくても実態を確認する手間があり、ちょっと二の足を踏んでいる状態です。

このようなニュースもありましたが、すべての大手サービス事業者はこのニュースのように送信元ドメインの周知/最小化(DMARC)と識別性(BIMI)についてより一層取り組んでほしいと思う今日この頃です。

au、なりすましメール対策を強化 iOSメールアプリでも送信元アイコン

2023/09/29 (Impress Watch)

https://www.antiphishing.jp/news/entry/20230929_impress_watch.html

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara,

CGEIT, CRISC, CISSP, CCSP, CEH, PMP, CCIE #14607 Emeritus,

AWS Certified Solutions Architect – Professional,

AWS Certified Security – Specialty,

Microsoft Certified Azure Solutions Architect Expert,

Microsoft Certified DevOps Engineer Expert,

Google Cloud Certified Professional Cloud Security Engineer,

Oracle Cloud Infrastructure 2021 Certified Architect Professional,

Oracle Cloud Platform Identity and Security Management 2021 Certified Specialist,

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。