関連するソリューション

セキュリティサービス

セキュリティ製品

サイバー・セキュリティ・ソリューション部

テクニカルスペシャリスト

ボル カーステン

しかし、Windowsサーバの場合、多くはGUI付きの環境が使用されており、操作ログの取得方法が課題となっていました。適切なソリューションが見つからず、結果として手動で証跡を記録することが多く、効率が悪い状況でした。それでも、特に機密情報を扱うサーバのログは確実に取得したいと考えています。

この問題を解決するために、ちょうど良いタイミングでAzure Bastionの新機能がGeneral Availability(GA)されましたので、本コラムではAzureについてお話ししたいと思います。

GAとは「一般提供開始」を意味し、Azureではよく使われる表現です。この新機能は「Bastion セッション レコーディング」で、画面上の操作を録画することが可能です。以前はプレビュー機能として利用できましたが、2024年11月より正式にGAされました。

プレビュー機能は興味深いものの、消えてしまう可能性があるため、本番環境での使用は推奨されていません。しかし、今回GAされたことで、安心して利用できるようになりました。この機能についてご紹介いたします。

また、Azure Bastionのサービス自体についても簡単にご紹介いたします。さらに、新しいBastion機能である「プライベートデプロイメント」もGAされましたので、こちらについても触れたいと思います。最後に、セッションレコーディングの新機能の紹介と、使用する際の注意点についてお話しようと思います。

Azure Bastionの設定手順とネットワークセキュリティの強化

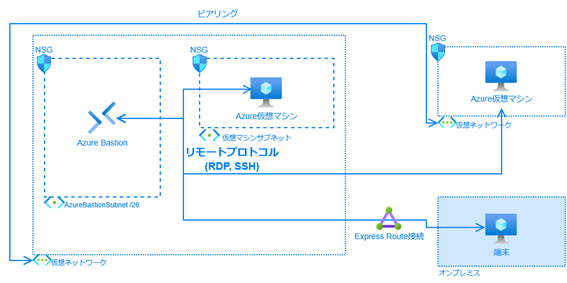

Azure BastionはAzureのマネージド踏み台サービスです。先ほど述べたセッションレコーディング機能を加えることで、単なる踏み台ではなく、完全なセッション管理ツールとなります。Azure Bastionを介してAzure上の仮想マシンに接続し、リモート操作するというイメージを持っていただければと思います。

Azure Bastionを利用するためには、まずAzure上に仮想ネットワークを作成する必要があります。その後、「AzureBastionSubnet」という専用サブネットを作成します。この名前でなければNGです。また、CIDRは最低でも/26以上に設定する必要があります。

少し話が逸れますが、便利な情報として、以前のAzure Portalではサブネットを作成する際、Azure Bastionの設定をすべて手動で行う必要がありました。しかし、アップデートにより「サブネットの目的」を選択できる機能が追加されました。

これにより、「Azure Bastion」を選択するだけで、サブネットの名前やCIDRなどの必要最低限の設定が自動で設定されるので非常に便利です。

Azure Bastionをデプロイすると、仮想マシンや仮想マシンスケールセットなど、さまざまなリソースと接続することが可能です。同じAzureテナント内であれば、ピアリングされた他の仮想ネットワーク内の仮想マシンとも接続できます。また、オンプレミス環境とAzureの間にExpressRoute(プライベートピアリング)またはSite-to-Site VPNが構築されている場合、オンプレミスの端末とも接続することが可能です。

※簡素化した図

仮想マシンや仮想ネットワークのサブネットにネットワークセキュリティグループ(NSG)を適用することで、指定したリソースに対するネットワーク通信を制御することが可能です。

例えば、仮想マシンに対して、Linuxのリモート操作用の22番ポート(SSH)やWindowsのリモート操作用の3389番ポート(RDP)を、Azure Bastionからの通信のみ許可する設定ができます。一度設定を行えば、その後の管理は非常に簡単です。

さらに、ネットワークのセキュリティを強化したい場合には、ジャストインタイム(JIT)機能を利用することが可能です。JIT機能を有効化すると、通常はリモート操作用のポートに対するネットワーク通信が一切許可されません。

しかし、リモート操作を行う必要がある場合には、対象の端末に対してポートの使用承認を要求します。承認が下りると、ネットワークセキュリティグループ(NSG)にリモート操作ポートへの通信を一時的に許可するルールが自動的に追加されます。リモート操作が行われていないときには、特にルールを設定する必要がなく、暗黙ブロックより通信が拒否されます。

ネットワークの強化とは異なりますが、セキュリティをさらに強化したい場合には、Privileged Identity Management(PIM)を利用することが可能です。PIMはAzure上の特権ID管理機能であり、ユーザーが必要な権限を一時的に取得するための承認要求を行うことができます。

この機能を活用することで、ユーザーに特権権限を恒久的に付与することを防ぐことができます。特にトラブルシューティングの際には、一時的に特権権限を付与することが多いですが、その権限を付与したままにしてしまうこともあります。ユーザーが取得できる権限は、管理者が事前に設定する必要があります。

Azure Bastionへの接続方法

Azure Bastionへの接続方法は、3つあります。

- Azure Portalを利用する

仮想マシンと接続するためには、Azureへの認証が必要であり、適切な権限も必要です。仮想マシンの操作はすべてブラウザ内で行われます。

- Bastionの共有可能リンクを利用する

このリンクを使用することで、Azureポータルを介さずにAzure Bastionを通じて対象の仮想マシンに接続することが可能です。ただし、注意点として、現時点ではピアリングされた仮想ネットワークはサポートされていません。

つまり、Bastionの共有可能リンクを使用する場合、対象の仮想マシンはAzure Bastionと同じ仮想ネットワーク内に存在する必要があります。また、オンプレミス環境もサポートされていません。仮想マシンの操作は、すべてブラウザ内で行われます。

- ネイティブクライアントを利用する

例えば、LinuxではTera Term、WindowsではデフォルトのRDPクライアントを使用します。これらのクライアントをAzure Bastion経由で利用するには、Azure (コマンドライン)CLIを使用する必要があります。

またAzure CLIにてAzureと認証する必要があり、適切な権限も必要です。この機能は、Azure Bastionをデプロイする際に有効化する必要がありますが、構築後でも有効化することが可能です。

すべての通信はTLS(443)で暗号化されています。また、通信はすべてAzure BastionのパブリックIPを介して行われるため、接続先の仮想マシンにパブリックIPを付与する必要はありません。

Azure Bastionの新機能とは

さて、話が長くなってしまいましたが、ここから本題に入りたいと思います。今回はAzure Bastionの新しい2つの機能についてお話しします。一つ目は「プライベートデプロイメント」です。

これまでAzure Bastionには必ずパブリックIPを付与する必要がありましたが、この新機能により、プライベートIPを付与することが可能になりました。

これにより、オンプレミスからAzure Bastionにアクセスする際は、ExpressRoute(プライベートピアリング)またはSite-to-Site VPNが必須となります。パブリック通信ができなくなるため、別の通信ルートが必要です。

なお、通信がTLSによって暗号化される点に変更はありません。この機能を利用するには、Azure BastionのPremiumティアを選択する必要があります。

二つ目の新しい機能は「セッションレコーディング」です。

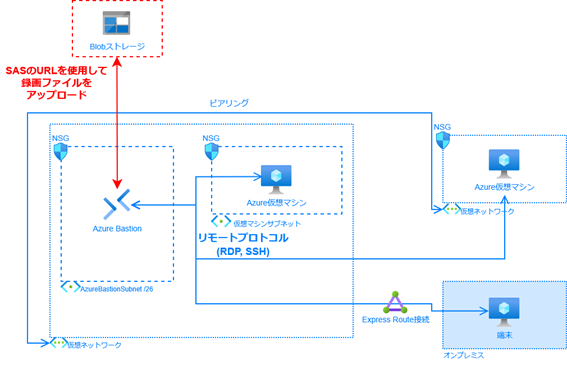

この機能は、画面上の操作を録画できますが、音声やキープレスの履歴は記録されません。Azure上で必要な構成は大きく変わりませんが、録画データを保存するために追加でBlobストレージを作成する必要があります。

残念ながら、現時点では録画データをダウンロードすることはできず、ブラウザ内での閲覧が必要です。デフォルト設定では、Blobストレージ上に録画ファイルが無制限に保存されるため、ストレージ料金を節約するためにデータのライフサイクル管理ポリシーを設定することをお勧めします。

これにより、例えば180日や360日など以上前のファイルが自動的に削除され、管理が楽になります。

※簡素化した図、赤い部分は追加設定となります。

Azure bastionは、録画のデータをBlobストレージに保存するために、追加の設定が必要です。それはBlobストレージのShared Access Signature(SAS)の作成です。

簡単に説明すると、Blobストレージへのアクセスの方法のひとつで、トークンが含められているURLです。SASを使用する場合、ユーザー名やパスワードの入力は不要です。Azure BastionはそのSASのURLを利用してBlobストレージに録画のデータをアップロードします。

また、SASのURLでは有効期限がありますので、有効期限が切れる前に新しいSASのURLと差し替える作業も必要となります。手動でも行うこともでき、何らかのプロセスによって自動化することも可能です。

おそらく近い将来、マネージドIDが利用される可能性があります。

その場合、SAS URLを使用する代わりに、Azure BastionのマネージドIDに必要な権限を付与することで、Azure BastionがBlobストレージにファイルをアップロードできるようになります。

これにより、SAS URLのように定期的に更新作業を行う必要がなくなります。

セッションレコーディング機能を利用する際の注意点このセッションレコーディング機能を利用する際には、以下の2点に注意が必要です。

- 録画の範囲

この機能を有効化すると、すべての操作が録画されます。特定の操作のみを録画する選択肢はないため、機密情報が表示される可能性がある場合は、それも録画に含まれることを考慮する必要があります。また、すべてのログインするユーザーが録画対象となり、ユーザーごとの識別はできません。

- ネイティブクライアントとの互換性

現時点では、セッションレコーディング機能はネイティブクライアントと併用することができません。セッションレコーディングを使用する場合は、ブラウザ内での操作のみが可能です。どちらか一方を選択する必要があります。

最後に

冒頭で述べたように、この機能は2024年11月にGAされ、本番環境でも安心して使用可能です。今回、Azure Bastionについて簡単にご紹介しましたが、細かい設定や設計ももちろんあります。私の所属するサイバー・セキュリティ・ソリューション部では、コンサルティングからセキュリティを考慮した設計、構築、運用、保守まで幅広く対応しております。クラウド上や仮想マシン上での操作の録画ログが必要な担当者の皆様、ご連絡をお待ちしております。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。