関連するソリューション

マネージドサービス(運用・保守)

サイバー・セキュリティ・ソリューション部

テクニカルスペシャリスト 松岡 政之

最近、CO2濃度計を購入し自室に設置してみました。その結果、寒いのでずっと窓を締め切っていると、気が付いたら1700ppmを超えていることも珍しくありませんでした。

CO2濃度が1000ppmを超えると集中力の低下や眠気を誘発し、さらに高くなると睡眠の質の低下や体調不良を招くとのことです。今まで自室でボーっとしてしまったり寝落ちてしまったりすることが多々ありましたが、もしかするとCO2濃度が原因だったのかもしれません。導入以降は睡眠時、外出時以外はほぼずっと換気を心掛け600ppm前後を保つようにしています。その結果、日中眠くて仕方がない日や、夕食後に寝落ちてしまう頻度が心なしか減ったように思います。

もし同じような症状の方がいましたら、CO2濃度計で室内の状況を確認してみてはいかがでしょうか?

AWS Client VPNとは

それでは本題です。

皆様、AWS上にプライベートネットワークを構築した際にそのプライベートネットワークへどうやってアクセスすればよいか考えたことはありませんか?別途パブリックな環境を用意して、そこを踏み台にしてプライベートネットワークに接続するという手法も考えられますが、外部向けのサービスを提供していない環境の場合、セキュリティの都合上インターネットからの入り口は作りたくないという要件はよく見られます。

その際の手段として社内等の決まった拠点からなら、Direct Connectによる専用線接続やSite-to-Site VPNを使用して拠点とAWS上のプライベートネットワークを直接繋ぐというものが考えられます。

一方で在宅勤務や顧客への訪問時などDirect ConnectやSite-to-Site VPNが接続されていない場所でも利用したいといった場合も少なくありません。EC2インスタンスに直接ログオンできれば良いということならセッションマネージャーやEC2 Instance Connectエンドポイントが選択肢に上がります。しかし、インスタンスへのログオンではなく、プライベートネットワーク上に構築されたサービスに直接アクセスしたいなど、対象のネットワーク自体にアクセスできるようにしたい場合もあるかと思います。そういった場合に活躍するのがAWS Client VPNです。

AWS Client VPNは、オンプレミスネットワークのL3スイッチ等のネットワーク機器とAWS上のVPCを接続するSite-to-Site VPNとは異なり、端末上にインストールしたクライアントアプリケーションを使用して、端末とAWS上のVPCを接続するPeer-to-Site VPNです。そのため、場所の制約に縛られずAWS上のVPCとVPN接続することができます。

Client VPNの更新点

そんなAWS Client VPNですが、2026年1月7日にクイックスタートセットアップが追加されました。ニュースリリースについては以下からご確認いただけます。- AWS は Quickstart セットアップでクライアント VPN のオンボーディングを簡素化する:https://aws.amazon.com/jp/about-aws/whats-new/2026/01/aws-client-vpn-onboarding-quickstart-setup/

さて、AWS Client VPNを利用するためには、IPアドレスや認証方法、トンネルモード、ログの設定など、いくつかの設定が必要です。最低限の利用であれば大きな難しさはありませんが、きちんと設計しようと思うと案外考えることが多い機能でもあります。今回クイックスタートセットアップが追加されたということでどこまで簡単になったのか、また、簡単になった結果の使用感やどのような場面での利用が適しているのかを見ていきたいと思います。

クイックスタートとは?

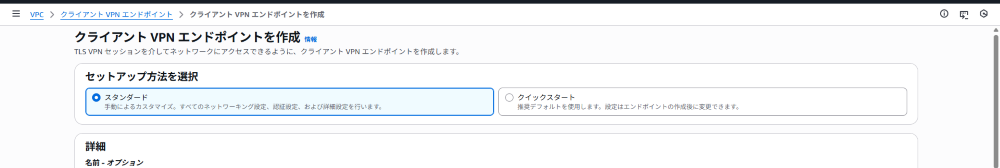

まず、Client VPNエンドポイントの作成画面を開くと、早速わかる変更点として「セットアップ方法を選択」という項目が追加されています。ここで選択できる「スタンダード」が従来の設定方法で、「クイックスタート」が今回新たに追加された設定方法になります。

では、「スタンダード」と「クイックスタート」でどのような差があるのでしょうか。以下に、「スタンダード」で設定できる項目が「クイックスタート」ではどうなっているかをまとめてみました。クイックスタートの列が「要設定」になっている部分のみがクイックスタートで設定が必要な項目です。以下を見ていただくと、「クイックスタート」では設定が必要な項目は非常に少なくなっており、それ以外のほとんどがデフォルト値として設定されることが分かります。

| スタンダード設定項目 | クイックスタート | 項目説明 | |

|---|---|---|---|

| 大項目 | 小項目 | ||

| 詳細 | 名前 – オプション |

設定なし |

Nameタグの値 |

| 説明 – オプション |

設定なし |

説明の値 |

|

| ネットワークインフラストラクチャ | 関連付けタイプ |

デフォルト値(VPC) |

作成時にVPCへの関連付けを行うか否か |

| VPC ID |

要設定 | Client VPNエンドポイントを接続するVPC |

|

| セキュリティグループID |

要選択 |

Client VPNエンドポイントに割り当てるセキュリティグループ |

|

| IPアドレス |

エンドポイントのIPアドレスタイプ |

デフォルト値(IPv4) |

VPN クライアントとサーバーエンドポイント間でIPv4/IPv6のどちらを使うか |

| トラフィックのIPアドレスタイプ |

デフォルト値(IPv4) |

VPN トンネルを通過するトラフィックでIPv4/IPv6のどちらを使うか |

|

| クライアントIPv4 CIDR |

要設定 |

VPNに接続するクライアントに割り当てられるIPアドレス範囲 |

|

| 認証 | サーバー証明書ARN |

要設定 |

Client VPN接続時にTLSで使用するサーバー証明書 |

| 認証オプション |

要設定 |

Client VPN接続時の認証方法として相互認証/ユーザーベースの認証から選択 |

|

| クライアント証明書ARN |

要設定 |

認証オプションで相互認証を使用する場合のみ Client VPN接続時にTLSで使用するクライアント証明書 |

|

| ユーザーベースの認証オプション |

要設定 |

認証にADを使用するかSAMLを使用するか |

|

| ディレクトリID |

要設定 |

認証オプションでユーザーベースの認証、ユーザーベースの認証オプションでアクティブディレクトリ認証を使用する場合のみ 認証に使用するAWS Directory ServiceのID |

|

| SAMLプロバイダーARN |

要設定 |

認証オプションでユーザーベースの認証、ユーザーベースの認証オプションでフェデレーション認証を使用する場合のみ 認証に使用するSAMLプロバイダーのARN |

|

| セルフサービスSAMLプロバイダーARN – オプション |

要設定 |

認証オプションでユーザーベースの認証、ユーザーベースの認証オプションでフェデレーション認証を使用する場合のみ SAML認証でセルフサービスポータルを使用する場合に使用するSAMLプロバイダーのARN |

|

| クライアントインターフェイス – オプション | クライアント接続ハンドラー |

デフォルト値(無効) |

カスタム接続許可ロジックをLambdaで設定するか |

| クライアント接続ハンドラーARN |

無効のため設定なし |

クライアント接続ハンドラーを有効化した場合のみ カスタム接続許可ロジックとして設定するLambda関数 |

|

| セルフサービスポータル |

デフォルト値(無効) |

ユーザーが VPN クライアントと設定ファイルをダウンロードするためのウェブポータルを作成するか |

|

| クライアントログインバナー |

デフォルト値(無効) |

VPN セッションの確立時に表示されるカスタムテキストバナーを設定するか |

|

| クライアントログインバナーテキスト |

無効のため設定なし |

クライアントログインバナーを有効化した場合のみ 表示されるカスタムテキストバナー |

|

| DNS設定 – オプション |

DNSサーバー |

デフォルト値(指定なし) |

VPNに接続されたクライアントが使用するDNSサーバー |

| 接続プロトコル – オプション |

トンネルモード |

デフォルト値(スプリットトンネル) |

すべてのトラフィックをトンネリングするフルトンネルかクライアント VPN エンドポイントルートと一致するトラフィックのみをトンネリングするスプリットトンネルかを選択 |

| トランスポートプロトコル |

デフォルト値(UDP) | TLSセッションで使用されるトランスポートプロトコルをTCP/UDPから選択 |

|

| VPNポート |

デフォルト値(443) |

VPNで使用するポートを443/1194から選択 |

|

| セッションとモニタリング – オプション |

接続ログ記録 |

デフォルト値(無効) |

クライアント接続イベントをCloudWatch Logsに保存するか |

| CloudWatch Logsのロググループ名 |

無効のため設定なし |

接続ログ記録を有効化した場合のみ ログを保存するCloudWatch Logsロググループ名 |

|

| CloudWatch Logsのログストリーム名 – オプション |

無効のため設定なし |

接続ログ記録を有効化した場合のみ ログを保存するCloudWatch Logsログストリーム名 |

|

| セッションタイムアウト(時間) |

デフォルト値(24) |

VPN接続の最大セッション継続時間 |

|

| セッションタイムアウト時に接続を解除 |

デフォルト値(有効) |

無効の場合、最大セッション継続時間経過後に自動で再接続し、有効の場合は切断 |

|

| クライアントルート強制 |

デフォルト値(無効) |

VPN接続中のクライアントのルートテーブルを定期的に監視して修正するか |

|

| タグ |

キー |

設定なし |

|

| 値 – オプション |

設定なし |

||

また、デフォルト値の内容も見てみるとクライアントインターフェイスやDNS設定、セッションとモニタリングの接続ログ記録などVPN接続における追加の機能は基本的に無効化されていることが見て取れます。また、IPアドレスタイプや接続プロトコル等のVPN接続の基本的な設定はより一般的または影響の少ない設定となっています。このことから、クイックスタートでは最低限の利用が可能な設定となっていることが分かります。本番システムとして提供する場合はしっかり設計する必要がありますが、テスト目的で利用する場合や開発環境などで一時的に利用する場合など、とりあえず使えればいいという目的では「クイックスタート」で手軽に作成できるというのはメリットがありそうです。

一方で、Client VPNを使用するにあたって設計の肝となるクライアントが使用するIPアドレス範囲や認証の設定については従来どおり手動で設定する必要があります。認証の設定については、証明書の指定やほかの認証システム等の連携が必要なため自動化は難しいと思います。一方、テスト目的等での利用を考えるとクライアントが使用するIPアドレス範囲は、必要なIPアドレス数を入力することによりVPC内で使用していないIPアドレス範囲を自動で設定するといった選択肢があってもよかったように思います。

まとめ

今回はAWS Client VPNに新しく追加されたクイックスタートを試してみました。クイックスタートでは従来と比べて最小限の設定項目でClient VPNが使えるようになりました。ただし、ほとんどの項目はデフォルト設定となるため、本番環境で利用するには厳しく、主にテスト目的での利用や開発目的での利用となりそうでした。しかし、テスト目的や開発目的で難しいことは考えずにすぐにClient VPNを使用したい場合に、今回のアップデートは有用になるかと思います。今までAWS Client VPNはAzure P2S VPNより設定が複雑だと言われていましたが、これで少しは近付いたのではないでしょうか。今回のアップデートによる恩恵を受けられる利用場面は限定的ではありますが、利用のハードルを下げるこういったアップデートはとても嬉しいですね。まだAWS Client VPNを触ったことがないという方は、これを機に試しに触ってみるのはいかがでしょうか。ただし、Client VPNエンドポイントがサブネットに関連付けされていると、VPN接続していなくても課金されてしまうので利用料金にはご注意くださいね。

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エンジニアによるコラムやIDグループからのお知らせなどを

メルマガでお届けしています。