サイバー・セキュリティ・ソリューション(CSS)部

エバンジェリスト フェロー 関原 弘樹

こんにちは!

CSS部エバンジェリスト フェローの関原です。

8月も終わりに近づき、朝晩はだいぶ過ごしやすくなってきましたね。

今回は

先日のコラム

に引き続き「Top 10 Security Projects」のNo.4以降を確認していきましょう。

★No.4 サーバ処理でのアプリケーション制御

さまざまな防御をかいくぐって侵入してくるマルウェア。被害にあった場合の影響が大きいサーバではマルウェアを実行させないため強力な対策が必要です。

これは、たとえば「McAfee Application Control」※のようなソリューションを導入し、実行できるアプリケーションをホワイトリストベースで制限するとよいでしょう。さまざまなアプリケーションが動作するクライアント(特に開発系)ではホワイトリストの運用に手間取る可能性もありますが、特定のサービス・アプリケーションのみを起動するサーバには相性のいいセキュリティアプローチです。

外部サイト:

※McAfee Application Control

ただし、マルウェアの侵入に対する検知・追跡等は別途検討する必要があることと、現在増加しているファイルレスマルウェアへの防御力を確認しておくことが必要です。

★No.5 マイクロセグメンテーションとフローの可視化

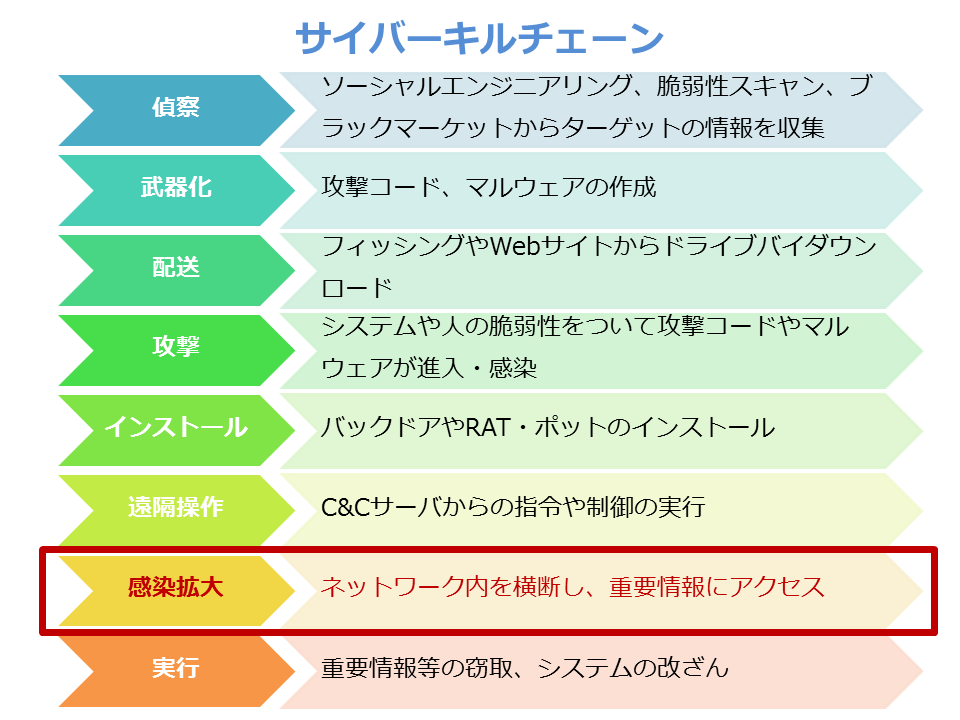

ここ数年各所で取り上げられ続けたネットワーク制圧のプロセス"サイバーキルチェーン"。攻撃者は狙いをつけた企業のネットワークに侵入を試み、成功すれば攻撃範囲の拡大を狙いネットワーク内を偵察します。

これまでの企業ネットワークはパブリックとプライベートの境界はきっちり防御していても、ひとたび内部に入れば重要なサーバやOAクライアント、無線セグメントまで異なるセキュリティレベルのデバイスがあるゾーンのセキュリティ上の分離が全くできていませんでした。こうなると攻撃者とっては格好の餌食。最初に侵入したデバイスを起点に企業ネットワーク上の複数のデバイスを渡り歩き、最終的には重要情報の窃取に成功します。

「Top 10 Security Projects」の趣旨は今可能な対策・効果が高い対策にまず取り組むということですので、まずは重要サーバの特定とACLによる「セキュリティの観点」からのセグメンテーションが推奨されます。また、内部ネットワークの可視化も侵入検知の観点から非常に重要です。例えば内部でのトラフィックの発生状況を高速で可視化できるNetflowベースのネットワーク可視化・侵入検知ソリューションもお勧めできます。

★No.6 検出と対応

ここでの検出と対応とは、主にエンドポイント上のマルウェアについてです。

エンドポイントでの既知・未知を問わないマルウェア検出とタイムラインによる素早い影響範囲の確認はインシデントレスポンスによる被害最小化のための重要な課題です。「Top 10 Security Projects」ではいくつかのオプションがピックアップされています。

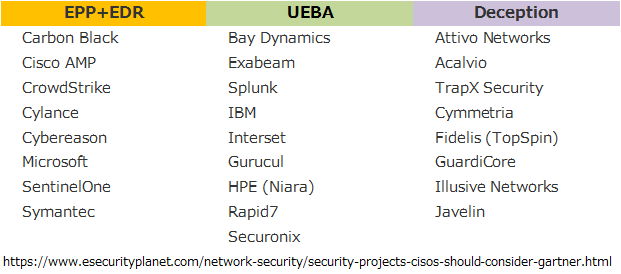

① 従来からのアンチウイルスソフトが進化したEPP(Endpoint Protection Platform)とエンドポイント上でマルウェア等の意図しない挙動を記録する新興のインシデントレスポンス支援ツールEDR(Endpoint Detection and Response )で対応。

EPPベース・EDRベースと現在多くのプロダクトがありますが、次第に進化しほぼすべてがこの2つを組み合わせたソリューションとして提供されようとしています。そして、2018年の今ではこの2つの組み合わせでエンドポイントの脅威に対応することが王道と考えらえるようになりました。

② エンドポイントを中心としたユーザの挙動を監視分析する、UEBA(User and Entity Behavior Analytics)で対応。

「No.5」と同じように侵入の素早い検知に加えユーザの内部不正への対応というコンセプトでエンドポイント上でのユーザの行動/脅威の可視化と分析するUEBAですが、現状ではEPP+EDRを追いかけるようなポジションに見えます。飲み込まれるのか生き残るのか…

③ 内部に侵入してきた攻撃者をドメインコントローラやファイルサーバに見せかけた囮システムにおびき寄せ、その攻撃手法を監視するDeceptionソリューションでの対応。

社内に配置するハニーポット※のようなものですね。現実的にはこれ単独で対応ということにはならないでしょう。

外部リンク:

※ハニーポット

いずれにしろ、既存のアンチウイルスソフトユーザの予算からするとやや高額のライセンス費用が必要となるところが悩みの種かもしれません。

★No.7 クラウドセキュリティ態勢管理(CSPM)

企業の競争力強化のため、今や避けては通れないパブリッククラウドの利用。その中でガバナンスを効かせ、適切なセキュリティコントロールを維持し続けることの重要性は今更申し上げるまでもないでしょう。

ここでは、コントロール要素ごとに重要な対策を列挙します。

■マネジメントコントロール

⇒クラウド利用に関するポリシーの整備

(ユーザ側の利用ポリシー+システムの提供側は企画から廃棄までSDLCに沿った提供ポリシー)

■テクニカルコントロール

⇒後述のCASBの導入を検討

■プロセスコントロール

⇒クラウド利用方法の手順確立、フローの実査

★No.8 自動化されたセキュリティスキャン

この項目は構築完了後のインフラについてのセキュリティスキャンではなく、開発工程を念頭に置いたものです。現在のセキュリティライフサイクルの考え方では、正しくセキュリティ機能を実装するためには要件定義のフェーズからセキュリティ組み込むことが必須と認識されていますが、DevOpsにどのようにDevSecOpsのようなワークフローを組み込んでいくのかは難しい課題となる組織が多いのではないでしょうか。

開発を担当する部門の立場から見ると、セキュリティ(Q)の観点からの管理は必要だがコストや納期(CD)へのインパクトは避けたい。そのような場合にいくつかのソリューションが必要となってきますが、私見ではコンセプトレベルでの普及にもまだまだ時間が必要と感じます。

★No.9 CASB

CASBの特徴として一つはクラウド利用の可視化、もう一つはDLPを含めたクラウド利用ポリシーの強制という2つの視点があります。CASBソリューションについては今後この二つの視点での機能強化が図られていくものと思われます。ここでのメッセージはイントラネットやモバイルに関わらず、もれなくすべてCASBの管理下に置くことが重要というものです。

現在トップランナーはMcAfeeを含め数社という状況ですが今後の動向に注目です。

CASBについては以前の記事をご参照ください。

参考サイト:

ID - McAfee - AWS

★No.10 論理的な組織の境界

最後となる10位にランクインしたのは日本の働き方改革を意識したわけでないでしょうが、VPNを起点とした組織同士、または組織と個人の境界セキュリティです。今日、企業の競争力を最大化するためにはサプライチェーンを含む柔軟な組織構造とロケーションの選択が必要なことは異論を待たないところだと考えますが、そのためのソリューションがセキュリティ上の問題を抱えていては本末転倒です。

VPNについてはアクセス権をタイムリーに制御するとともにネットワークフローとログを常にレビューできる状態を保っておきたいところです。

ちなみにGartnerの東京のイベントでは最低限取り組むべき対策として、特権アカウントのMFA化とCARTAによる脆弱性管理を特にピックアップし、推奨していました。

以上いかがでしたでしょうか。

ではまた、次回のエントリーでお会いしましょう。

Hiroki Sekihara CISSP, CEH, PMP, CCIE #14607

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。