関連するソリューション

セキュリティサービス

セキュリティ製品

先端技術部

エバンジェリスト 内山 史一

こんにちは。先端技術部 エバンジェリストの内山です。

10月より社内異動で所属先が変わりました。所属先が変わっても担当する業務が大きく変わることはありませんので、これまで同様、セキュリティという切り口で皆さまのお役に立てる活動を行ってまいります。

私事ではありますが、先月、

ITmedia

が主催する「

ITmedia Security Week

秋」にて、テレワークセキュリティをテーマに講演をおこなってまいりました。

昨今の状況もあり聴講者の皆さまが会場にいないライブ配信形式でした。いつもと勝手が違う講演スタイルでしたが、伝えたいことはお話できた、と思っています。

改めて講演を聴講いただいた皆さまにはお礼申し上げます。

さて、今回のコラムですが、この講演のエッセンスを時間の関係でお伝えできなかったこと等、幾つかのアップデート情報を交えてお届けいたします。

伝えたかったこと、そして背景

講演で伝えたかったことは、一言で言うと

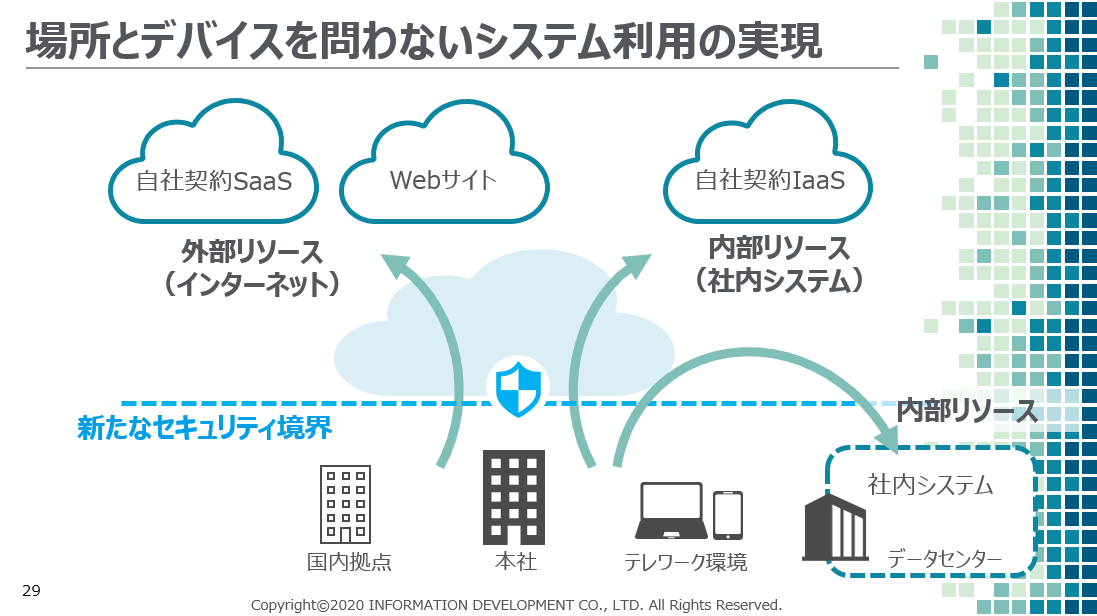

「場所とデバイスを問わないシステム利用の実現を目指していきましょう」

というものでした。これ自体、目新しい考え方ではないのですが、私達をとりまく環境が大きく変わっていく今、腰を据えて取り組むべきセキュリティの新たな在り方だと考えています。

図

1

:場所とデバイスを問わないシステム利用の実現

以前よりテレワークという働き方はありましたが、このコロナ禍において、オフィスに行かず在宅で仕事をするスタイルが一気に浸透していきました。

また、従来は一般的に安全とされていた境界防御の内側に配置したシステムやデータが、クラウドの活用と共に境界防御の外へ分散していきました。このようなシステムやデータへアクセスする人も、オフィスに限らず働き方の多様化の中で外部から利用することも増えてきました。

このように、現在においてはシステム環境や働き方の多様化により、境界防御に全幅の信頼を置くことができなくなりました。さらに境界防御の内側が安全という考え方は、境界防御を突破する攻撃や内部不正という内外の脅威の存在を考えたときに、その認識を改めざるを得なくなります。

こういった諸々の問題を解消するためのアプローチとして、最近は「ゼロトラスト」に非常に関心が集まってきました。(個人的な感想を言うと、少し情報が氾濫しすぎでややうんざりです・・・)

こういった昨今のトレンドを、どうせ大企業向けだろうと中堅・中小企業の方々が関心を持たなくなるのではないかと、個人的に危惧しています。

そこで、本講演ではテレワーク前提のセキュリティ対策で一番重要なことは、内部ネットワークへ侵入させない防御対策であると位置づけて、クラウドベースのエンドポイントセキュリティとセキュアなインターネットアクセス及びリモートアクセスの維持を提案いたしました。

多くの企業の方々がテレワーク環境におけるセキュリティ強化の検討材料にできること、そして「ゼロトラスト」の実践を目指す企業の第一歩になりやすい方策であることを念頭に最適解を目指しました。

なお、テレワーク環境に限った話ではありませんが、セキュリティ対策の強化は人・組織・技術の面においてバランス良く対策を講じることが大切ですが、本講演では技術的な側面に絞ってアプローチしています。

それでは、前置きが少々長くなりましたが、講演で話した内容のエッセンスをお届けいたします。

テレワーク環境における脅威と課題

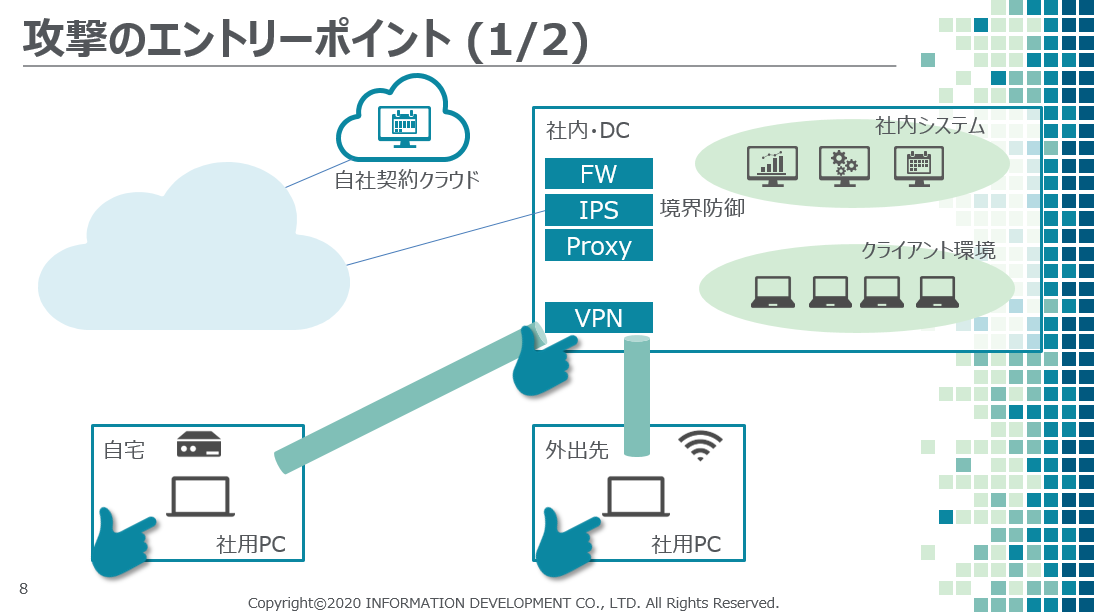

図

2

は一例としてテレワークを実施している企業の環境を示したものです。自宅や外出先から

VPN

を通じて、社内やデータセンターに配置された社内システムや、自社で契約したクラウドサービスを利用している想定をイメージ化したものです。

図

2

:攻撃のエントリーポイント

(1/2)

昨今のテレワーク環境においては、自宅や外出先でのエンドポイント、ネットワーク境界にある

VPN

機器が主な攻撃のエントリーポイントになります。

その他にも、境界防御、オンプレミス環境、オフィス内の端末、クラウド環境の対策強化とそれら全域にわたるインベントリ管理や脆弱性管理、ログ分析、インシデントレスポンスといったセキュリティ運用まで含めた全体的な対策の底上げが大切ですが、ここでは内部ネットワークへ侵入させない防御対策を最重要と位置づけ、先に挙げた攻撃のエントリーポイントに的を絞って話を進めます。

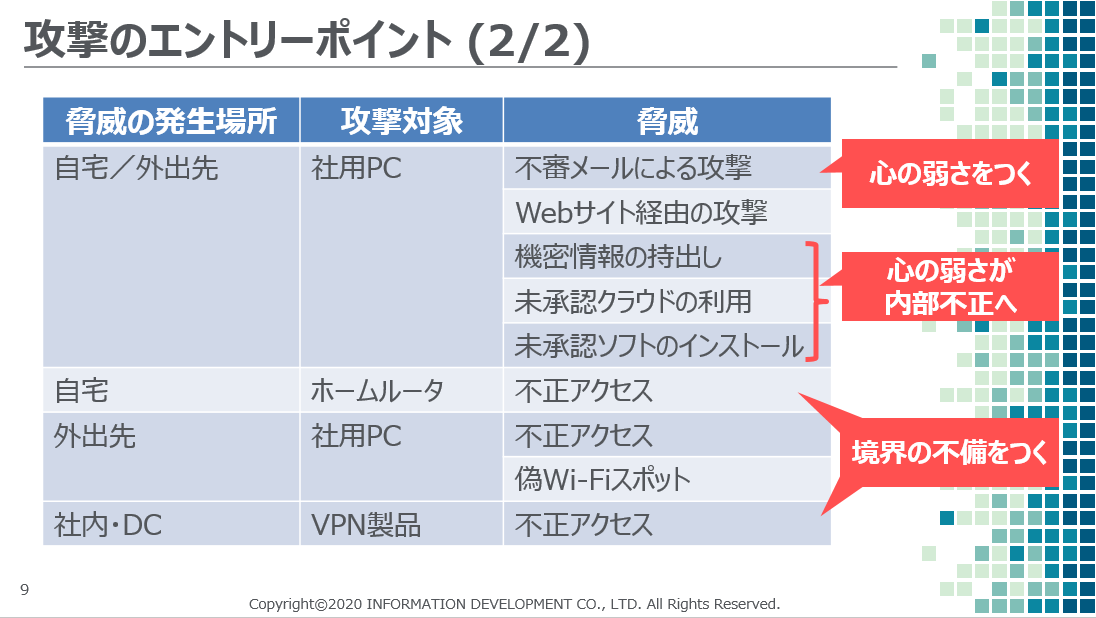

図

3

:攻撃のエントリーポイント

(2/2)

脅威の発生場所と攻撃対象ごとに主な脅威を考えてみますと、図

3

のとおり攻撃のエントリーポイントは多岐にわたっていることが分かります。コロナ禍にある在宅勤務者の心理、出来心がおきやすい人目のない環境、管理していると言い難いホームルータや急ごしらえのリモートアクセス環境、そしてエンドポイントが、攻撃者に弱点として狙われやすいポイントと言えるでしょう。

ここで注目すべきは、やはり

VPN

製品の不備をついた不正アクセスでしょう。

昨年から今年にかけ多くの

VPN

製品で危険度の大きい脆弱性が公開され、国内においても実際に脆弱性を狙った攻撃が観測されました。

[1][2]

VPN

製品の脆弱性を狙ったサイバー攻撃が増加していることは新聞報道やメディア等で目にしたことがあるかと思います。

VPN

はリモート環境まであたかも社内

LAN

が延伸されているかのような便利さを実感します。それゆえに

VPN

の認証がとおってしまえば、認証された利用者の権限範囲で内部ネットワークのリソースに自由にアクセスできるため、攻撃者に狙われやすい側面をもっています。

最近の事例では、米国で

Netlogon

の特権昇格の脆弱性(

CVE-2020-1472

通称、

Zerologon

)と

FotiGate SSL-VPN

の脆弱性(

CVE-2018-13379

)を組み合わせ、政府系ネットワークが攻撃された事案が発生しており、米連邦捜査局(

FBI

)とサイバーセキュリティ・インフラセキュリティ庁(

CISA

)が共同声明を通じて

APT

攻撃について警告しています。

[3]

Zerologonと呼ばれる脆弱性については、こちらのエントリーで解説していますので、併せてご覧ください。

【エバンジェリスト・ボイス】

CVE-2020-1472 Zerologon

このようなテレワーク環境における脅威に対しては、繰り返しになりますが、一番、重要なことは

内部ネットワークへ侵入させない防御対策と仕組みを実装していくこと

です。

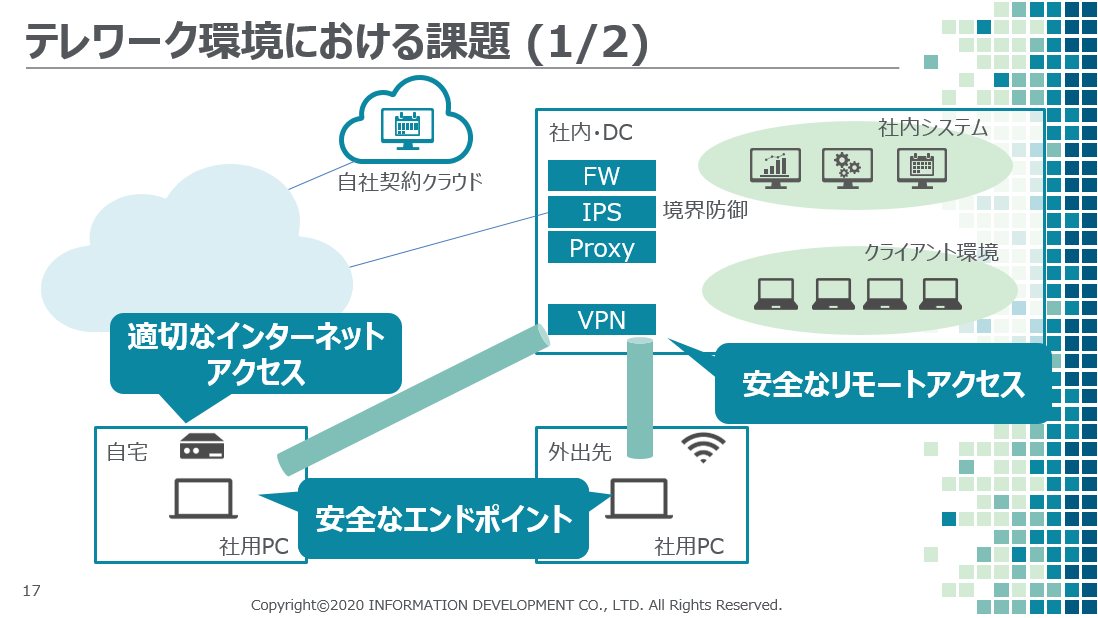

図

4

:テレワーク環境における課題

(1/2)

そのために、テレワーク環境において、私達が考えなくてならないことは、以下

3

点の実現に集約されると言って良いでしょう。

・安全なエンドポイント

・適切なインターネットアクセス

・安全なリモートアクセス

ここまでテレワーク環境における脅威を中心に見てきましたが、脅威以外にも目を向けなくてはいけないポイントがあります。

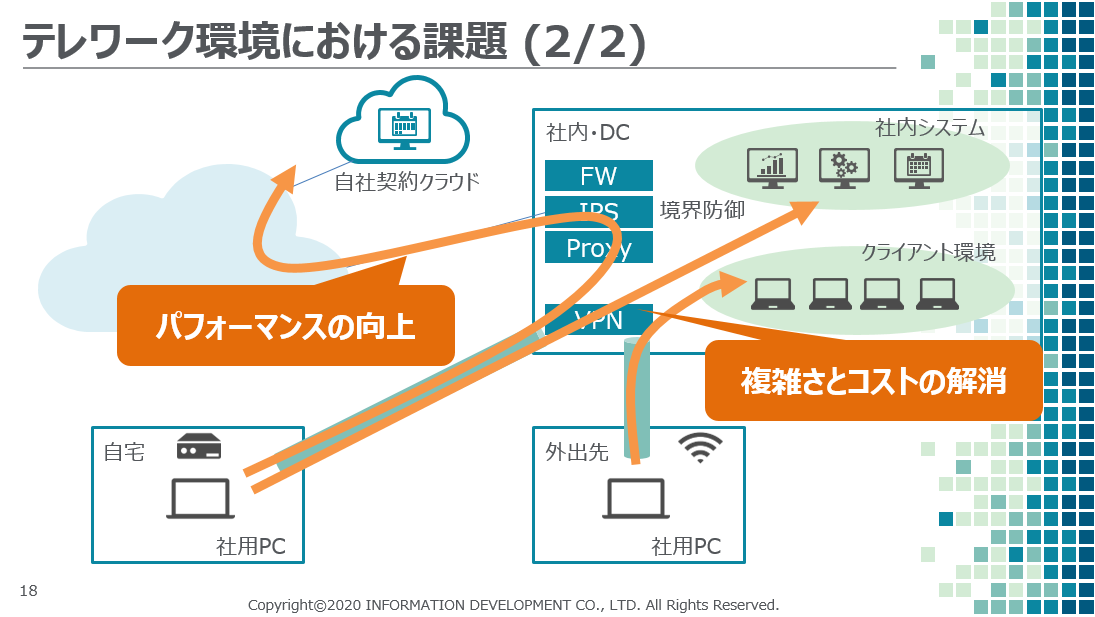

図

5

:テレワーク環境における課題

(2/2)

図

5

のようにリモート環境からクラウドにアクセスするトラフィックは、

VPN

機器を経由して本社もしくはデータセンター内のセキュリティスタックで検査された後にインターネットへルーティングされ、クラウドから同様のルートを経てリモートユーザーに戻ってきます。

このようなネットワークトラフィックの非効率性とテレワーク対象者の増加が相まって、レイテンシが発生しやすい状況にあると言えます。

このコロナ禍でテレワークが始まった当初、インターネットアクセスのパフォーマンス面でストレスを感じた方も多いのではないでしょうか。(私もその一人です・・・)現在、

VPN

経由のリモートアクセスやインターネットアクセスの際、パフォーマンス面で不満がないようでしたら、それは情報システム担当者の方々のご尽力のおかげですよね。

テレワーク規模の拡大によっては

VPN

製品の負荷分散や故障対策を考慮した構成に拡張する必要性がでてきますので、ネットワーク構成の複雑さと管理コストの増大を余儀なくされます。

前述のとおり

VPN

製品の性質上、危険な脆弱性が公開された際にソフトウェア更新やパッチ適用を迅速に行う必要がありますので、自社で

VPN

製品を運用する際の管理負荷は避けることができません。

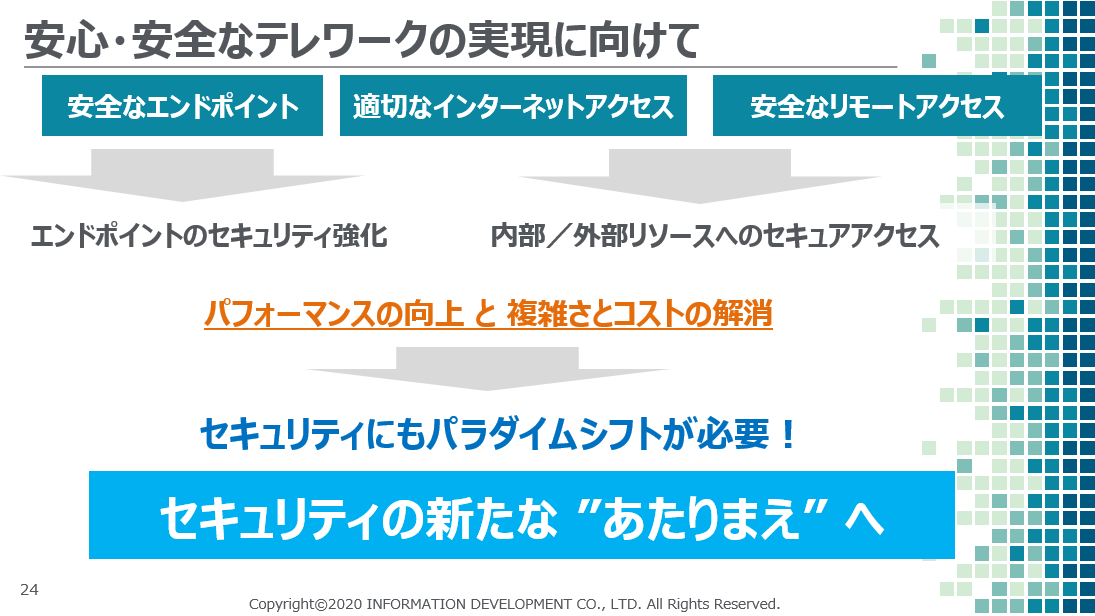

安心・安全なテレワーク環境の実現に向けて

ここまでテレワーク環境の脅威と課題を見てきましたが、安心・安全なテレワーク環境を実現するには、以下のような対策を組織の対策状況に応じて実施していく必要があります。

1

.安全なエンドポイント

・既知/未知を問わないマルウェア防御

・メールセキュリティ

・

USB

メモリ等のデバイス制御

・

OS

/ソフトウェアのパッチマネジメント

“人の心は弱いもの

”

という前提に立つと、テレワーク環境のエンドポイントの防御力強化は欠かせません。ここで挙げた基本的な対策は皆さまも既に実装済みかと思いますが、テレワーク環境を念頭に置いた場合の大切な要素として、

VPN

に接続していなくても常に

PC

の状態を情報システム担当者の管理下における、クラウドベースのエンドポイント管理に移行することを推奨します。

2

.適切なインターネットアクセス

・

VPN

や

Wi-Fi

の接続制御

・クラウド型セキュア

Web

ゲートウェイ

・ホームルータの認証強化とファームウェアの最新化

在宅環境のホームルータは一般的には管理が行き届いていないので、一度チェックはしていただくとして、ここで大切なポイントは、自宅のような人目のない環境で如何に在宅勤務者のインターネットアクセスを制御するかにあります。

VPN

接続の強制やクラウド型セキュア

Web

ゲートウェイといった場所を問わないセキュリティ検査の仕組みと、企業のポリシーに応じたアクセスコントロールが

Web

ゲートウェイに適用されていることが大切です。

3

.安全なリモートアクセス

・緊急度の高い脆弱性は速やかにパッチ適用

・管理コンソールはインターネットに非公開

・多要素認証の利用

・

VPN

経由で利用する社内リソースの制限

・

VPN

製品のローカルアカウントの停止

・アカウントの管理権限の最小化

ここはVPN製品の堅確な運用と厳格なアクセス制御と認証、そして最小権限の原則が全てです。VPNという信頼されたネットワークが攻撃者に悪用された場合、そのリスクの大きさと組織が被る被害の影響度が大きいことは想像に難くありません。

従って、VPN製品を自社で運用する場合は、安全性の維持に対して責任を持つ必要があります。

図

6

:安心・安全なテレワークの実現に向けて

さて、安心・安全なテレワークを実現するには、技術的な側面からはエンドポイントのセキュリティ強化、そして社内システムや

Web

サイトといった内外リソースへのセキュアアクセスを担保する必要性をご理解いただけたかと思います。

加えて、現在のリモートアクセス環境が在宅勤務者のユーザー体験や情報システム担当者の生産性に影響を与えているのならば、パフォーマンスの向上と複雑さとコストを解消しなくてはなりません。

人やシステム、データが境界防御の内から外へ分散していく環境において、これらを両立していくには従来のセキュリティアーキテクチャでは実現が難しく、セキュリティにもパラダイムシフトが必要です。

このコロナ禍にある今、私達の働き方、そして企業の事業内容や体制に変化が生まれる中、セキュリティもその在り方を見直すときがきているのです。

新たな "あたりまえ" へ

では、セキュリティの新たな

”

あたりまえ

”

とはどのようなものでしょうか。

私は、

従来の固定化された場所やデバイスを、その制約から解放する

ことだと考えています。

オフィスや自宅、外出先といった場所を問わずに、そしてデバイスが一定のセキュリティレベルにあることが担保されれば、デバイスの種類も問わずに、社内システムや外部の

Web

サイトへセキュアにアクセスできる、これを実現するのが、セキュリティの新たな在り方ではないでしょうか。

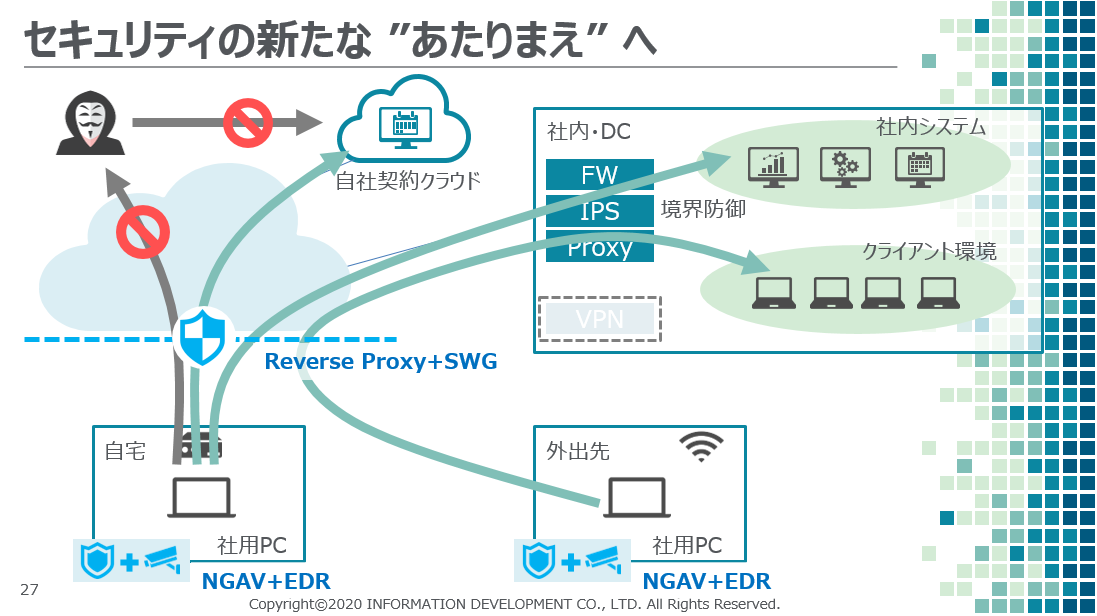

これを実現する一つの解決策が、こちらのソリューションの組み合わせだと考えています。

・

NGAV

+

EDR

・クラウドベースのリバースプロキシ+セキュア

Web

ゲートウェイ

図

7

:セキュリティの新たな

“

あたりまえ

”

へ

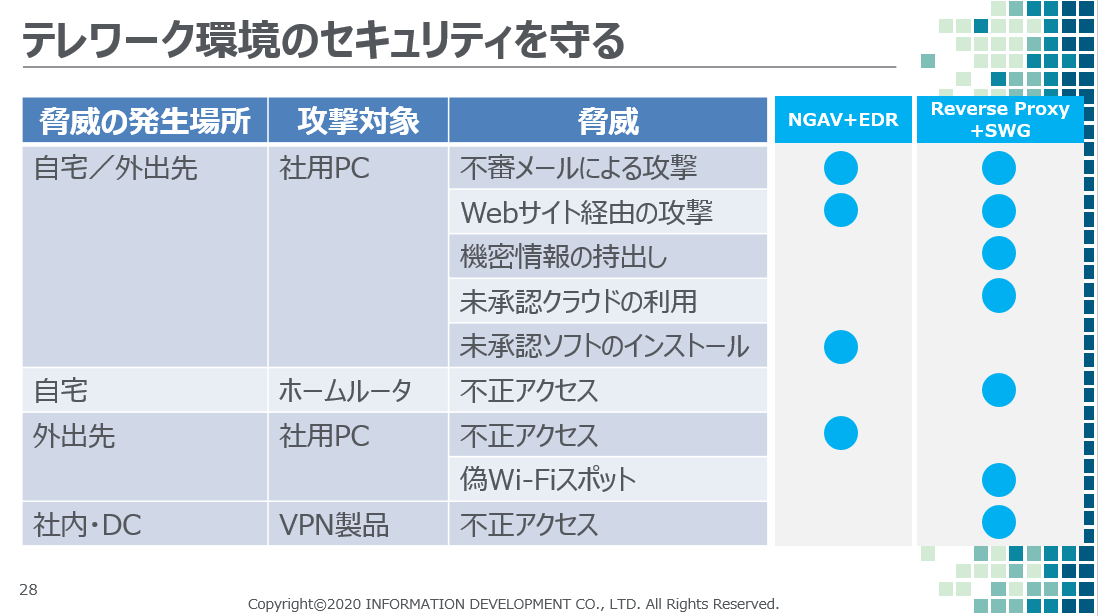

図

8

:テレワーク環境のセキュリティを守る

先に挙げたソリューションは相性のいい組み合わせだと考えています。図

8

のとおり、テレワーク環境の脅威を広くカバーすることが可能です。

次世代エンドポイントセキュリティである

NGAV

+

EDR

はエンドポイントへのマルウェア侵入を防ぎ、仮にマルウェアに感染しても事後の対処を迅速に行うことができます。

一方、クラウドベースのリバースプロキシ+セキュア

Web

ゲートウェイは攻撃者の

C&C

サーバへのコールバック通信の防御、そして不適切な

Web

サイトやシャドー

IT

の制御に効果を発揮します。

特に攻撃者に狙われやすい

VPN

製品の代わりに、外部へ公開せずにリバースプロキシ経由で社内システムや自社で契約したクラウド環境のシステムへリモートアクセスできることは大きなメリットです。

ちなみにクラウドベースのリバースプロキシ+セキュア

Web

ゲートウェイについては、最近では

SASE

(

Secure Access Service Edge

)という、ネットワーク機能やセキュリティ機能を統合するソリューションとして市場に展開されつつありますね。

NGAV+

EDR

や

SASE

については、こちらのエントリーで解説していますので、併せてご覧ください。

【エバンジェリスト・ボイス】柔軟な働き方を支える、エンドポイントセキュリティとは

【エバンジェリスト・ボイス】 Secure Access Service Edge ~ネットワークセキュリティの未来はクラウドに~

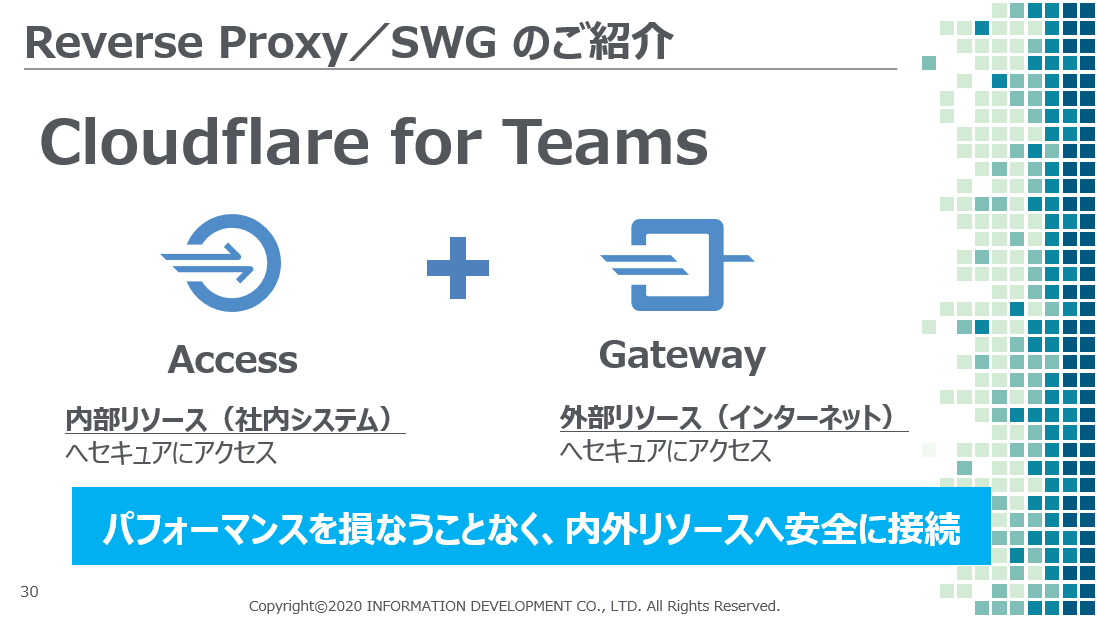

講演の最後には、クラウドベースのリバースプロキシ+セキュア Web ゲートウェイとして、「 Cloudflare for Teams 」を紹介させて頂きました。

図

9

:

Cloudflare for Teams

CDNや

WAF

のフリーミアムモデルで有名な

Cloudflare

が、パフォーマンスを損なわず、安全に内部と外部リソースへ接続するソリューションを提供しています。

Access

と

Gateway

という二つのアプリケーションを企業向けにパッケージ化した「

Cloudflare for Teams

」です。

[4]

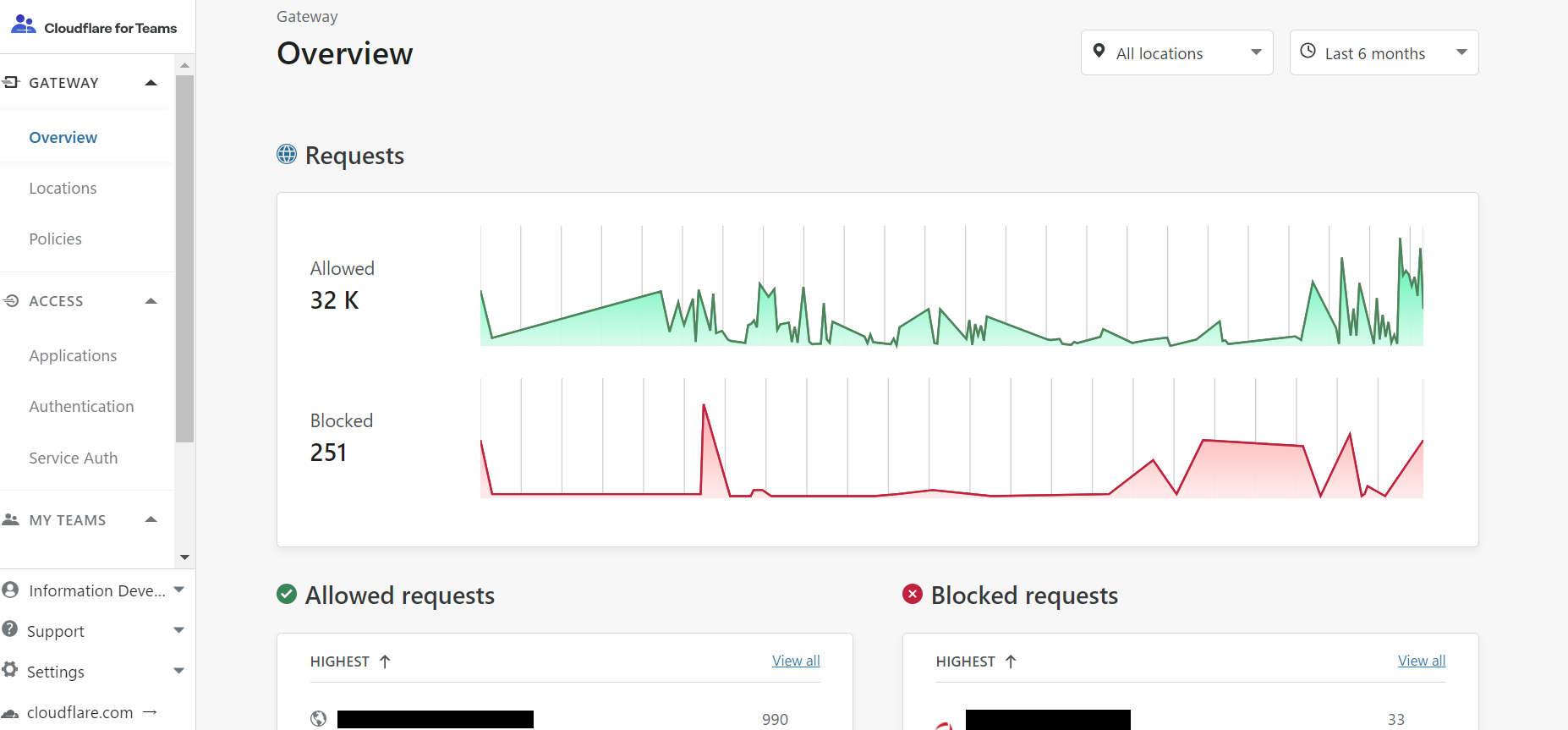

図

10

:

Cloudflare for Teams

ダッシュボード

講演以降の

10

月

12

日(国内向けの発表は

10

月

15

日)、

Cloudflare

はこの「

Cloudflare for Teams

」の機能を包含した新しいネットワークサービス「

Cloudflare One

」をリリースしました。

[5][6]

「

Cloudflare One

」に統合された各機能の詳細は省きますが、

Access

のリモートアクセス機能が

SaaS

アプリケーションまで拡張されたこと、従来までは

Android

や

iOS

デバイス向けだった

WARP

クライアントが

Windows

や

mac

向けに提供され、

Gateway

に統合されることによってデバイスの場所による制約を受けずに

DNS

フィルタリングと

Layer7

フィルタリングが可能になりました。

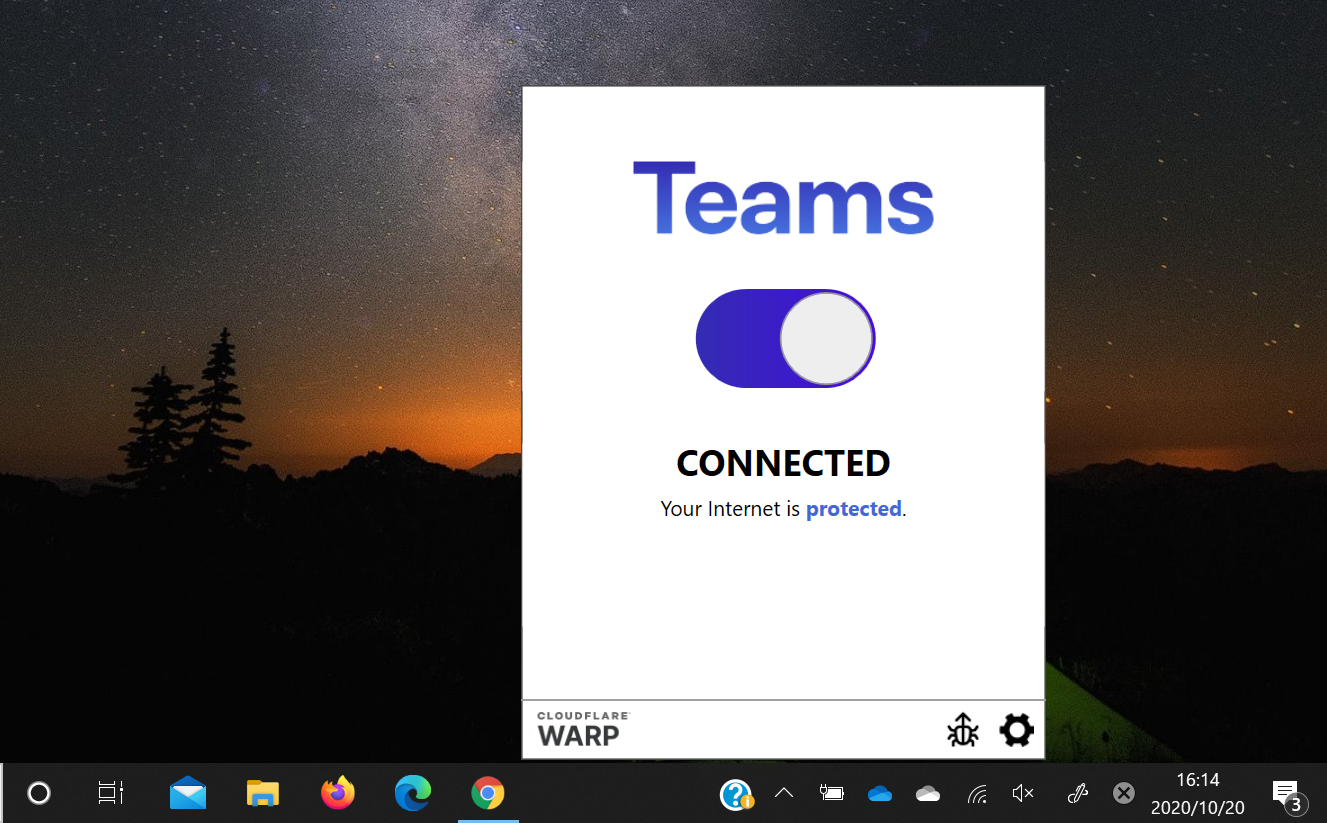

図

11

:

WARP

クライアント(

Windows

向け)

なお、

Access

については、

VPN

が持つ課題を解決する一つの手段として、こちらのエントリーで解説していますので、併せてご覧ください。

【エバンジェリスト・ボイス】パフォーマンスとセキュリティに満足するリモートアクセス ~

Cloudflare Access

~

繰り返しになりますが、セキュリティの新たな

”

あたりまえ

”

は、

従来の固定化された場所やデバイスを、その制約から解放する

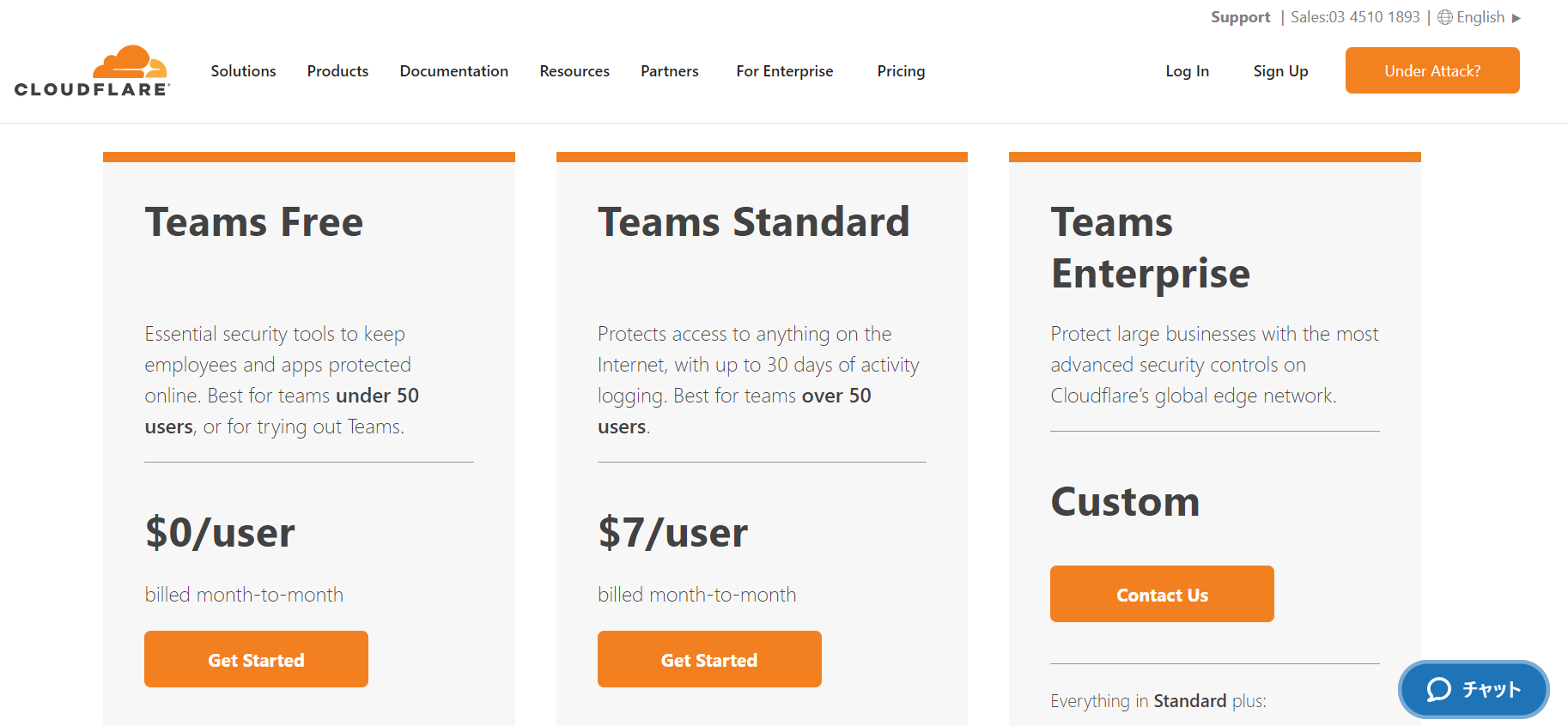

ことだと考えています。これを実現するためには、従来の本社やデータセンターを中心とするハブアンドスポーク型アーキテクチャの変更も視野に入れる必要があるので、企業にとってハードルが高いことは理解しています。現実解としては、情報資産の識別をしっかり行ってからのスモールスタートでしょう。ちなみに「

Cloudflare for Teams

」ですが、最大

50

ユーザーまで無料のプランもあり、スモールスタートには最適です。よろしければ、皆さまの今後のご検討の一つに加えていただけますと幸いです。

図

12

:

Cloudflare for Teams

プラン

[7]

ここまでが大まかな講演のエッセンスです。(色々と盛り込んでしまいましたが・・・)

最後になりましたが、今回のエントリーで何となくイメージされたかもしれませんが、従来、企業ネットワークで担っていたネットワークやセキュリティ機能をクラウドにオフロードする世界がやってきました。企業の皆さまが安心・安全にシステムやサービスを利用できるようお手伝いをすることの楽しみが、また一つ増えたような気がします。

セキュリティ、おもしろいですね。

それでは、次のエントリーでお会いしましょう!

------------

脚注および参考情報

[1]

JPCERT/CC:複数の

SSL VPN

製品の脆弱性に関する注意喚起

[2]

JPCERT/CC:

Pulse Connect Secure

の脆弱性を狙った攻撃事案

[3]

AA20-283A:

APT Actors Chaining Vulnerabilities Against SLTT, Critical Infrastructure, and Elections Organizations

[4]

Cloudflare:

Cloudflare for Teams

[5]

Cloudflare:

Cloudflare

、新プラットフォーム『

Cloudflare One

』発表 オフィスとリモートで、場所・デバイスを問わず接続、安全性を実現

[6] Cloudflare: Introducing Cloudflare One

当サイトの内容、テキスト、画像等の転載・転記・使用する場合は問い合わせよりご連絡下さい。

エバンジェリストによるコラムやセミナー情報、

IDグループからのお知らせなどをメルマガでお届けしています。